Содержание

- 2. Доступ к информации - ознакомление с информацией, ее обработка, в частности, копирование, модификация или уничтожение информации.

- 3. В защите информации ПК от НСД можно выделить три основных направления: первое ориентируется на недопущение нарушителя

- 4. 1.Специальные технические средства опознавания пользователя

- 5. Самыми распространёнными техническими средствами являются – биометрические системы идентификации.

- 6. К биометрическим системам относятся системы идентификации: по отпечаткам пальцев; по характеристикам речи; по радужной оболочке глаза;

- 7. 2. Программные методы по защите информации

- 8. Стандартные программные средства защиты: а) средства защиты вычислительных ресурсов, использующие парольную идентификацию; б) применение различных методов

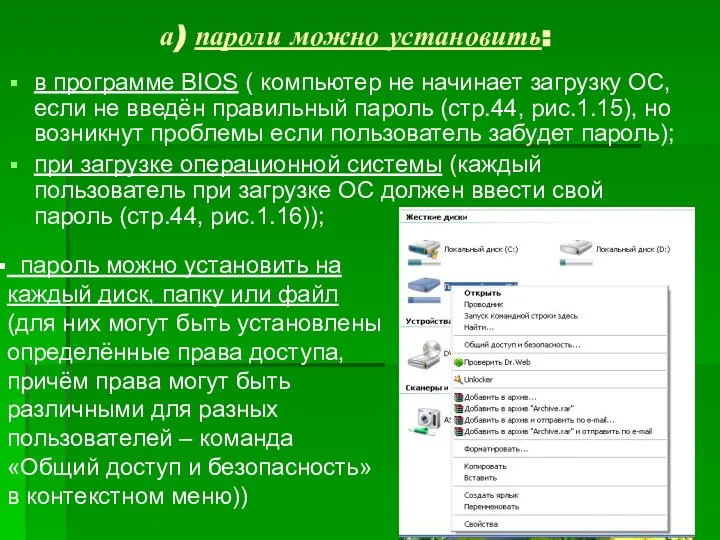

- 9. а) пароли можно установить: в программе BIOS ( компьютер не начинает загрузку ОС, если не введён

- 10. б) применение различных методов шифрования Самой надежной защитой от несанкционирован-ного доступа к передаваемой информации через локальные

- 11. Криптографические методы защиты информации - это специальные методы шифрования, кодирования или иного преобразования информации, в результате

- 12. Четыре основные группы шифрования символов: подстановка - символы шифруемого текста заменяются символами того же или другого

- 13. в) средства защиты от копирования коммерческих программных продуктов установка условной метки или характеристики, которая была присуща

- 14. 3.Специальные средства защиты информации ПК

- 15. Электронные ключи (HASP или Sentinel) подключаются практически ко всем портам компьютера: от LPT до USB, а

- 16. II. Правовая защита конфиденциальной информации и ответственность за неправомерные действия в отношении этой информации.

- 17. Защита конфиденциальной информации от неправомерных посягательств осуществляется на основе норм гражданского, административного либо уголовного права.

- 18. ГК РФ ст.150: относит конфиденциальную информацию к нематериальным благам ; ст.11ч.1: предусматривает судебную защиту гражданских прав.

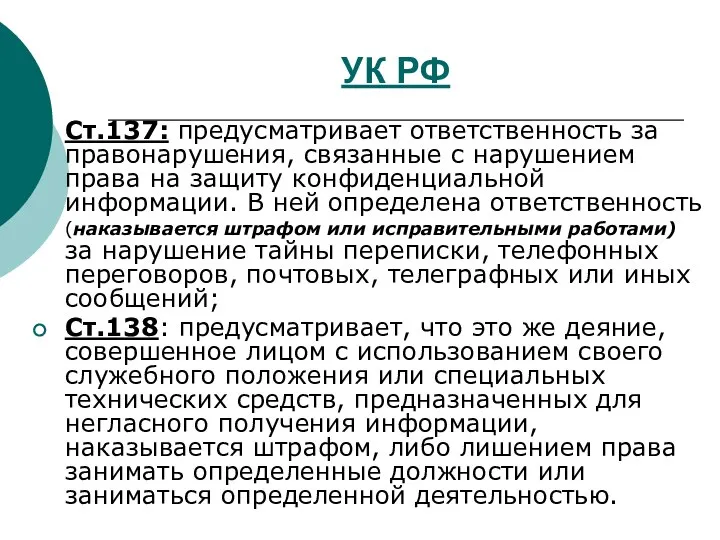

- 19. УК РФ Ст.137: предусматривает ответственность за правонарушения, связанные с нарушением права на защиту конфиденциальной информации. В

- 21. Скачать презентацию

Теоретико-методологические основы конфликтологии. Конфликтология в служебной деятельности прокурора. Лекция №1

Теоретико-методологические основы конфликтологии. Конфликтология в служебной деятельности прокурора. Лекция №1 Гражданское право

Гражданское право Уточнение границ землепользования с применением геоинформационных систем

Уточнение границ землепользования с применением геоинформационных систем Право на труд. Трудовые правоотношения

Право на труд. Трудовые правоотношения Международные неправительственные правозащитные организации

Международные неправительственные правозащитные организации Россия Родина моя!

Россия Родина моя! Некоммерческие организации

Некоммерческие организации Права ребенка. Всемирный день ребенка

Права ребенка. Всемирный день ребенка Понятие административно-территориального деления государства (АТД)

Понятие административно-территориального деления государства (АТД) Реализация и толкование права

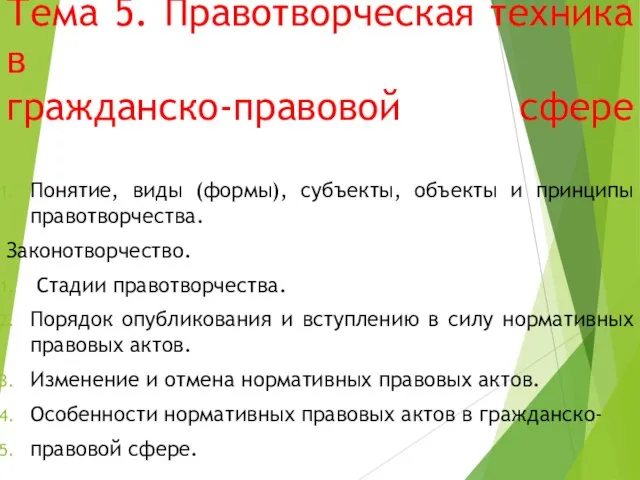

Реализация и толкование права Правотворческая техника в гражданско-правовой сфере

Правотворческая техника в гражданско-правовой сфере Унитарные предприятия на праве хозяйственного ведения и оперативного управления

Унитарные предприятия на праве хозяйственного ведения и оперативного управления Поліграфічна галузь СКС

Поліграфічна галузь СКС Групповой несчастный случай при проведении аварийно-спасательных работ подразделения ПСЧ-14

Групповой несчастный случай при проведении аварийно-спасательных работ подразделения ПСЧ-14 Страховое агентство Risk Expert. Результаты опроса

Страховое агентство Risk Expert. Результаты опроса Уголовная ответственность несовершеннолетних

Уголовная ответственность несовершеннолетних Практика проектного управления в органах исполнительной власти Белгородской области

Практика проектного управления в органах исполнительной власти Белгородской области Катаев А.В

Катаев А.В Методика расследования взяточничества

Методика расследования взяточничества Правонарушение: понятие и виды

Правонарушение: понятие и виды Полномочия парламента республики Казахстан и США

Полномочия парламента республики Казахстан и США Трудовой договор. Прием на работу в воинские части

Трудовой договор. Прием на работу в воинские части Совершенствование процесса организации документопотоков в учреждении

Совершенствование процесса организации документопотоков в учреждении Подготовка персонала к эксплуатации оборудования

Подготовка персонала к эксплуатации оборудования Применение стандартов разных стран при импорте технологий (безопасность и стандарты - есть ли конфликт?)

Применение стандартов разных стран при импорте технологий (безопасность и стандарты - есть ли конфликт?) Повторение. Обществознание 6 класс

Повторение. Обществознание 6 класс Причины преступности несовершеннолетних и способы их устранения

Причины преступности несовершеннолетних и способы их устранения Legal custom in internationak maritime law

Legal custom in internationak maritime law