Содержание

- 2. Риск нарушения ИБ – возможность реализации угрозы; Анализ рисков – процесс определения угроз, уязвимостей, возможного ущерба,

- 3. Уязвимость (информационной системы) - свойство информационной системы, обусловливающее возможность реализации угроз безопасности обрабатываемой в ней информации.

- 4. На этапе оценки риска определяется потенциальный ущерб от угроз нарушения информационной безопасности для каждого ресурса или

- 5. Ключевым является выбор методики оценки рисков. Многие документы содержат рекомендации по выбору методики (например, ГОСТ Р

- 6. Анализ рисков необходим для выявления: - основных свойств объекта защиты; - возможных источников угроз безопасности информации;

- 7. В ходе анализа рисков информационной безопасности, специалистами проводятся следующие работы: 1)анализ информационных ресурсов; 2)разработка модели нарушителя;

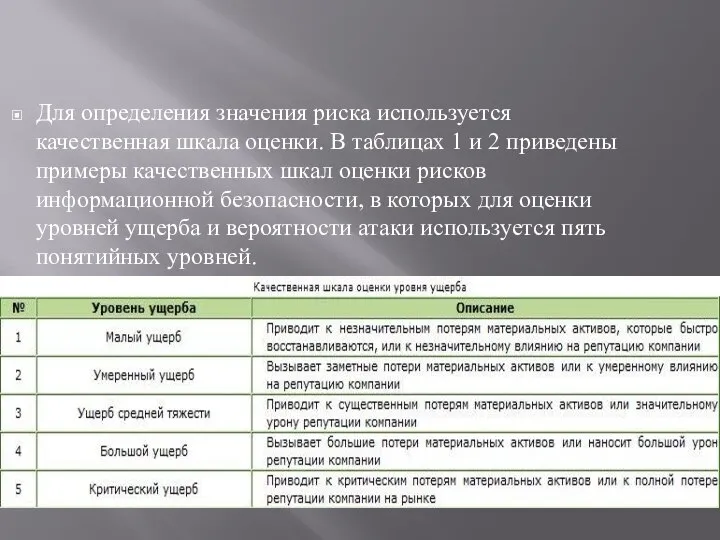

- 8. Для определения значения риска используется качественная шкала оценки. В таблицах 1 и 2 приведены примеры качественных

- 10. При использовании качественных шкал для вычисления уровня риска применяются специальные таблицы, в которых в первом столбце

- 11. Шкала угроз: низкий (Н) - реализация данной угрозы маловероятна, за последние два года подобных случаев не

- 12. По результатам работы готовится отчет, включающий в себя следующие разделы: описание методики, по которой проводилась оценка

- 13. Двух и трехфакторный анализ рисков Измерение рисков: Оценка рисков по двум факторам. В простейшем случае используется

- 14. Оценка рисков по трем факторам. В зарубежных методиках, рассчитанных на более высокие требования, чем базовый уровень,

- 15. Ущерб Суть угроз ИБ сводится, как правило, к нанесению того или иного ущерба предприятию (организации). Проявления

- 16. Вопросы Что такое риск нарушения ИБ? Что такое анализ рисков? Какие документы содержат рекомендации по выбору

- 18. Скачать презентацию

Система договоров в гражданском праве

Система договоров в гражданском праве Крестные страдания и смерть Иисуса Христа. Погребение Иисуса Христа

Крестные страдания и смерть Иисуса Христа. Погребение Иисуса Христа Презентация Сортировка пушно-меховых и овчинно-шубных товаров

Презентация Сортировка пушно-меховых и овчинно-шубных товаров Электронагревательные приборы

Электронагревательные приборы Мотивация и стимулирование трудовой деятельности персонала

Мотивация и стимулирование трудовой деятельности персонала Дополнительные материалы.Фомирование нового облика российского образования ( доклад, часть 2)

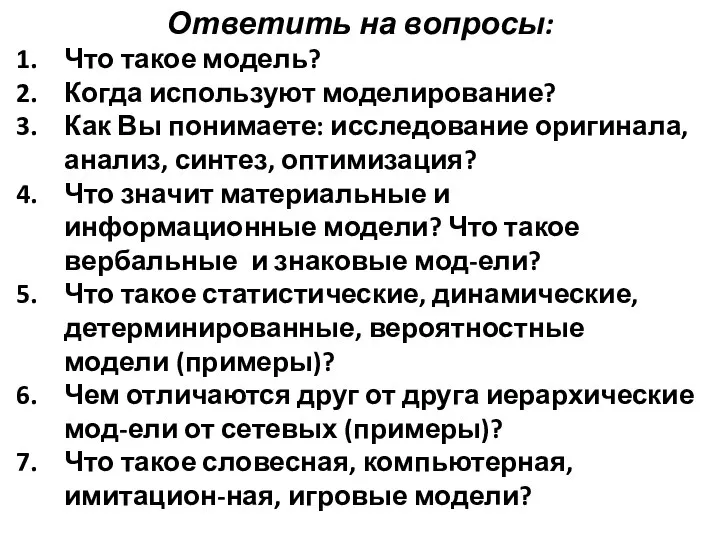

Дополнительные материалы.Фомирование нового облика российского образования ( доклад, часть 2) вопросы.pptx

вопросы.pptx Христианское богослужение - основные понятия

Христианское богослужение - основные понятия Sissejuhatus infotehnoloogiasse

Sissejuhatus infotehnoloogiasse Технический уровень знаний об игре баскетбол

Технический уровень знаний об игре баскетбол Гинекология Цистит у беременных женщин Выполнила :

Гинекология Цистит у беременных женщин Выполнила :  Презентация____

Презентация____ Формирование комфортной городской среды

Формирование комфортной городской среды Конституционно-правовые основы взаимоотношений личности и государства . Тема 10

Конституционно-правовые основы взаимоотношений личности и государства . Тема 10 Простой тест

Простой тест ЦЕНООБРАЗОВАНИЕ И ЦЕНОВАЯ ПОЛИТИКА ФИРМЫ

ЦЕНООБРАЗОВАНИЕ И ЦЕНОВАЯ ПОЛИТИКА ФИРМЫ Пилатес. Основные принципы методики

Пилатес. Основные принципы методики Основы программирования

Основы программирования Соблюдение законодательства при рассмотрении письменных обращений граждан, поступивших в пенсионный фонд ЛНР в 2018 году

Соблюдение законодательства при рассмотрении письменных обращений граждан, поступивших в пенсионный фонд ЛНР в 2018 году Использование коллекций

Использование коллекций Rocket Hostel

Rocket Hostel Толстовское учение

Толстовское учение ВЗАИМОДЕЙСТВИЕ СВЕТА С ВЕЩЕСТВОМ

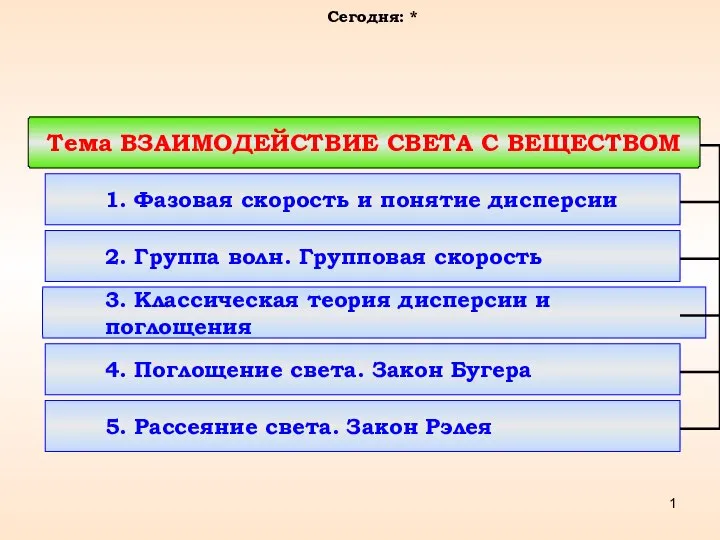

ВЗАИМОДЕЙСТВИЕ СВЕТА С ВЕЩЕСТВОМ СТРОИТЕЛЬСТВО И ЭКСПЛУАТАЦИЯ ОБЪЕКТОВ ЛАНДШАФТНОГО СТРОИТЕЛЬСТВА

СТРОИТЕЛЬСТВО И ЭКСПЛУАТАЦИЯ ОБЪЕКТОВ ЛАНДШАФТНОГО СТРОИТЕЛЬСТВА  Новое поколение образовательных стандартов как механизм реализации национальной инициативы «Наша новая школа»

Новое поколение образовательных стандартов как механизм реализации национальной инициативы «Наша новая школа» Факторы способствующие активизации творческого потенциала

Факторы способствующие активизации творческого потенциала Быт и нравы Древней Руси

Быт и нравы Древней Руси Виды научных работ

Виды научных работ