Содержание

- 2. Каналы утечки информации Обстоятельства, усложняющие защиту информации: 1) массовое распространение средств ЭВТ; 2) усложнение шифровальных технологий;

- 3. Каналы утечки информации Технические каналы утечки информации принято делить на следующие типы: 1) радиоканалы (электромагнитные излучения

- 4. Каналы утечки информации Классификация методов и средств несанкционированного получения информации из автоматизированной системы (АС): 1) по

- 5. Каналы утечки информации Классификация методов и средств несанкционированного получения информации из автоматизированной системы (АС): 3) по

- 6. Каналы утечки информации Классификация методов и средств несанкционированного получения информации из автоматизированной системы (АС): 5) по

- 7. Аспекты проблемы защиты данных Наиболее эффективной может быть только комплексная система защиты информации, сочетающая следующие аспекты:

- 8. Аспекты проблемы защиты данных 2) морально-этический (создание и поддержание на объекте такой моральной атмосферы, в которой

- 9. Аспекты проблемы защиты данных 4) административный (организация соответствующего режима секретности, пропускного и внутреннего режима); 5) технический

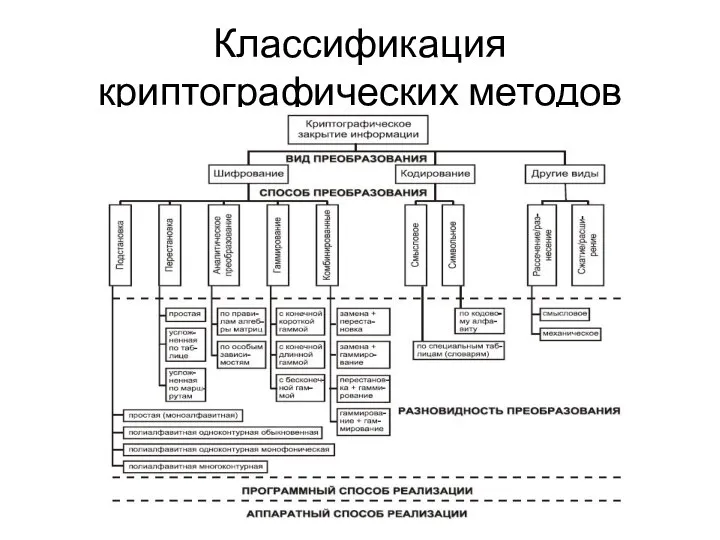

- 10. Классификация криптографических методов

- 11. Классификация криптографических методов Под шифрованием понимается такой вид криптографического закрытия информации, при котором преобразованию подвергается каждый

- 12. Классификация криптографических методов Кодирование – вид криптографического закрытия информации, когда элементы данных заменяются заранее выбранными кодами

- 13. Классификация криптографических методов Метод рассечения-разнесения: массив данных делится на элементы, каждый из которых в отдельности не

- 14. Классификация криптографических методов Основные требования к методам защитного преобразования: 1) метод должен быть достаточно устойчивым к

- 15. Классификация криптографических методов Другие способы классификации криптоалгоритмов: 1) по наличию ключа: а) тайнопись (без ключа); б)

- 16. Классификация криптографических методов Другие способы классификации криптоалгоритмов: 2) по размеру блока информации: а) потоковые; б) блочные.

- 17. Шифрование методом подстановки Символы шифруемого текста заменяются другими символами, взятыми из одного (моноалфавитная подстановка) или нескольких

- 18. Шифрование методом подстановки Простая (моноалфавитная) подстановка: прямая замена символов исходного текста символами того же самого или

- 19. Шифрование методом подстановки Простая (моноалфавитная) подстановка Стойкость метода: низкая, т.к. полностью сохраняются статистические свойства исходного текста.

- 20. Шифрование методом подстановки Полиалфавитная одноконтурная обыкновенная подстановка: для замены символов исходного текста используется несколько алфавитов, причем

- 21. Шифрование методом подстановки: алгоритм Вижинера Полиалфавитная одноконтурная обыкновенная подстановка: алгоритм Вижинера. Используется таблица Вижинера – матрица

- 22. Шифрование методом подстановки: алгоритм Вижинера Таблица Вижинера: АБВГДЕЖЗИЙКЛМНОПРСТУФХЦЧШЩЪЫЬЭЮЯ БВГДЕЖЗИЙКЛМНОПРСТУФХЦЧШЩЪЫЬЭЮЯА ВГДЕЖЗИЙКЛМНОПРСТУФХЦЧШЩЪЫЬЭЮЯАБ ГДЕЖЗИЙКЛМНОПРСТУФХЦЧШЩЪЫЬЭЮЯАБВ ДЕЖЗИЙКЛМНОПРСТУФХЦЧШЩЪЫЬЭЮЯАБВГ ЕЖЗИЙКЛМНОПРСТУФХЦЧШЩЪЫЬЭЮЯАБВГД ЖЗИЙКЛМНОПРСТУФХЦЧШЩЪЫЬЭЮЯАБВГДЕ ЗИЙКЛМНОПРСТУФХЦЧШЩЪЫЬЭЮЯАБВГДЕЖ ИЙКЛМНОПРСТУФХЦЧШЩЪЫЬЭЮЯАБВГДЕЖЗ

- 23. Шифрование методом подстановки: алгоритм Вижинера Алгоритм: под каждой буквой шифруемого текста циклически записывается ключ; каждая буква

- 24. Шифрование методом подстановки: алгоритм Вижинера Пример. Текст: алгоритм вижинера Ключ: занятие Процесс: алгоритм вижинера - текст

- 25. Шифрование методом подстановки: алгоритм Вижинера Стойкость: определяется длиной ключа, равна стойкости простой подстановки, умноженной на длину

- 26. Шифрование методом подстановки Полиалфавитная одноконтурная монофоническая подстановка: количество и состав алфавитов выбираются так, чтобы частоты появления

- 27. Шифрование методом подстановки Полиалфавитная одноконтурная монофоническая подстановка Пример таблицы монофонической замены: А Б В Г Д

- 28. Шифрование методом подстановки Полиалфавитная одноконтурная монофоническая подстановка Процесс шифрования: действия такие же, как при использовании метода

- 29. Шифрование методом подстановки Полиалфавитная одноконтурная монофоническая подстановка Стойкость: высокая, теоретически шифр взлому не поддаётся. Атака на

- 30. Шифрование методом подстановки Полиалфавитная многоконтурная подстановка: при шифровании применяется несколько наборов (контуров) алфавитов, используемых циклически, причём

- 31. Шифрование методом перестановки Перестановка – метод шифрования, при котором изменяется только порядок следования символов исходного текста,

- 32. Шифрование методом перестановки Простая перестановка: выбирается размер блока шифрования в виде таблицы из n столбцов и

- 33. Шифрование методом перестановки Простая перестановка Пример шифрования. Исходный текст: у вас продаётся славянский шкаф Ключ: 3-8-1-5-2-6-4-7

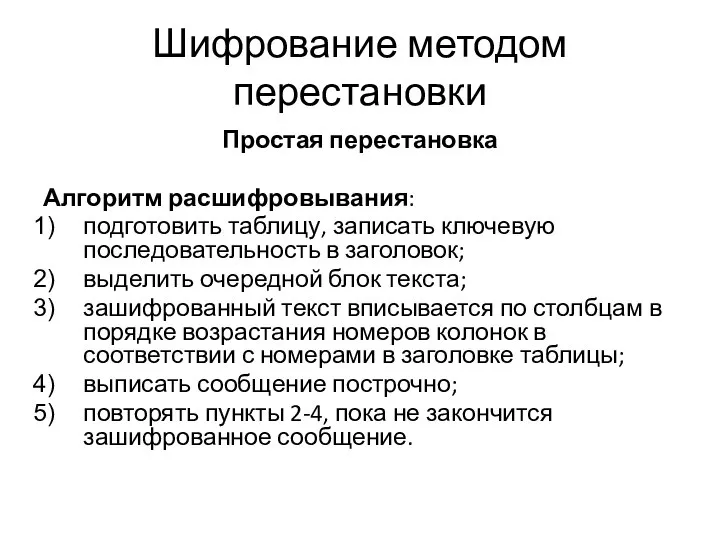

- 34. Шифрование методом перестановки Простая перестановка Алгоритм расшифровывания: подготовить таблицу, записать ключевую последовательность в заголовок; выделить очередной

- 35. Шифрование методом перестановки Усложнённая перестановка по таблице: для шифрования используется специальная таблица, в которую введены усложняющие

- 36. Шифрование методом перестановки Усложнённая перестановка по маршрутам: для формирования последовательности перестановки символов применяются маршруты типа гамильтоновских,

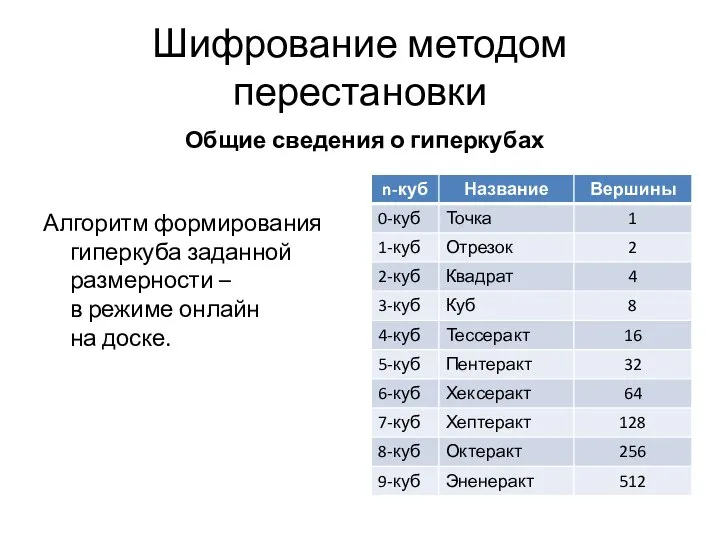

- 37. Шифрование методом перестановки Общие сведения о гиперкубах Алгоритм формирования гиперкуба заданной размерности – в режиме онлайн

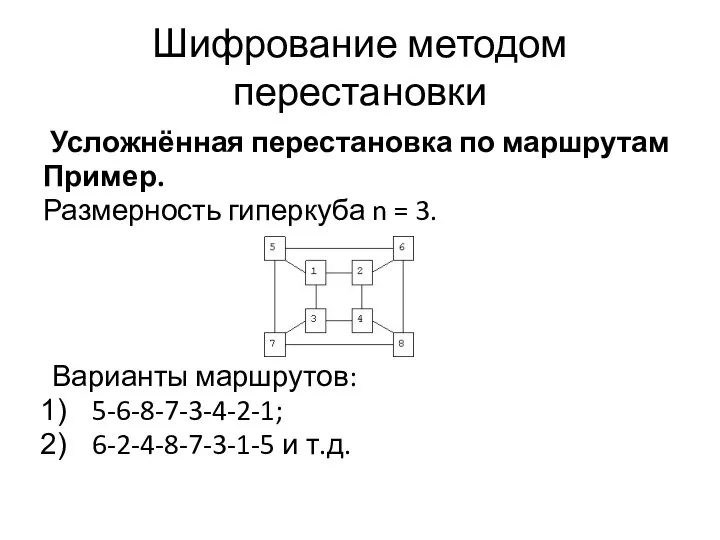

- 38. Шифрование методом перестановки Усложнённая перестановка по маршрутам Пример. Размерность гиперкуба n = 3. Варианты маршрутов: 5-6-8-7-3-4-2-1;

- 39. Шифрование методом перестановки Усложнённая перестановка по маршрутам Алгоритмы шифрования и расшифровывания: выбирается последовательность маршрутов, в соответствии

- 40. Шифрование методом перестановки Другие способы шифрования Перестановка с использованием магических квадратов. Перестановка с применением решёток (трафаретов).

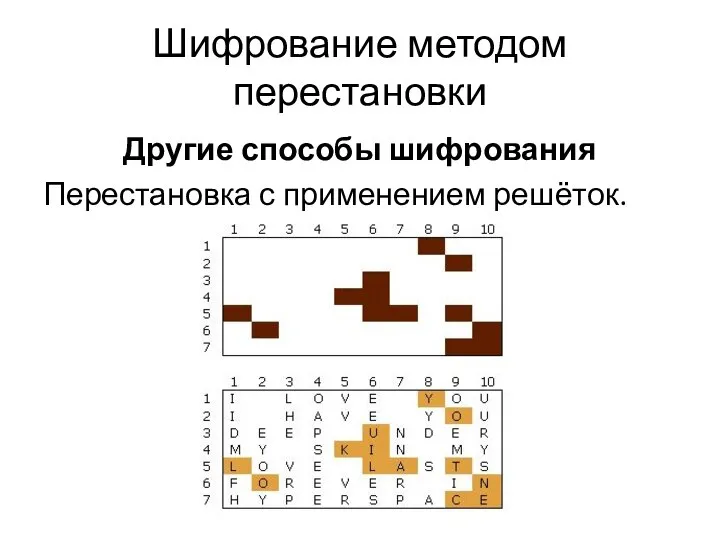

- 41. Шифрование методом перестановки Другие способы шифрования Перестановка с применением решёток.

- 42. Аналитическое преобразование Для шифрования могут использоваться аналитические преобразования. Широкое распространение получили методы шифрования, основанные на использовании

- 43. Аналитическое преобразование Преобразование по правилам алгебры матриц Зашифровывание производится путём умножения матрицы-ключа на вектор, представляющий собой

- 44. Аналитическое преобразование Преобразование по правилам алгебры матриц Расшифровывание производится путём последовательного умножения матрицы, обратной матрице A,

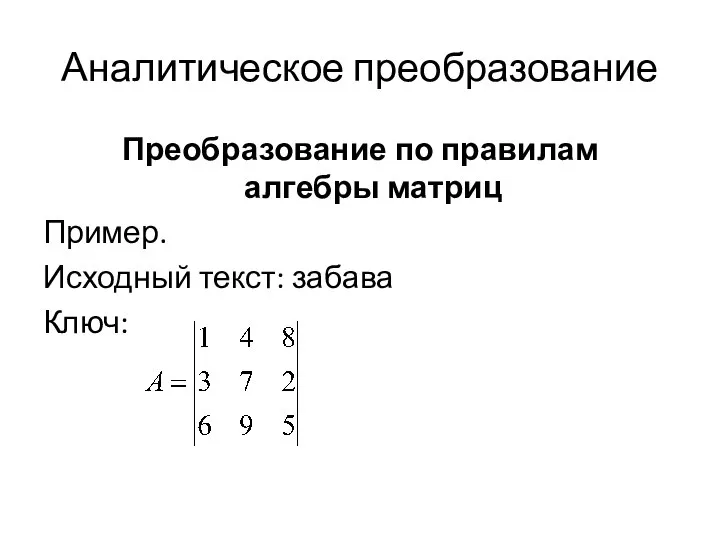

- 45. Аналитическое преобразование Преобразование по правилам алгебры матриц Пример. Исходный текст: забава Ключ:

- 46. Аналитическое преобразование Преобразование по правилам алгебры матриц Пример. 1. Преобразуем исходный текст в последовательность чисел: забава

- 47. Аналитическое преобразование Преобразование по правилам алгебры матриц Пример. 2. Зашифруем по правилам алгебры матриц: Зашифрованное слово:

- 48. Аналитическое преобразование Преобразование по правилам алгебры матриц Пример. Расшифровывание будет производиться с использованием обратной матрицы:

- 49. Шифрование методом гаммирования Суть метода: символы шифруемого текста последовательно складываются с символами некоторой специальной последовательности, которая

- 50. Шифрование методом гаммирования Два способа наложения гаммы на исходный текст: 1) символы исходного текста и гаммы

- 51. Шифрование методом гаммирования Два способа наложения гаммы на исходный текст: 2) символы исходного текста и гаммы

- 52. Шифрование методом гаммирования Стойкость шифра определяется свойствами гаммы – периодом последовательности и статистическими характеристиками. Для шифрования

- 53. Шифрование методом гаммирования Разновидности метода гаммирования: 1) шифрование с конечной гаммой; 2) шифрование с бесконечной гаммой.

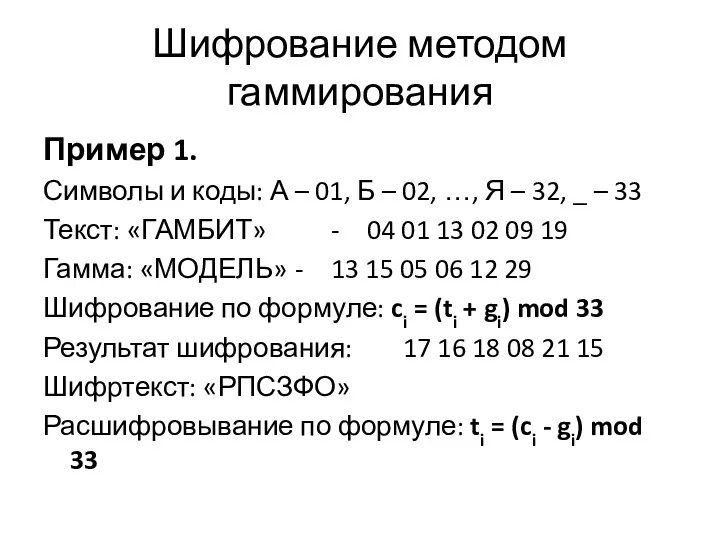

- 54. Шифрование методом гаммирования Пример 1. Символы и коды: А – 01, Б – 02, …, Я

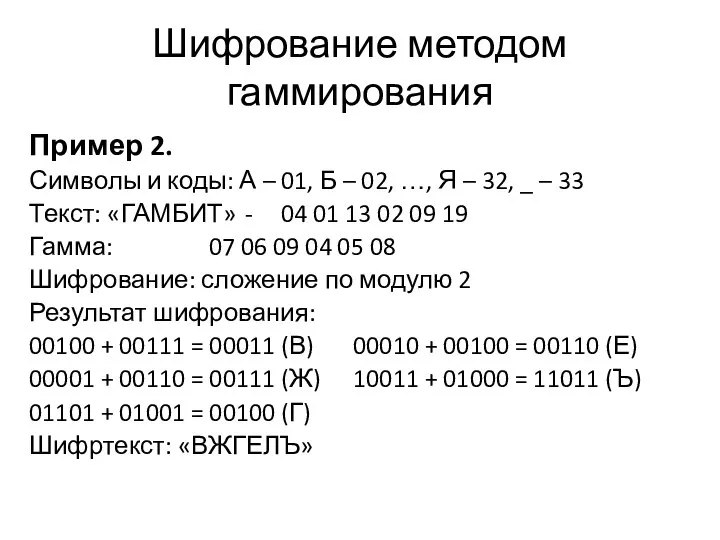

- 55. Шифрование методом гаммирования Пример 2. Символы и коды: А – 01, Б – 02, …, Я

- 56. Генераторы случайных чисел Ранее было сказано: «Для шифрования используются равномерно распределённые случайные величины». Если в распределении

- 57. Генераторы случайных чисел Для оценки случайной последовательности из равномерно распределённых в диапазоне от 0 до 1

- 58. Генераторы случайных чисел Генераторы случайных чисел по способу получения чисел делятся на: физические; табличные; алгоритмические.

- 59. Генераторы случайных чисел Физические генераторы В качестве физических ГСЧ могут выступать различные предметы, приборы, устройства: монета;

- 60. Генераторы случайных чисел Физические ГСЧ Примеры использования монеты как ГСЧ. Алгоритм 1: при каждом подбрасывании монеты

- 61. Генераторы случайных чисел Физические ГСЧ Примеры использования монеты как ГСЧ. Алгоритм 2: полученная в ходе подбрасывания

- 62. Генераторы случайных чисел Табличные ГСЧ Табличные ГСЧ в качестве источника случайных чисел используют специальным образом составленные

- 63. Генераторы случайных чисел Табличные ГСЧ Пример фрагмента таблицы абсолютно случайных проверенных чисел: 5489 5583 3156 0835

- 64. Генераторы случайных чисел Алгоритмические ГСЧ В основе таких ГСЧ лежит алгоритм генерации очередного числа на основе

- 65. Генераторы случайных чисел Алгоритмические ГСЧ Методы получения псевдослучайных чисел: 1) метод серединных квадратов:

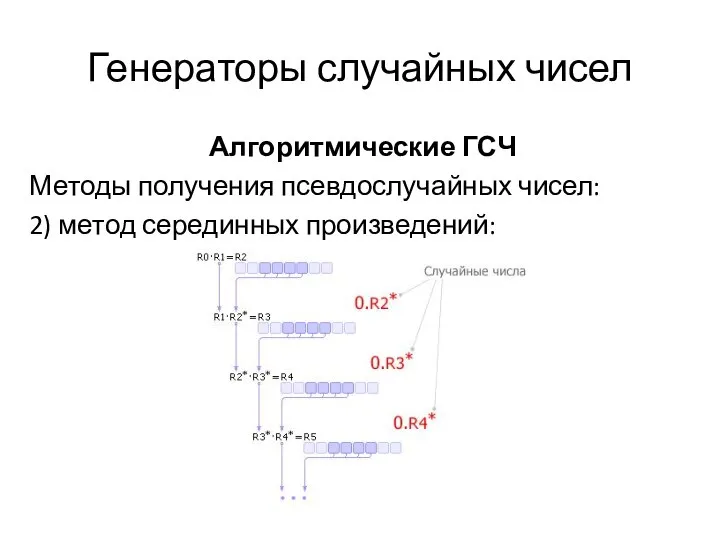

- 66. Генераторы случайных чисел Алгоритмические ГСЧ Методы получения псевдослучайных чисел: 2) метод серединных произведений:

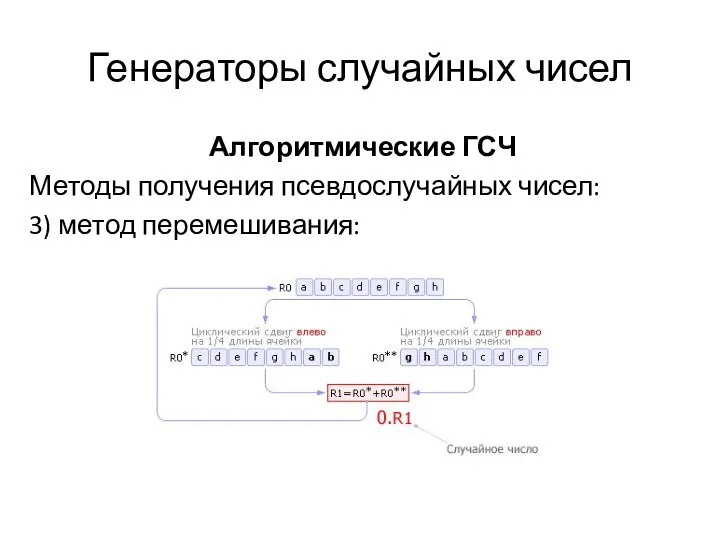

- 67. Генераторы случайных чисел Алгоритмические ГСЧ Методы получения псевдослучайных чисел: 3) метод перемешивания:

- 68. Генераторы случайных чисел Алгоритмические ГСЧ Методы получения псевдослучайных чисел: 4) линейный конгруэнтный метод: ri+1 = (k

- 69. Генераторы случайных чисел Алгоритмические ГСЧ Методы получения псевдослучайных чисел: 4) линейный конгруэнтный метод: для качественного генератора

- 70. Генераторы случайных чисел Алгоритмические ГСЧ Методы получения псевдослучайных чисел: 4) линейный конгруэнтный метод: Пример 1. M

- 71. Генераторы случайных чисел Алгоритмические ГСЧ Методы получения псевдослучайных чисел: 4) линейный конгруэнтный метод: Пример 2. M

- 72. Генераторы случайных чисел Скремблеры Суть скремблирования заключается в побитном изменении проходящего через систему потока данных. Практически

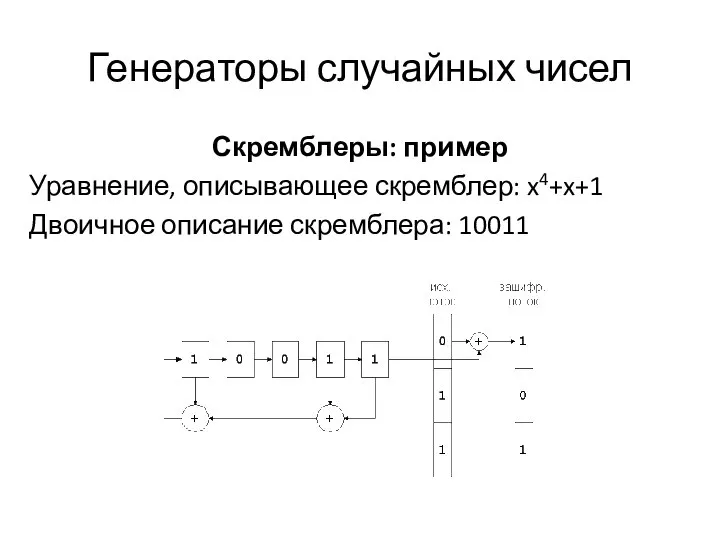

- 73. Генераторы случайных чисел Скремблеры: пример Уравнение, описывающее скремблер: x4+x+1 Двоичное описание скремблера: 10011

- 74. Генераторы случайных чисел Скремблеры: алгоритм работы Выбираются значения определённых разрядов регистра и складываются по XOR между

- 75. Генераторы случайных чисел Скремблеры Достоинства: 1) простота как программной, так и аппаратной реализации; 2) каждый бит

- 76. Генераторы случайных чисел Скремблеры Недостатки: 1) проблема синхронизации приёмной и передающей сторон; при любой рассинхронизации передаваемая

- 77. Алгоритм шифрования DES Общая схема шифрования Структурная схема алгоритма Режимы использования

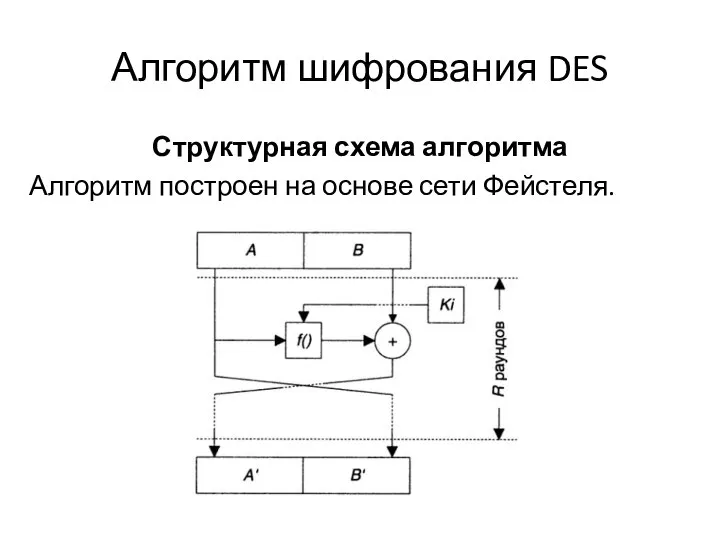

- 78. Алгоритм шифрования DES Структурная схема алгоритма Алгоритм построен на основе сети Фейстеля.

- 79. Алгоритм шифрования DES Режимы использования Электронная кодовая книга ECB (Electronic Code Book) Сцепление блоков шифра CBC

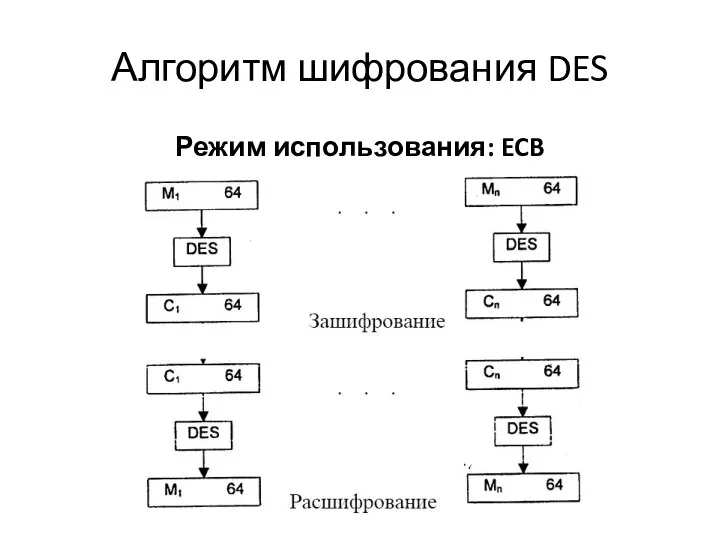

- 80. Алгоритм шифрования DES Режим использования: ECB

- 81. Алгоритм шифрования DES Режим использования: ECB Текст обрабатывается блоками по 64 бита, при этом каждый блок

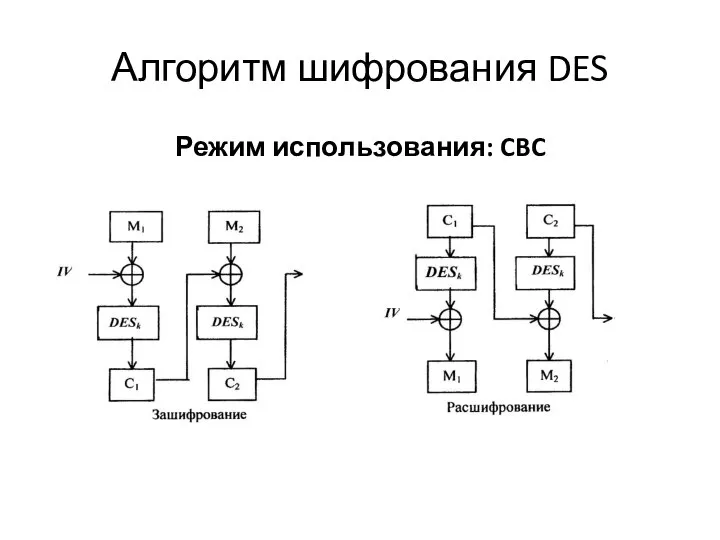

- 82. Алгоритм шифрования DES Режим использования: CBC

- 83. Алгоритм шифрования DES Режим использования: CBC Особенность: при шифровании входное значение задаётся равным XOR-разности текущего блока

- 84. Алгоритм шифрования DES Режим использования: CFB

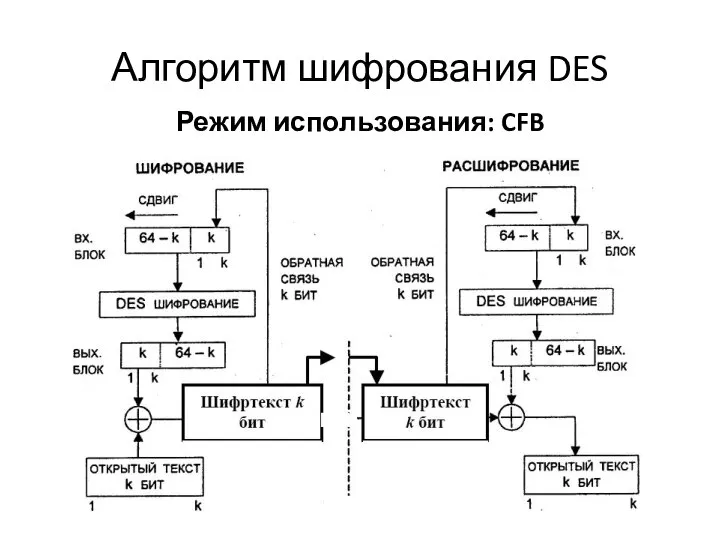

- 85. Алгоритм шифрования DES Режим использования: CFB Процесс шифрования: на входе функции шифрования размещается 64-битовый регистр сдвига,

- 86. Алгоритм шифрования DES Режим использования: CFB Достоинства: 1) нет необходимости дополнять открытый текст до целого числа

- 87. Алгоритм шифрования DES Режим использования: OFB

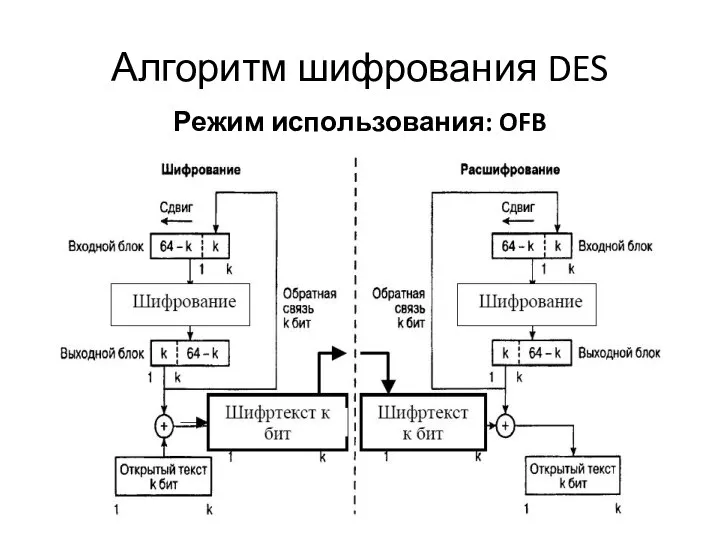

- 88. Алгоритм шифрования DES Режим использования: OFB Режим похож на предыдущий, только в качестве обратной связи не

- 89. Алгоритм шифрования DES Режим использования: OFB Достоинства: возможность реализации потокового режима шифрования/расшифрования; есть возможность сгенерировать шифрующую

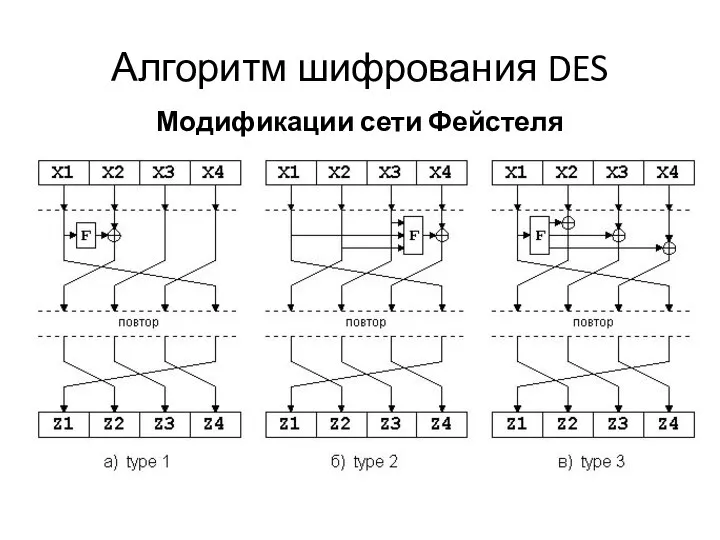

- 90. Алгоритм шифрования DES Модификации сети Фейстеля При увеличении размеров блоков информации усложняется алгоритм преобразования (для блока

- 91. Алгоритм шифрования DES Модификации сети Фейстеля

- 92. Алгоритм шифрования DES Модификации сети Фейстеля Для преобразования могут использоваться различные операции: математические (сложение, XOR, умножение

- 93. Алгоритм шифрования DES Модификации сети Фейстеля Основные преимущества алгоритмов на основе сети Фейстеля: для прямого и

- 94. Алгоритм шифрования DES Алгоритмы на основе сети Фейстеля 1. ГОСТ 28147-89 (блок – 64 бита, ключ

- 95. Асимметричные алгоритмы Слабое место всех симметричных систем шифрования: проблема распределения ключей. В общем случае, для передачи

- 96. Асимметричные алгоритмы: RSA Рональд Ривест (R.Rivest), Ади Шамир (A.Shamir) и Леонард Адльман (L.Adleman) предложили использовать возведение

- 97. Асимметричные алгоритмы: RSA Алгоритм создания ключей: выбираются два простых числа P и Q; вычисляется произведение N

- 98. Асимметричные алгоритмы: RSA Таким образом, для сохранения секретности сообщения получатель создаёт пару ключей (E, D) и

- 99. Асимметричные алгоритмы: RSA Пример. Пусть P=3, Q=11. Тогда N=3*11=33, φ(N)=2*10=20. Выберем D=3. Решим уравнение E*3(mod 20)=1

- 100. Асимметричные алгоритмы: RSA Криптостойкость алгоритма основывается на вычислительной трудоёмкости разложения числа на произведение простых чисел (проблема

- 101. Асимметричные алгоритмы: RSA На базе алгоритма RSA реализуется цифровая (электронная) подпись, когда некоторый текст служит подтверждением

- 102. Асимметричные алгоритмы: RSA Достоинства: 1) высокая криптостойкость; 2) регулируемый уровень криптостойкости. Недостатки: 1) достаточно большие вычислительные

- 103. Симметричный алгоритм: AES К концу XX века DES потерял свою актуальность. В 1997 году был объявлен

- 104. Симметричный алгоритм: AES Дополнительно были рекомендации: структура должна быть ясной, простой и обоснованной (необходимо для всестороннего

- 105. Симметричный алгоритм: AES В финал конкурса вышли 5 алгоритмов: MARS; RC6; Serpent; TwoFish; Rijndael.

- 106. Симметричный алгоритм: AES Алгоритмы MARS, RC6, Serpent и TwoFish основаны на сети Фейстеля. Алгоритм Rijndael –

- 107. Симметричный алгоритм: AES Схема шифрования Схема расшифровывания

- 108. Симметричный алгоритм: AES Для шифрования в алгоритме AES применяются следующие процедуры преобразования данных: 1. ExpandKey —

- 109. Симметричный алгоритм: AES Для шифрования в алгоритме AES применяются следующие процедуры преобразования данных: 1. ExpandKey —

- 110. Технология цифровой подписи Электронная цифровая подпись (ЭП, ЭЦП) — информация в электронной форме, присоединенная к другой

- 111. Технология цифровой подписи По своему существу электронная подпись представляет собой реквизит электронного документа, позволяющий установить отсутствие

- 112. Технология цифровой подписи Назначение: контроль целостности принятой информации и защита от подделки; реализация аутентичности – гарантия

- 113. Технология цифровой подписи Требования к ЭЦП: подпись должна быть двоичным кодом, зависящим от подписываемого сообщения; подпись

- 114. Технология цифровой подписи Подписанный документ получается из неподписанного добавлением одной и более электронных подписей, которые должны

- 115. Технология цифровой подписи Поскольку подписываемые документы — переменного (и как правило достаточно большого) объёма, в схемах

- 116. Технология цифровой подписи Преимущества использования хеш-функций : 1) вычислительная сложность. Обычно хеш цифрового документа делается во

- 117. Технология цифровой подписи Преимущества использования хеш-функций : 2) совместимость. Большинство алгоритмов оперирует со строками бит данных,

- 118. Технология цифровой подписи Преимущества использования хеш-функций : 3) целостность. Без использования хеш-функции большой электронный документ в

- 119. Технология цифровой подписи Стоит заметить, что использование хеш-функции не обязательно при электронной подписи, а сама функция

- 120. Технология цифровой подписи

- 121. Технология цифровой подписи

- 123. Скачать презентацию

Стекло

Стекло Архитектура и природа. Парковая архитектура.

Архитектура и природа. Парковая архитектура. Александр Сергеевич Пушкин в изобразительном искусстве Составитель: учитель ИЗО Носова Г.М. МБОУ Новослободская сош Большебол

Александр Сергеевич Пушкин в изобразительном искусстве Составитель: учитель ИЗО Носова Г.М. МБОУ Новослободская сош Большебол Прививки в формате

Прививки в формате Фильтрация шумов

Фильтрация шумов Государственные награды РФ

Государственные награды РФ Способі декорирования пасхальніх яиц

Способі декорирования пасхальніх яиц Наблюдение радиоактивных излучений

Наблюдение радиоактивных излучений  Государственные органы власти РФ

Государственные органы власти РФ Програмне забезпечення для Peer-To-Peer Lending платформи

Програмне забезпечення для Peer-To-Peer Lending платформи Международное разделение труда Выполнили студентки 2-го кура группы Э101 Овсянникова Надежда Орлова Любовь

Международное разделение труда Выполнили студентки 2-го кура группы Э101 Овсянникова Надежда Орлова Любовь Абстрактные классы, интерфейсы. Вложенные классы, анонимные, локальные.

Абстрактные классы, интерфейсы. Вложенные классы, анонимные, локальные. Наноқұрылымды материалдар, олардың қасиеттері және практикада қолданылуы

Наноқұрылымды материалдар, олардың қасиеттері және практикада қолданылуы Итальянский театр Малибран

Итальянский театр Малибран Informatyka i ekonometria

Informatyka i ekonometria Елементарни частици

Елементарни частици Да́нте Аліг'є́рі— видатний італійський поет

Да́нте Аліг'є́рі— видатний італійський поет Презентация "Аграрный рынок" - скачать презентации по Экономике

Презентация "Аграрный рынок" - скачать презентации по Экономике Викторина

Викторина Принципы и направления международного сотрудничества РФ в области противодействия коррупции

Принципы и направления международного сотрудничества РФ в области противодействия коррупции Прогресс техники. Создание робота

Прогресс техники. Создание робота Село Ганюшкино

Село Ганюшкино Виды интерьера комнат

Виды интерьера комнат Школа России 3 класс

Школа России 3 класс Автомобілі ЗІЛ-131 та Урал-4320

Автомобілі ЗІЛ-131 та Урал-4320 Пермь, фото памятных мест

Пермь, фото памятных мест Рынок капитала Петрова

Рынок капитала Петрова Круговорот воды в природе (Сказка для школьников младших классов) - презентация для начальной школы_

Круговорот воды в природе (Сказка для школьников младших классов) - презентация для начальной школы_