Содержание

- 2. Виртуальной защищенной сетью (VPN) называется технология объединения локальных сетей и отдельных компьютеров через открытую внешнюю среду

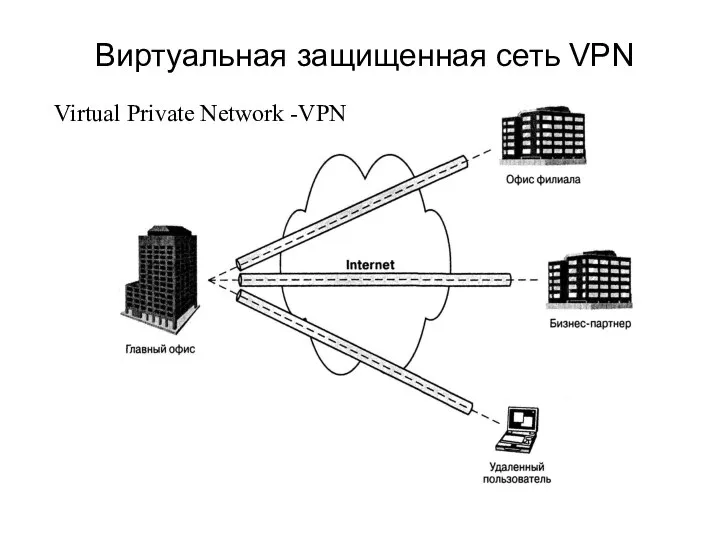

- 3. Виртуальная защищенная сеть VPN Virtual Private Network -VPN

- 4. Технологии VPN: -туннелирование; -криптографическая защита

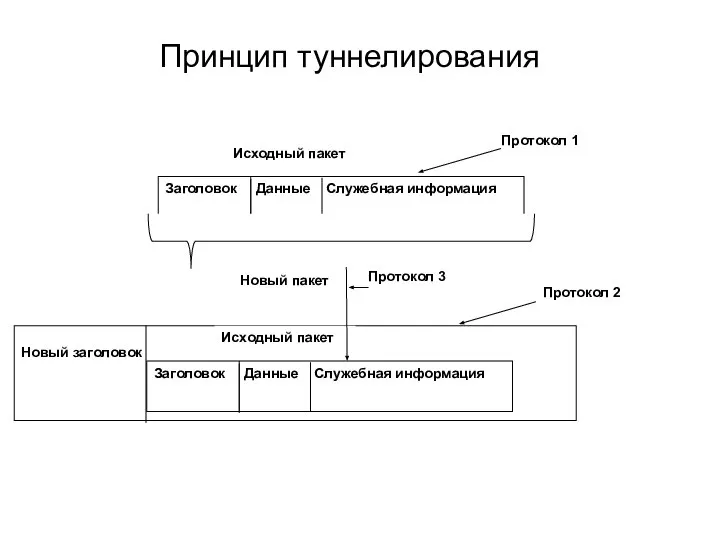

- 5. Принцип туннелирования

- 6. Задачи, решаемые в VPN - взаимная аутентификация абонентов при установлении соединения; - обеспечение конфиденциальности и целостности

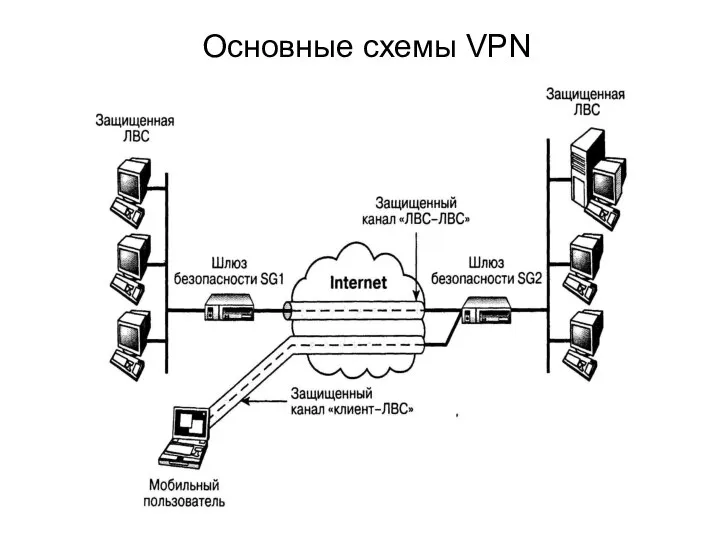

- 7. Основные схемы VPN

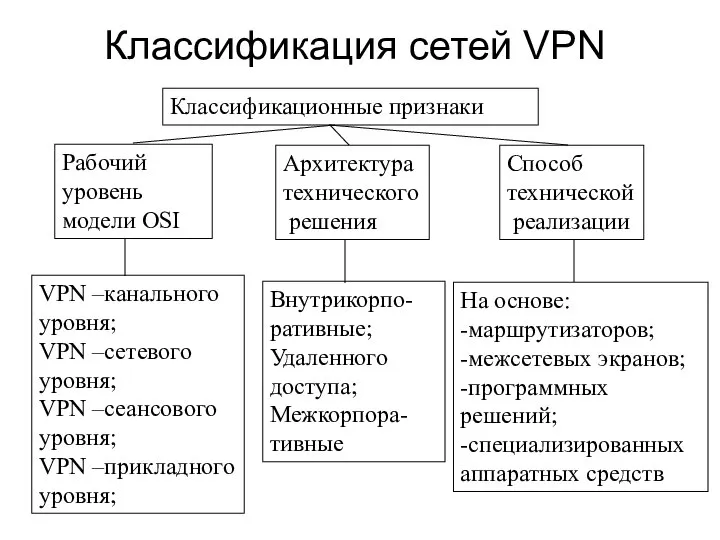

- 8. Классификация сетей VPN Классификационные признаки Рабочий уровень модели OSI Архитектура технического решения Способ технической реализации VPN

- 9. Протоколы защиты на различных уровнях модели ВОС

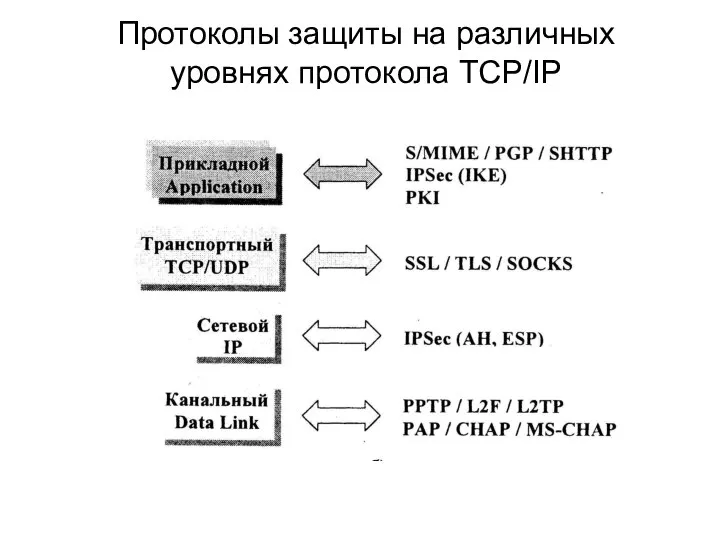

- 10. Протоколы защиты на различных уровнях протокола TCP/IP

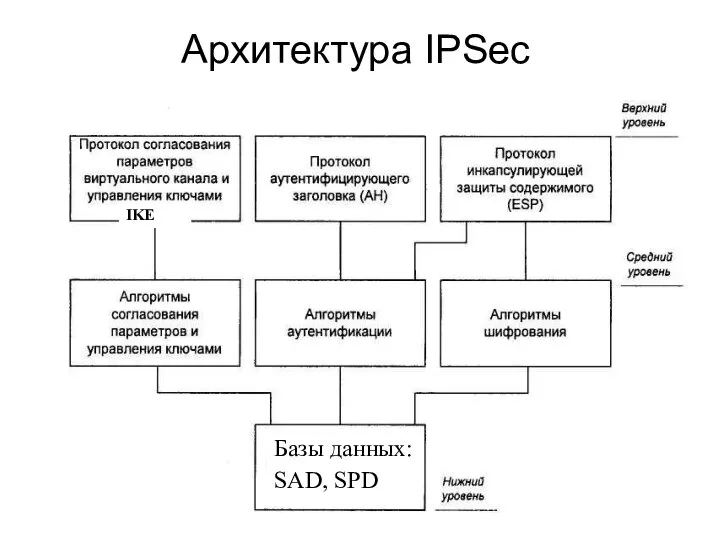

- 11. Архитектура IPSec IKE IKE Базы данных: SAD, SPD

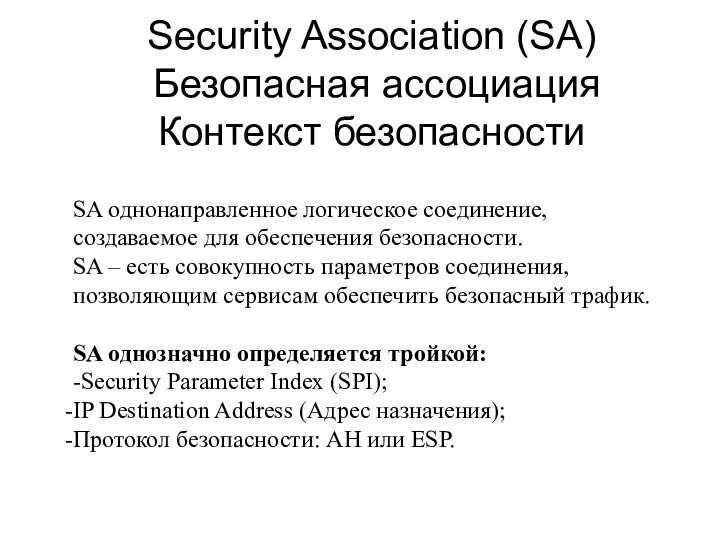

- 12. Security Association (SA) Безопасная ассоциация Контекст безопасности SA однонаправленное логическое соединение, создаваемое для обеспечения безопасности. SA

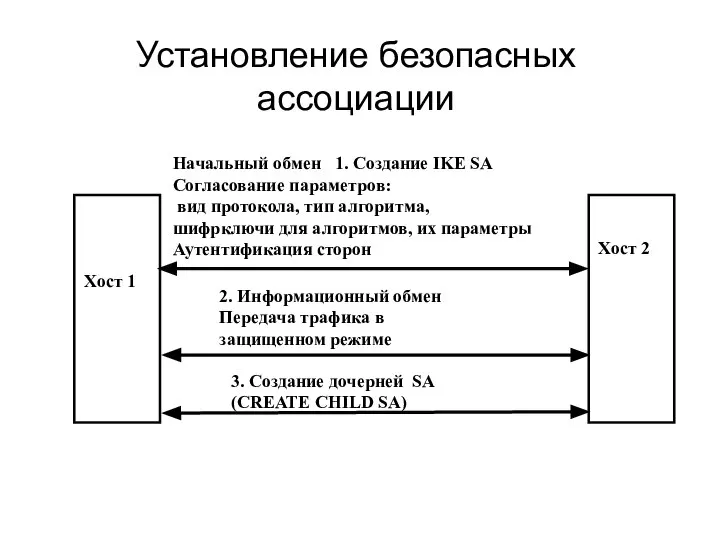

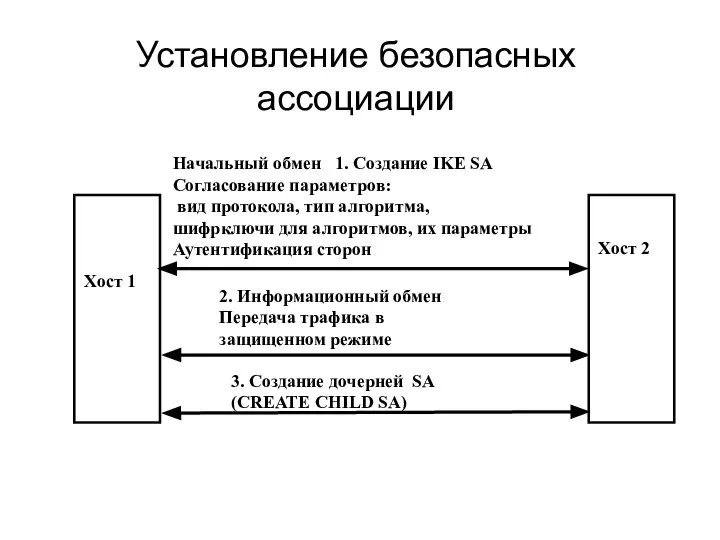

- 13. Установление безопасных ассоциации 3. Создание дочерней SA (CREATE CHILD SA) Хост 1 Хост 2 2. Информационный

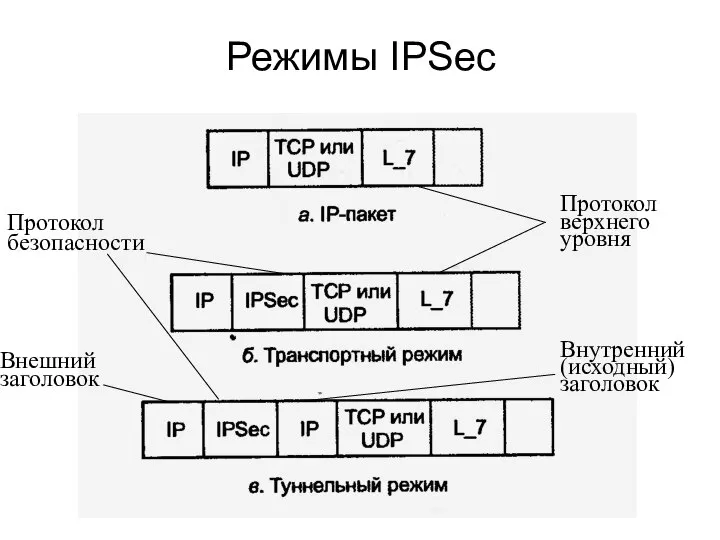

- 14. Режимы IPSec Протокол безопасности Внешний заголовок Внутренний (исходный) заголовок Протокол верхнего уровня

- 15. IP-пакет после применения протокола АН в транспортном и туннельном режимах

- 16. Характеристика протокола АН Применение протокола АН позволяет принимающей стороне убедиться в следующем: -содержание пакета не искажено,

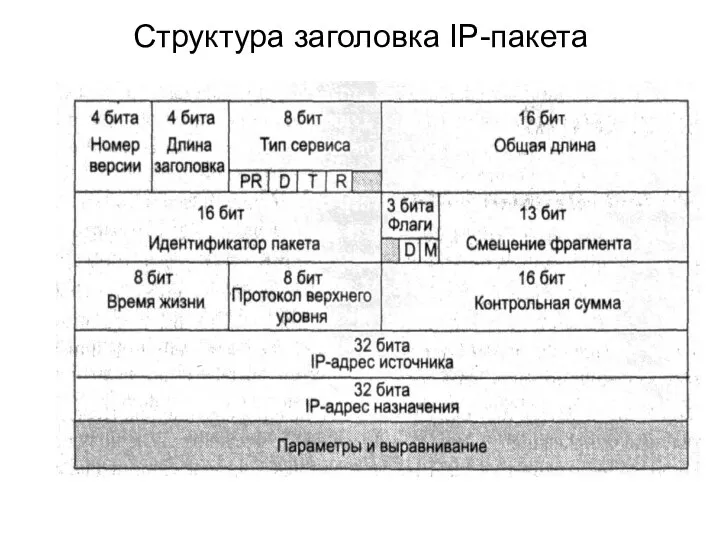

- 17. Структура заголовка IP-пакета

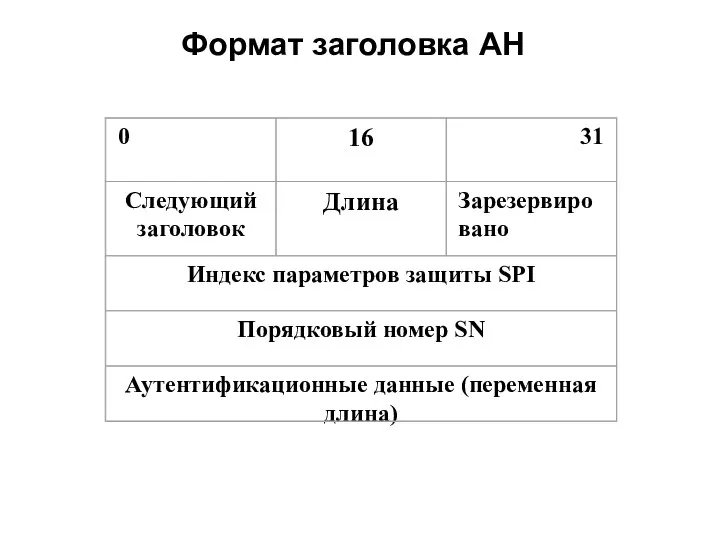

- 18. Формат заголовка AH

- 19. Характеристика протокола ESP Применение протокола ESP обеспечивает: - конфиденциальность передаваемых данных за счет их шифрования; -целостность

- 20. IP-пакет до и после применения протокола ESP

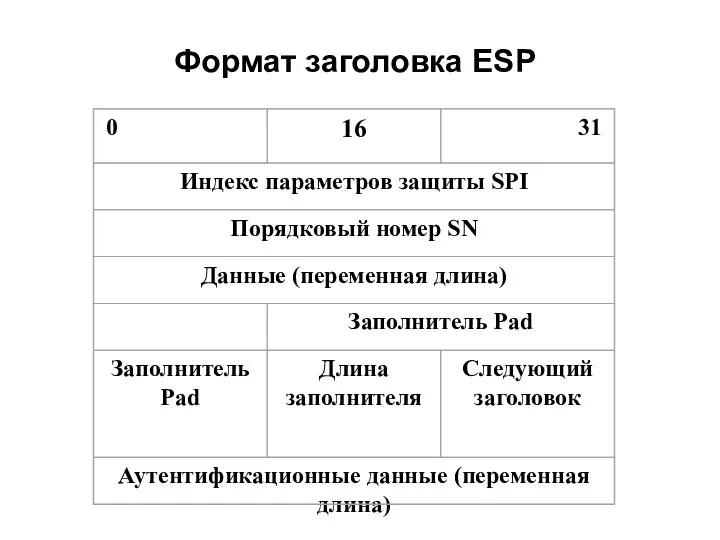

- 21. Формат заголовка ESP

- 22. Хэширующие функции в АН Хэширующие функции: MD5-HMAC Длина ключа 128 бит, Хэш-код 96 бит. SHA1-HMAC Длина

- 23. Хэширующие функции MD2, MD5 MD5 (улучшенная версия MD4) : -хэшируемое сообщение – блоки длиной 512 бит

- 24. Хэширующие функция SHA (Secure Hash Algorithm) -хэшируемое сообщение – блоки длиной 512 бит - хэш-код- 160

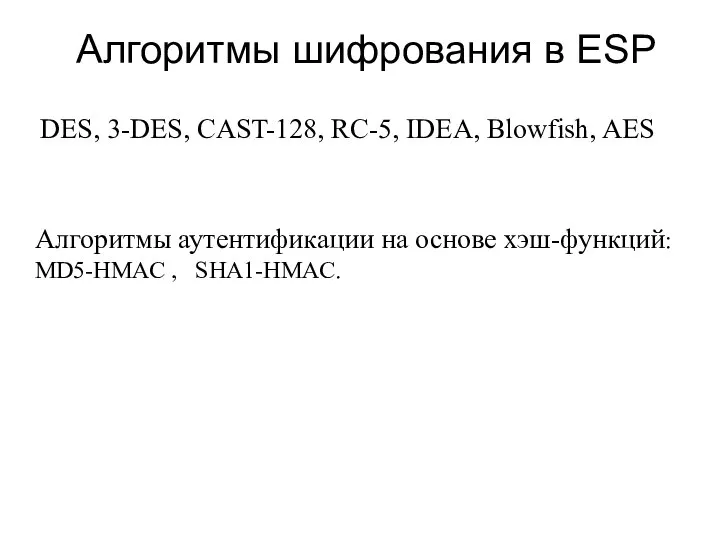

- 25. Алгоритмы шифрования в ESP DES, 3-DES, CAST-128, RC-5, IDEA, Blowfish, AES Алгоритмы аутентификации на основе хэш-функций:

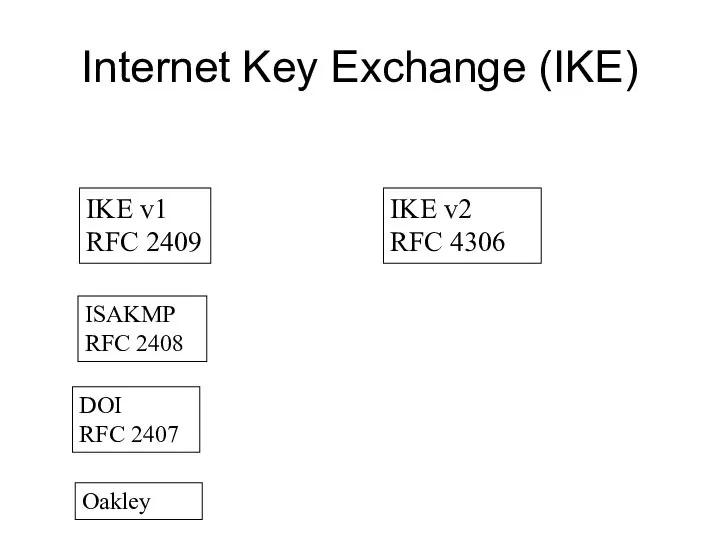

- 26. Internet Key Exchange (IKE) IKE v1 RFC 2409 ISAKMP RFC 2408 Oakley IKE v2 RFC 4306

- 27. Установление безопасных ассоциации 3. Создание дочерней SA (CREATE CHILD SA) Хост 1 Хост 2 2. Информационный

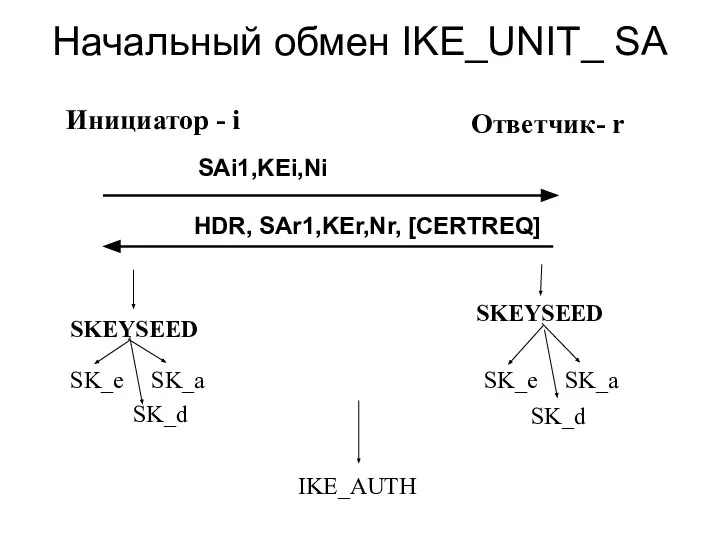

- 28. Начальный обмен IKE_UNIT_ SA IKE_AUTH

- 29. Типы блоков данных

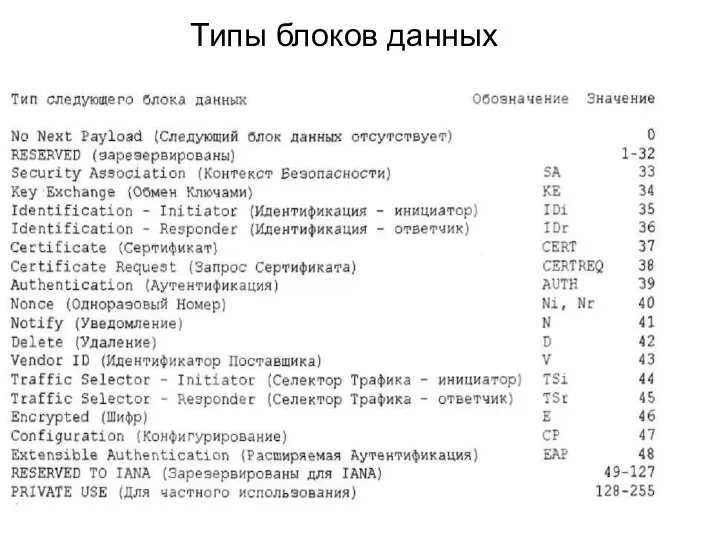

- 30. Обмен IKE_AUTH CHILD_SA (AH,ESP)

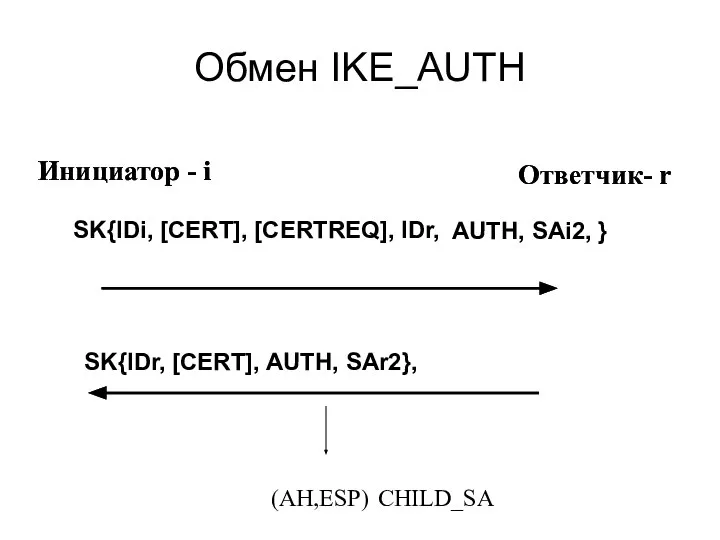

- 31. Типы и идентификаторы преобразований

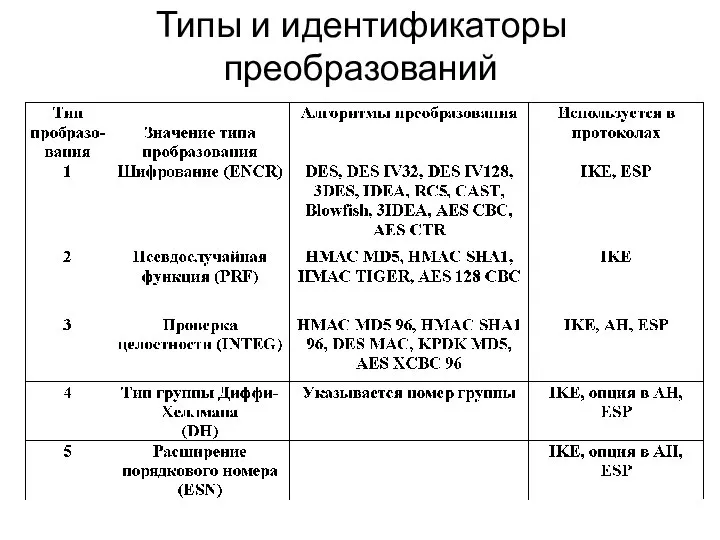

- 32. Содержимое поля Аутентификационные данные при аутентификации с использованием цифровых подписей AUTH = SIGi{(SAi1,KEi,Ni),Nr,prf(SK_pi,IDi’} Инициатор - i

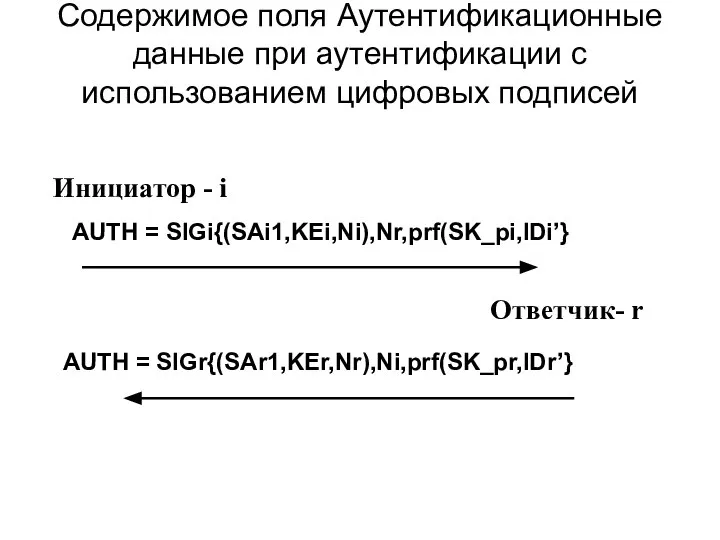

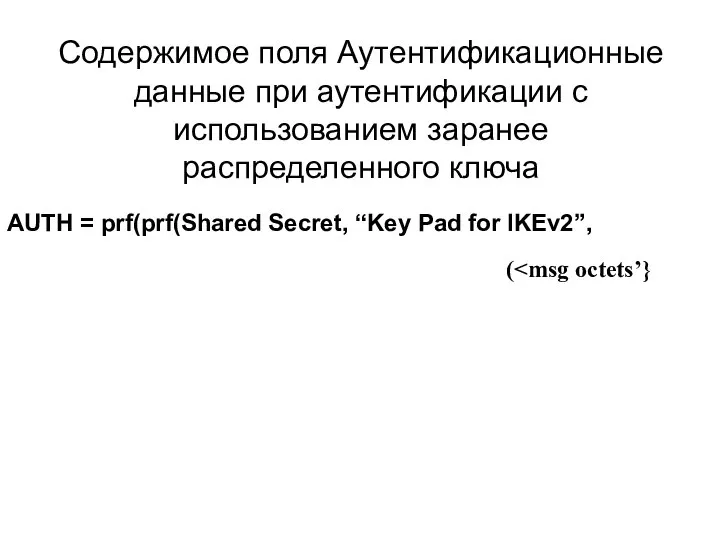

- 33. Содержимое поля Аутентификационные данные при аутентификации с использованием заранее распределенного ключа AUTH = prf(prf(Shared Secret, “Key

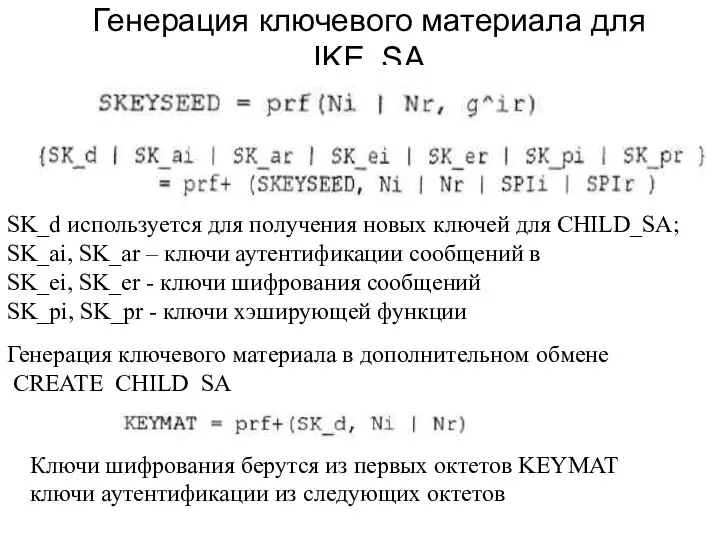

- 34. Генерация ключевого материала для IKE_SA Генерация ключевого материала в дополнительном обмене СREATE_CHILD_SA SK_d используется для получения

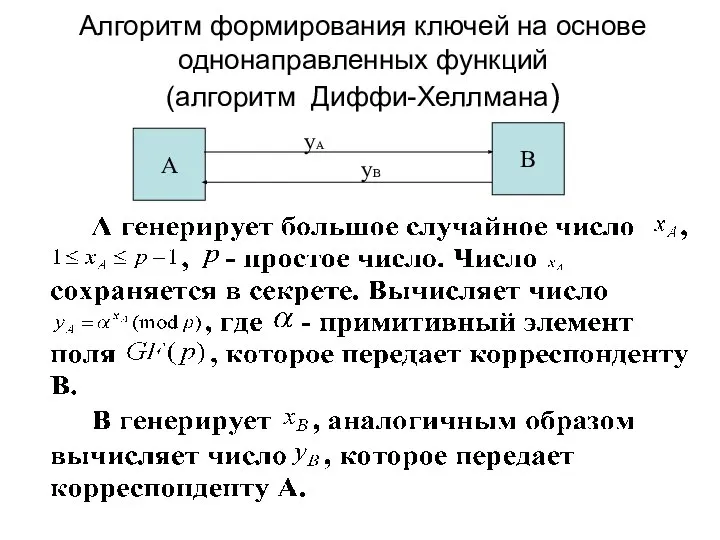

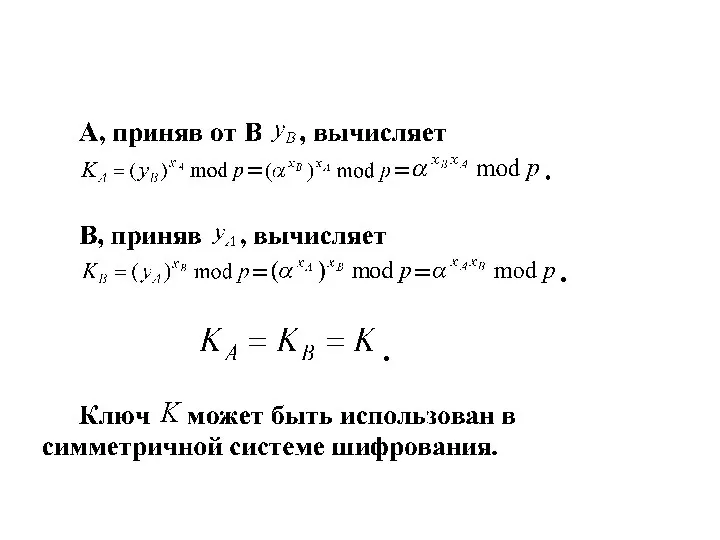

- 35. Алгоритм формирования ключей на основе однонаправленных функций (алгоритм Диффи-Хеллмана)

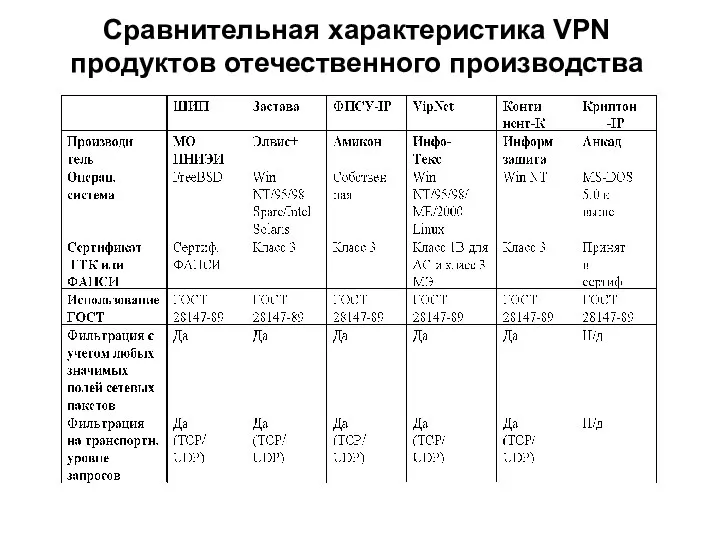

- 37. Сравнительная характеристика VPN продуктов отечественного производства

- 39. Скачать презентацию

Спутниковые навигационные системы системы зарубежных стран мира

Спутниковые навигационные системы системы зарубежных стран мира Сделки. Тема 6

Сделки. Тема 6 Салон Togas Афимолл

Салон Togas Афимолл Використання базових інструкцій добре. Які інструкції вміє виконувати наш робот?

Використання базових інструкцій добре. Які інструкції вміє виконувати наш робот? Древний Египет

Древний Египет Работа с MsOffice в среде DelphiXE4

Работа с MsOffice в среде DelphiXE4 Количество адвентистов в Армении

Количество адвентистов в Армении Расчет параметров цифровых следящих систем, реализованных на FPGA

Расчет параметров цифровых следящих систем, реализованных на FPGA Презентация Ценообразующие факторы российского рубля

Презентация Ценообразующие факторы российского рубля  Расклад на картах ТАРО

Расклад на картах ТАРО Презентация Договор транспортной экспедиции

Презентация Договор транспортной экспедиции ТРУДОВЫЕ ПЕНСИИ ПО СТАРОСТИ Подготовила: студентка 2 курса группы Ю-123б Простакова Вероника

ТРУДОВЫЕ ПЕНСИИ ПО СТАРОСТИ Подготовила: студентка 2 курса группы Ю-123б Простакова Вероника Хламидийная инфекция ЖУКОВА ЛАРИСА ИВАНОВНА

Хламидийная инфекция ЖУКОВА ЛАРИСА ИВАНОВНА Коробочка

Коробочка ЭФФЕКТИВНОСТЬ СОВРЕМЕННЫХ МЕТОДОВ ЛЕЧЕНИЯ АМБЛИОПИИ У ДЕТЕЙ В МУНИЦИПАЛЬНОМ СПЕЦИАЛЬНОМ КОРРЕКЦИОННОМ ОБРАЗОВАТЕЛЬНОМ УЧРЕЖДЕН

ЭФФЕКТИВНОСТЬ СОВРЕМЕННЫХ МЕТОДОВ ЛЕЧЕНИЯ АМБЛИОПИИ У ДЕТЕЙ В МУНИЦИПАЛЬНОМ СПЕЦИАЛЬНОМ КОРРЕКЦИОННОМ ОБРАЗОВАТЕЛЬНОМ УЧРЕЖДЕН Слайд-шоу. ИзоСтудия для группы

Слайд-шоу. ИзоСтудия для группы Перечень биомедицинских журналов ВАК: качество публикаций и экспертизы

Перечень биомедицинских журналов ВАК: качество публикаций и экспертизы  Дидактические игры на уроках математики 1 класс - презентация для начальной школы_

Дидактические игры на уроках математики 1 класс - презентация для начальной школы_ муж пол орг

муж пол орг Шутер. Враги и снаряды

Шутер. Враги и снаряды Традиции и обычаи Японии

Традиции и обычаи Японии Діні қуатты елдің – іргесі берік

Діні қуатты елдің – іргесі берік Алкоголь и сердце

Алкоголь и сердце  Народы Ямала. Ямало-Ненецкий автономный округ

Народы Ямала. Ямало-Ненецкий автономный округ LUCAS CRANACH the Elder (1472-1559)

LUCAS CRANACH the Elder (1472-1559) Террористические организации

Террористические организации Бесконтактная система зажигания

Бесконтактная система зажигания Web-дизайн

Web-дизайн