Содержание

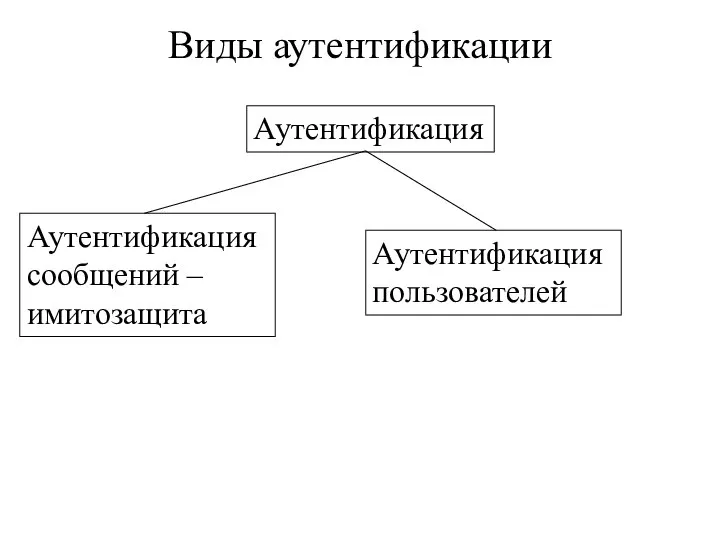

- 2. Виды аутентификации Аутентификация Аутентификация сообщений – имитозащита Аутентификация пользователей

- 3. Аутентификация сообщений Аутентификация сообщений (имитозащита) - обеспечение подлинности передаваемых сообщений Аутентификация самостоятельное криптографическое преобразование, которое может

- 4. Модель передачи сообщений с имитозащитой Аутентификатор (имитовставка, группа имитозащиты) y=f(M,K) Канал связи

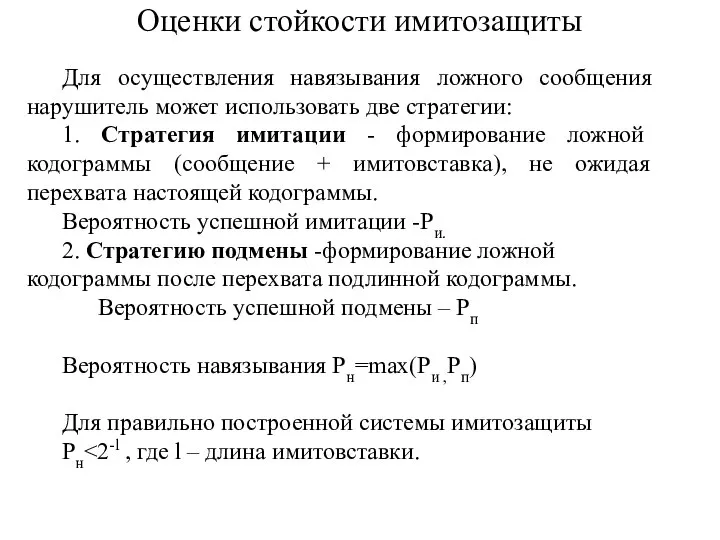

- 5. Оценки стойкости имитозащиты Для осуществления навязывания ложного сообщения нарушитель может использовать две стратегии: 1. Стратегия имитации

- 6. Выработка имитовставки согласно ГОСТ 28147-89

- 7. Аутентификация пользователей(корреспондентов) Аутентификация –метод, позволяющий достоверно убедиться в том, что субьект действительно является тем за кого

- 8. Способы аутентификации, основанные на знании субъектом уникальной информации Способ паролирования; Способ запрос-ответ; Способ рукопожатия; Способ, использующий

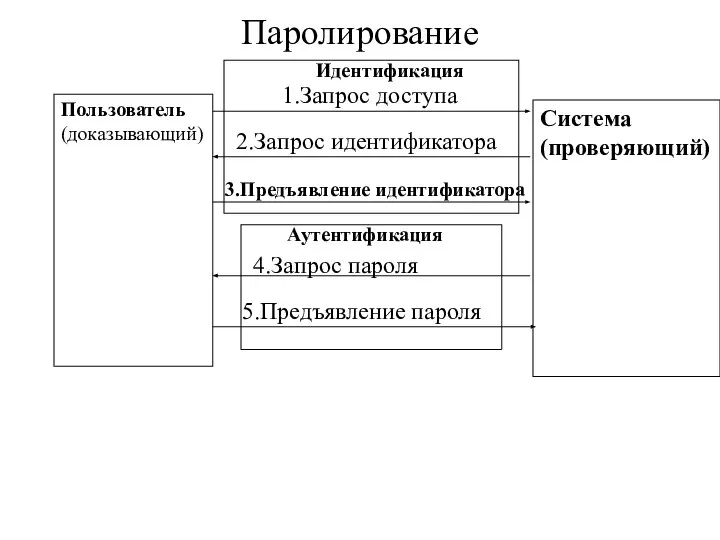

- 9. Паролирование Пользователь (доказывающий) Система (проверяющий) 1.Запрос доступа 2.Запрос идентификатора 3.Предъявление идентификатора 4.Запрос пароля 5.Предъявление пароля Идентификация

- 10. Угрозы безопасности для паролирования Компрометация пароля при его неправильном хранении. 2. Угадывание пароля, если он короткий

- 11. Хэширование паролей при хранении

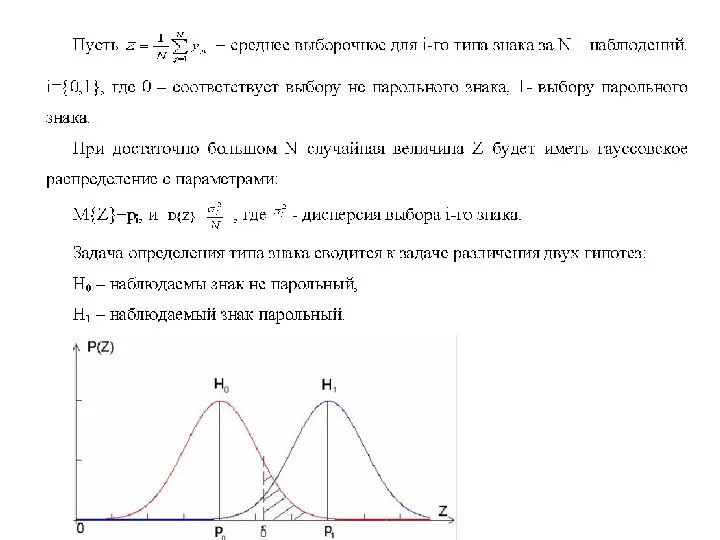

- 12. Проблема паролирования Человек может запомнить относительно короткий пароль - 6-8 символов. Множество паролей фиксировано. Быстродействие вычислительной

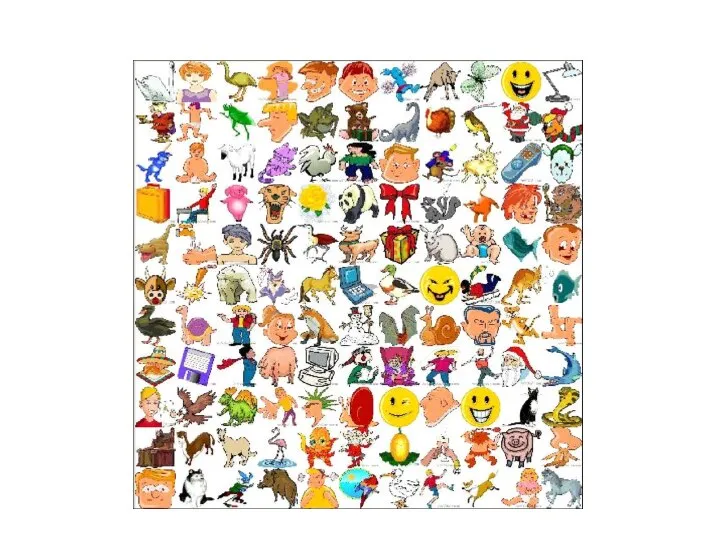

- 13. Пример для графического пароля, предложенного G.E.Blonder. 3

- 15. Подсматривание пароля 4

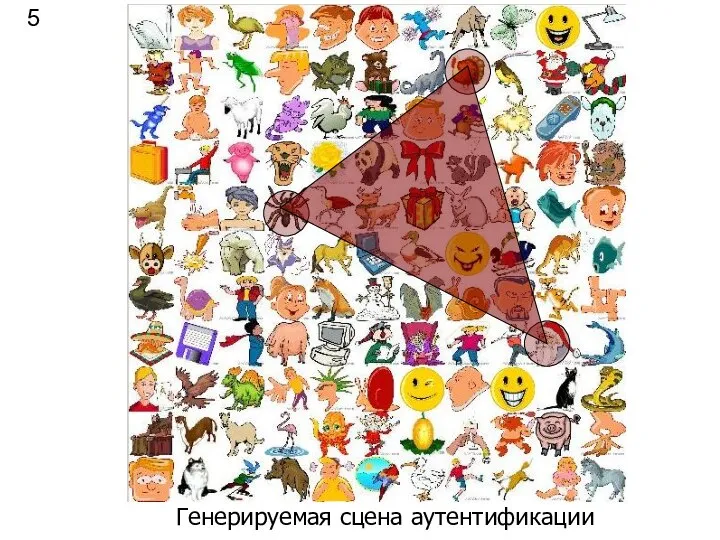

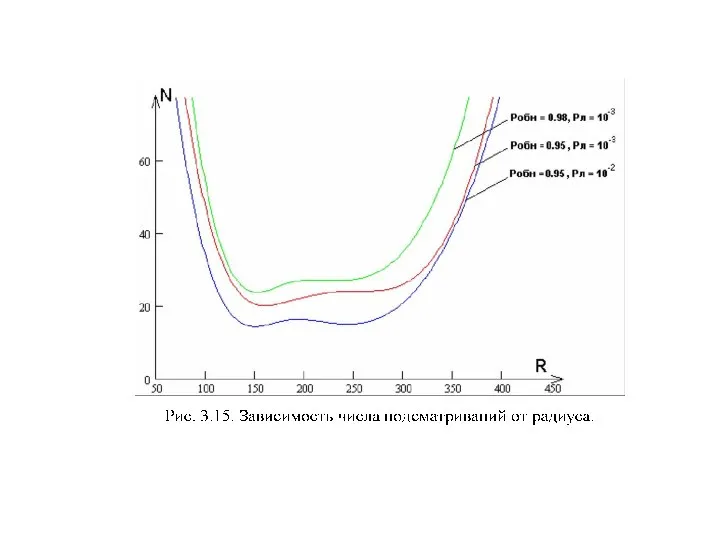

- 18. Генерируемая сцена аутентификации 5

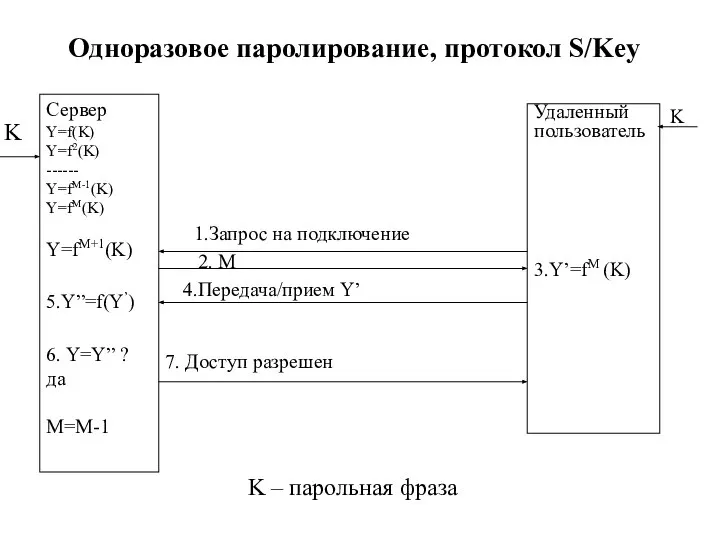

- 22. Одноразовое паролирование, протокол S/Key K – парольная фраза

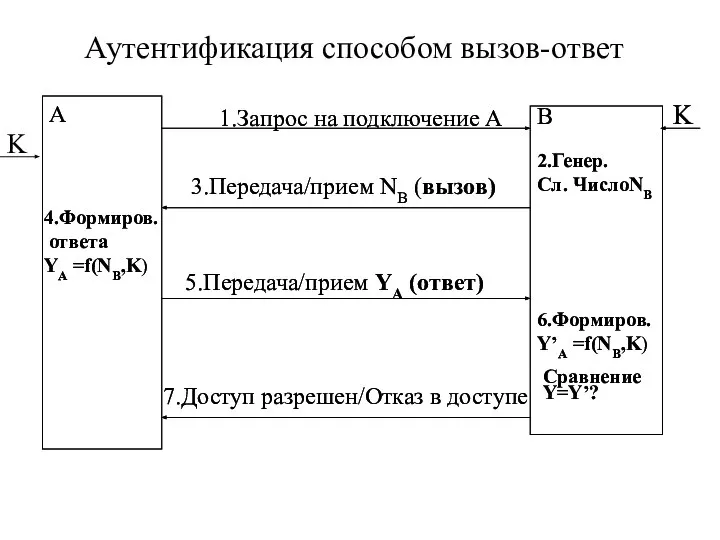

- 23. Аутентификация способом вызов-ответ K

- 24. Безопасность информации в G2 системе SIM(Ki, IMSI), Центр формирования ключей и идентификационных номеров (WSISDN,..) (Ki, IMSI),

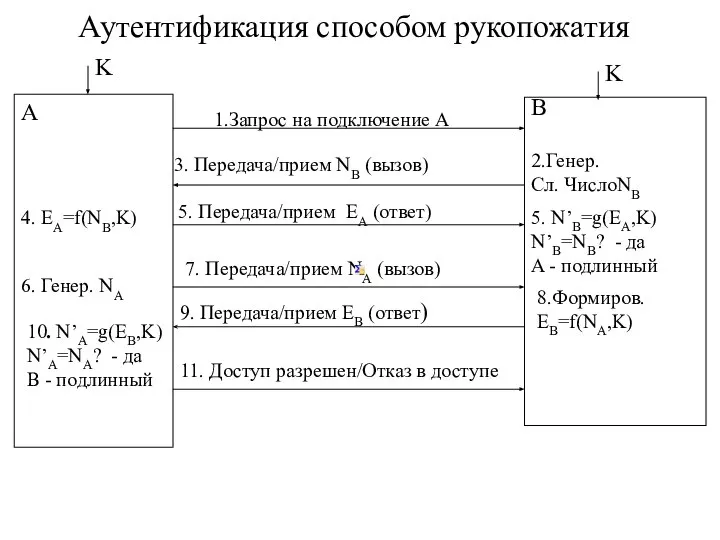

- 25. Аутентификация способом рукопожатия K A B 2.Генер. Сл. ЧислоNB 1.Запрос на подключение A 3. Передача/прием NB

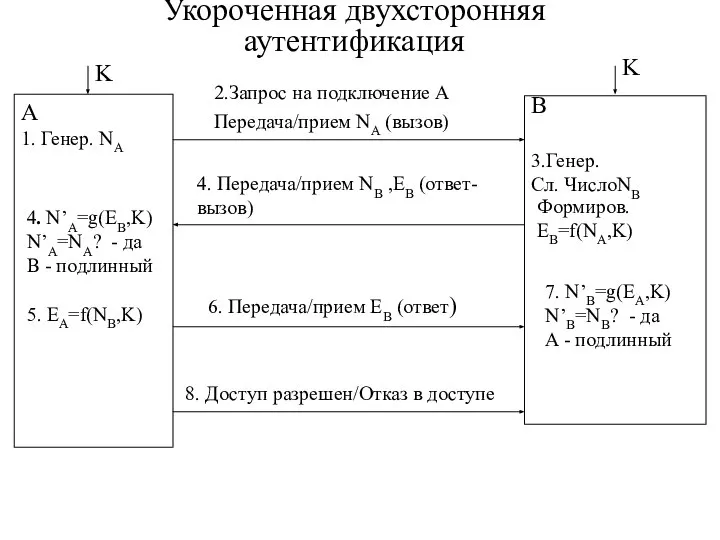

- 26. Укороченная двухсторонняя аутентификация K A B 3.Генер. Сл. ЧислоNB 2.Запрос на подключение A Передача/прием NA (вызов)

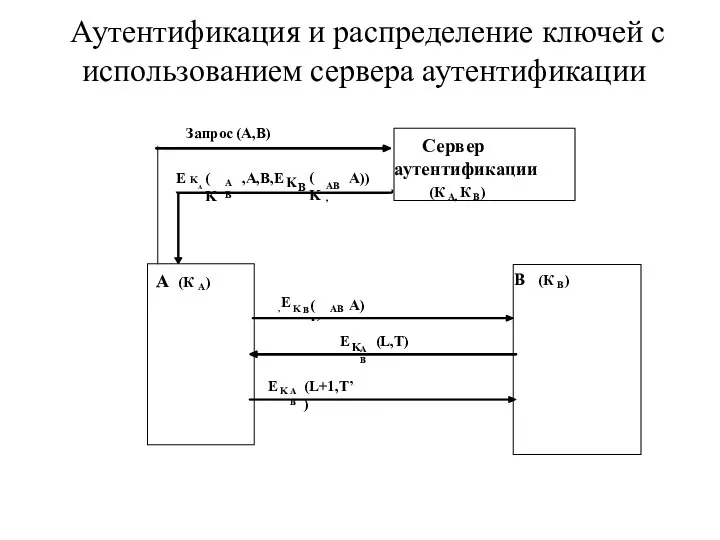

- 27. Аутентификация и распределение ключей с использованием сервера аутентификации А (К А ) В (К В )

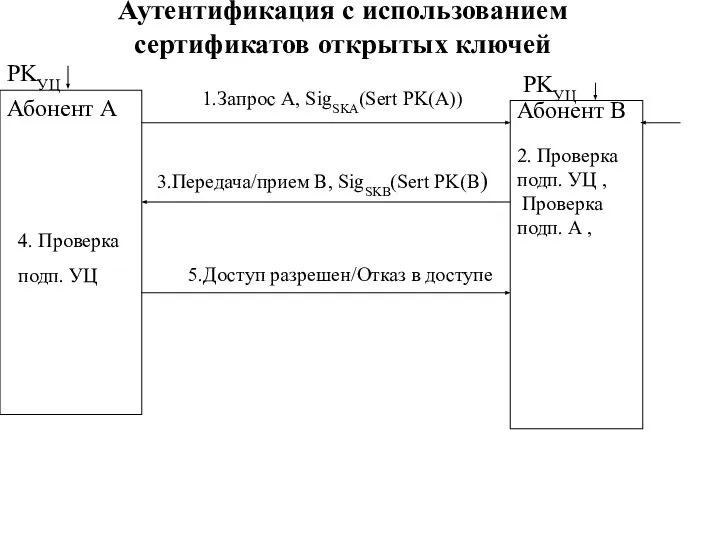

- 28. Аутентификация c использованием сертификатов открытых ключей PKУЦ Абонент A Абонент B 2. Проверка подп. УЦ ,

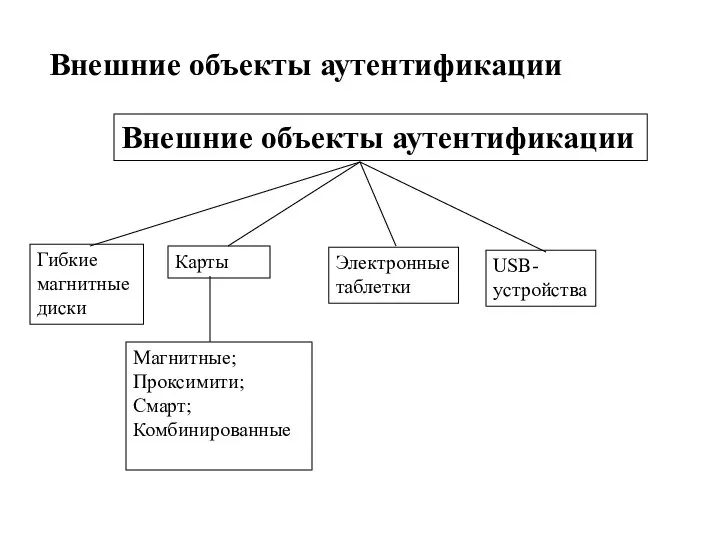

- 29. Внешние объекты аутентификации Внешние объекты аутентификации Гибкие магнитные диски Карты Магнитные; Проксимити; Смарт; Комбинированные Электронные таблетки

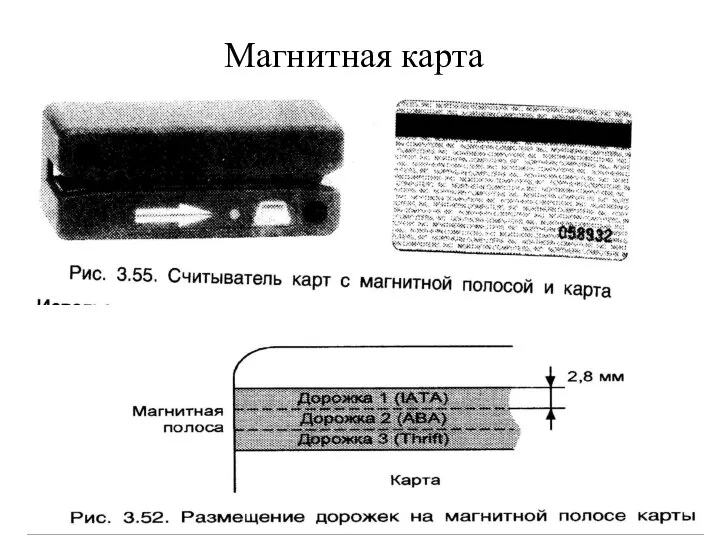

- 30. Магнитная карта

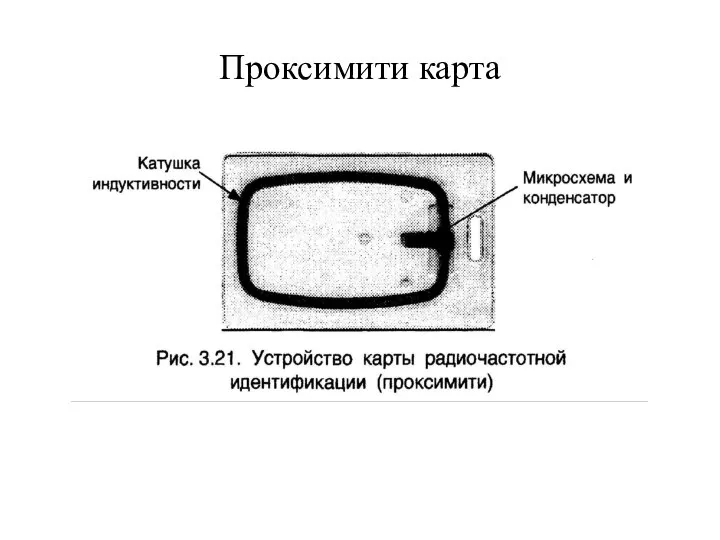

- 31. Проксимити карта

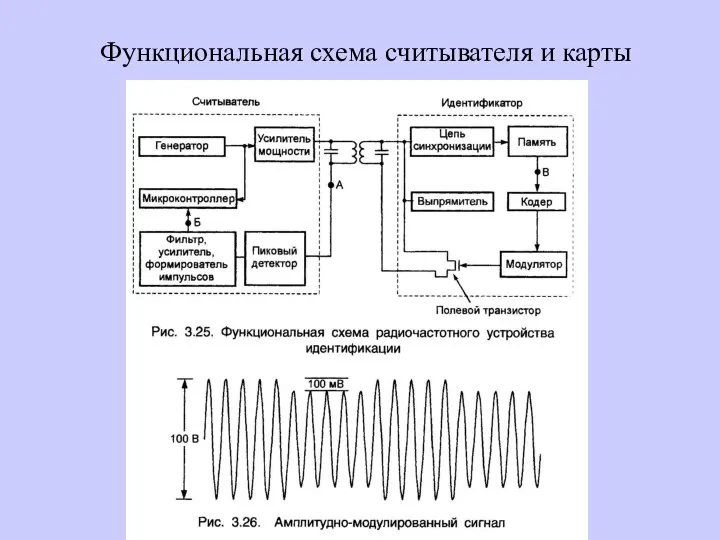

- 32. Функциональная схема считывателя и карты

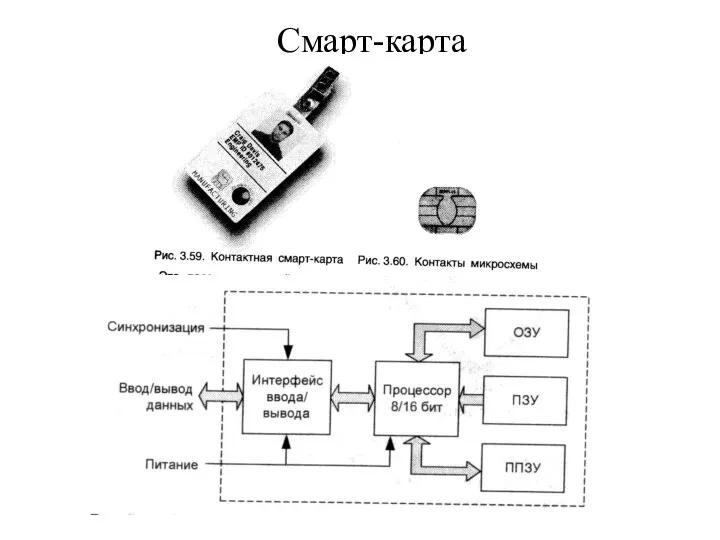

- 33. Смарт-карта

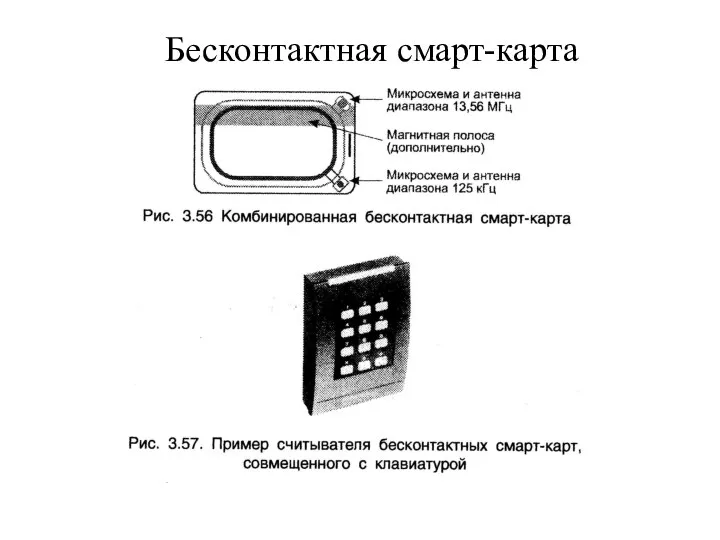

- 34. Бесконтактная смарт-карта

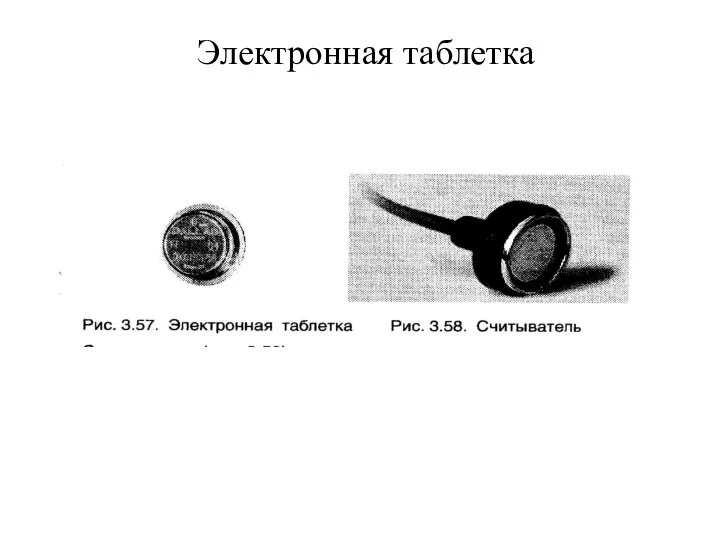

- 35. Электронная таблетка

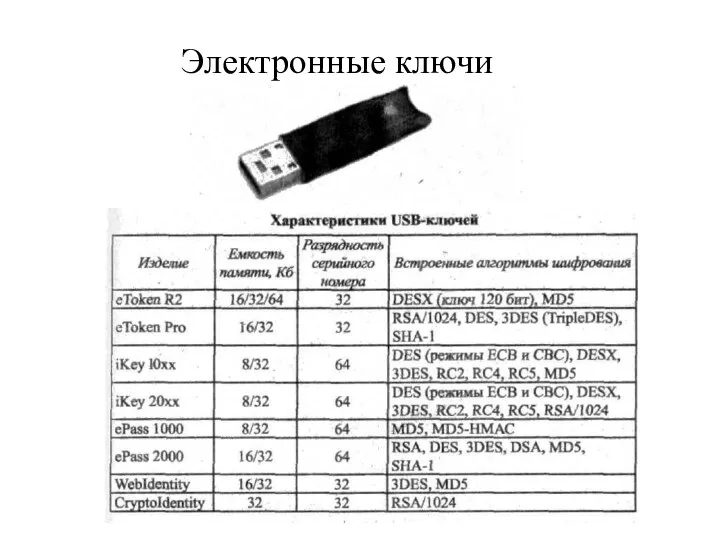

- 36. Электронные ключи

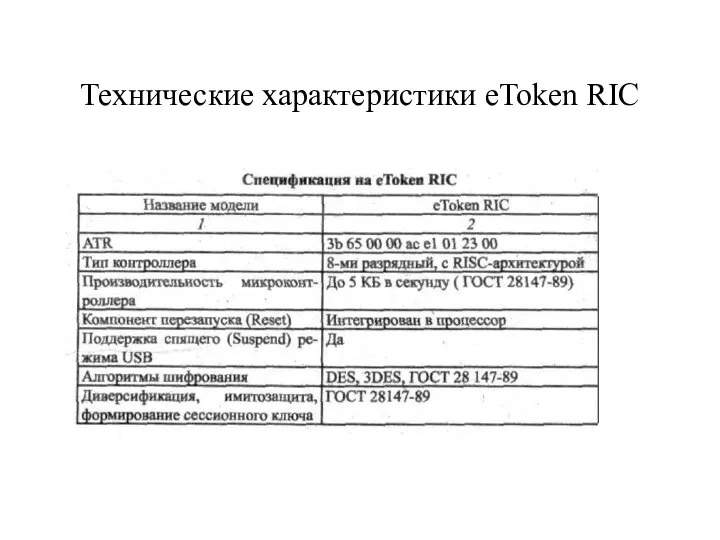

- 37. Технические характеристики eToken RIC

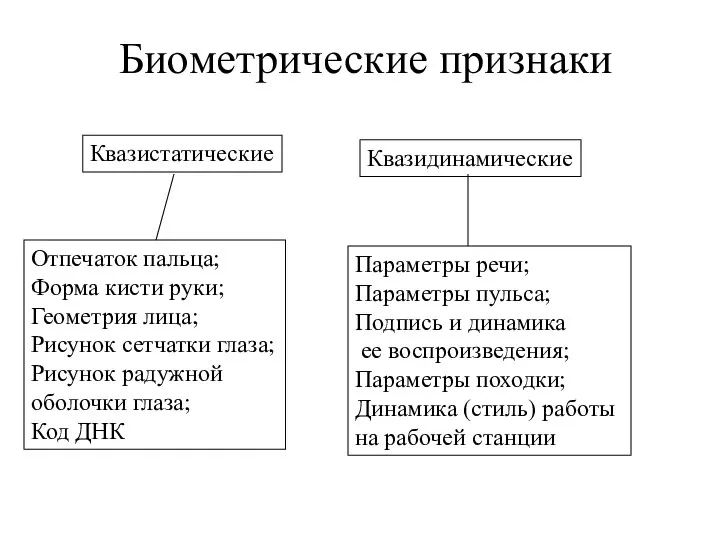

- 38. Биометрические признаки Квазистатические Квазидинамические Отпечаток пальца; Форма кисти руки; Геометрия лица; Рисунок сетчатки глаза; Рисунок радужной

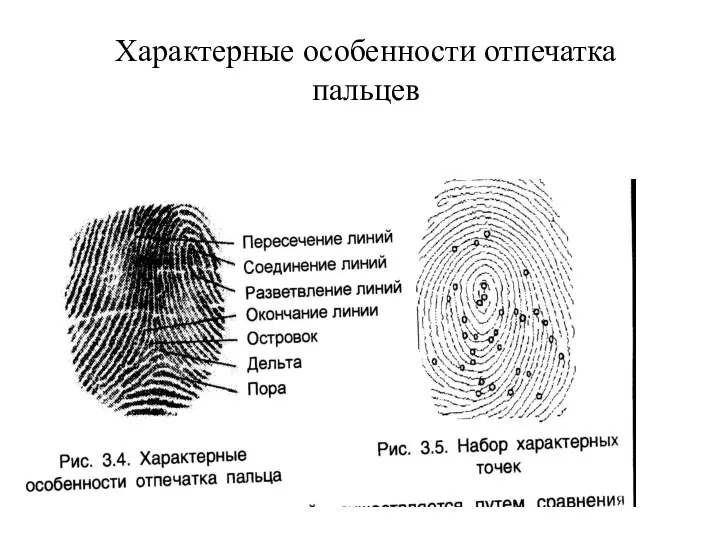

- 39. Характерные особенности отпечатка пальцев

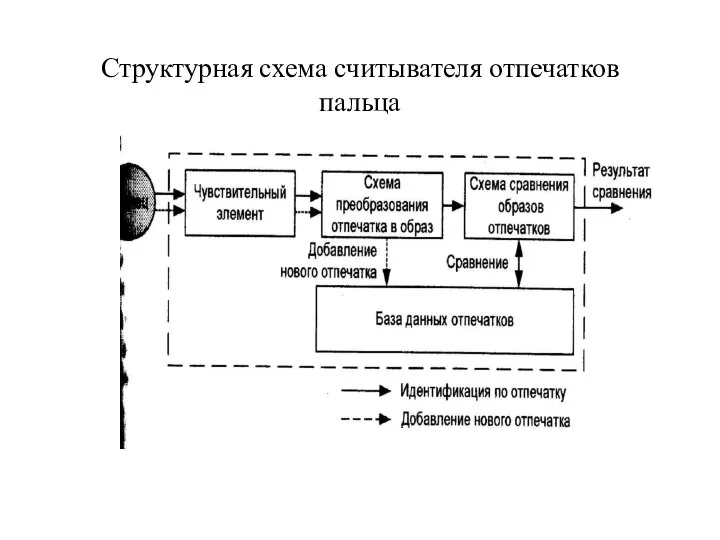

- 40. Структурная схема считывателя отпечатков пальца

- 41. Полупроводниковый считыватель

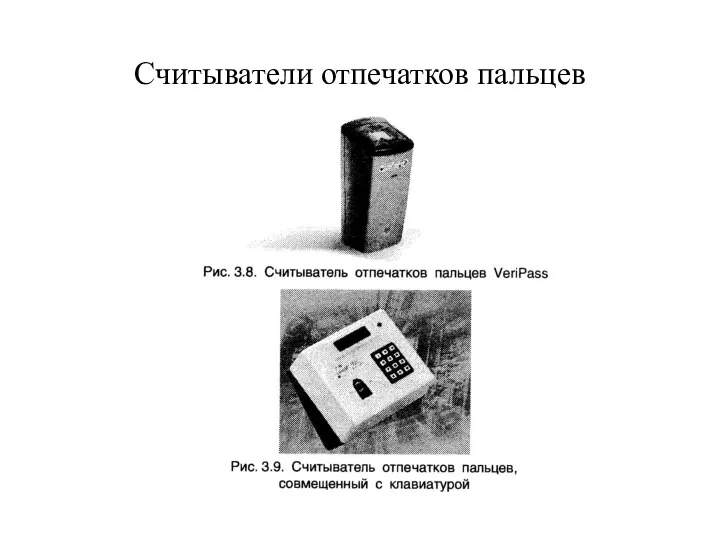

- 42. Считыватели отпечатков пальцев

- 43. БИОМЕТРИЧЕСКИЙ СКАНЕР Сканер MAGICSECURE 2000 обеспечивает аутентификацию пользователя по его отпечатку пальца. Обеспечивает доступ зарегистрированных пользователей

- 44. Биокриптофлэш Назначение: - персональное средство криптографической защиты информации с биометрической технологией доступа по отпечатку пальца. Алгоритм

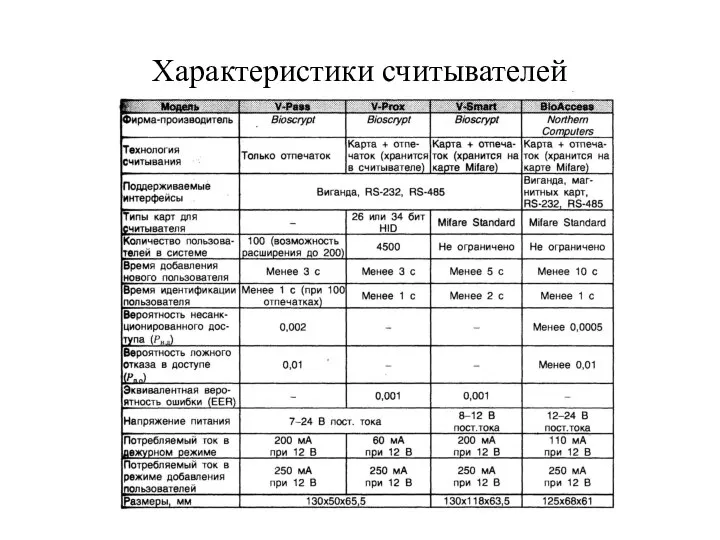

- 45. Характеристики считывателей

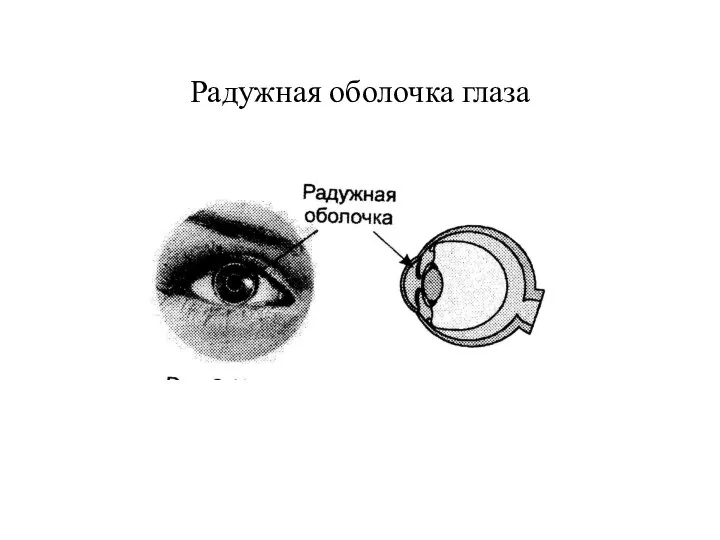

- 46. Радужная оболочка глаза

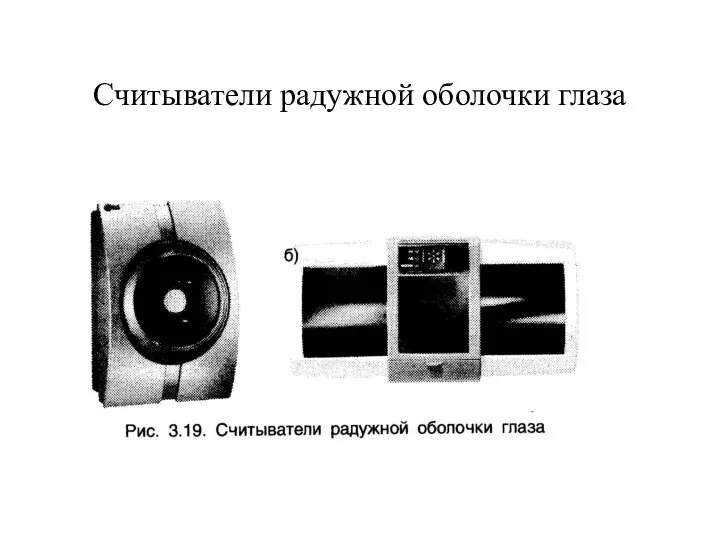

- 47. Считыватели радужной оболочки глаза

- 49. Скачать презентацию

Сущность инноваций в образовании

Сущность инноваций в образовании  Геополитические проблемы России на Кавказе

Геополитические проблемы России на Кавказе ТЕПЛОВОЕ ИЗЛУЧЕНИЕ. Основные экспериментальные закономерности

ТЕПЛОВОЕ ИЗЛУЧЕНИЕ. Основные экспериментальные закономерности Истинная красота

Истинная красота Формы культуры

Формы культуры Книги? Фильмы? Может лучше видеоигры? Фильмы по играм

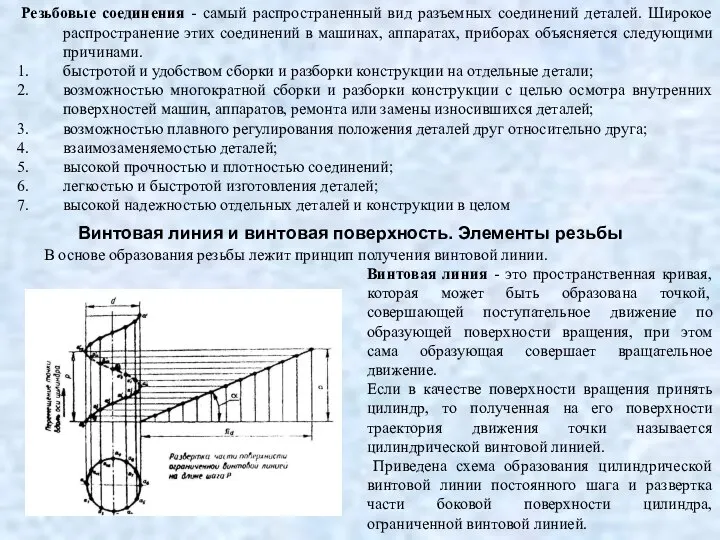

Книги? Фильмы? Может лучше видеоигры? Фильмы по играм Резьбы

Резьбы Классификация религий

Классификация религий Питание современных подростков Здоровье до того перевешивает все остальные блага жизни, что поистине здоровый нищий счастли

Питание современных подростков Здоровье до того перевешивает все остальные блага жизни, что поистине здоровый нищий счастли Государственная (итоговая) аттестация выпускников IX классов в новой форме

Государственная (итоговая) аттестация выпускников IX классов в новой форме Оборудование для диагностирования рулевого управления

Оборудование для диагностирования рулевого управления Культура межличностных отношений

Культура межличностных отношений Здоровьесбережение детей второй младшей группы

Здоровьесбережение детей второй младшей группы Сборка и оптимизация размещения монтажного оборудования

Сборка и оптимизация размещения монтажного оборудования P/BV =полной стоимости компании (капитализации) /балансовой стоимости активов

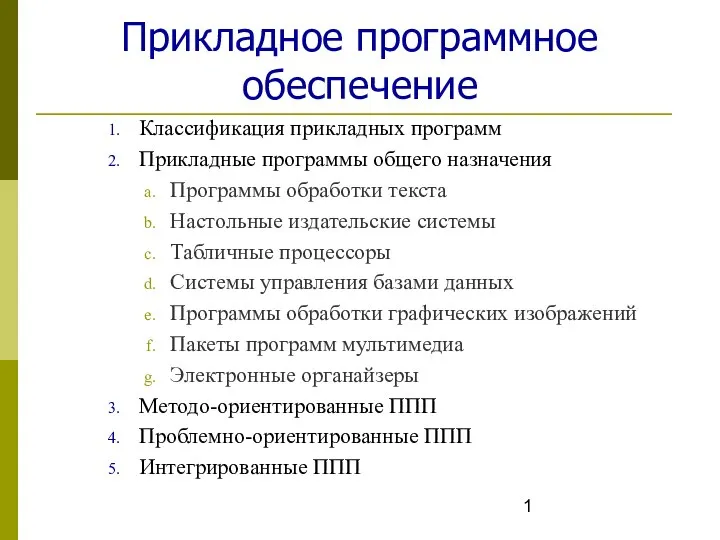

P/BV =полной стоимости компании (капитализации) /балансовой стоимости активов Прикладное программное обеспечение

Прикладное программное обеспечение Презентация Ценообразующие факторы российского рубля

Презентация Ценообразующие факторы российского рубля  Буддизм

Буддизм Поздняя бронза

Поздняя бронза Instagram vs reality

Instagram vs reality Министерство образования и науки Российской Федерации

Министерство образования и науки Российской Федерации Основные правила игры в волейбол

Основные правила игры в волейбол Трелевочная машина КАТ525 (скидер)

Трелевочная машина КАТ525 (скидер) Международная защита прав человека

Международная защита прав человека Обеспечение безопасности детей в информационном пространстве

Обеспечение безопасности детей в информационном пространстве Революции и государственные перевороты в современном мире. Регионы нестабильности. Новые независимые государства

Революции и государственные перевороты в современном мире. Регионы нестабильности. Новые независимые государства Векторная алгебра.Линейные операции над векторами

Векторная алгебра.Линейные операции над векторами Informatika2.ppt

Informatika2.ppt