Содержание

- 2. ВВЕДЕНИЕ Защита информации - является острой проблемой в наши дни. Обфускация - один из способов борьбы

- 3. ПОСТАНОВКА ЗАДАЧИ Изучить понятие обфускации Изучить открытую проблему обфускации функциональных программ Изучить и модернизировать Алгоритм Ченгси-Ванга

- 4. ОБФУСКАЦИЯ ПРОГРАММ Обфускация - запутывание кода, затрудняющее анализ и понимание алгоритмов работы программы. Обфускатор – программа,

- 5. ЦЕЛИ ОБФУСКАЦИИ Затруднение декомпиляции и изучения программ с целью обнаружения функциональности. Затруднение декомпиляции проприетарных программ с

- 6. ОТКРЫТАЯ ПРОБЛЕМА С ОБФУСКАЦИЕЙ ФУНКЦИОНАЛЬНЫХ ПРОГРАММ Нет аналогов 6/18

- 7. ИСПОЛЬЗОВАНИЕ ФУНКЦИОНАЛЬНЫХ ЯЗЫКОВ Erlang - Facebook - бэкенд для чата Erlang - Серверное программное обеспечение WhatsApp

- 8. АЛГОРИТМ ЧЕНГСИ-ВАНГА ДЛЯ ИМПЕРАТИВНЫХ ПРОГРАММ Создание графа потока управления этой процедуры Нумерация всех блоков в графе,

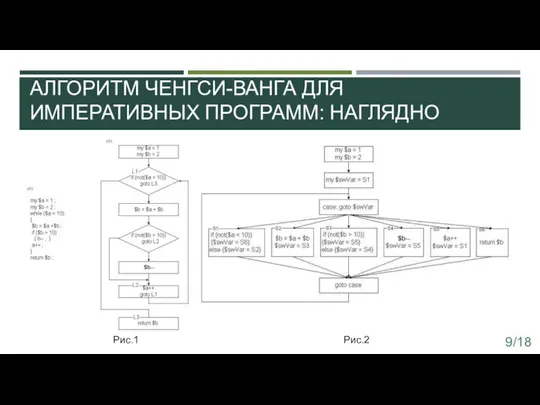

- 9. АЛГОРИТМ ЧЕНГСИ-ВАНГА ДЛЯ ИМПЕРАТИВНЫХ ПРОГРАММ: НАГЛЯДНО Рис.1 Рис.2 9/18

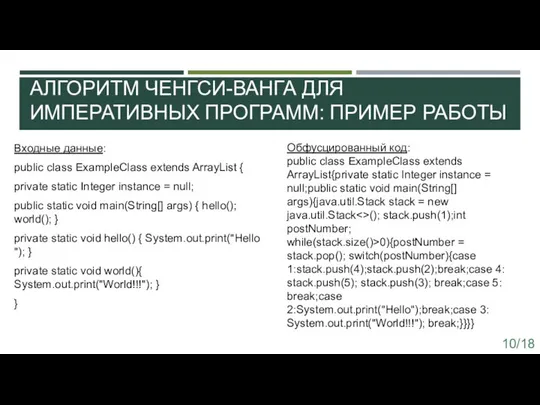

- 10. АЛГОРИТМ ЧЕНГСИ-ВАНГА ДЛЯ ИМПЕРАТИВНЫХ ПРОГРАММ: ПРИМЕР РАБОТЫ Входные данные: public class ExampleClass extends ArrayList { private

- 11. МОДЕРНИЗАЦИЯ АЛГОРИТМА ЧЕНГСИ-ВАНГА : ОБЩАЯ ИДЕЯ Введение дополнительного аргумента – аналога «переменной состояния» Сведение всех функций

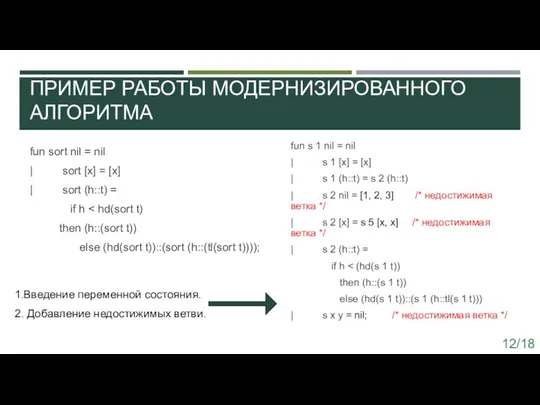

- 12. ПРИМЕР РАБОТЫ МОДЕРНИЗИРОВАННОГО АЛГОРИТМА fun sort nil = nil | sort [x] = [x] | sort

- 13. ПРИМЕР РАБОТЫ ПРОГРАММЫ Рис.3. Интерфейс. 13/18

- 14. ПРИМЕР РАБОТЫ ПРОГРАММЫ Рис.4. Загрузка файла. 14/18

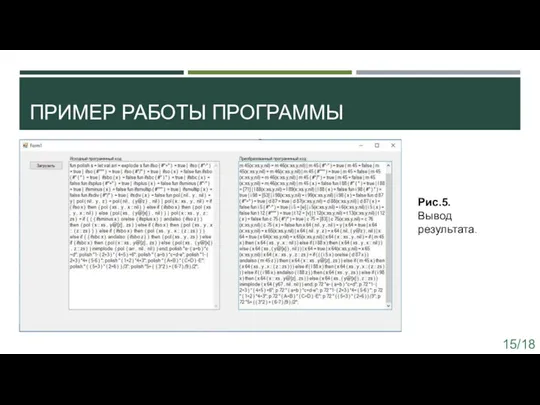

- 15. ПРИМЕР РАБОТЫ ПРОГРАММЫ Рис.5. Вывод результата. 15/18

- 16. ЗАКЛЮЧЕНИЕ В ходе работы была рассмотрена такая актуальная в наш век тема, как защита информации. Было

- 17. СПИСОК ЛИТЕРАТУРЫ Башкин В.А. Функциональное программирование на языке SML// метод. указания/ В.А. Башкин; Яросл. гос. ун-т.

- 19. Скачать презентацию

Бумажная пластика - презентация для начальной школы

Бумажная пластика - презентация для начальной школы Издержки фирмы

Издержки фирмы Креативная парковая полоса

Креативная парковая полоса Культура Китая Выполнила Биер Анастасия ученица МОУ СОШ №13 10 класса

Культура Китая Выполнила Биер Анастасия ученица МОУ СОШ №13 10 класса Игры и развлечения на воде, применяемые на различных этапах обучения

Игры и развлечения на воде, применяемые на различных этапах обучения Презентация "Готический стиль" - скачать презентации по МХК

Презентация "Готический стиль" - скачать презентации по МХК Нормирование точности деталей вал и стакан цилиндрического двухступенчатого редуктора

Нормирование точности деталей вал и стакан цилиндрического двухступенчатого редуктора Загрязнения Каспийского моря нефтью и нефтепродуктами

Загрязнения Каспийского моря нефтью и нефтепродуктами Презентация на тему "Диагностика инновационного потенциала личности" - скачать презентации по Педагогике

Презентация на тему "Диагностика инновационного потенциала личности" - скачать презентации по Педагогике Разрезы (вырезы) на аксонометрических изображениях деталей. 8 класс

Разрезы (вырезы) на аксонометрических изображениях деталей. 8 класс Распространенные заболевания человека

Распространенные заболевания человека Тәулсіз қазақстанның сыртқы саясатының доктринасы

Тәулсіз қазақстанның сыртқы саясатының доктринасы Кривошипно-шатунный механизм

Кривошипно-шатунный механизм Сучасне теплове обладнання (Експрес-кавоварки)

Сучасне теплове обладнання (Експрес-кавоварки) Лекція 8. Українська культура другої половини XX століття

Лекція 8. Українська культура другої половини XX століття Історія української культури

Історія української культури Христианство. Распространение христианства в мире

Христианство. Распространение христианства в мире Существующие системы контроля технического состояния автосцепного устройства

Существующие системы контроля технического состояния автосцепного устройства Улан-Удэ, 2009. - презентация

Улан-Удэ, 2009. - презентация Резьба. Крепёжные изделия

Резьба. Крепёжные изделия КОВАЛЕВСКАЯ Софья Васильевна (1850-1891)

КОВАЛЕВСКАЯ Софья Васильевна (1850-1891) Турбо Паскаль

Турбо Паскаль Введение в религиоведение

Введение в религиоведение Разработка главных страниц и пользовательских элементов управления

Разработка главных страниц и пользовательских элементов управления Königsberger

Königsberger Проф. д-р Иван Козовски Управител на Медицински център за асистирана репродукция “Варна” ООД

Проф. д-р Иван Козовски Управител на Медицински център за асистирана репродукция “Варна” ООД Графические возможности яп VB

Графические возможности яп VB Композиционные и оксидные проводящие материалы

Композиционные и оксидные проводящие материалы