Содержание

- 2. СОДЕРЖАНИЕ Проблемы современных компьютерных сетей Тренды и потребности рынка. Почему это интересно промышленности? Программно-Конфигурируемые Сети: основные

- 3. 1. ПРОБЛЕМЫ СОВРЕМЕННЫХ КОМПЬЮТЕРНЫХ СЕТЕЙ 20 ноября 2012 проф.Смелянский Р.Л. ЦПИ КС МГУ

- 4. ПРОБЛЕМЫ СОВРЕМЕННЫХ КОМПЬЮТЕРНЫХ СЕТЕЙ 1 Изменилась социальная роль и значимость компьютерных сетей в обществе [число мобильных

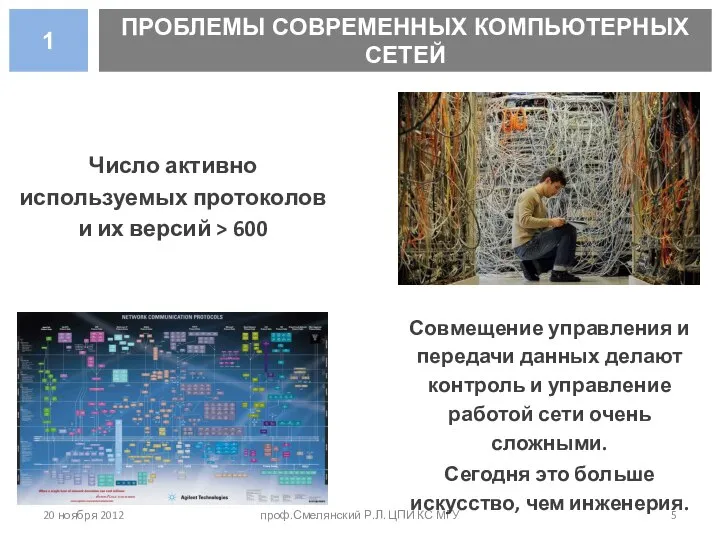

- 5. 20 ноября 2012 проф.Смелянский Р.Л. ЦПИ КС МГУ ПРОБЛЕМЫ СОВРЕМЕННЫХ КОМПЬЮТЕРНЫХ СЕТЕЙ 1 Число активно используемых

- 6. Не существует надежных решений вопросов безопасности сетей: Статистика за 2010 г.: кол-во новых обнаруженных вредоносных программ;

- 7. 20 ноября 2012 проф.Смелянский Р.Л. ЦПИ КС МГУ ПРОБЛЕМЫ СОВРЕМЕННЫХ КОМПЬЮТЕРНЫХ СЕТЕЙ Миллионы строк закрытого проприетарного

- 8. 20 ноября 2012 проф.Смелянский Р.Л. ЦПИ КС МГУ ПРОБЛЕМЫ СОВРЕМЕННЫХ КОМПЬЮТЕРНЫХ СЕТЕЙ 1 Специализированное Программное Обеспечение

- 9. 2. ТРЕНДЫ И ПОТРЕБНОСТИ РЫНКА 20 ноября 2012 проф.Смелянский Р.Л. ЦПИ КС МГУ

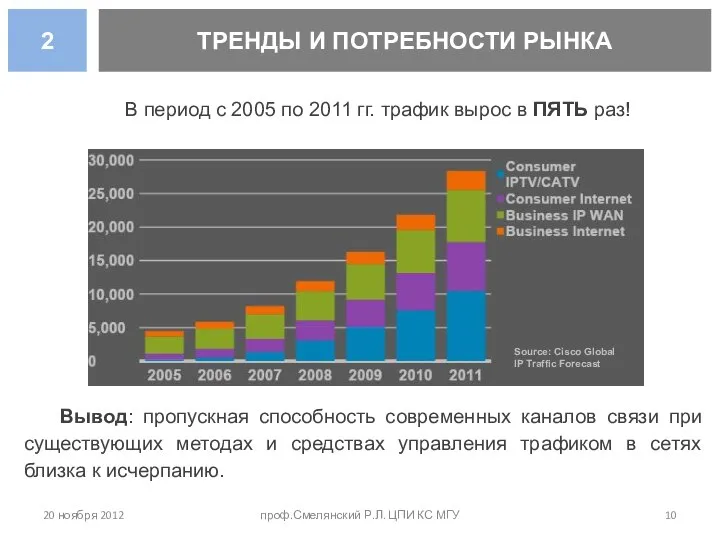

- 10. ТРЕНДЫ И ПОТРЕБНОСТИ РЫНКА 2 20 ноября 2012 проф.Смелянский Р.Л. ЦПИ КС МГУ В период с

- 11. 20 ноября 2012 проф.Смелянский Р.Л. ЦПИ КС МГУ Source: Cisco Visual Networking Index: Forecast and Methodology,

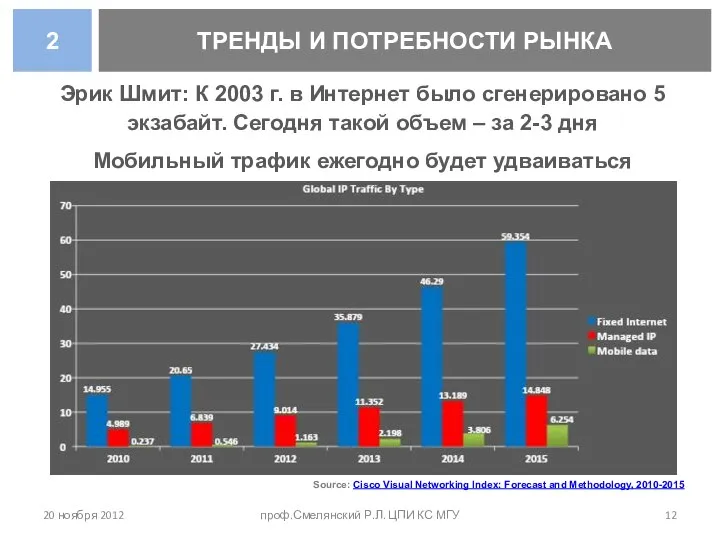

- 12. 20 ноября 2012 проф.Смелянский Р.Л. ЦПИ КС МГУ Эрик Шмит: К 2003 г. в Интернет было

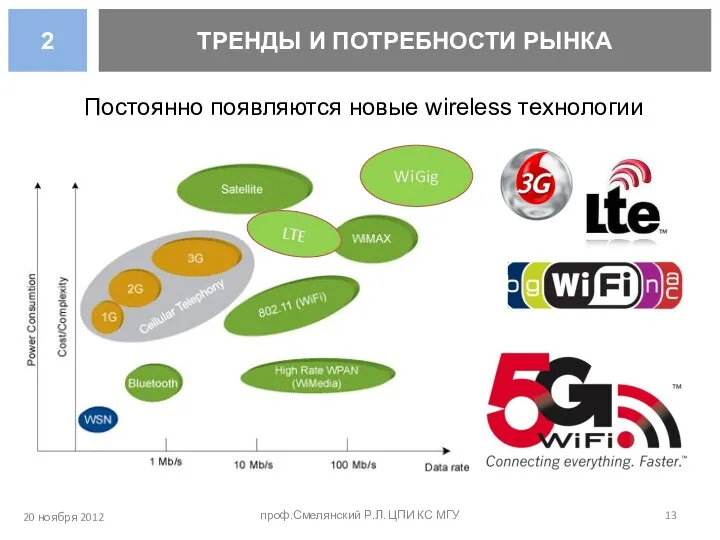

- 13. 20 ноября 2012 проф.Смелянский Р.Л. ЦПИ КС МГУ Постоянно появляются новые wireless технологии ТРЕНДЫ И ПОТРЕБНОСТИ

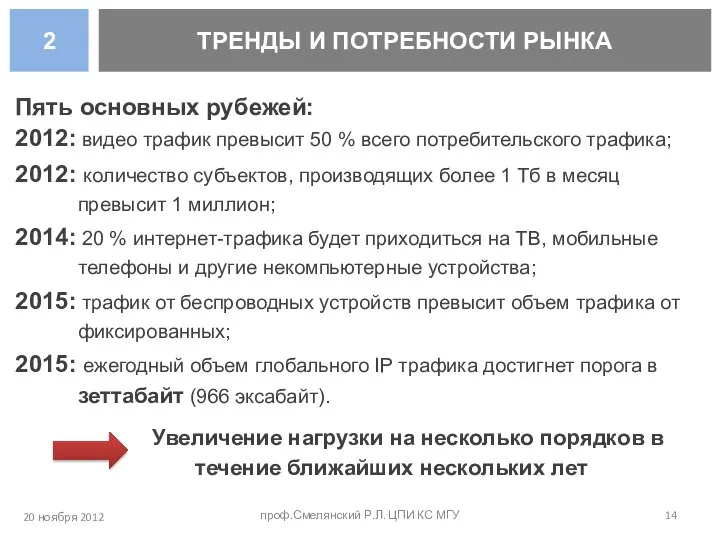

- 14. 20 ноября 2012 проф.Смелянский Р.Л. ЦПИ КС МГУ Пять основных рубежей: 2012: видео трафик превысит 50

- 15. 20 ноября 2012 проф.Смелянский Р.Л. ЦПИ КС МГУ ТРЕНДЫ И ПОТРЕБНОСТИ РЫНКА 2 Мощность wireless-устройств растёт

- 16. 20 ноября 2012 проф.Смелянский Р.Л. ЦПИ КС МГУ Чтобы справиться с увеличением трафика, беспроводные сети должны

- 17. 20 ноября 2012 проф.Смелянский Р.Л. ЦПИ КС МГУ ПОЧЕМУ ПКС ИНТЕРЕСЕН ПРОМЫШЛЕННОСТИ 2 Трафик растет ежегодно

- 18. 3. ПРОГРАММНО-КОНФИГУРИРУЕМЫЕ СЕТИ: ОСНОВНЫЕ ИДЕИ 20 ноября 2012 проф.Смелянский Р.Л. ЦПИ КС МГУ

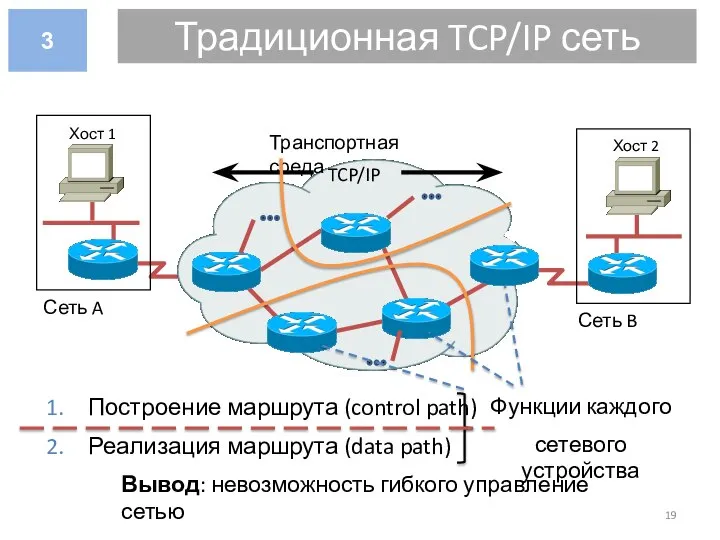

- 19. Хост 1 Сеть A Хост 2 Сеть B Традиционная TCP/IP сеть Функции каждого сетевого устройства Построение

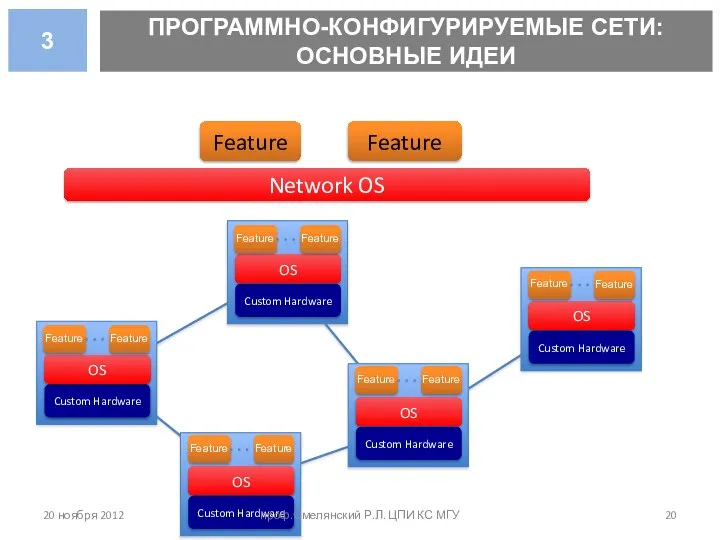

- 20. Custom Hardware Custom Hardware Custom Hardware Custom Hardware Custom Hardware OS OS OS OS OS Network

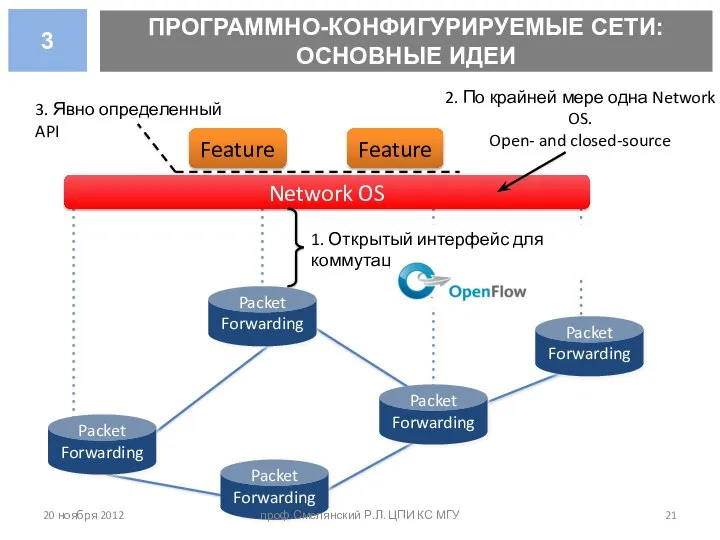

- 21. Feature Feature Network OS Packet Forwarding Packet Forwarding Packet Forwarding Packet Forwarding Packet Forwarding 20 ноября

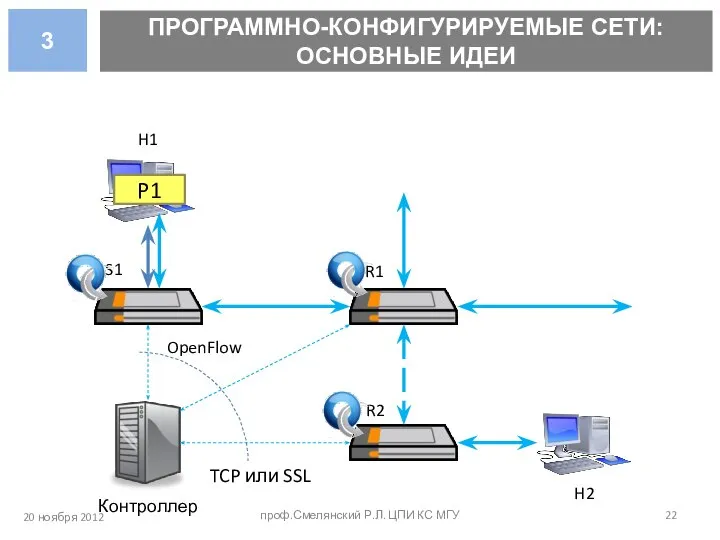

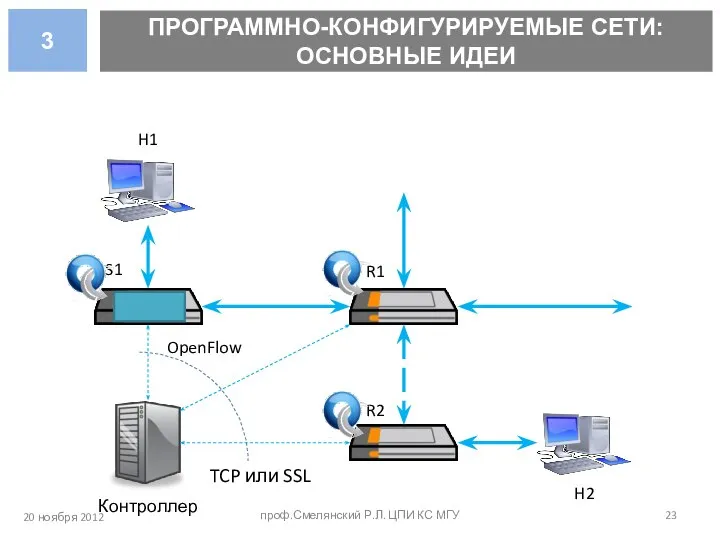

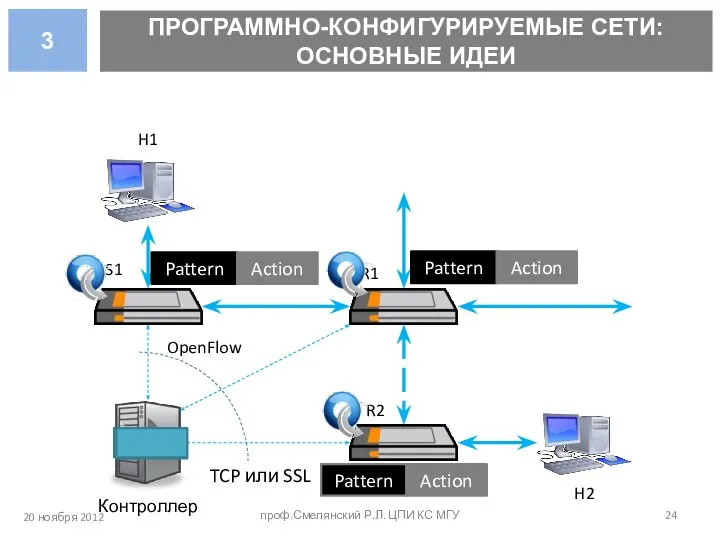

- 22. ПРОГРАММНО-КОНФИГУРИРУЕМЫЕ СЕТИ: ОСНОВНЫЕ ИДЕИ 20 ноября 2012 проф.Смелянский Р.Л. ЦПИ КС МГУ 3 H1 H2 S1

- 23. ПРОГРАММНО-КОНФИГУРИРУЕМЫЕ СЕТИ: ОСНОВНЫЕ ИДЕИ 20 ноября 2012 проф.Смелянский Р.Л. ЦПИ КС МГУ 3 H1 H2 S1

- 24. ПРОГРАММНО-КОНФИГУРИРУЕМЫЕ СЕТИ: ОСНОВНЫЕ ИДЕИ 20 ноября 2012 проф.Смелянский Р.Л. ЦПИ КС МГУ 3 H1 H2 S1

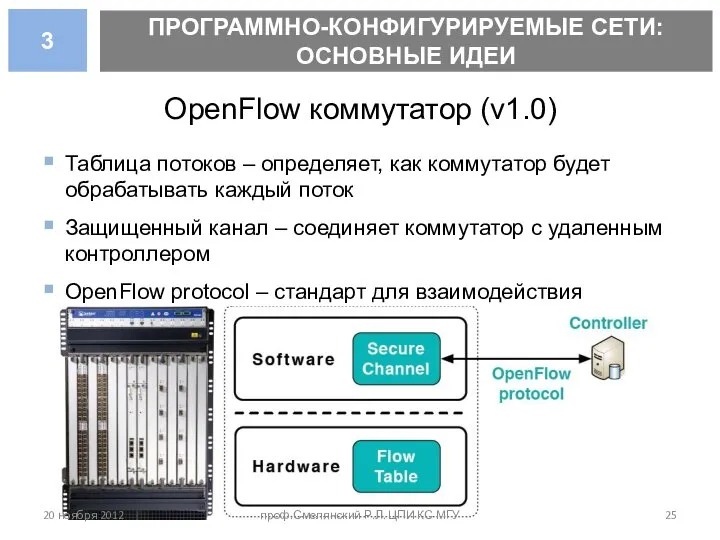

- 25. OpenFlow коммутатор (v1.0) Таблица потоков – определяет, как коммутатор будет обрабатывать каждый поток Защищенный канал –

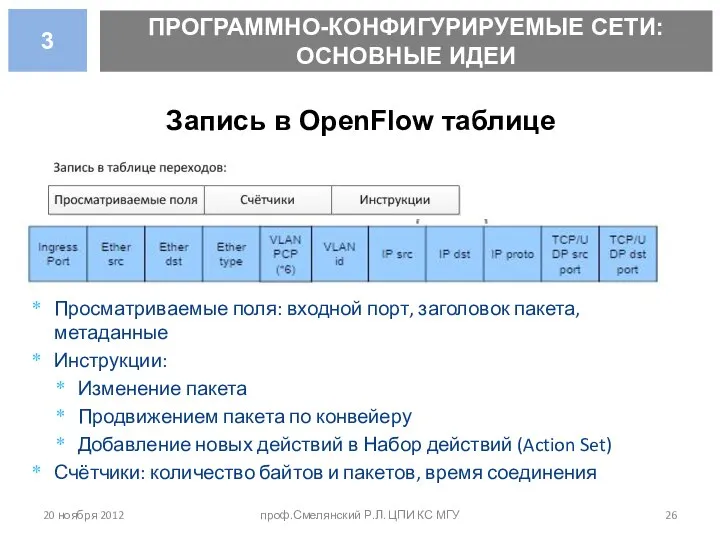

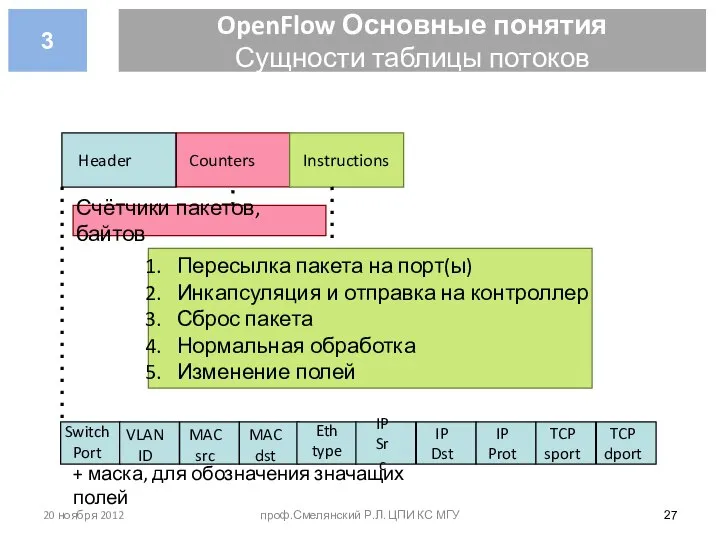

- 26. Запись в OpenFlow таблице Просматриваемые поля: входной порт, заголовок пакета, метаданные Инструкции: Изменение пакета Продвижением пакета

- 27. OpenFlow Основные понятия Сущности таблицы потоков Switch Port MAC src MAC dst Eth type VLAN ID

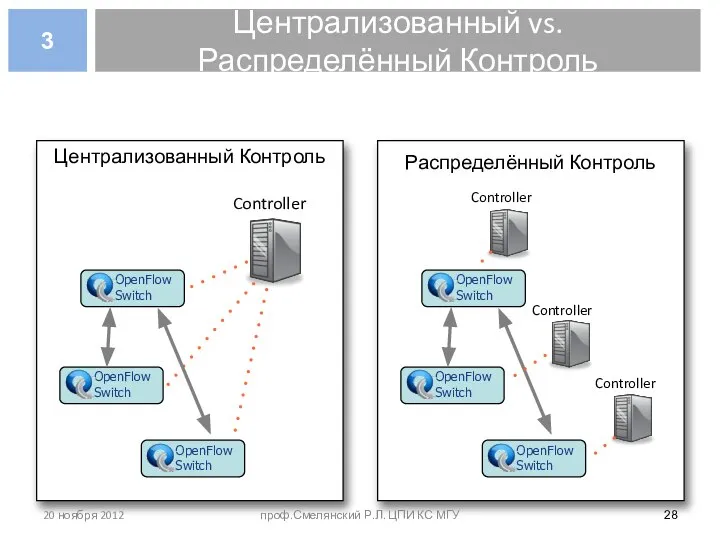

- 28. Централизованный vs. Распределённый Контроль Централизованный Контроль Controller Распределённый Контроль Controller Controller Controller проф.Смелянский Р.Л. ЦПИ КС

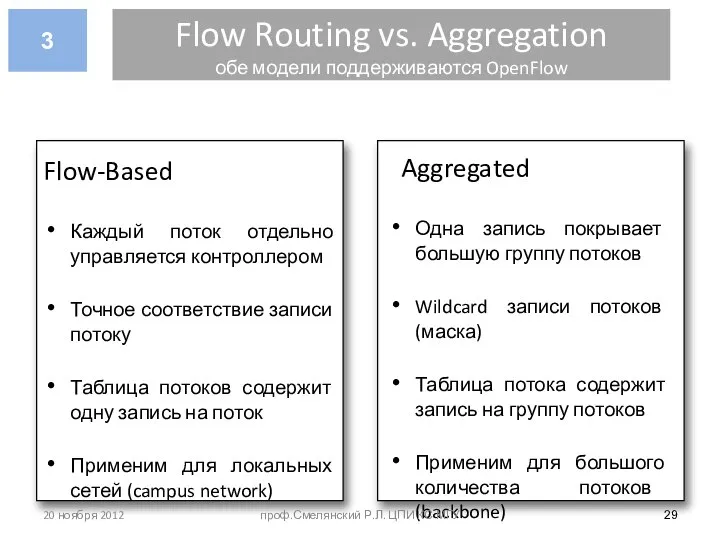

- 29. Flow Routing vs. Aggregation обе модели поддерживаются OpenFlow Flow-Based Каждый поток отдельно управляется контроллером Точное соответствие

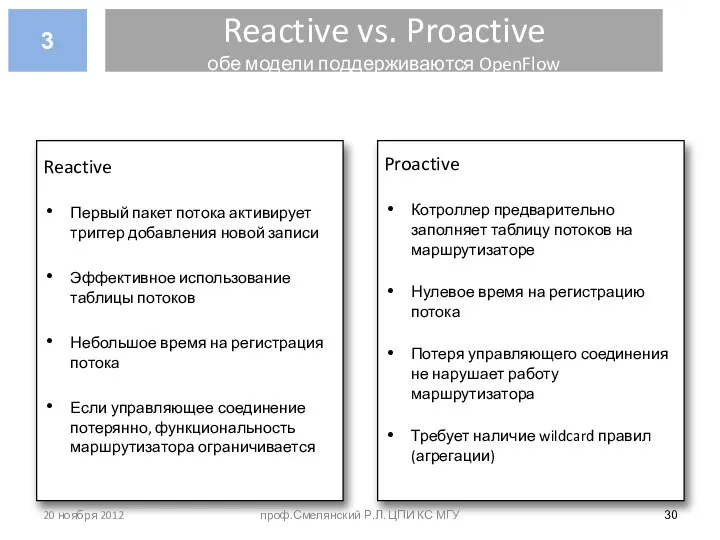

- 30. Reactive vs. Proactive обе модели поддерживаются OpenFlow Reactive Первый пакет потока активирует триггер добавления новой записи

- 31. Какая должна быть виртуализация? Виртуальная сеть должна быть полностью отделима от физической сети Не должна изменять

- 32. Что можно виртуализировать в сети? Виртуализация топологии Виртуальные узлы и каналы связи Виртуализация сетевой адресации Виртуальные

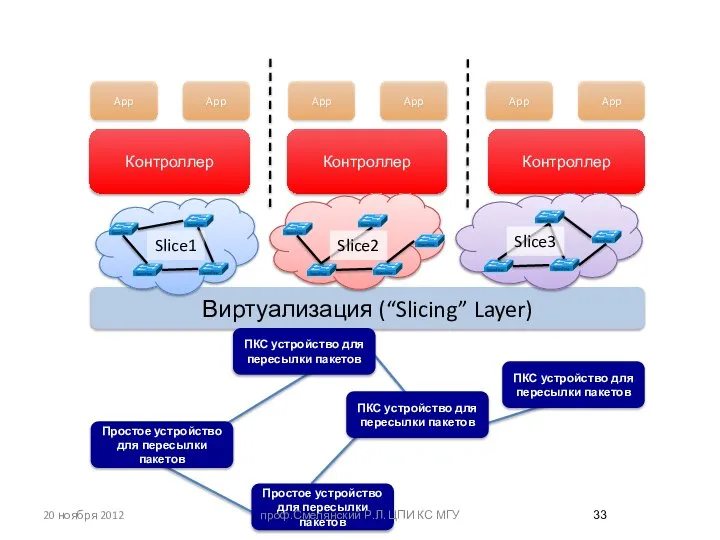

- 33. ПКС устройство для пересылки пакетов Виртуализация (“Slicing” Layer) Контроллер Контроллер Контроллер ПКС устройство для пересылки пакетов

- 34. 20 ноября 2012 проф.Смелянский Р.Л. ЦПИ КС МГУ В части исследований и разработок ключевые заделы в

- 35. 4. СОСТОЯНИЕ ДЕЛ И ОСНОВНЫЕ НАПРАВЛЕНИЯ ИССЛЕДОВАНИЙ 20 ноября 2012 проф.Смелянский Р.Л. ЦПИ КС МГУ

- 36. 7. ЧТО УЖЕ СДЕЛАНО НА СЕГОДНЯ Центр прикладных исследований компьютерных сетей 20 ноября 2012 ЧТО УЖЕ

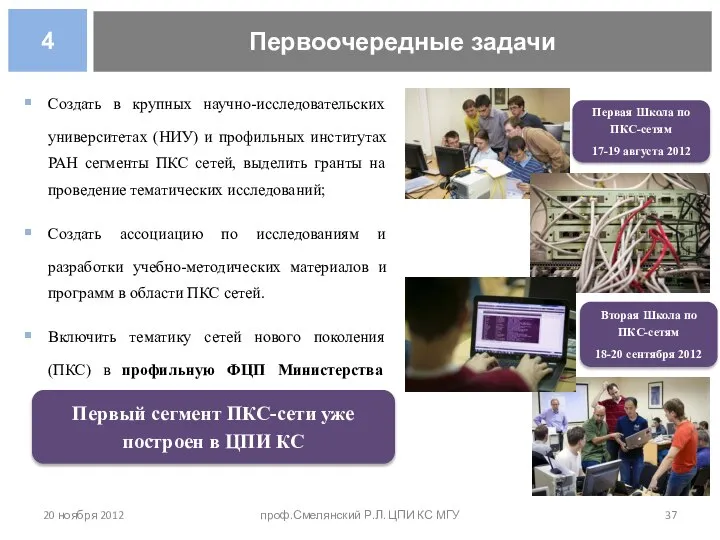

- 37. Первоочередные задачи 20 ноября 2012 проф.Смелянский Р.Л. ЦПИ КС МГУ 4 Создать в крупных научно-исследовательских университетах

- 39. Скачать презентацию

Операторы ввода-вывода на консоль

Операторы ввода-вывода на консоль Основные узлы станка

Основные узлы станка Viera Plasma Display. PC Board Recycling. Component Level Repair

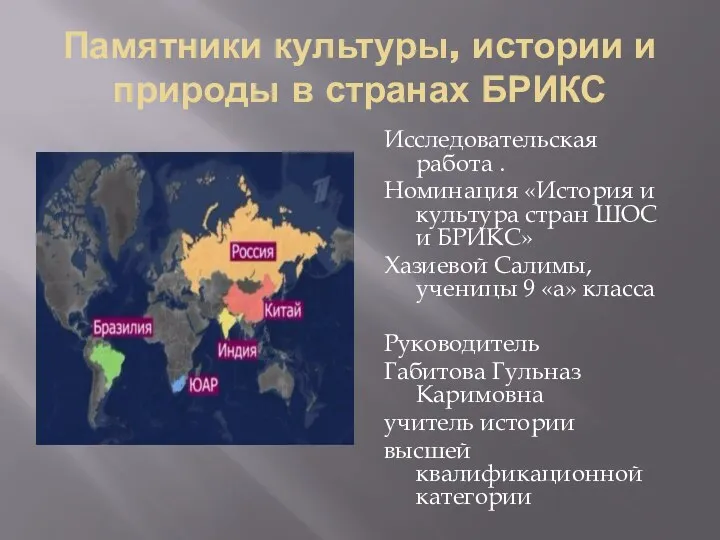

Viera Plasma Display. PC Board Recycling. Component Level Repair Памятники культуры, истории и природы в странах БРИКС

Памятники культуры, истории и природы в странах БРИКС “TehnoTiiger lendab lennumasinaga 2009” «Disaini õhusõiduk»

“TehnoTiiger lendab lennumasinaga 2009” «Disaini õhusõiduk» Тема: «Кружевные узоры» Украшения и фантазия Составила: Газизова З.А., учитель Нововасюга

Тема: «Кружевные узоры» Украшения и фантазия Составила: Газизова З.А., учитель Нововасюга Команда ТрансТелеКом

Команда ТрансТелеКом Горнолыжные курорты Южной Кореи

Горнолыжные курорты Южной Кореи Презентация Термины Конституционное право

Презентация Термины Конституционное право  1_введение, теория множеств

1_введение, теория множеств Презентация по алгебре Исследование математических моделей

Презентация по алгебре Исследование математических моделей  Ручные бетоносмесители

Ручные бетоносмесители Загадки о цветах Подготовила учитель начальных классов Чермошенцева Е.А. МОУ «Первомайская сош» р.п.Первомайский Тамбовской

Загадки о цветах Подготовила учитель начальных классов Чермошенцева Е.А. МОУ «Первомайская сош» р.п.Первомайский Тамбовской  Презентация "Игрушки Крутца" - скачать презентации по МХК

Презентация "Игрушки Крутца" - скачать презентации по МХК Электрқондырғылардың істен шығуы

Электрқондырғылардың істен шығуы НИИ скорой помощи им. Н.В.Склифосовского «Роль рентгеновской компьютерной томографии в диагностике и лечении острого медиаст

НИИ скорой помощи им. Н.В.Склифосовского «Роль рентгеновской компьютерной томографии в диагностике и лечении острого медиаст Вологда. Охрана объектов культурного наследия. Реставрация

Вологда. Охрана объектов культурного наследия. Реставрация Функциональный степенной ряд. Область сходимости. Ряд Тейлора. Ряд Маклорена.

Функциональный степенной ряд. Область сходимости. Ряд Тейлора. Ряд Маклорена. Виды искусства

Виды искусства Рынок и отрасль

Рынок и отрасль  Теоретическая механика

Теоретическая механика Пропедевтика кадетского образования в начальной школе заместитель директора по учебно-воспитательной работе О.А.Бахтина

Пропедевтика кадетского образования в начальной школе заместитель директора по учебно-воспитательной работе О.А.Бахтина Презентация "Рисование слона" - скачать презентации по МХК

Презентация "Рисование слона" - скачать презентации по МХК Восстание декабристов 14 декабря 1825г.

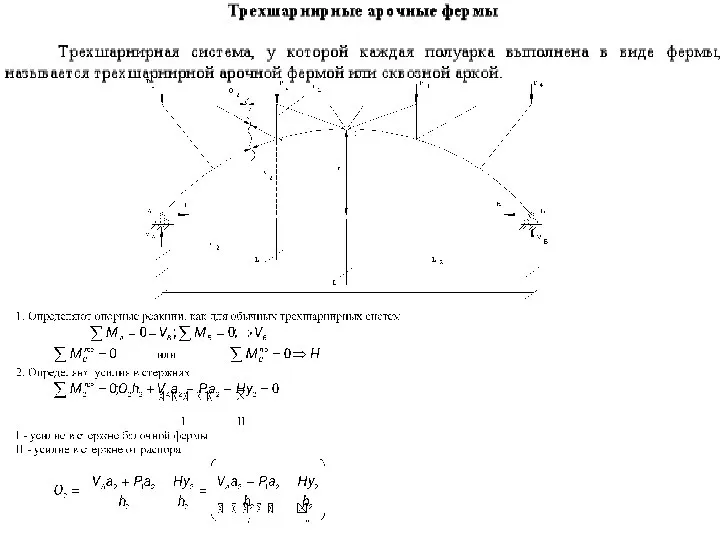

Восстание декабристов 14 декабря 1825г. Трехшарнирные арочные фермы

Трехшарнирные арочные фермы Клиповое мышление, и как с ним бороться. Автор: Петрова Надежда Васильевна, учитель русского языка и литературы

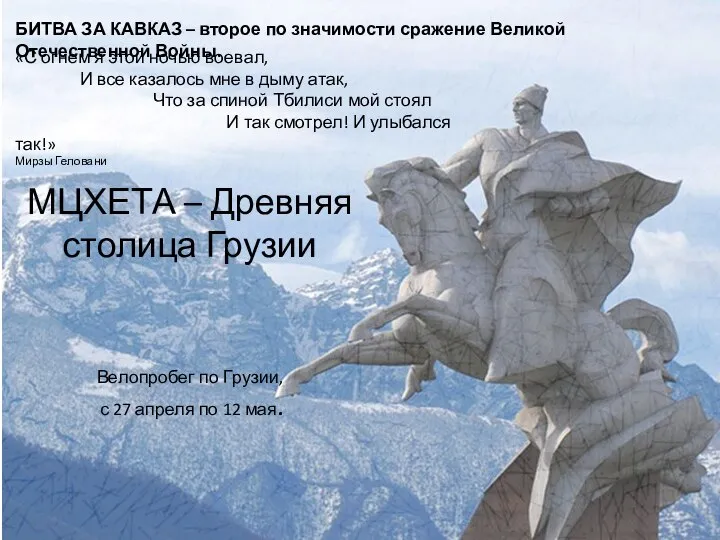

Клиповое мышление, и как с ним бороться. Автор: Петрова Надежда Васильевна, учитель русского языка и литературы  Мцхета – Древняя столица Грузии. Велопробег по Грузии с 27 апреля по 12 мая

Мцхета – Древняя столица Грузии. Велопробег по Грузии с 27 апреля по 12 мая Богемское стекло

Богемское стекло