Разработка способа противодействия атакам, осуществляемым с помощью устройств, подключаемых через интерфейс USB

Содержание

- 2. Целью данной работы является разработка эффективного способа противодействия атакам осуществляемым через интерфейс USB. 2 АКТУАЛЬНОСТЬ ЦЕЛИ

- 3. АКТУАЛЬНОСТЬ Интерфейс USB (универсальная последовательная шина) широко распространен во всех областях в которых используется компьютерная техника.

- 4. РЕШАЕМЫЕ ЗАДАЧИ Провести анализ интерфейса USB и HID-устройств. Изучить и воспроизвести атаку типа BadUSB. Рассмотреть способы

- 5. USB ИНТЕРФЕЙС USB – это промышленный стандарт, разработанный в середине 1990-х годов, который определяет кабели, разъемы

- 6. УЯЗВИМОСТЬ BADUSB ПРИМЕРЫ BADUSB АТАК BadUSB пользуется тем фактом, что производители не защищают свои устройства от

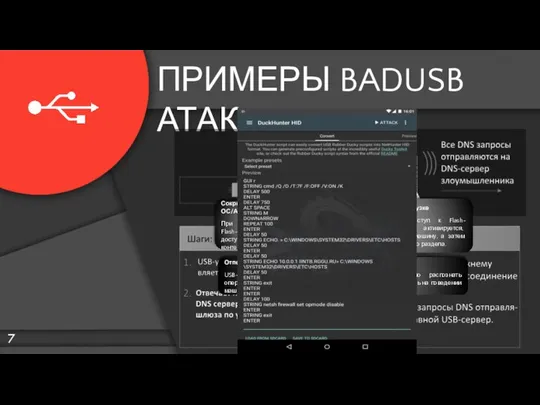

- 7. ПРИМЕРЫ BADUSB АТАК СРЕДСТВА ЗАЩИТЫ USB – Контент доступный для просмотра Скрытый образ Сокрытие руткита от

- 8. СРЕДСТВА ЗАЩИТЫ Несмотря на высокую сложность обнаружения вредоносного USB-устройства существуют некоторые предупреждающие методы защиты. Они не

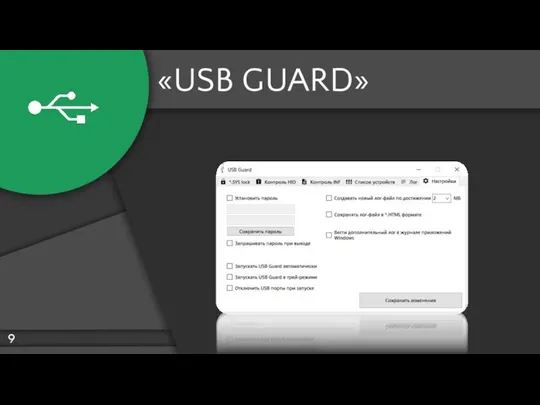

- 9. «USB GUARD» СХЕМА «USB GUARD» 9

- 10. CХЕМА «USB GUARD» ПАК «USB GUARD» 10

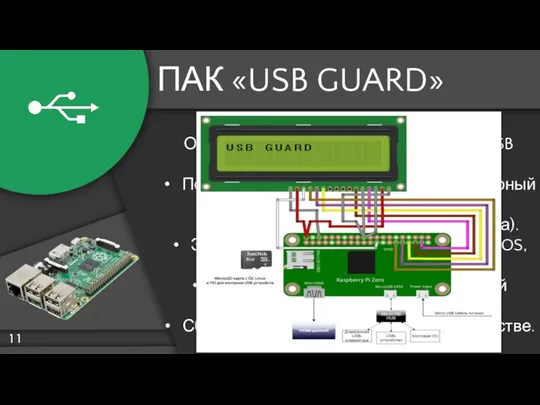

- 11. ПАК «USB GUARD» РЕЗУЛЬТАТЫ Описание функционала модели ПАК «USB GUARD» Политика контроля устройств(белый, черный списки, ограничение

- 13. Скачать презентацию

Полное построение алгоритма. Часть 1. Задача коммивояжера

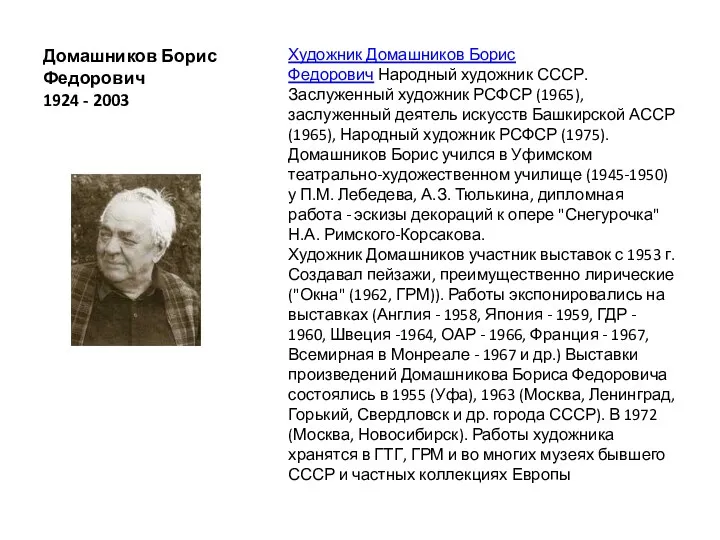

Полное построение алгоритма. Часть 1. Задача коммивояжера Домашников Борис Федорович 1924 - 2003

Домашников Борис Федорович 1924 - 2003 Электропитание устройств и систем телекоммуникации. Инверторы

Электропитание устройств и систем телекоммуникации. Инверторы Боги Древнего Египта

Боги Древнего Египта Принтеры

Принтеры  ВИЧ-инфекция. Парэнтеральные гепатиты

ВИЧ-инфекция. Парэнтеральные гепатиты Trade

Trade  Особенности поражения АОХВ с преимущественного цитотоксическим действием

Особенности поражения АОХВ с преимущественного цитотоксическим действием Орифлэйм - построй жизнь, которой ты будешь гордиться

Орифлэйм - построй жизнь, которой ты будешь гордиться Пятиклассник. Первые шаги. Школы начальной ты выпускник! В тайны наук самых первых проник. Много трудов у тебя позади - Больше их б

Пятиклассник. Первые шаги. Школы начальной ты выпускник! В тайны наук самых первых проник. Много трудов у тебя позади - Больше их б Общаться с ребенком. Как?

Общаться с ребенком. Как? Состояние вещества, типы связи

Состояние вещества, типы связи  Электротехника в школе

Электротехника в школе Декоративно-прикладное творчество. Хохломская роспись

Декоративно-прикладное творчество. Хохломская роспись СЛОВО 9 КЛ

СЛОВО 9 КЛ Правовое регулирование инновационной деятельности в РК

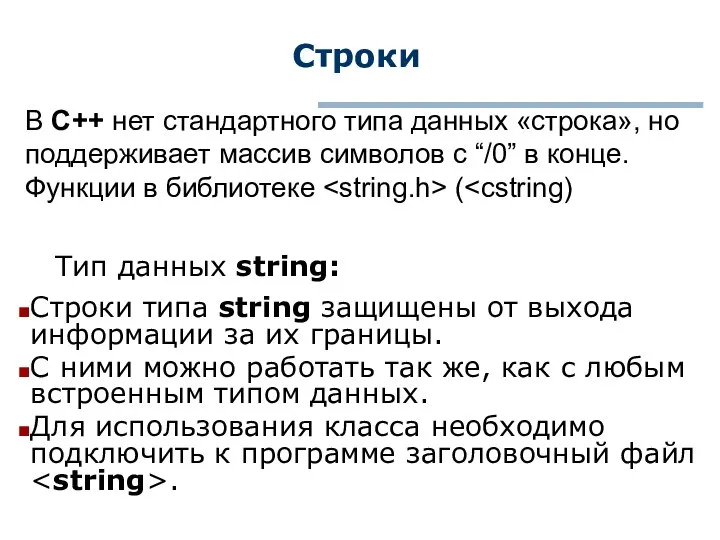

Правовое регулирование инновационной деятельности в РК Строки. Пример использования С и С++

Строки. Пример использования С и С++ Физическое воспитание

Физическое воспитание День конституции РФ

День конституции РФ Презентация "Энергетика одна из важнейших отраслей экономики" - скачать презентации по Экономике

Презентация "Энергетика одна из важнейших отраслей экономики" - скачать презентации по Экономике ТОКСИКОЛОГИЯ

ТОКСИКОЛОГИЯ Рождество и введение во храм Пресвятой Богородицы

Рождество и введение во храм Пресвятой Богородицы ОСНОВНЫЕ КОНЦЕПЦИИ СОВРЕМЕННОЙ НАУКИ Подготовили: Доценко Юлия Тс01/1301 Опутина Анна Тс01/1301

ОСНОВНЫЕ КОНЦЕПЦИИ СОВРЕМЕННОЙ НАУКИ Подготовили: Доценко Юлия Тс01/1301 Опутина Анна Тс01/1301 БАЗЫ ДАННЫХ. ACCESS 2007 Запросы

БАЗЫ ДАННЫХ. ACCESS 2007 Запросы Этапы развития квантовой механики.

Этапы развития квантовой механики. Глава 2. Экономика домохозяйства 12. Рынок труда

Глава 2. Экономика домохозяйства 12. Рынок труда Создай свою Игру и получи поток ВИП-Клиентов

Создай свою Игру и получи поток ВИП-Клиентов Русская культура VI-XIII

Русская культура VI-XIII