Содержание

- 2. Защищаемой информацией называют информацию, являющуюся предметом собственности и подлежащую защите в соответствии с требованиями правовых документов

- 3. Принято следующее разделение информации по уровню важности: – жизненно важная, незаменимая информация, наличие которой необходимо для

- 4. Уровень секретности – это административная или законодательная мера, соответствующая мере ответственности лица за утечку или потерю

- 5. Деятельность человека, непосредственно и опосредовано влияющая на информационную безопасность и являющаяся основным источником угроз. Отказы и

- 6. Внешние угрозы исходят от природных явлений, катастроф, а также от субъектов, не входящих в состав пользователей

- 7. Внутренние угрозы исходят от пользователей и обслуживающего персонала системы, разработчиков системы, других субъектов, вовлеченных в информационные

- 8. противозаконный сбор, распространение и использование информации манипулирование информацией (дезинформация, сокрытие или искажение информации) незаконное копирование, уничтожение

- 9. внедрение вредоносных (в том числе самовоспроизводящихся) программ внедрение программных закладок на стадии проектирования или эксплуатации системы

- 10. уничтожение, хищение и разрушение средств обработки и защиты информации, средств связи, целенаправленное внесение в них неисправностей

- 11. перехват информации в технических каналах ее утечки; перехват и дешифрование информации в сетях передачи данных и

- 12. закупка несовершенных, устаревших или неперспективных средств информатизации и информационных технологий невыполнение требований законодательства и задержки в

- 13. нарушение секретности (конфиденциальности) информации (разглашение, утрата, хищение, утечка и перехват и т.д.) нарушение целостности информации (уничтожение,

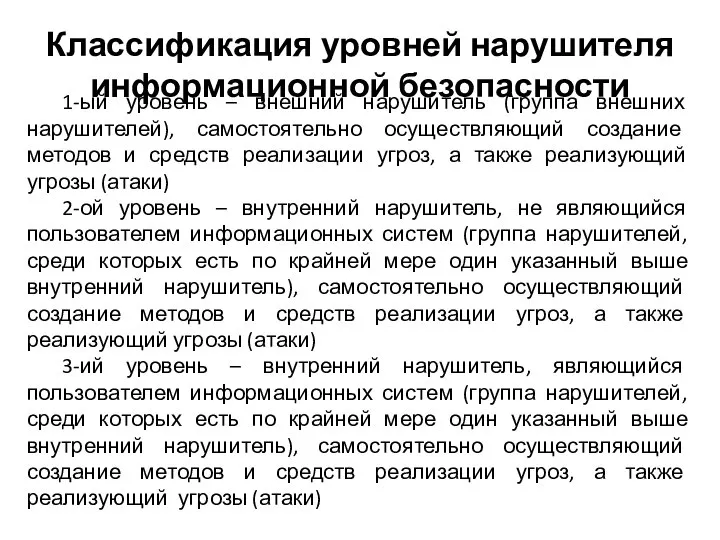

- 14. 1-ый уровень – внешний нарушитель (группа внешних нарушителей), самостоятельно осуществляющий создание методов и средств реализации угроз,

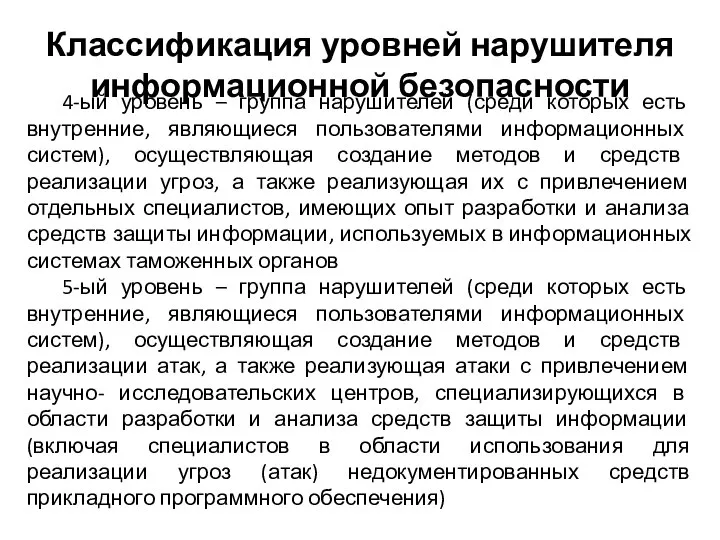

- 15. 4-ый уровень – группа нарушителей (среди которых есть внутренние, являющиеся пользователями информационных систем), осуществляющая создание методов

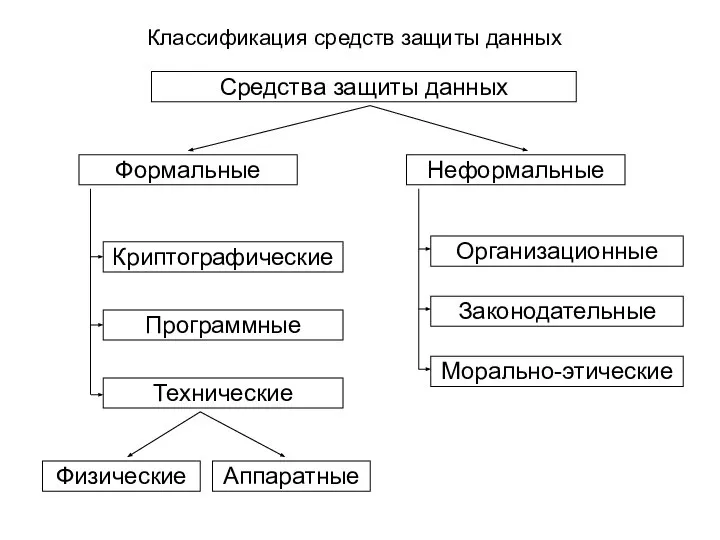

- 16. Классификация средств защиты данных Средства защиты данных Формальные Неформальные Криптографические Программные Технические Организационные Законодательные Морально-этические Физические

- 17. Способы аутентификации пользователя Пароль «Мама мыла раму!»

- 18. Криптографические средства защиты

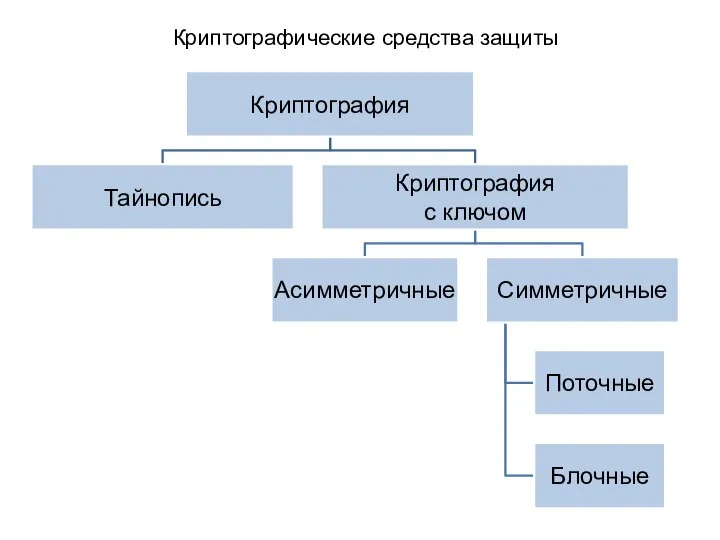

- 19. Симметричные криптоалгоритмы Ключ (пароль) Ключ (пароль) Шифрование Дешифрование Исходный текст Шифротекст Исходный текст

- 20. Асимметричные криптоалгоритмы Открытый ключ получателя Закрытый ключ получателя Шифрование Дешифрование Исходный текст Шифротекст Исходный текст

- 21. Компоненты необходимые для работы с электронной цифровой подписью Ключевая пара - связанные между собой открытый и

- 22. Компоненты необходимые для работы с электронной цифровой подписью Сертификат открытого ключа подписи. Сертификаты выпускает уполномоченный удостоверяющий

- 24. Скачать презентацию

Медико-социальные аспекты здоровья населения

Медико-социальные аспекты здоровья населения Формула суммы первых n членов арифметической прогрессии

Формула суммы первых n членов арифметической прогрессии Презентация Характеристика таможенных операций в отношении товаров при прибытии на таможенную территорию ТС

Презентация Характеристика таможенных операций в отношении товаров при прибытии на таможенную территорию ТС Управленческое консультирование по вопросам формирования, поддержания и изменения организационной культуры

Управленческое консультирование по вопросам формирования, поддержания и изменения организационной культуры Тема урока: « Строение и функции желез внутренней секреции»

Тема урока: « Строение и функции желез внутренней секреции»  Экономика нашего края

Экономика нашего края  Бывает ли буква одна

Бывает ли буква одна Общероссийский семинар для региональных операторов и бизнеса в сфере обращения с отходами

Общероссийский семинар для региональных операторов и бизнеса в сфере обращения с отходами Олимпиада в Сочи

Олимпиада в Сочи A game Halloween

A game Halloween Презентация Понятие методологии ценообразования

Презентация Понятие методологии ценообразования Решение типовых задач

Решение типовых задач  АЛГОхитрости

АЛГОхитрости Презентация на тему "Лимфогранулематоз" - скачать презентации по Медицине

Презентация на тему "Лимфогранулематоз" - скачать презентации по Медицине Правила предоставления коммунальных услуг собственникам и пользователям помещений в многоквартирном доме

Правила предоставления коммунальных услуг собственникам и пользователям помещений в многоквартирном доме Знай правила движения! Для учащихся 4 класса

Знай правила движения! Для учащихся 4 класса тепловые методы диагностирования

тепловые методы диагностирования  Становление милиции в структуре НКВД РСФСР (1921-начала1930-х годов)

Становление милиции в структуре НКВД РСФСР (1921-начала1930-х годов) Умный дом

Умный дом Дружный наш 4 «Б» класс - презентация для начальной школы

Дружный наш 4 «Б» класс - презентация для начальной школы Если хочешь быть здоров (1-2 класс) - презентация для начальной школы_

Если хочешь быть здоров (1-2 класс) - презентация для начальной школы_ ПРОЕКТ Формирование партнерского взаимодействия школы и семьи

ПРОЕКТ Формирование партнерского взаимодействия школы и семьи Основные международные правовые акты в области специального образования

Основные международные правовые акты в области специального образования Определение перемещений

Определение перемещений имидж Калининградской области

имидж Калининградской области  Расчет статических нагрузок тела под собственным весом

Расчет статических нагрузок тела под собственным весом ВВЕДЕНИЕ В ТОКСИКОЛОГИЮ

ВВЕДЕНИЕ В ТОКСИКОЛОГИЮ  Усть-Цильма. Остров русской культуры в Зырянском крае

Усть-Цильма. Остров русской культуры в Зырянском крае