Защита информации в КС от несанкционированного доступа Система разграничения доступа к информации в КС

Содержание

- 2. Для осуществления НСДИ злоумышленник не применяет никаких аппаратных или программных средств, не входящих в состав КС.

- 3. Одним из путей добывания информации о недостатках системы защиты является изучение механизмов защиты. Злоумышленник может тестировать

- 4. Для блокирования несанкционированного исследования и копирования информации КС используется комплекс средств и мер защиты, которые объединяются

- 5. Управление доступом Исходной информацией для создания СРД является решение владельца (администратора) КС о допуске пользователей к

- 6. Различают следующие операции с файлами): • чтение (R); • запись; • выполнение программ (Е). Операция записи

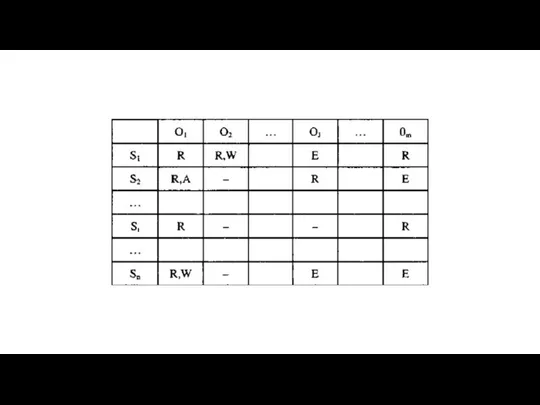

- 7. В КС нашли применение два подхода к организации разграничения доступа: • матричный: • полномочный (мандатный). Матричное

- 9. Матричное управление доступом позволяет с максимальной детализацией установить права субъекта доступа по выполнению разрешенных операций над

- 10. Полномочный или мандатный метод базируется на многоуровневой модели защиты. Такой подход построен по аналогии с ≪ручным≫

- 11. Правило разграничения доступа заключается в следующем: лицо допускается к работе с документом только в том случае,

- 12. Мандатное управление позволяет упростить процесс регулирования доступа, так как при создании нового объекта достаточно создать его

- 13. Состав системы разграничения доступа Система разграничения доступа к информации должна содержать четыре функциональных блока: • блок

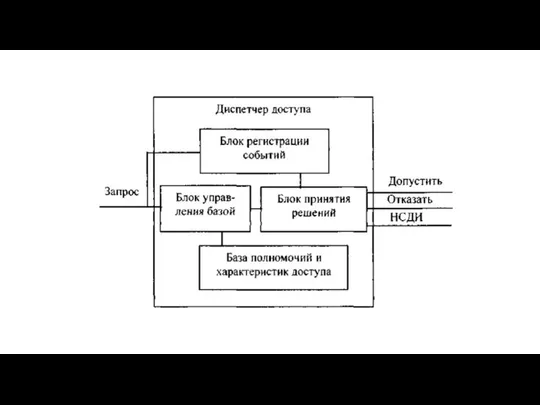

- 14. Диспетчер доступа реализуется в виде аппаратно программных механизмов и обеспечивает необходимую дисциплину разграничения доступа субъектов к

- 16. Следует отметить, что в распределенных КС криптографическое закрытие информации является единственным надежным способом защиты от НСДИ.

- 17. Концепция построения систем разграничения доступа В основе построения СРД лежит концепция разработки защищенной универсальной ОС на

- 18. Применение ядра безопасности требует провести изменения ОС и архитектуры ЭВМ. Ограничение размеров и сложности ядра необходимо

- 19. Обеспечение многоуровневого режима выполнения команд является главным условием создания ядра безопасности. Таких уровней должно быть не

- 20. Аппаратная реализация наиболее ответственных функций ОС и хранение программ ядра в ПЗУ существенно повышают изолированность ядра,

- 21. Имеется два пути получения защищенных от НСД КС: • создание специализированных КС; • оснащение универсальных КС

- 22. Современные системы защиты ПЭВМ от несанкционированного доступа к информации В качестве примеров отдельных программ, повышающих защищенность

- 23. Аппаратно-программные комплексы защиты реализуют максимальное число защитных механизмов: • идентификация и аутентификация пользователей; • разграничение доступа

- 24. Программные системы защиты в качестве идентификатора используют, как правило, только пароль. Пароль может быть перехвачен резидентными

- 25. Значительно сложнее обойти блок идентификации и аутентификации в аппаратно-программных системах защиты от НСД. В таких системах

- 26. В наиболее совершенных системах реализован механизм контроля целостности файлов с использованием хэш-функции/ Причем существуют системы, в

- 27. Очень эффективным механизмом борьбы с НСДИ является создание функционально-замкнутых сред пользователей. Суть его состоит в следующем.

- 28. При организации многопользовательского режима часто возникает необходимость на непродолжительное время отлучиться от рабочего места, либо передать

- 29. Одним из наиболее эффективных методов разграничения доступа является криптографическое преобразование информации. Этот метод является универсальным. Он

- 31. Скачать презентацию

London

London Абстрактное моделирование

Абстрактное моделирование Организация научно-исследовательской деятельности учащихся Памятка исследователя

Организация научно-исследовательской деятельности учащихся Памятка исследователя  Супрематизм. Казимир Северинович Малевич

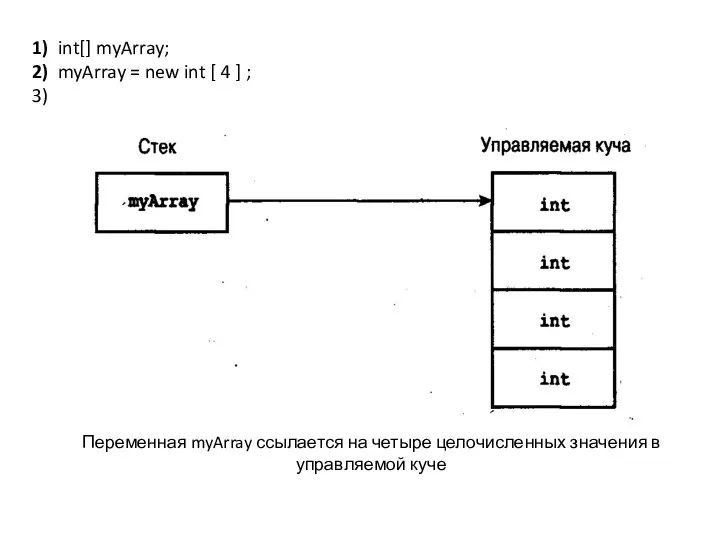

Супрематизм. Казимир Северинович Малевич Массивы и кортежи

Массивы и кортежи Непрерывная интеграция Андрей Дзыня. Lohika Systems Kyiv

Непрерывная интеграция Андрей Дзыня. Lohika Systems Kyiv Система здравоохранения в различных странах мира

Система здравоохранения в различных странах мира Отношение к смерти в христианстве

Отношение к смерти в христианстве Презентация Германия

Презентация Германия ВКР:Особенности правового регулирования труда отдельных категорий работников

ВКР:Особенности правового регулирования труда отдельных категорий работников Безлифтовые квартирные дома

Безлифтовые квартирные дома Совершенствование корпоративной культуры

Совершенствование корпоративной культуры Сапфировый директор

Сапфировый директор История и методология экономической науки Курс лекций для магистрантов ЭФ СПбГУ 2008 г.

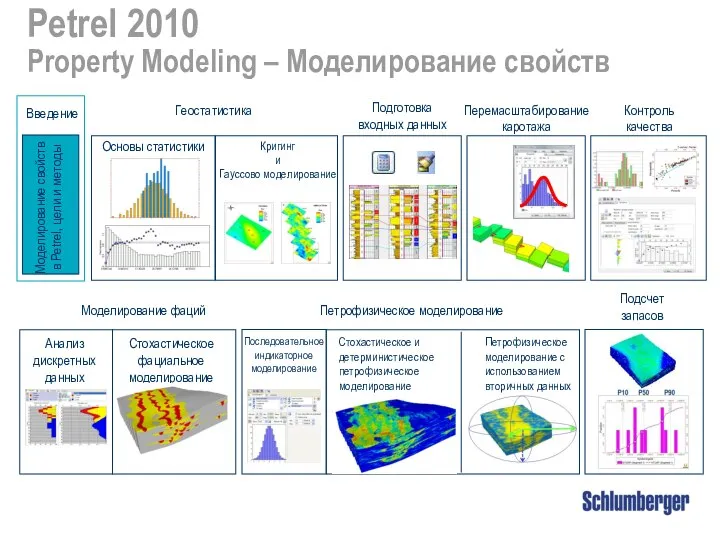

История и методология экономической науки Курс лекций для магистрантов ЭФ СПбГУ 2008 г.  Petrel 2010. Property Modeling – Моделирование свойств

Petrel 2010. Property Modeling – Моделирование свойств Религия как одна из форм культуры (обществознание, 8 класс)

Религия как одна из форм культуры (обществознание, 8 класс) Тип данных Массив. Основы программирования

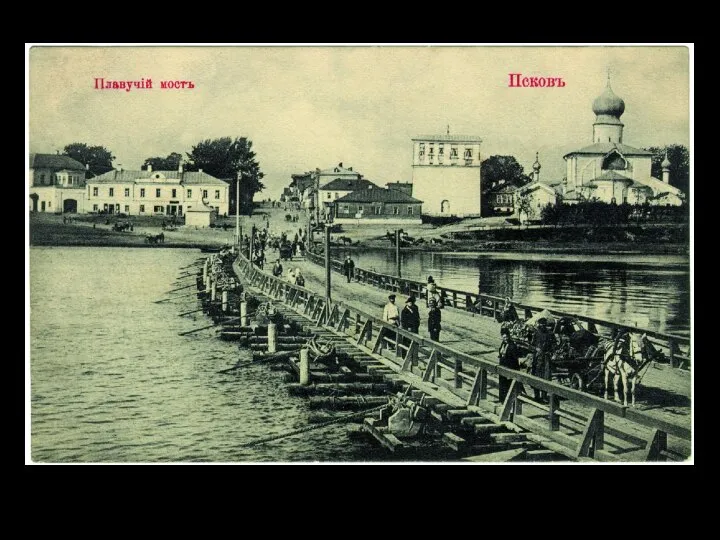

Тип данных Массив. Основы программирования Часовня в г. Псков (фотографии)

Часовня в г. Псков (фотографии) EXE и COM файлы. Выполнение программ и распределение памяти

EXE и COM файлы. Выполнение программ и распределение памяти Установление факта владения и пользования недвижимым имуществом

Установление факта владения и пользования недвижимым имуществом Муниципальное общеобразовательное учреждение «Средняя общеобразовательная школа № 44 г.Владимира» Волкова Вера Викторовна

Муниципальное общеобразовательное учреждение «Средняя общеобразовательная школа № 44 г.Владимира» Волкова Вера Викторовна  История зарождения спорта

История зарождения спорта Конструкторы.Деструктор

Конструкторы.Деструктор  Россия в XVI веке Правление Ивана IV (1533-1584)

Россия в XVI веке Правление Ивана IV (1533-1584) Организация контроля таможенной стоимости

Организация контроля таможенной стоимости Архитектура Востока

Архитектура Востока  Родны мой горад Слова В. Некляева, Музыка В. Раинчика

Родны мой горад Слова В. Некляева, Музыка В. Раинчика My idol - Fedor Emelianenko Russian athlete

My idol - Fedor Emelianenko Russian athlete