Содержание

- 2. ПЛАН Содержание информационной безопасности Понятие и классификация угроз безопасности информации Понятие и классификация информации с ограниченным

- 3. 1.Содержание информационной безопасности Информация документированные или публично объявленные сведения о событиях и явлениях, происходящих в обществе,

- 4. Информационная безопасность это защищенность информационных систем и информационных ресурсов от внешних и внутренних угроз, затрудняющих эффективное

- 5. Причины несовершенства отечественных систем информационной безопасности объясняются тем, что: • информация как материальная ценность по сравнению

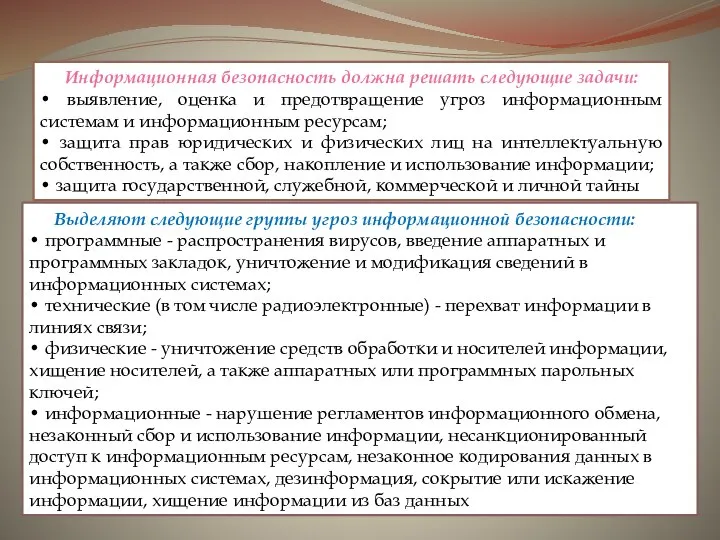

- 6. Информационная безопасность должна решать следующие задачи: • выявление, оценка и предотвращение угроз информационным системам и информационным

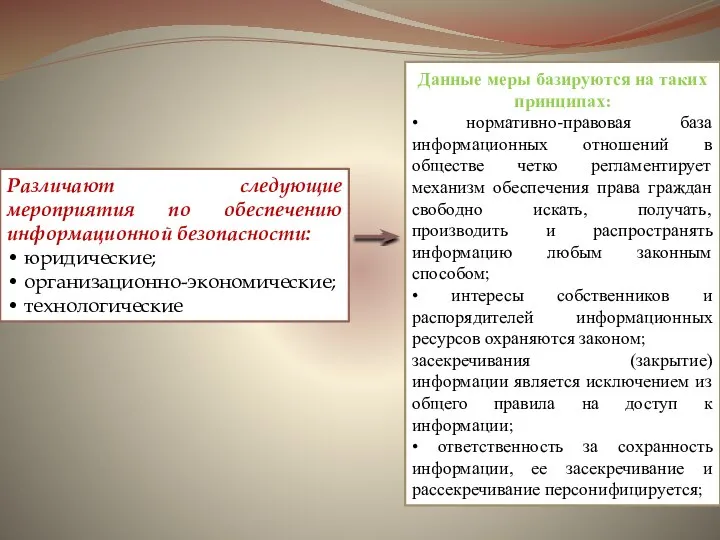

- 7. Различают следующие мероприятия по обеспечению информационной безопасности: • юридические; • организационно-экономические; • технологические Данные меры базируются

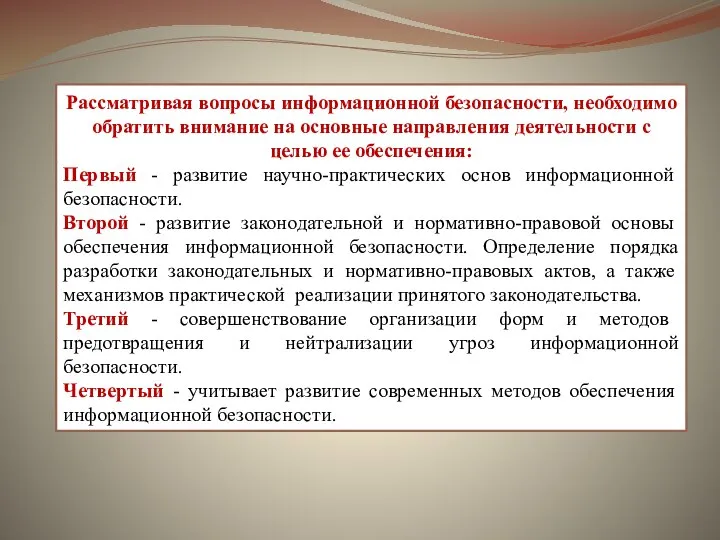

- 8. Рассматривая вопросы информационной безопасности, необходимо обратить внимание на основные направления деятельности с целью ее обеспечения: Первый

- 9. 2.Понятие и классификация угроз безопасности информации информационная угроза потенциальная возможность определенным образом нарушить информационную безопасность, или

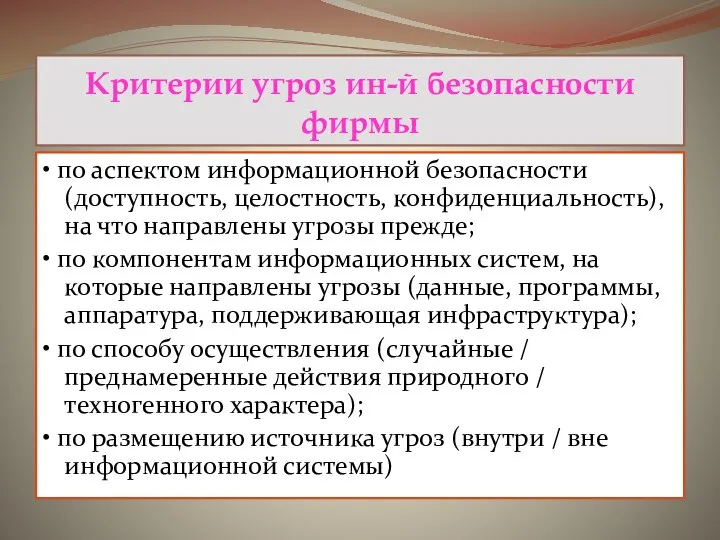

- 10. Критерии угроз ин-й безопасности фирмы • по аспектом информационной безопасности (доступность, целостность, конфиденциальность), на что направлены

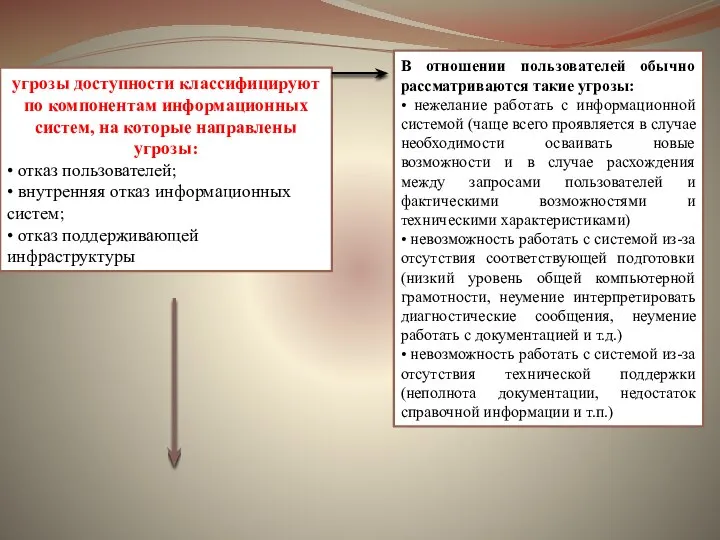

- 11. угрозы доступности классифицируют по компонентам информационных систем, на которые направлены угрозы: • отказ пользователей; • внутренняя

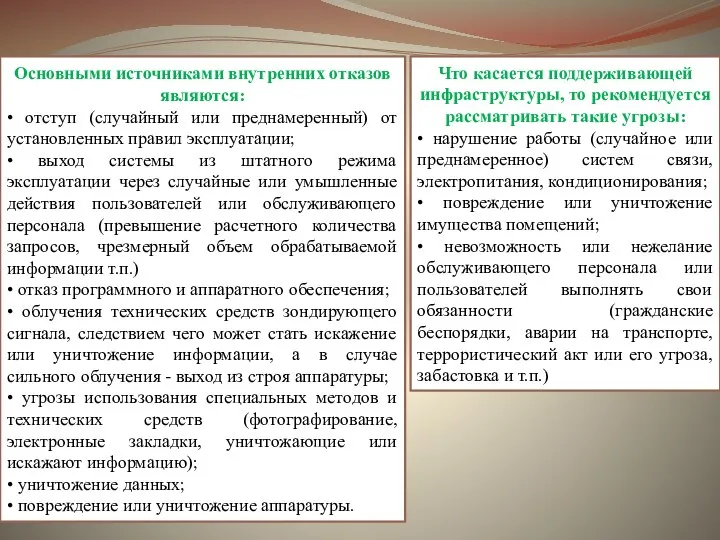

- 12. Основными источниками внутренних отказов являются: • отступ (случайный или преднамеренный) от установленных правил эксплуатации; • выход

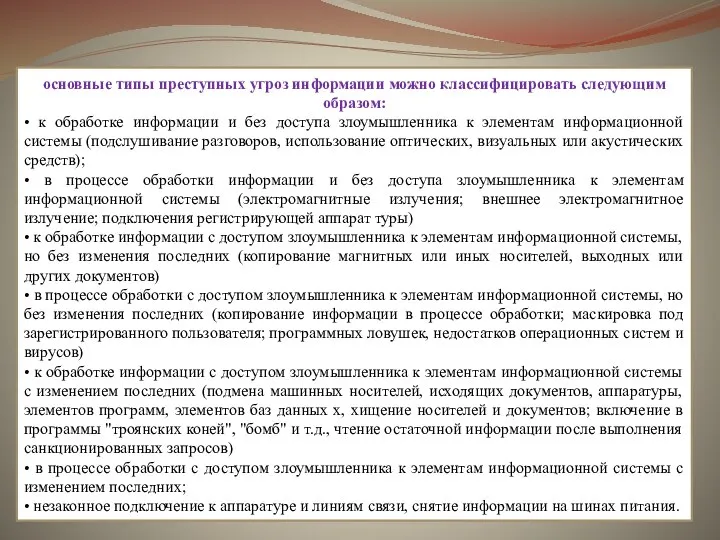

- 13. основные типы преступных угроз информации можно классифицировать следующим образом: • к обработке информации и без доступа

- 14. К внешним источникам угроз информации относят: • деятельность разведывательных и специальных служб; • деятельность политических, военных,

- 15. 3.Понятие и классификация информации с ограниченным доступом К секретной информации относится информация, содержащая сведения, составляющие государственную

- 16. К конфиденциальной информации, являющейся собственностью государства и находится в пользовании органов государственной власти или органов местного

- 17. Сведения, относящиеся к коммерческой тайне, должны содержать следующие признаки: • не подпадают под государственную тайну; •

- 18. К промышленным тайнам фирмы относят основные производственные показатели, проекты, технологические инструкции, результаты проверок и испытаний, описание

- 19. Одним из важных нормативных документов банка по безопасности является «Положение о коммерческой тайне и конфиденциальной информации»,

- 20. Определение порядка защиты информации, организации работы с ней осуществляется согласно «Положению об организации работы с информацией,

- 22. Скачать презентацию

Равновесие потребителя

Равновесие потребителя Сбалансированность развития экономики

Сбалансированность развития экономики Классический этап экономической теории. Жан Батист Сэи

Классический этап экономической теории. Жан Батист Сэи Развитие экономики. (Тема 1)

Развитие экономики. (Тема 1) Презентация Валютный курс: понятие, виды, методы регулирования

Презентация Валютный курс: понятие, виды, методы регулирования Структура производственного процесса

Структура производственного процесса Планирование себестоимости продукции

Планирование себестоимости продукции Акт постановки на баланс остатков алкогольной продукции в ЕГАИС

Акт постановки на баланс остатков алкогольной продукции в ЕГАИС Рынки, близкие к совершенной конкуренции. Природа и виды монополии

Рынки, близкие к совершенной конкуренции. Природа и виды монополии Ресурсы мировой экономики

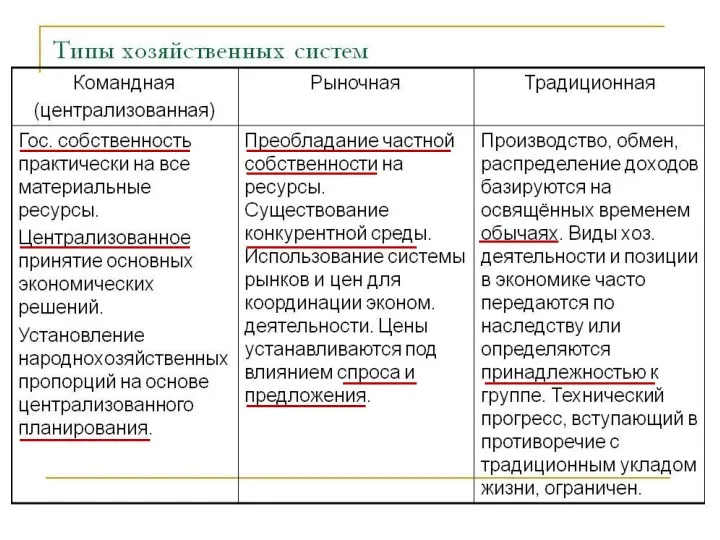

Ресурсы мировой экономики Типы хозяйственных систем. Правомочия собственника

Типы хозяйственных систем. Правомочия собственника Экономика кооперационно-сетевых взаимодействий. М к лекц 2 ФПКП

Экономика кооперационно-сетевых взаимодействий. М к лекц 2 ФПКП Эффект замещения. Эффект дохода

Эффект замещения. Эффект дохода Эффективность предпринимательской деятельности. Формирование собственных финансовых ресурсов

Эффективность предпринимательской деятельности. Формирование собственных финансовых ресурсов Максимизация прибыли. Виды рыночных структур. Тема 7

Максимизация прибыли. Виды рыночных структур. Тема 7 Классическая экономическая школа

Классическая экономическая школа Бюджетный процесс в РФ

Бюджетный процесс в РФ Налоги на прибыль

Налоги на прибыль Контролирующие иностранные компании и контролирующие лица

Контролирующие иностранные компании и контролирующие лица Региональные интеграционные блоки. Ирландия

Региональные интеграционные блоки. Ирландия Экономические вопросы в ЕГЭ по обществознанию

Экономические вопросы в ЕГЭ по обществознанию Обеспечение транспортной интеграции экономики Республики Тыва с глобальными рынками (российскими и мировыми)

Обеспечение транспортной интеграции экономики Республики Тыва с глобальными рынками (российскими и мировыми) Проблемы фискальной и монетарной политики. Макроэкономическая политика и инфляция. (Лекция 4)

Проблемы фискальной и монетарной политики. Макроэкономическая политика и инфляция. (Лекция 4) Основы предпринимательской деятельности

Основы предпринимательской деятельности ІДЗ регіональна економіка. Київська область

ІДЗ регіональна економіка. Київська область Презентация Организация и оплата труда на предприятии

Презентация Организация и оплата труда на предприятии налоги

налоги Рынок и рыночные структуры

Рынок и рыночные структуры