Содержание

- 2. План лекції: 1. Особливості роботи аудитора при застосуванні КІСП 2. Загрози функціонування КІСП 3. Інформаційні ресурси

- 3. І

- 4. Проведення аудиту в умовах КІСП регламентується МСА № 401 «Аудит у середовищі комп'ютерних інформаційних систем».

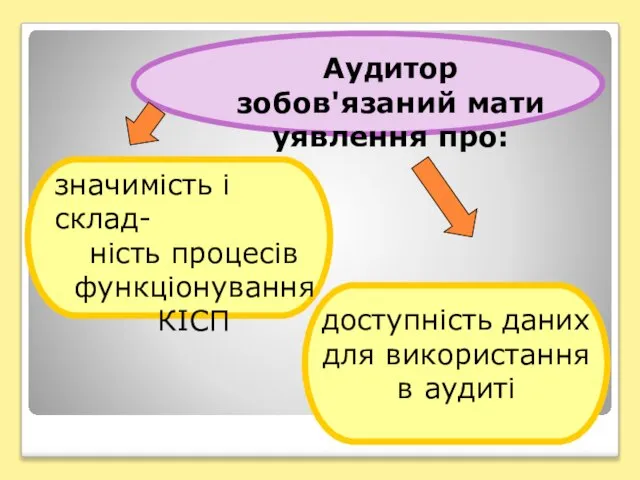

- 6. Аудитор зобов'язаний мати уявлення про: значимість і склад- ність процесів функціонування КІСП доступність даних для використання

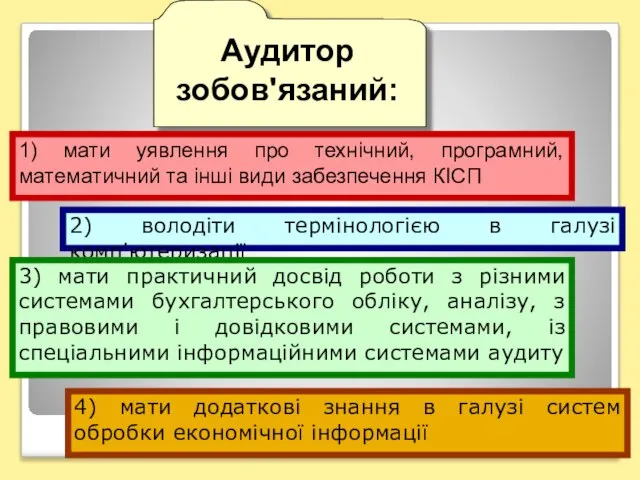

- 7. Аудитор зобов'язаний: 1) мати уявлення про технічний, програмний, математичний та інші види забезпечення КІСП 2) володіти

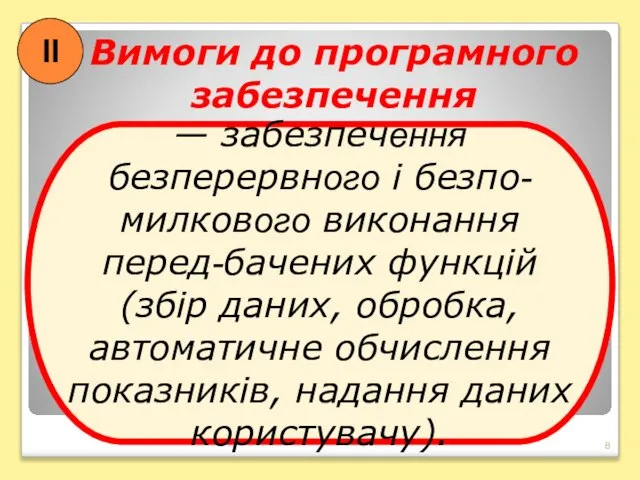

- 8. Вимоги до програмного забезпечення — забезпечення безперервного і безпо-милкового виконання перед-бачених функцій (збір даних, обробка, автоматичне

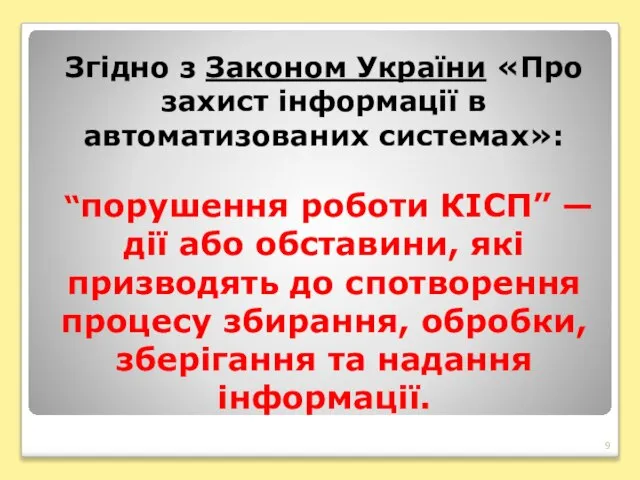

- 9. Згідно з Законом України «Про захист інформації в автоматизованих системах»: “порушення роботи КІСП” — дії або

- 10. Виходячи з визначення, існують такі такі загрози функціонуванню інформаційної системи: Збирання інформації 1 Помилкова інформація Неправдива

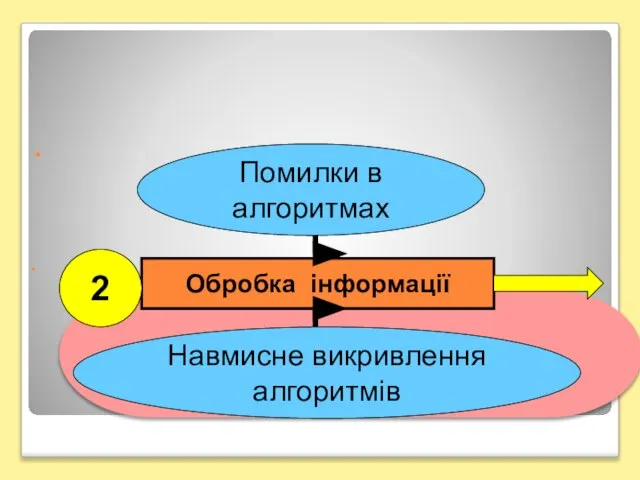

- 11. Обробка інформації 2 Помилки в алгоритмах Навмисне викривлення алгоритмів

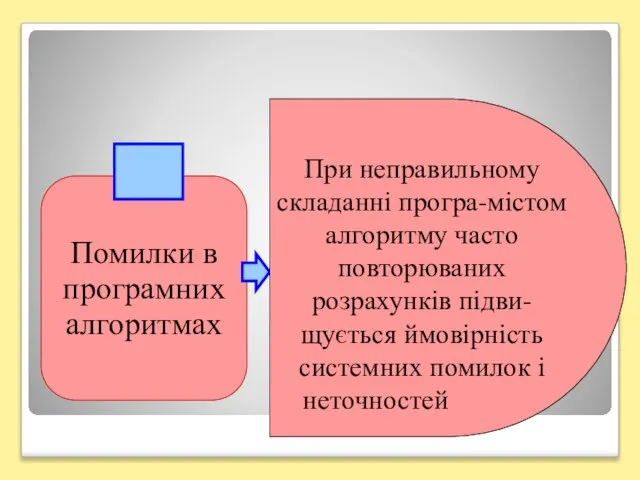

- 12. Помилки в програмних алгоритмах При неправильному складанні програ-містом алгоритму часто повторюваних розрахунків підви-щується ймовірність системних помилок

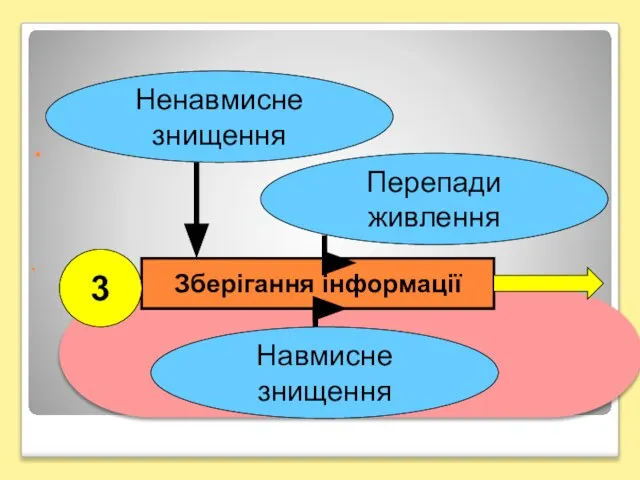

- 13. Зберігання інформації 3 Навмисне знищення Ненавмисне знищення Перепади живлення

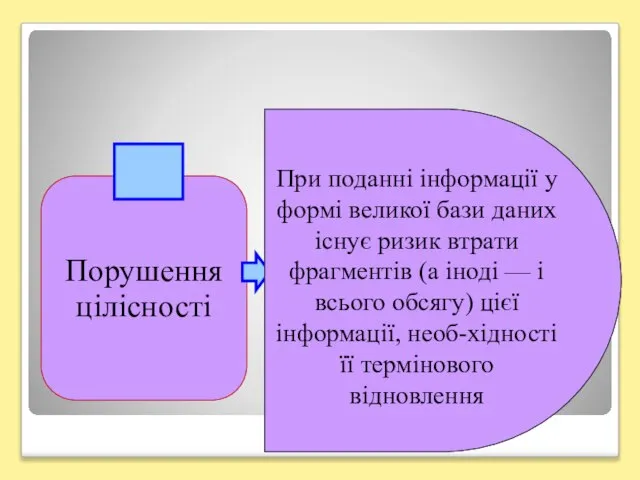

- 14. Порушення цілісності При поданні інформації у формі великої бази даних існує ризик втрати фрагментів (а іноді

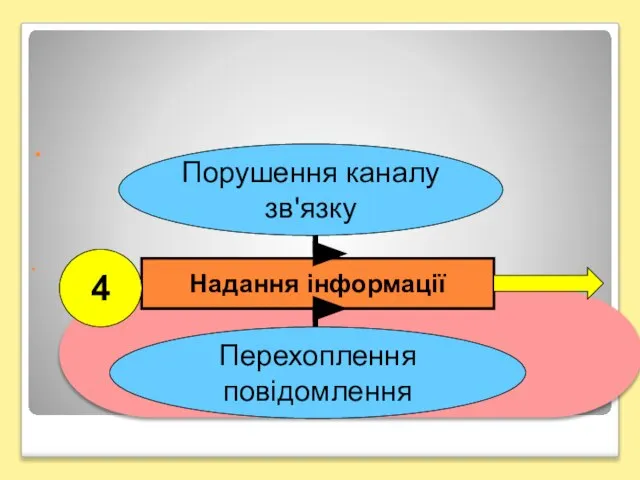

- 15. Надання інформації 4 Порушення каналу зв'язку Перехоплення повідомлення

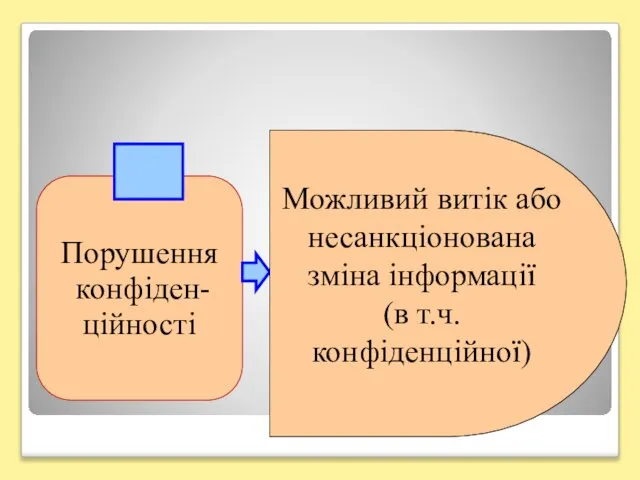

- 16. Порушення конфіден- ційності Можливий витік або несанкціонована зміна інформації (в т.ч. конфіденційної)

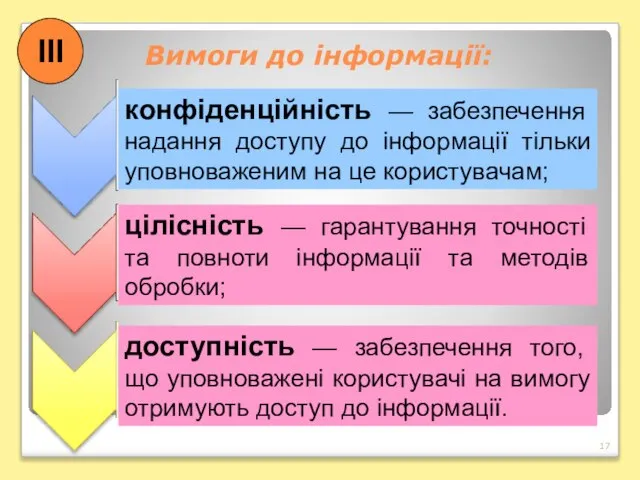

- 17. Вимоги до інформації: конфіденційність — забезпечення надання доступу до інформації тільки уповноваженим на це користувачам; цілісність

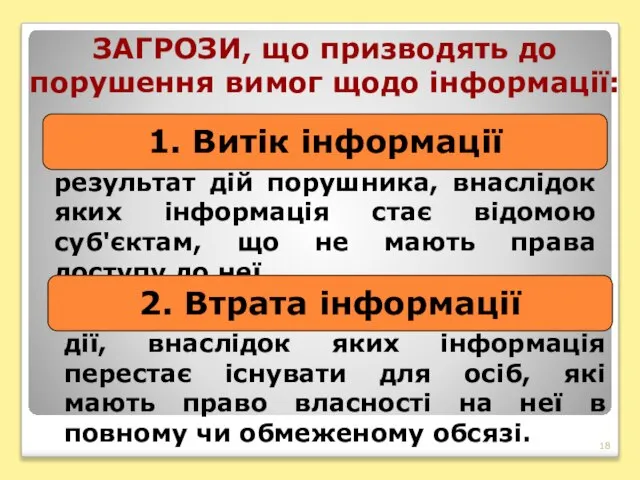

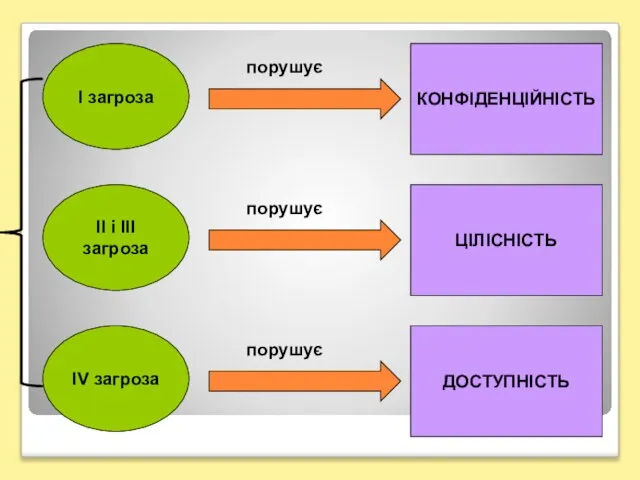

- 18. ЗАГРОЗИ, що призводять до порушення вимог щодо інформації: 1. Витік інформації результат дій порушника, внаслідок яких

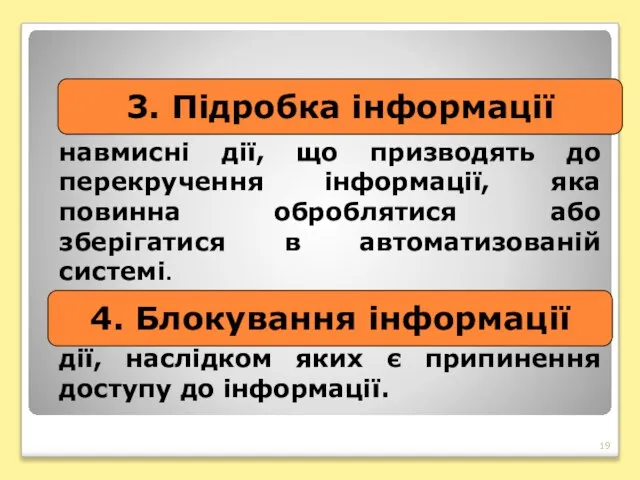

- 19. 3. Підробка інформації навмисні дії, що призводять до перекручення інформації, яка повинна оброблятися або зберігатися в

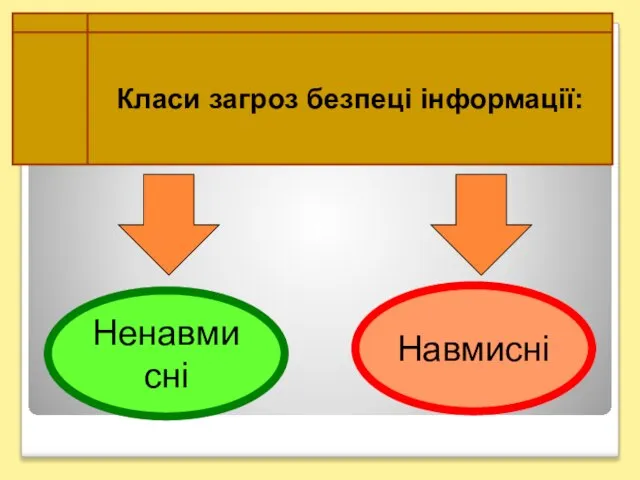

- 21. Класи загроз безпеці інформації: Ненавмисні Навмисні

- 22. некваліфіковані дії працівників неуважність користувачів або адміністрації вихід з ладу апаратних засобів вихід з ладу апаратних

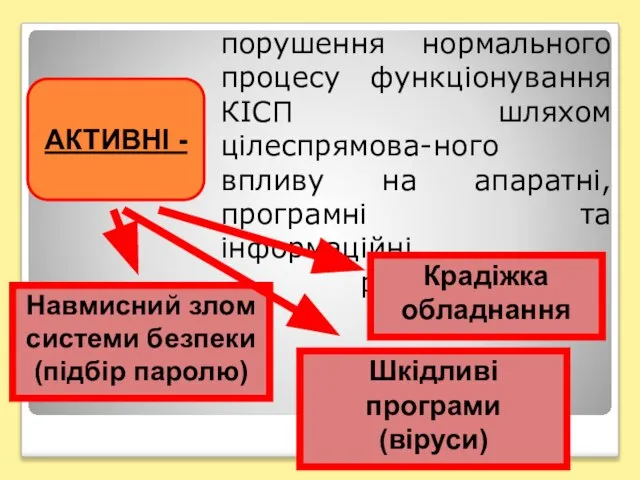

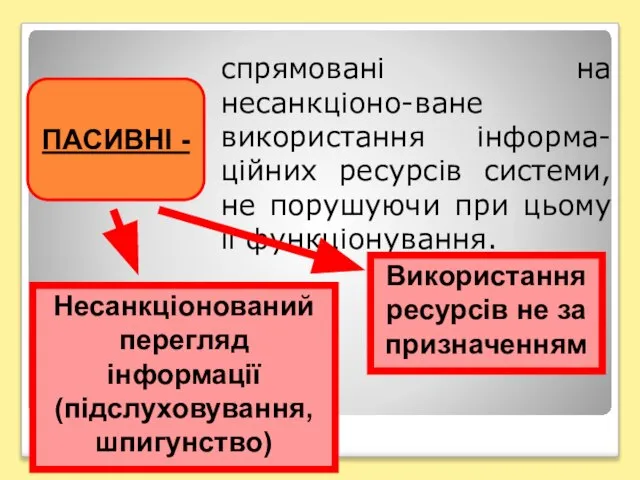

- 23. АКТИВНІ Навмисні ПАСИВНІ мають на меті завдання збитку користувачам інформаційної системи.

- 24. АКТИВНІ - порушення нормального процесу функціонування КІСП шляхом цілеспрямова-ного впливу на апаратні, програмні та інформаційні ресурси.

- 25. ПАСИВНІ - спрямовані на несанкціоно-ване використання інформа-ційних ресурсів системи, не порушуючи при цьому її функціонування. Використання

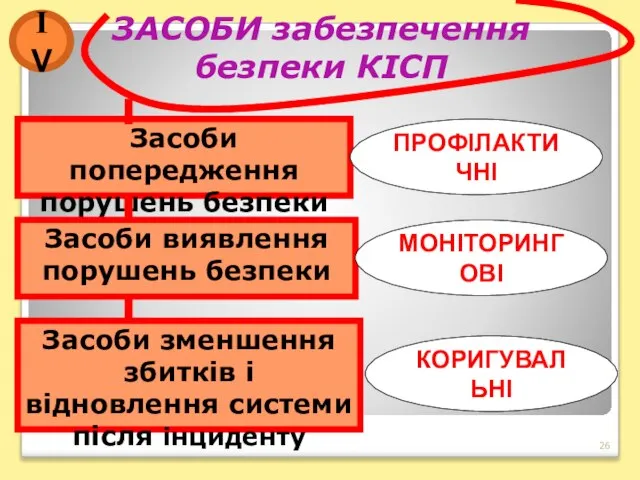

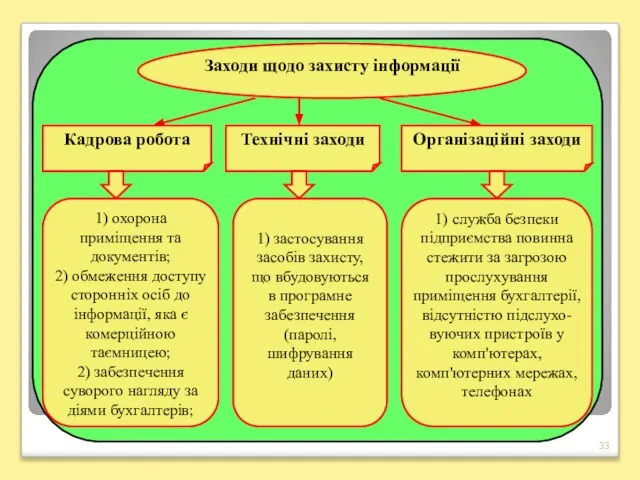

- 26. ЗАСОБИ забезпечення безпеки КІСП Засоби попередження порушень безпеки Засоби виявлення порушень безпеки Засоби зменшення збитків і

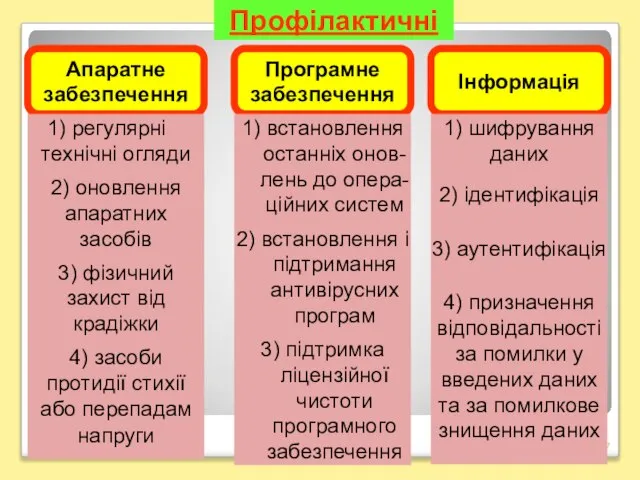

- 27. Профілактичні Апаратне забезпечення Програмне забезпечення Інформація регулярні технічні огляди 2) оновлення апаратних засобів 3) фізичний захист

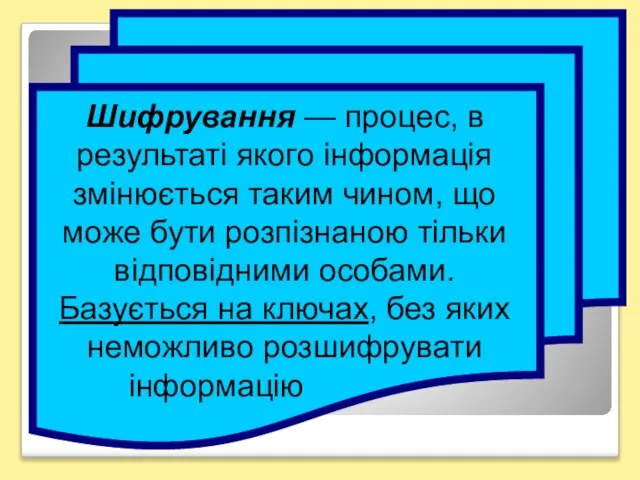

- 28. Шифрування — процес, в результаті якого інформація змінюється таким чином, що може бути розпізнаною тільки відповідними

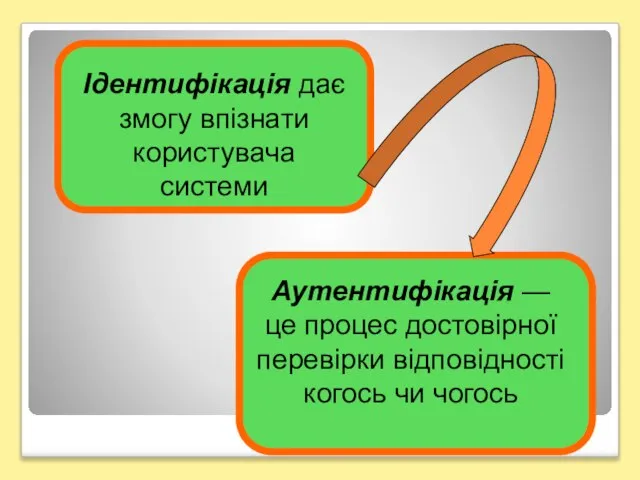

- 29. Ідентифікація дає змогу впізнати користувача системи Аутентифікація — це процес достовірної перевірки відповідності когось чи чогось

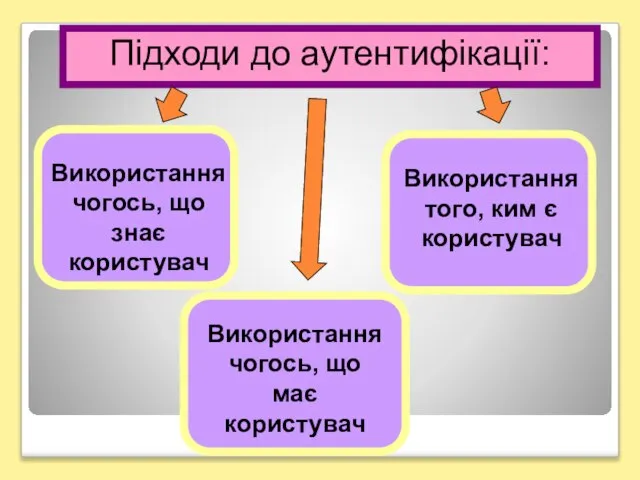

- 30. Підходи до аутентифікації: Використання чогось, що знає користувач Використання чогось, що має користувач Використання того, ким

- 31. Моніторингові Апаратне забезпечення Програмне забезпечення Інформація ведення журналів роботи обладнання та технічних оглядів 2) автоматизація обробки

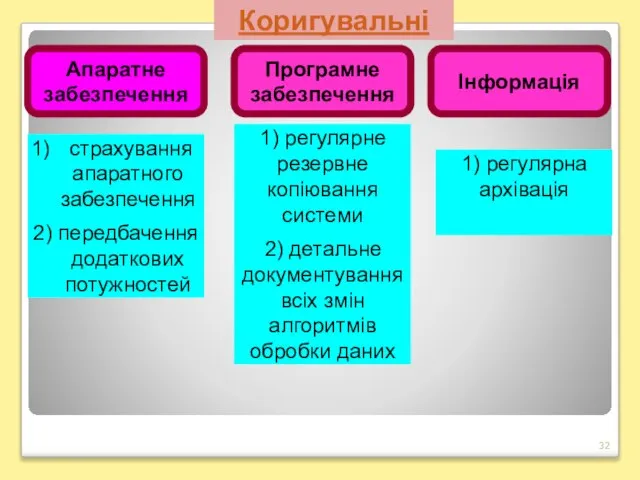

- 32. Коригувальні Апаратне забезпечення Програмне забезпечення Інформація страхування апаратного забезпечення 2) передбачення додаткових потужностей 1) регулярне резервне

- 34. Політика безпеки — це набір правил і норм, які визначають, як підприємство обробляє та захищає інформацію.

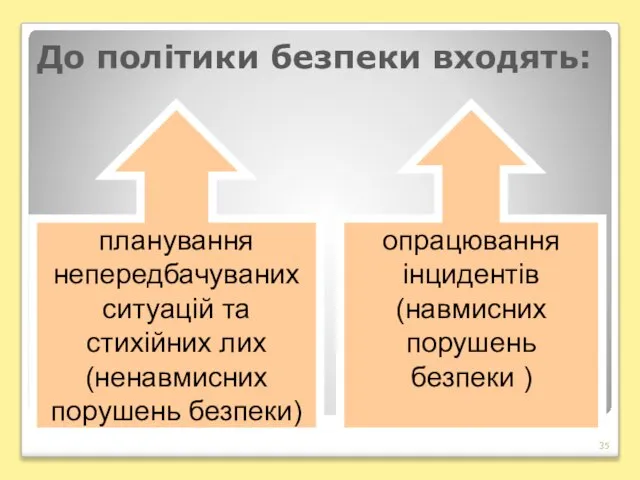

- 35. До політики безпеки входять: планування непередбачуваних ситуацій та стихійних лих (ненавмисних порушень безпеки) опрацювання інцидентів (навмисних

- 36. V П-ство Аудиторські фірми Спільноти фахівців із захисту інформації Фірми, що надають послуги з інф. безп.

- 37. Головний суб'єкт – підприємство. Інтерес, що виявляється до фірми, прямо пропорційний ступеню її процвітання. Високі доходи

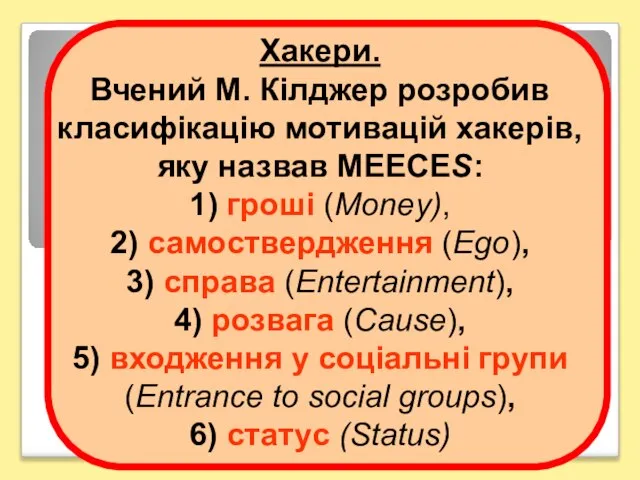

- 38. Хакери. Вчений М. Кілджер розробив класифікацію мотивацій хакерів, яку назвав МЕЕСЕS: 1) гроші (Money), 2) самоствердження

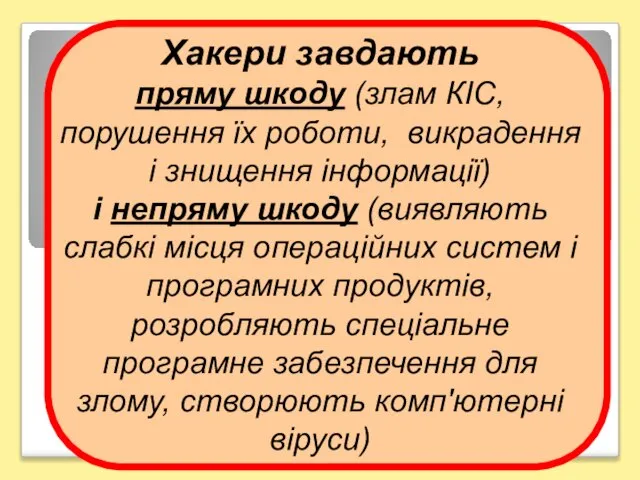

- 39. Хакери завдають пряму шкоду (злам КІС, порушення їх роботи, викрадення і знищення інформації) і непряму шкоду

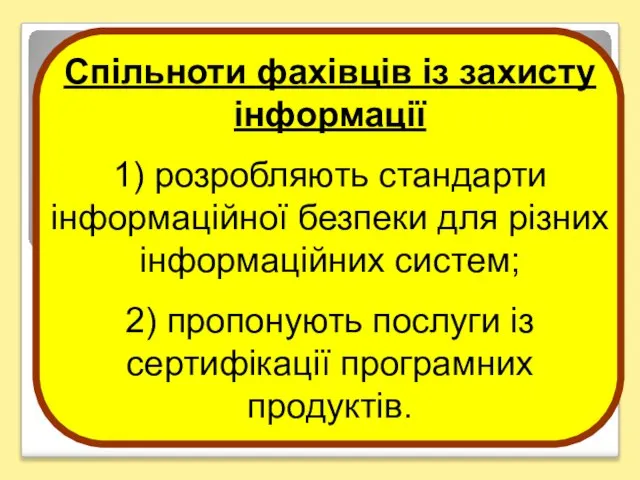

- 40. Спільноти фахівців із захисту інформації 1) розробляють стандарти інформаційної безпеки для різних інформаційних систем; 2) пропонують

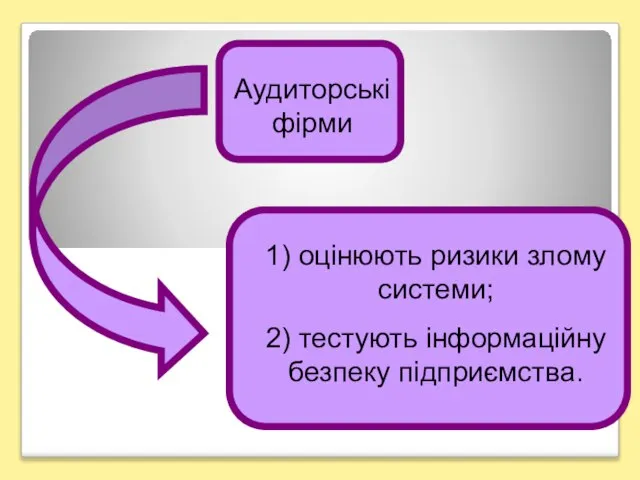

- 41. Аудиторські фірми 1) оцінюють ризики злому системи; 2) тестують інформаційну безпеку підприємства.

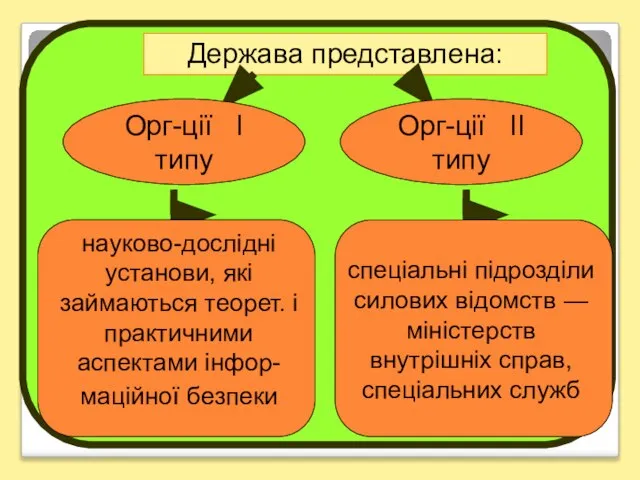

- 42. Держава представлена: Орг-ції І типу Орг-ції ІІ типу науково-дослідні установи, які займаються теорет. і практичними аспектами

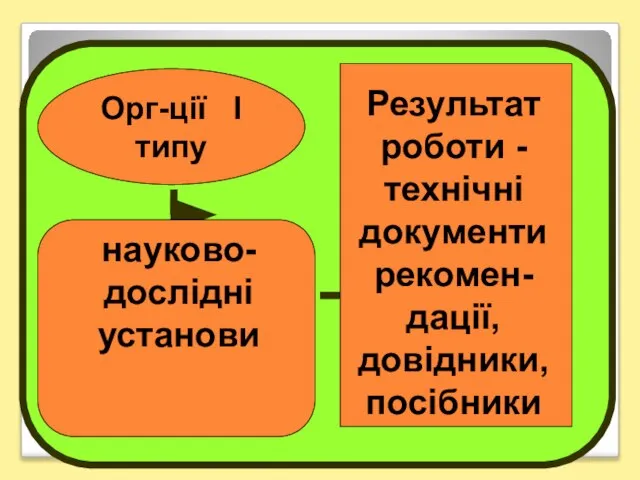

- 43. Орг-ції І типу науково-дослідні установи Результат роботи - технічні документи рекомен-дації, довідники, посібники

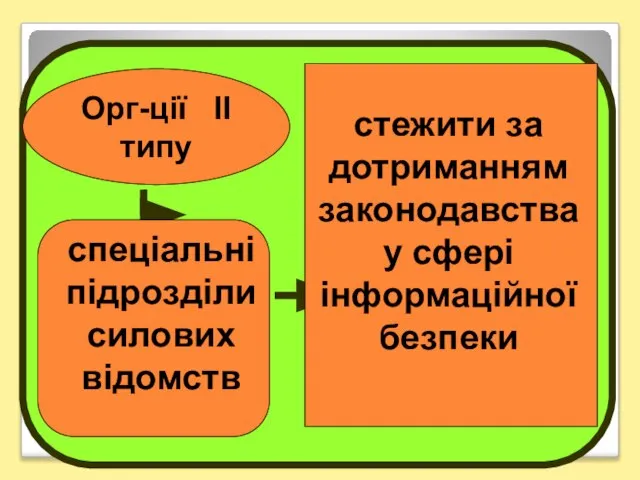

- 44. Орг-ції ІІ типу спеціальні підрозділи силових відомств стежити за дотриманням законодавства у сфері інформаційної безпеки

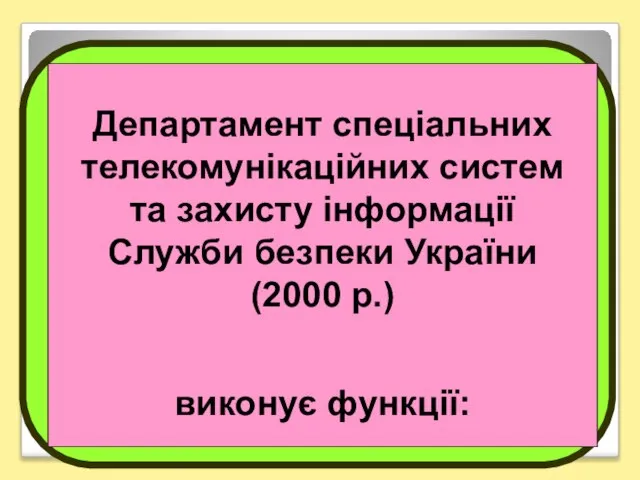

- 45. Департамент спеціальних телекомунікаційних систем та захисту інформації Служби безпеки України (2000 р.) виконує функції:

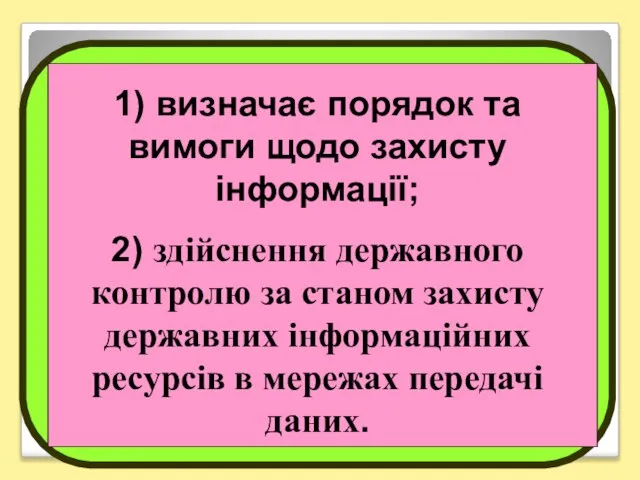

- 46. 1) визначає порядок та вимоги щодо захисту інформації; 2) здійснення державного контролю за станом захисту державних

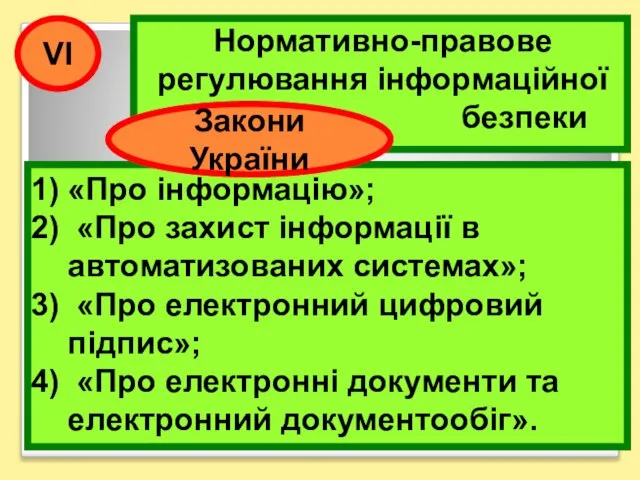

- 47. VІ Нормативно-правове регулювання інформаційної безпеки «Про інформацію»; «Про захист інформації в автоматизованих системах»; «Про електронний цифровий

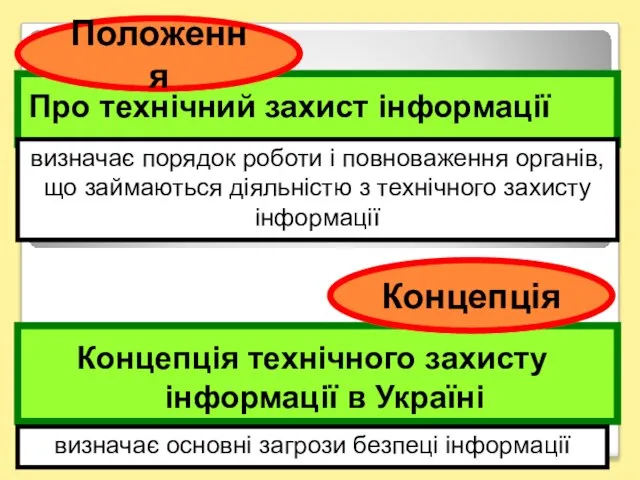

- 48. Про технічний захист інформації Положення Концепція технічного захисту інформації в Україні визначає основні загрози безпеці інформації

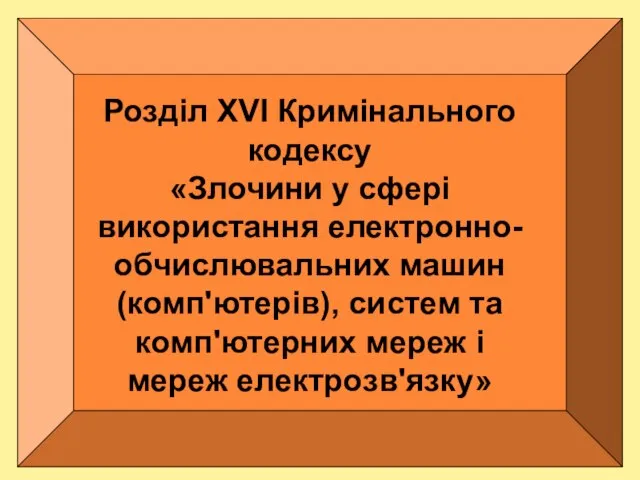

- 49. Розділ XVI Кримінального кодексу «Злочини у сфері використання електронно-обчислювальних машин (комп'ютерів), систем та комп'ютерних мереж і

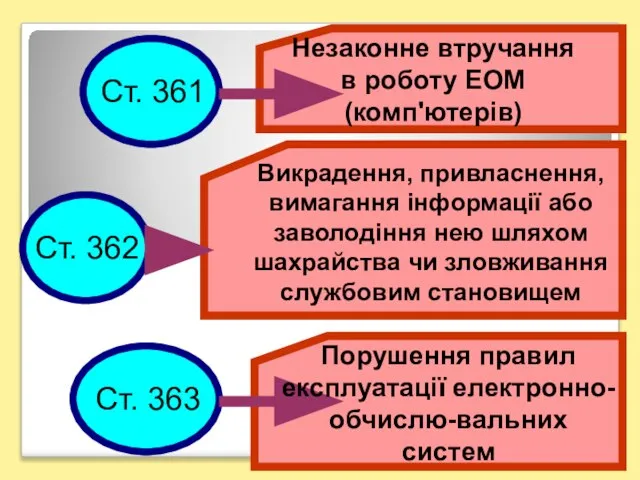

- 50. Незаконне втручання в роботу ЕОМ (комп'ютерів) Викрадення, привласнення, вимагання інформації або заволодіння нею шляхом шахрайства чи

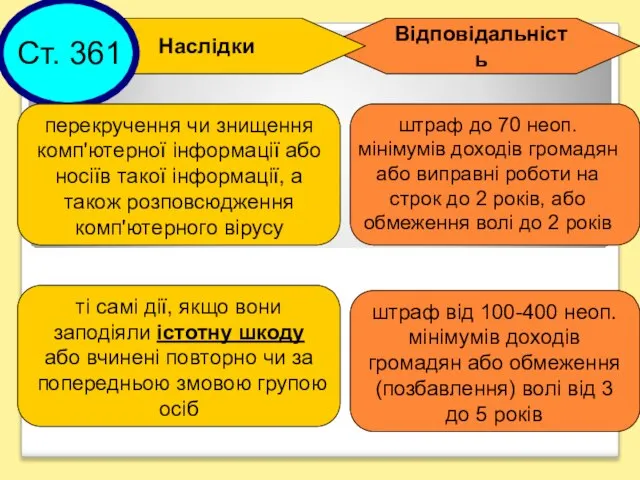

- 51. Відповідальність Наслідки перекручення чи знищення комп'ютерної інформації або носіїв такої інформації, а також розповсюдження комп'ютерного вірусу

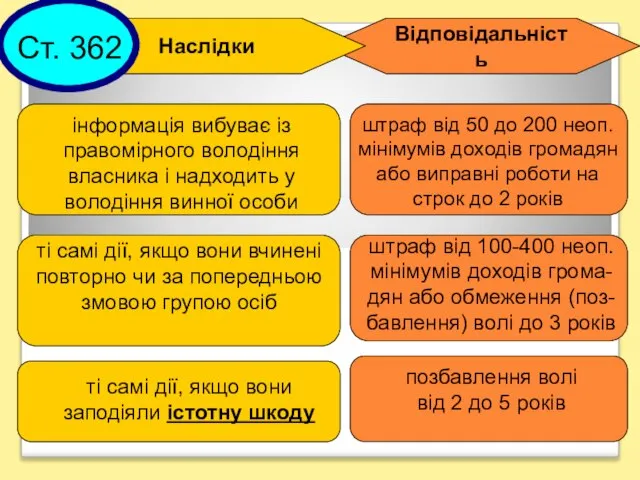

- 52. Відповідальність Наслідки штраф від 50 до 200 неоп. мінімумів доходів громадян або виправні роботи на строк

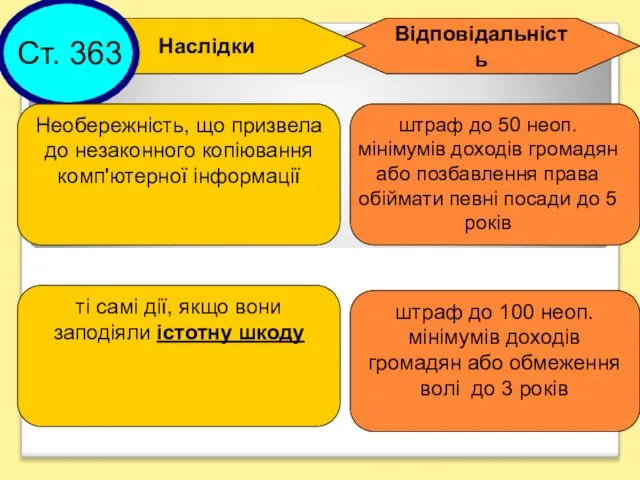

- 53. Відповідальність Наслідки Необережність, що призвела до незаконного копіювання комп'ютерної інформації штраф до 50 неоп. мінімумів доходів

- 55. Скачать презентацию

Схема взаимодействия № 1 - Торговая точка партнера

Схема взаимодействия № 1 - Торговая точка партнера Современное состояние и совершенствование учета готовой продукции, аудит ее ассортимента и качества

Современное состояние и совершенствование учета готовой продукции, аудит ее ассортимента и качества Сравнительный подход

Сравнительный подход Прогнозирование диапазона изменения цен валютных пар в краткосрочном периоде

Прогнозирование диапазона изменения цен валютных пар в краткосрочном периоде Инвестиционные программы и продукты SOVA Investment

Инвестиционные программы и продукты SOVA Investment Правовые основы ведения бухгалтерского учета и составления бухгалтерской отчетности

Правовые основы ведения бухгалтерского учета и составления бухгалтерской отчетности Система государственных пособий

Система государственных пособий Бюджетная политика

Бюджетная политика Годовой производственно-финансовый план деятельности сельскохозяйственного предприятия

Годовой производственно-финансовый план деятельности сельскохозяйственного предприятия Предмет, задачи, базовые понятия финансового менеджмента

Предмет, задачи, базовые понятия финансового менеджмента Доходы домашнего хозяйства. Семейный бюджет

Доходы домашнего хозяйства. Семейный бюджет Світова валютна система

Світова валютна система 1C:ERP Управление предприятия

1C:ERP Управление предприятия Ресурсы коммерческого банка

Ресурсы коммерческого банка Финансовое оздоровление предприятия

Финансовое оздоровление предприятия Основы функционирования банковской системы РФ. Лекция № 11

Основы функционирования банковской системы РФ. Лекция № 11 Оценка и калькуляция

Оценка и калькуляция Совершенствование кредитной политики на примере банка ВТБ 24А

Совершенствование кредитной политики на примере банка ВТБ 24А Функции денежной единицы

Функции денежной единицы Evaluarea unui bun imobil comercial din orașul Hînceșt

Evaluarea unui bun imobil comercial din orașul Hînceșt Стимулирование занятости

Стимулирование занятости Проектирование, поставка и монтаж оборудования пешеходного (сухого) фонтана г. Чаплыгин

Проектирование, поставка и монтаж оборудования пешеходного (сухого) фонтана г. Чаплыгин Муниципальные ценные бумаги, их характеристика

Муниципальные ценные бумаги, их характеристика Порядок выдачи cash on card. Требования к клиенту

Порядок выдачи cash on card. Требования к клиенту Налоговая выгода. Статья 54.1 НК РФ

Налоговая выгода. Статья 54.1 НК РФ Потребительское поведение. Расходы студентов на литературу

Потребительское поведение. Расходы студентов на литературу Понятия налоговый вычет и налоговая выгода. Бизнес - справка для доказательства проявления Должной осмотрительности

Понятия налоговый вычет и налоговая выгода. Бизнес - справка для доказательства проявления Должной осмотрительности CardService. Карта лояльности с кредитным лимитом

CardService. Карта лояльности с кредитным лимитом