Содержание

- 2. Содержание Принцип действия Бизнес-требования Технические требования Публикация RMS с помощью ISA Server 2006 Сценарии внешнего доступа

- 3. Содержание Принцип действия Бизнес-требования Технические требования Публикация RMS с помощью ISA Server 2006 Сценарии внешнего доступа

- 4. Автор Получатель RMS Server SQL Database Active Directory Автор определяет/применяет политику к данным; приложение с помощью

- 5. Содержание Принцип действия Бизнес-требования Технические требования Публикация RMS с помощью ISA Server 2006 Сценарии внешнего доступа

- 6. Внешний доступ к RMS Для чего? Наиболее часто забываемый аспект при развертывании RMS Сотрудникам необходим доступ

- 7. Внешний доступ к RMS Бизнес-требования Информация может храниться и использоваться различными способами Обмен информацией внутри и

- 8. Содержание Принцип действия Бизнес-требования Технические требования Публикация RMS с помощью ISA Server 2006 Сценарии внешнего доступа

- 9. Внешний доступ к RMS Технические требования Мобильные пользователи Если письмо или документ не открывался во внутренней

- 10. Внешний доступ к RMS Технические требования Внешний доступ к кластеру RMS RMS-конвейер (URL-ссылки) должен быть доступен

- 11. Внешний доступ к RMS Технические требования Внешний доступ Не включен по умолчанию Должен определяться на стадии

- 12. Внешний доступ к RMS Технические требования Внешний доступ Если внешний доступ включается уже после применения RMS

- 13. Внешний доступ к RMS RMS-конвейеры для внешнего доступа Сертификаты- /_wmcs/certification/* Используется для получения пользователем Rights Accounts

- 14. Внешний доступ к RMS RMS-конвейеры для внешнего доступа Лицензии - /_wmcs/Licensing/* Используется для получения Use Licenses

- 15. Содержание Принцип действия Бизнес-требования Технические требования Публикация RMS с помощью ISA Server 2006 Сценарии внешнего доступа

- 16. RMS и ISA Server 2006 ISA Server 2006 сокращает поверхность атак благодаря следующим возможностям: Пакетная фильтрация

- 17. Преимущества Доступ к строго определенным виртуальным каталогам и asmx-файлам сервера RMS Windows RMS V1.0 /_wmcs/certification/* /_wmcs/licensing/*

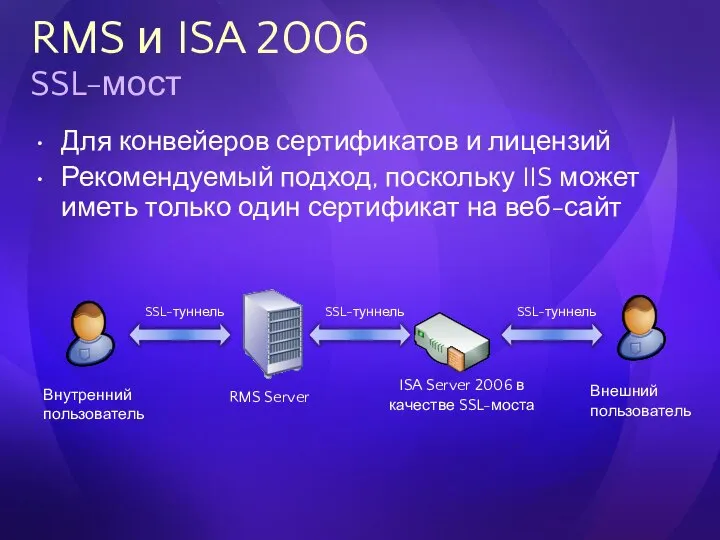

- 18. Для конвейеров сертификатов и лицензий Рекомендуемый подход, поскольку IIS может иметь только один сертификат на веб-сайт

- 19. RMS и ISA 2006 SSL-мост Возможности Проверка SSL-трафика на вредоносный код Различные внешние и внутренние имена

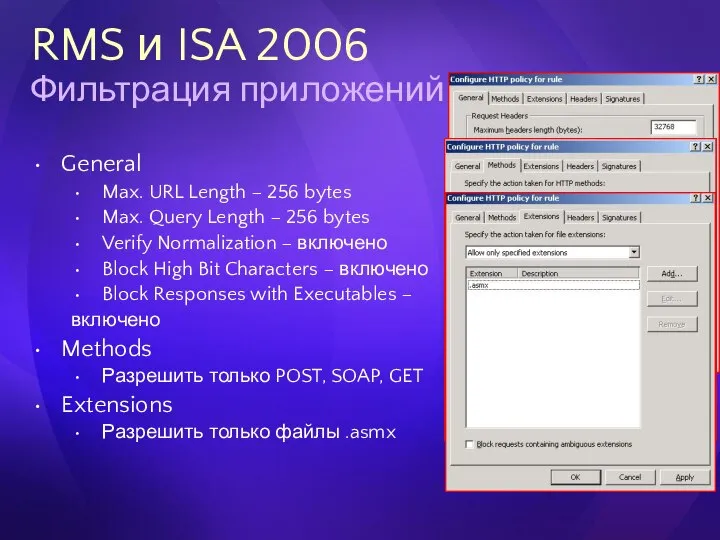

- 20. RMS и ISA 2006 Фильтрация приложений General Max. URL Length – 256 bytes Max. Query Length

- 21. Входящий трафик HTTPS TCP/443 и HTTP/80 (не рекомендуется для внешнего доступа ) Исходящий трафик от RMS

- 22. Содержание Принцип действия Бизнес-требования Технические требования Публикация RMS с помощью ISA Server 2006 Сценарии внешнего доступа

- 23. Внешний доступ к RMS Сценарии Базовая архитектура Базовый сценарий Несколько лесов, доверенные домены Бизнес – бизнес

- 24. Внешний доступ к RMS Базовая архитектура Наиболее простой сценарий С защищенными документами работают только корпоративные пользователи

- 25. Внешний доступ к RMS Базовая архитектура Corporate Network The Internet RMS Cluster ISA 2006 Internal User

- 26. Внешний доступ к RMS Базовая архитектура Публикация Аутентификация Требуется Набор типовых правил на ISA Server Одно

- 27. Внешний доступ к RMS Несколько лесов Публикация Как в базовом сценарии Аутентификация Требуется Набор типовых правил

- 28. Внешний доступ к RMS Бизнес – бизнес Для взаимодействия с внешними организациями Обычно применяется Trusted User

- 29. Внешний доступ к RMS Бизнес – бизнес, TUD Contoso The Internet Contoso RMS Cluster ISA 2006

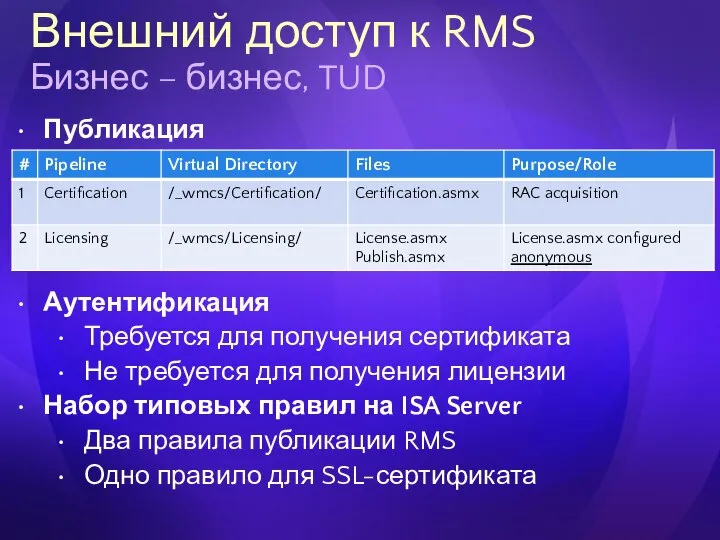

- 30. Внешний доступ к RMS Бизнес – бизнес, TUD Публикация Аутентификация Требуется для получения сертификата Не требуется

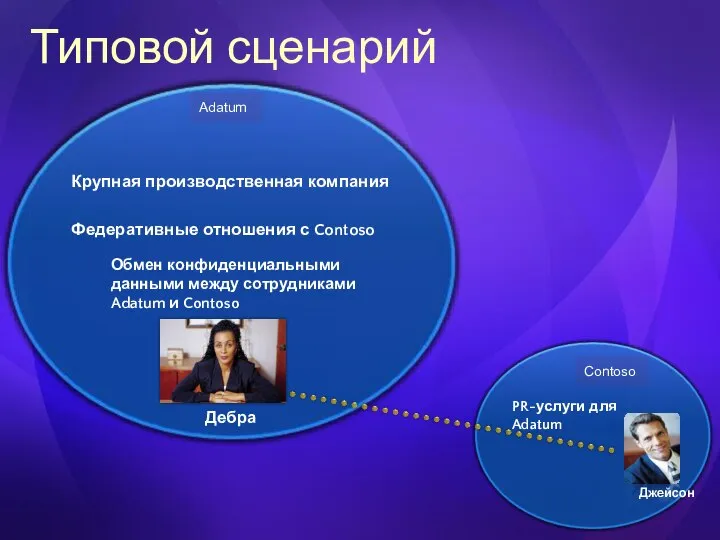

- 31. Крупная производственная компания PR-услуги для Adatum Федеративные отношения с Contoso Обмен конфиденциальными данными между сотрудниками Adatum

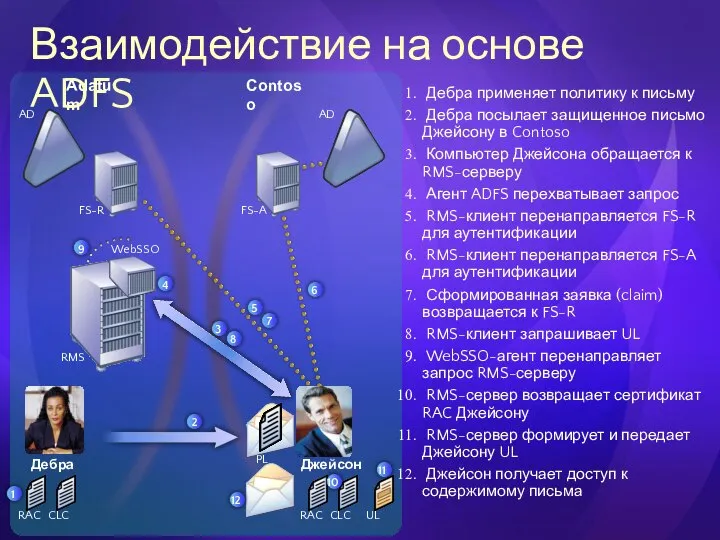

- 32. Adatum Contoso RMS WebSSO Дебра применяет политику к письму Дебра посылает защищенное письмо Джейсону в Contoso

- 33. Внешний доступ к RMS Бизнес – бизнес, ADFS Публикация

- 34. Внешний доступ к RMS Бизнес – бизнес, ADFS Аутентификация Требуется для получения сертификата (внутренними пользователями) Не

- 35. Внешний доступ к RMS Бизнес – пользователь Для взаимодействия с внешними субъектами, не имеющими RMS Обычно

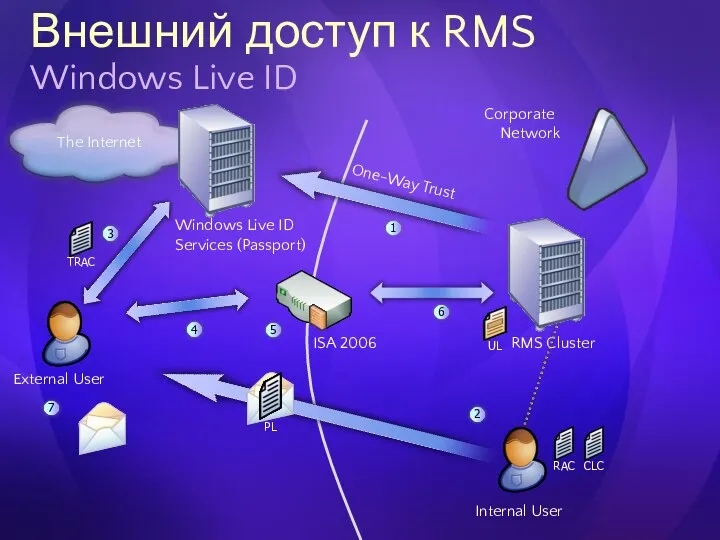

- 36. Внешний доступ к RMS Windows Live ID Corporate Network The Internet RMS Cluster ISA 2006 Internal

- 37. Вопросы http://blogs.technet.com/ashapo Особенности служб сертификации в Windows Server 2008 Веб-трансляция, 20 ноября http://www.microsoft.com/rus/technet

- 39. Скачать презентацию

Компьютерный инжиниринг

Компьютерный инжиниринг Timon SlidesCarnival

Timon SlidesCarnival Адресация IPv6

Адресация IPv6 Bitrix. Техническое задание ов/ох

Bitrix. Техническое задание ов/ох Свойства алгоритма. Способы записи алгоритмов

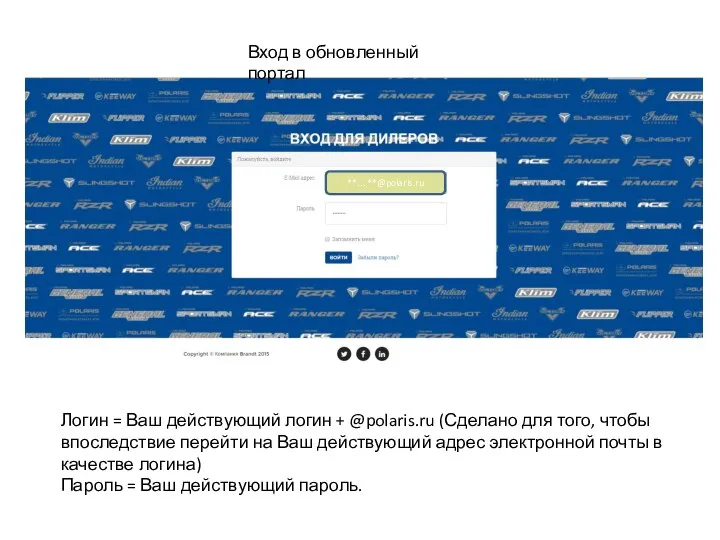

Свойства алгоритма. Способы записи алгоритмов Вход в обновленный портал

Вход в обновленный портал Создание контента публикации

Создание контента публикации Кодирование информации Prezentacii.com

Кодирование информации Prezentacii.com  Few words about how to write [disputably] nice code

Few words about how to write [disputably] nice code Методы защиты от компьютерных вирусов

Методы защиты от компьютерных вирусов Способы изучения языков с помощью компьютера

Способы изучения языков с помощью компьютера Персональная презентация Студента группы 01-207, Сафаровой Алии

Персональная презентация Студента группы 01-207, Сафаровой Алии Компьютерная графика. Обработка графической информации

Компьютерная графика. Обработка графической информации Программирование компьютерной игры “Red Square” на игровом движке Game Maker Studio

Программирование компьютерной игры “Red Square” на игровом движке Game Maker Studio Представление о базе данных

Представление о базе данных Fi̇zyoloji̇k si̇nyalleri̇n kaydedi̇lmesi̇

Fi̇zyoloji̇k si̇nyalleri̇n kaydedi̇lmesi̇ Онлайн-доступ из сетевых версий

Онлайн-доступ из сетевых версий Вычислительная техника

Вычислительная техника Организация администрирования компьютерных сетей. Контейнеры Docker

Организация администрирования компьютерных сетей. Контейнеры Docker Видеохостинг Youtube. История, функции, особенности

Видеохостинг Youtube. История, функции, особенности Строим Россию. Создание ведущего ресурса строительной отрасли России

Строим Россию. Создание ведущего ресурса строительной отрасли России Концепции гипертекста

Концепции гипертекста Звуковые карты.

Звуковые карты.  Аппаратная реализация компьютера

Аппаратная реализация компьютера Студенческие информационные ресурсы

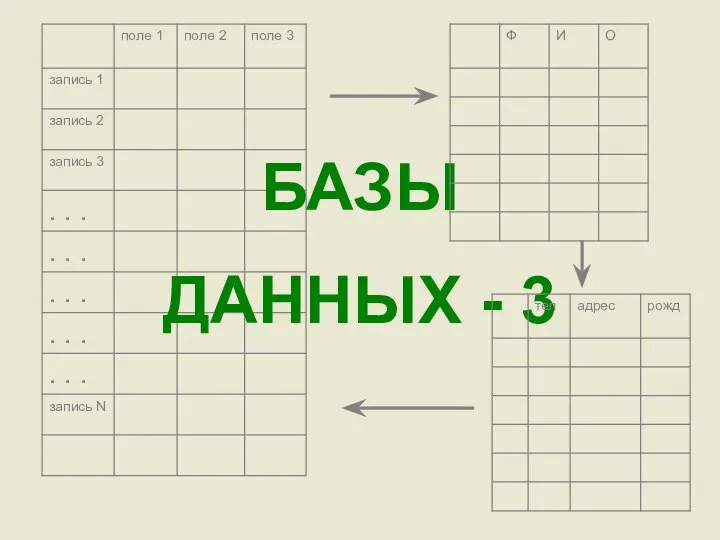

Студенческие информационные ресурсы Базы данных-3

Базы данных-3 Основні етапи підготовки заявок на отримання фінансування від міжнародних наукових фондів

Основні етапи підготовки заявок на отримання фінансування від міжнародних наукових фондів Основные характеристики компьютера

Основные характеристики компьютера