Содержание

- 2. Введение Аудит информационной безопасности — один из важнейших этапов построения надежной системы защиты информации предприятия. Комплексная

- 3. Актуальность Актуальность выбранной темы дипломной работы обусловлена тем, чтобы показать на примере предприятия насколько недооценен аудит,

- 4. Цели и задачи дипломной работы Цель дипломной работы – изучить аудит информационной безопасности и провести его

- 5. Раздел 1. Законы и правовые нормы. Основным законом Российской Федерации является Конституция, принятая 12 декабря 1993

- 6. Раздел 2. Теоретическая часть темы диплома Общепринятая методика аудита выделенных помещений условно разделяет действия по выявлению

- 7. Раздел 3. Проведение аудита информационной безопасности на предприятии. В практической части я проведу аудит информационной безопасности

- 8. Подготовительный этап

- 9. Проведение аудита информационной безопасности 1. Аудит информационной безопасности начинается с осмотра ограждающих конструкций, мебели и других

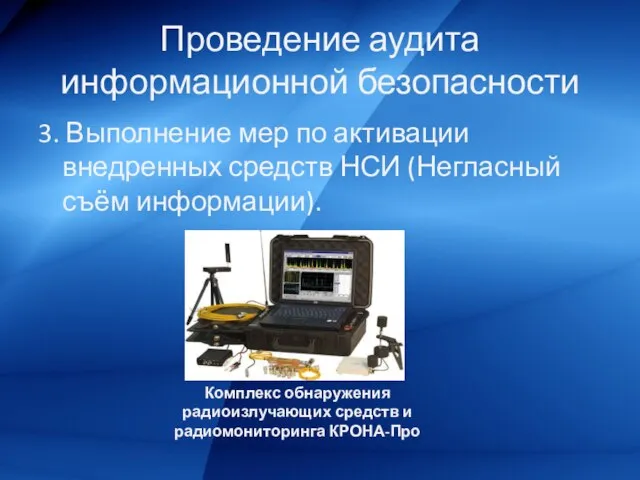

- 10. Проведение аудита информационной безопасности 3. Выполнение мер по активации внедренных средств НСИ (Негласный съём информации). Комплекс

- 11. Проведение аудита информационной безопасности 4. Следующим этапом является проверка линий и оборудования проводных коммуникаций. 5. Поиск

- 12. Проведение аудита информационной безопасности 6. Исследование звукопроницаемости элементов конструкций, проверка трубопроводных и других технологических коммуникаций на

- 13. Проведение аудита информационной безопасности 7. Исследование побочных электромагнитных излучений компьютеров, оргтехники, и другого оборудования для выявления

- 14. Заключительный этап проведения аудита информационной безопасности Уровень защищенности данного предприятия не очень высок, несмотря на то,

- 15. Рекомендации по устранению уязвимостей. D-Link DGE-560SX ИБП APC BX650CI-RS Устройство "Октава-РС" Итог: 340 505 руб.

- 17. Скачать презентацию

Google Trends

Google Trends Стиль оформления презентации и порядок представления информации Стиль презентации цветовая гамма слайдов должна состоять не бо

Стиль оформления презентации и порядок представления информации Стиль презентации цветовая гамма слайдов должна состоять не бо Аттестационная работа. Разработка урока-исследования Системы счисления. (5-6 класс)

Аттестационная работа. Разработка урока-исследования Системы счисления. (5-6 класс) Логические основы ЭВМ 9 класс Учитель информатики и ИКТ МОУ СО школы №10 Михеева О.В.

Логические основы ЭВМ 9 класс Учитель информатики и ИКТ МОУ СО школы №10 Михеева О.В.  IP-телефонія. (Лекція 5)

IP-телефонія. (Лекція 5) Приемы ограничения доступа учащихся к контенту, не являющемуся образовательным

Приемы ограничения доступа учащихся к контенту, не являющемуся образовательным Стандартные диалоговые окна

Стандартные диалоговые окна РАБОТА С ЭЛЕКТРОННОЙ ПОЧТОЙ В СЕТИ ИНТЕРНЕТ

РАБОТА С ЭЛЕКТРОННОЙ ПОЧТОЙ В СЕТИ ИНТЕРНЕТ Реляционная алгебра

Реляционная алгебра Развитие средств связи С древнейших времен и до наших дней

Развитие средств связи С древнейших времен и до наших дней Создание документов на базе комплекса программных средств электронного офиса Microsoft Office

Создание документов на базе комплекса программных средств электронного офиса Microsoft Office SpamAssassin

SpamAssassin  Разбор базы игрока IPshnik

Разбор базы игрока IPshnik Мобільний застосунок мессенджер із використанням сучасних технологій

Мобільний застосунок мессенджер із використанням сучасних технологій DTM Data Editor

DTM Data Editor Информационное обеспечение профессиональной деятельности

Информационное обеспечение профессиональной деятельности Электронная коммерция в Интернете Саранцева О.Н. учитель информатики и ИКТ МОУ СОШ №1 г. Спасска Пензенской области

Электронная коммерция в Интернете Саранцева О.Н. учитель информатики и ИКТ МОУ СОШ №1 г. Спасска Пензенской области  Розділ 2. Поняття операційної системи §2.10 Операції над об’єктами файлової системи

Розділ 2. Поняття операційної системи §2.10 Операції над об’єктами файлової системи Мобильное приложение ИСКРА для сбора статистики, анализа ключевых показателей и управлением производством

Мобильное приложение ИСКРА для сбора статистики, анализа ключевых показателей и управлением производством ГИМН СИМВОЛ СТРАНЫ Работу выполнили учащиеся 10 класса

ГИМН СИМВОЛ СТРАНЫ Работу выполнили учащиеся 10 класса История латинской раскладки клавиатуры QWERTY

История латинской раскладки клавиатуры QWERTY Цепочки слов Постройте цепочки слов, заменяя каждый раз в исходном слове только одну букву

Цепочки слов Постройте цепочки слов, заменяя каждый раз в исходном слове только одну букву Индивидуальный проект по дисциплине Основы программирования. Программная реализация игры Бермуда

Индивидуальный проект по дисциплине Основы программирования. Программная реализация игры Бермуда СИСТЕМЫ СЧИСЛЕНИЯ И АРИФМЕТИЧЕСКИЕ ОСНОВЫ РАБОТЫ ЭВМ МОУ СОШ №1 6Б Герасимов Сергей

СИСТЕМЫ СЧИСЛЕНИЯ И АРИФМЕТИЧЕСКИЕ ОСНОВЫ РАБОТЫ ЭВМ МОУ СОШ №1 6Б Герасимов Сергей Аттестационная работа. IT-технологии в современном обществе

Аттестационная работа. IT-технологии в современном обществе Аналіз складних об'єктів і систем. Системологія

Аналіз складних об'єктів і систем. Системологія Оперативная память

Оперативная память Логические основы ЭВМ

Логические основы ЭВМ