Содержание

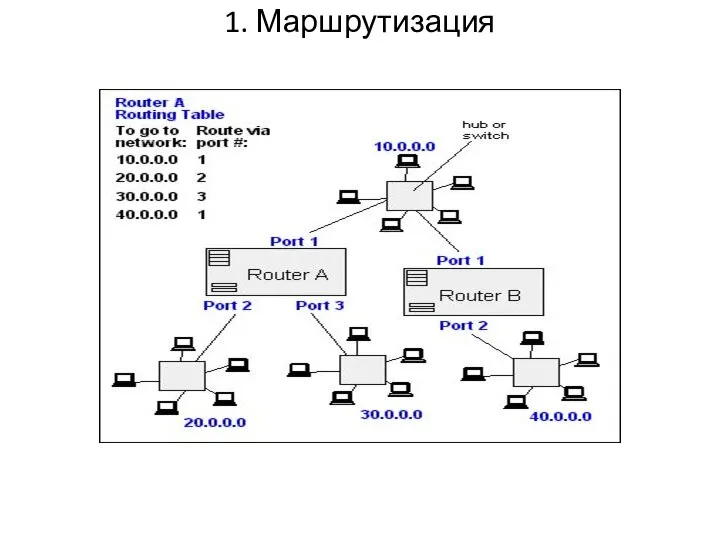

- 2. 1. Маршрутизация

- 3. 1. Маска подсети Маска подсети нужна узлу для определения границ подсети. Чтобы было возможно определить, кто

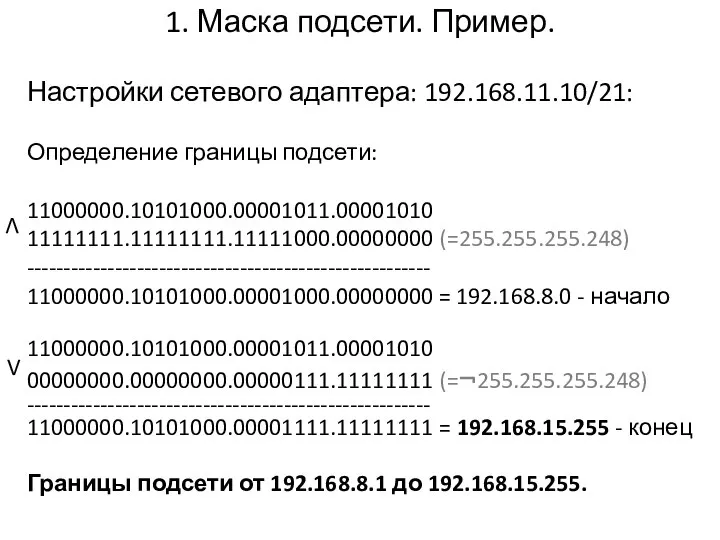

- 4. 1. Маска подсети. Пример. Настройки сетевого адаптера: 192.168.11.10/21: Определение границы подсети: 11000000.10101000.00001011.00001010 11111111.11111111.11111000.00000000 (=255.255.255.248) ------------------------------------------------------- 11000000.10101000.00001000.00000000

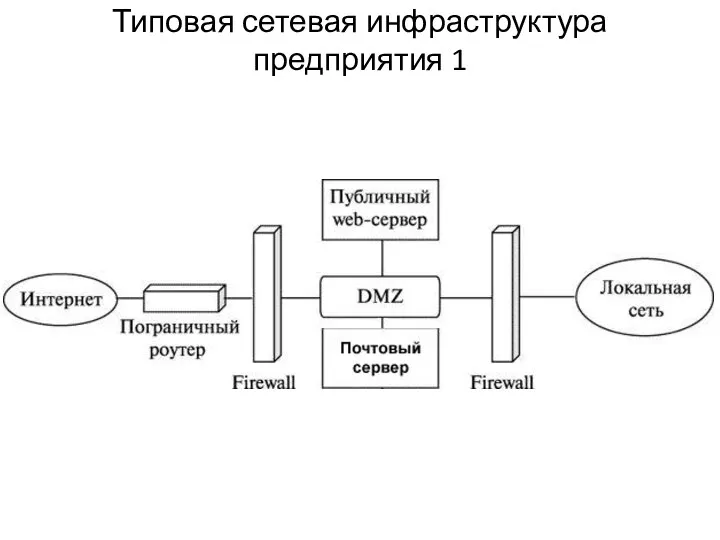

- 5. Типовая сетевая инфраструктура предприятия 1

- 6. Типовая сетевая инфраструктура предприятия 2

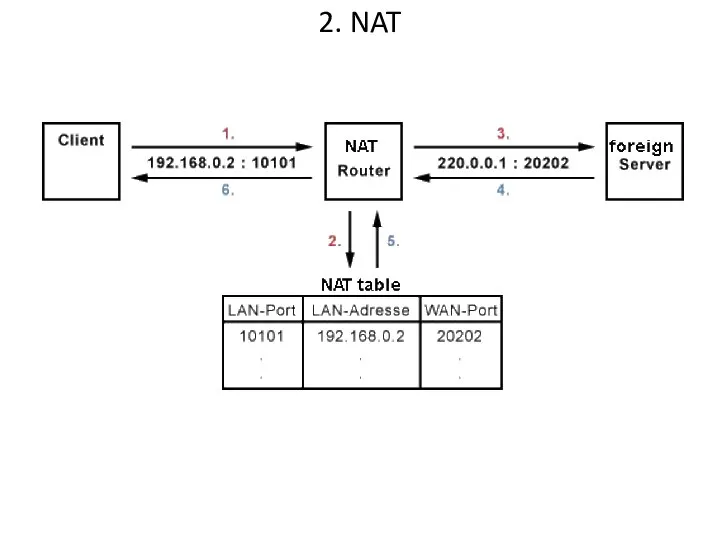

- 7. 2. NAT

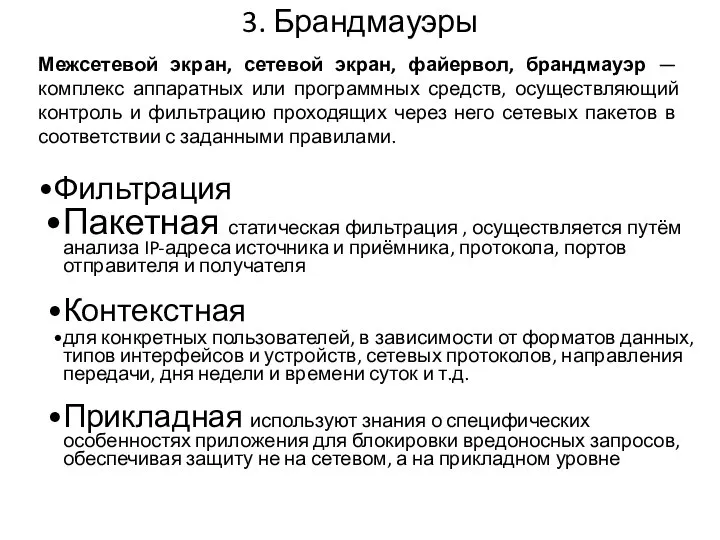

- 8. 3. Брандмауэры Межсетевой экран, сетевой экран, файервол, брандмауэр — комплекс аппаратных или программных средств, осуществляющий контроль

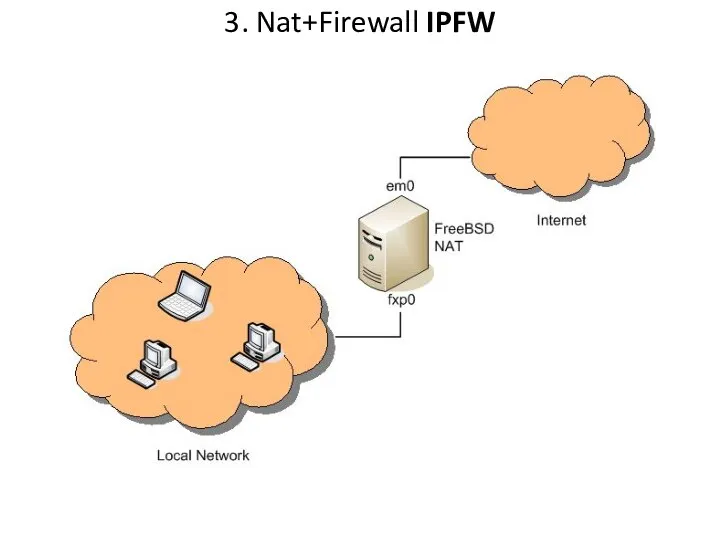

- 9. 3. Nat+Firewall IPFW

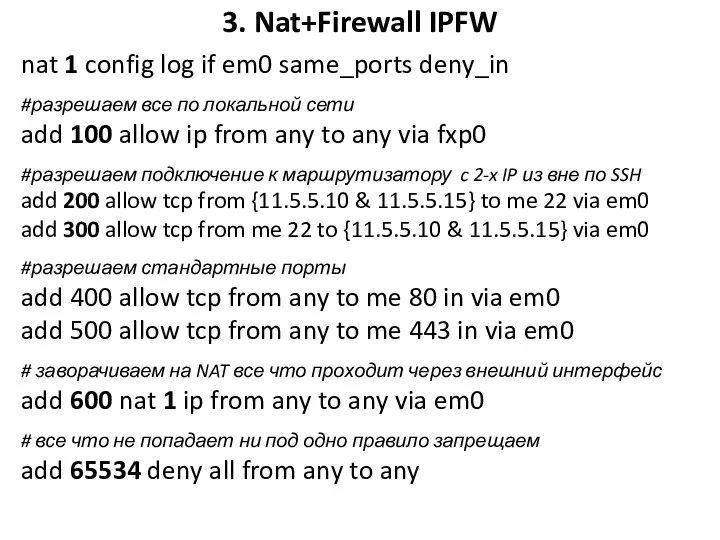

- 10. 3. Nat+Firewall IPFW nat 1 config log if em0 same_ports deny_in #разрешаем все по локальной сети

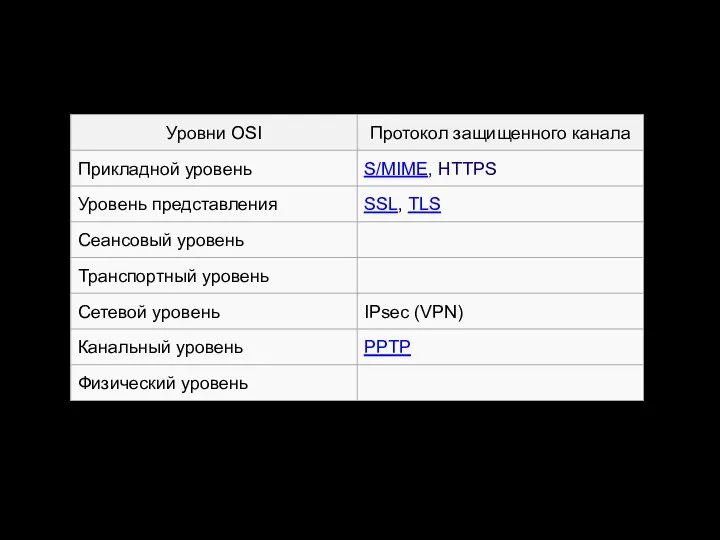

- 11. Варианты построения защищенного канала связи

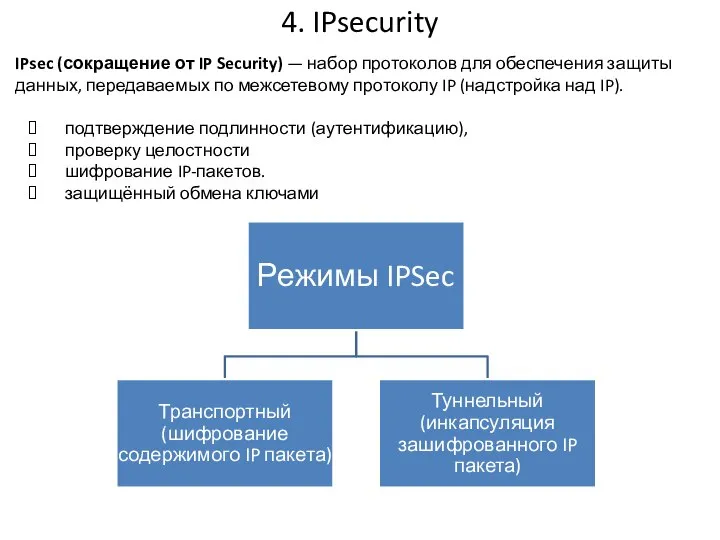

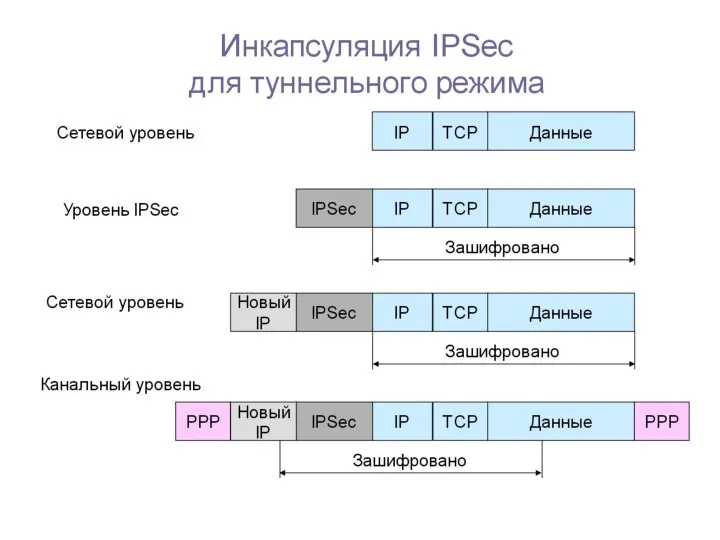

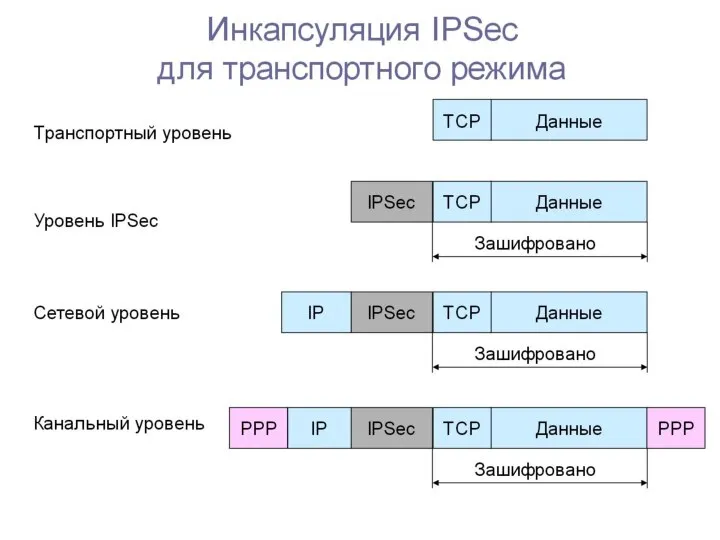

- 13. 4. IPsecurity IPsec (сокращение от IP Security) — набор протоколов для обеспечения защиты данных, передаваемых по

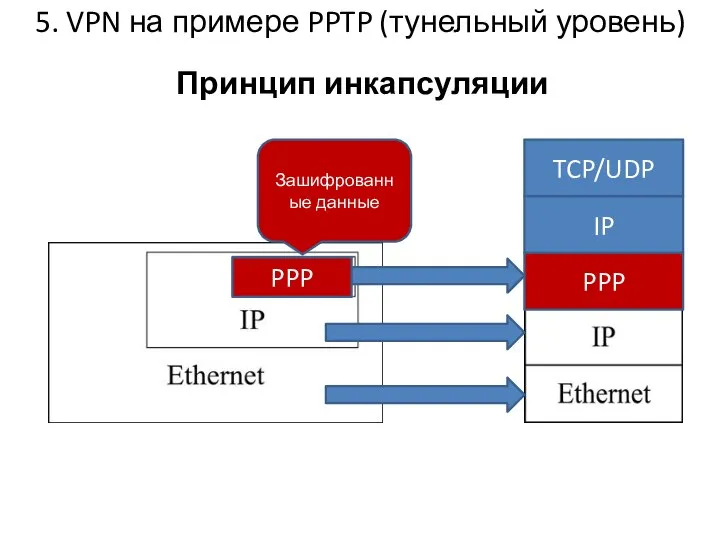

- 16. 5. VPN на примере PPTP (тунельный уровень) Принцип инкапсуляции Зашифрованные данные TCP/UDP IP PPP PPP

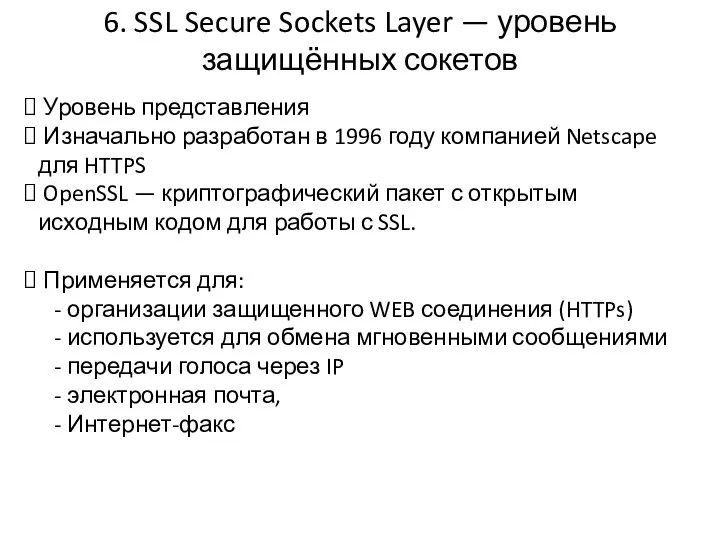

- 17. 6. SSL Secure Sockets Layer — уровень защищённых сокетов Уровень представления Изначально разработан в 1996 году

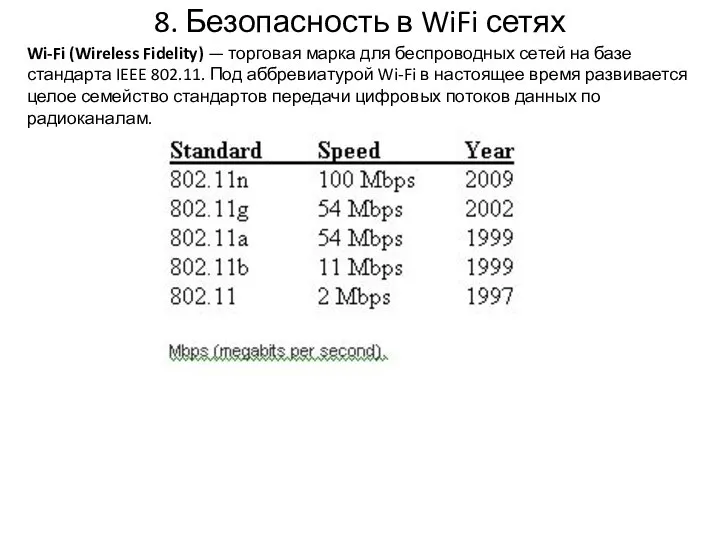

- 18. 8. Безопасность в WiFi сетях Wi-Fi (Wireless Fidelity) — торговая марка для беспроводных сетей на базе

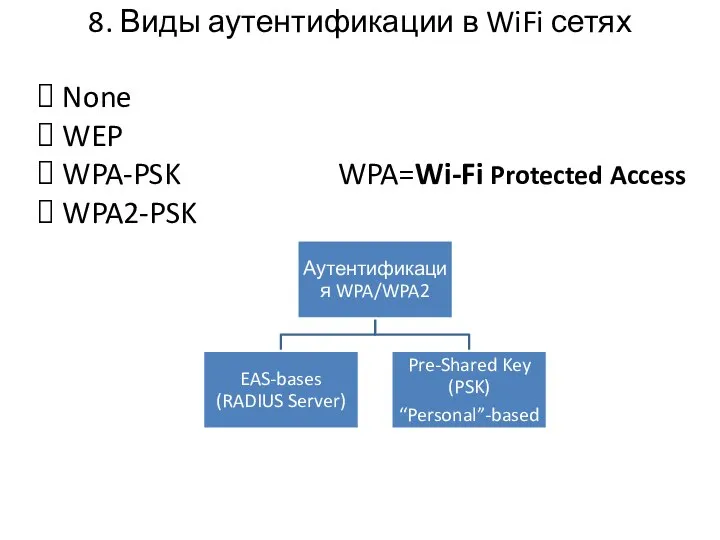

- 19. 8. Виды аутентификации в WiFi сетях None WEP WPA-PSK WPA2-PSK WPA=Wi-Fi Protected Access

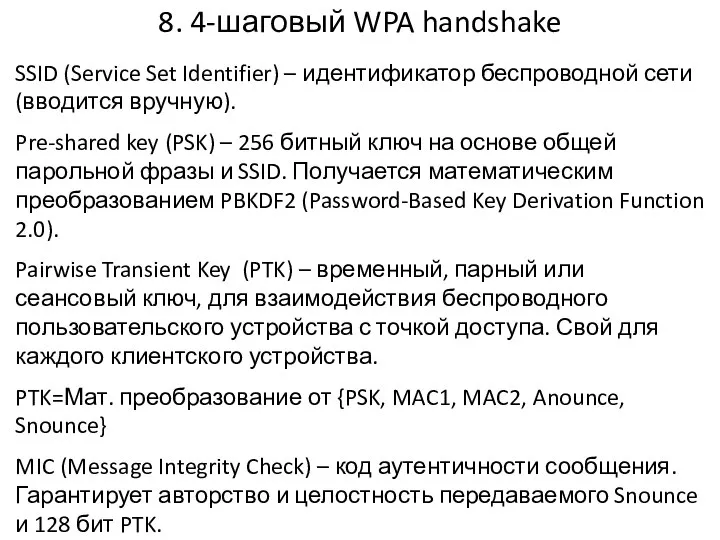

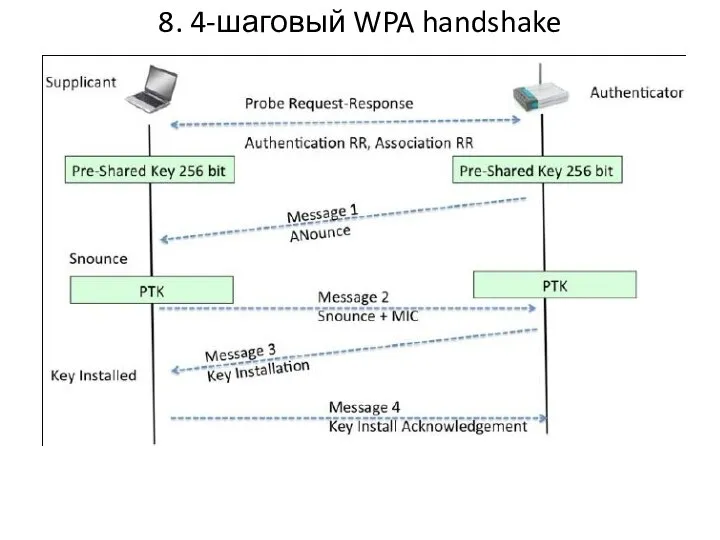

- 20. 8. 4-шаговый WPA handshake SSID (Service Set Identifier) – идентификатор беспроводной сети (вводится вручную). Pre-shared key

- 21. 8. 4-шаговый WPA handshake

- 23. Скачать презентацию

Файловый ввод-вывод данных в Pascalе Средства обработки файлов 11 класс

Файловый ввод-вывод данных в Pascalе Средства обработки файлов 11 класс Надёжное программное средство как продукт технологии программирования. Источники ошибок в программных средствах. (Лекция 1)

Надёжное программное средство как продукт технологии программирования. Источники ошибок в программных средствах. (Лекция 1) История развития информационного общества

История развития информационного общества Инструкция. Олимпиада

Инструкция. Олимпиада Динамика биологических популяций. Математическое моделирование. Биологические модели развития популяций

Динамика биологических популяций. Математическое моделирование. Биологические модели развития популяций Словарь терминов, используемых при работе с MS Word

Словарь терминов, используемых при работе с MS Word The British мedia

The British мedia СИСТЕМНАЯ ПЛАТА (МАТЕРИНСКАЯ ПЛАТА)

СИСТЕМНАЯ ПЛАТА (МАТЕРИНСКАЯ ПЛАТА)  Информация и знания. Восприятие человеком информации. 8 класс

Информация и знания. Восприятие человеком информации. 8 класс Лайфхаки, которые помогут тебе грамотно и быстро анализировать новости

Лайфхаки, которые помогут тебе грамотно и быстро анализировать новости Современные системы противоаварийной автоматики

Современные системы противоаварийной автоматики Создание мультимедийной презентации

Создание мультимедийной презентации Завод опалубки - качество от производииеля (formwork.expert)

Завод опалубки - качество от производииеля (formwork.expert) Введение в информатику

Введение в информатику  Презентация "Блок схемы" - скачать презентации по Информатике

Презентация "Блок схемы" - скачать презентации по Информатике Бази даних . Основні визначення

Бази даних . Основні визначення 0c47abf0-3316-49aa-b0e1-b35086ec6339

0c47abf0-3316-49aa-b0e1-b35086ec6339 Общая презентация продукта

Общая презентация продукта Тест по мероприятию Компьютер и мы

Тест по мероприятию Компьютер и мы Бесконтактные платежи

Бесконтактные платежи Язык запросов к реляционным базам данных. Оператор выборки данных

Язык запросов к реляционным базам данных. Оператор выборки данных Центр развития карьеры. Как заполнить резюме

Центр развития карьеры. Как заполнить резюме Как сделать презентацию По материалам брошюры С.Л. Островского и Д.Ю. Усенкова «Как сделать презентацию к уроку», «Первое сентя

Как сделать презентацию По материалам брошюры С.Л. Островского и Д.Ю. Усенкова «Как сделать презентацию к уроку», «Первое сентя Правила оформления реквизитов документов

Правила оформления реквизитов документов Линейные алгоритмы

Линейные алгоритмы  Моделирование сложных систем

Моделирование сложных систем ИНФОРМАЦИЯ. ИНФОРМАТИКА. ИНФОРМАТИЗАЦИЯ.

ИНФОРМАЦИЯ. ИНФОРМАТИКА. ИНФОРМАТИЗАЦИЯ. Исторические этапы развития технологий физического уровня передачи данных

Исторические этапы развития технологий физического уровня передачи данных