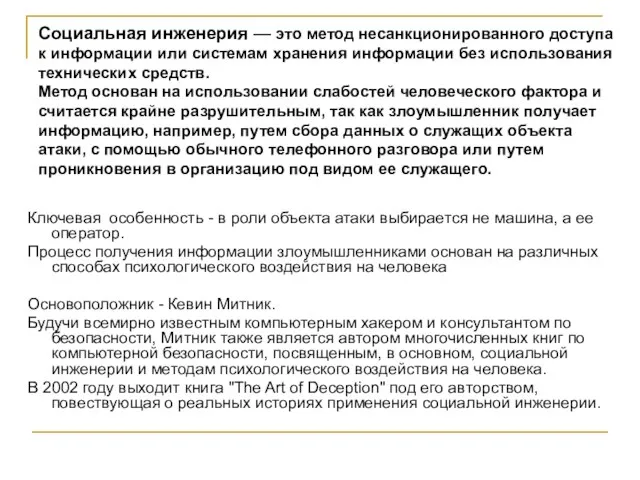

Социальная инженерия — это метод несанкционированного доступа к информации или системам хранения

информации без использования технических средств.

Метод основан на использовании слабостей человеческого фактора и считается крайне разрушительным, так как злоумышленник получает информацию, например, путем сбора данных о служащих объекта атаки, с помощью обычного телефонного разговора или путем проникновения в организацию под видом ее служащего.

Ключевая особенность - в роли объекта атаки выбирается не машина, а ее оператор.

Процесс получения информации злоумышленниками основан на различных способах психологического воздействия на человека

Основоположник - Кевин Митник.

Будучи всемирно известным компьютерным хакером и консультантом по безопасности, Митник также является автором многочисленных книг по компьютерной безопасности, посвященным, в основном, социальной инженерии и методам психологического воздействия на человека.

В 2002 году выходит книга "The Art of Deception" под его авторством, повествующая о реальных историях применения социальной инженерии.

Правила группы!

Правила группы! Уровень усвоения основных теоретических положений за 5 класс

Уровень усвоения основных теоретических положений за 5 класс Импортозамещение. Инфраструктурное ПО на замену

Импортозамещение. Инфраструктурное ПО на замену Сети tcp/ip. Стек протоколов tcp/ip

Сети tcp/ip. Стек протоколов tcp/ip Футбол. Шаблон

Футбол. Шаблон Введение в Java

Введение в Java Математическое моделирование

Математическое моделирование Centralized DAM

Centralized DAM Отчет по лабораторным работам по информатике

Отчет по лабораторным работам по информатике Printer and scanner

Printer and scanner Представление чисел в компьютере

Представление чисел в компьютере Компьютерные сети

Компьютерные сети Современные веб-технологии

Современные веб-технологии Тема №3. Функциональные зависимости

Тема №3. Функциональные зависимости Ёжик. Картинки

Ёжик. Картинки Построение информационной модели для решения поставленной задачи

Построение информационной модели для решения поставленной задачи Искусственный интеллект

Искусственный интеллект Разработка сайта визитки для учебного заведения Филиала ФГБОУ ВО УдГУ в г.Губкинском

Разработка сайта визитки для учебного заведения Филиала ФГБОУ ВО УдГУ в г.Губкинском Способы обработки данных в компьютерных сетях

Способы обработки данных в компьютерных сетях Бизнес с Китаем

Бизнес с Китаем QBasic

QBasic Учебная практика период прохождения 22.01.2022 – 31.05.2022

Учебная практика период прохождения 22.01.2022 – 31.05.2022 Текстовый процессор Работа с внешними нисителями Печать текстовых документов 8 класс

Текстовый процессор Работа с внешними нисителями Печать текстовых документов 8 класс практич. работа №1 Ч.2

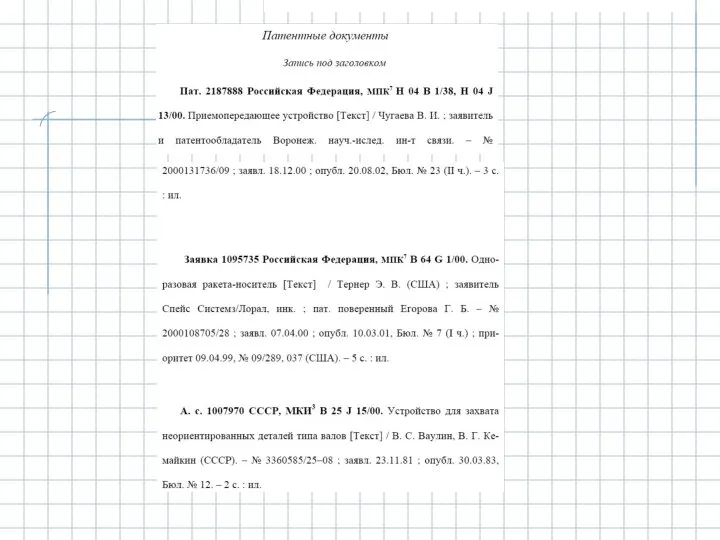

практич. работа №1 Ч.2 Патентные документы

Патентные документы Аттестационная работа. Программа объединения дополнительного образования детей Ctrl+Alt+Delete

Аттестационная работа. Программа объединения дополнительного образования детей Ctrl+Alt+Delete Аттестационная работа. Компьютерное моделирование и проектная и исследовательская деятельность учащихся

Аттестационная работа. Компьютерное моделирование и проектная и исследовательская деятельность учащихся Иллюстрируем презентацию

Иллюстрируем презентацию