Содержание

- 2. Основные цели и задачи информационной безопасности Информационная среда – это совокупность условий, средств и методов на

- 3. Основные определения Уязвимость - это причины, обусловленные особенностями хранения, использования, передачи, охраны и ресурсов, приводящие к

- 4. К объектам, которым следует обеспечить информационную безопасность, относятся: Информационные ресурсы; Система создания, распространения и использования информационных

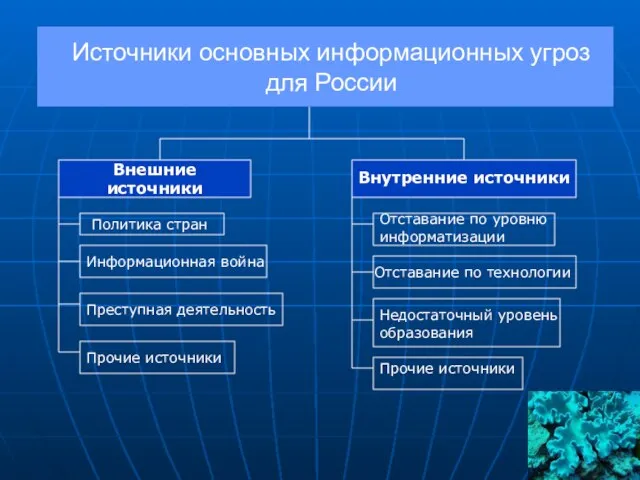

- 5. Источники основных информационных угроз для России Внешние источники Внутренние источники Политика стран Информационная война Преступная деятельность

- 6. Преднамеренные угрозы Хищение информации Распространение компьютерных вирусов Физическое воздействие на аппаратуру

- 7. Компьютерные вирусы «троянские кони» Сетевые атаки

- 8. Случайные угрозы Ошибки пользователя компьютера; Ошибки профессиональных разработчиков информационных систем: алгоритмические, программные, структурные; Отказ и сбои

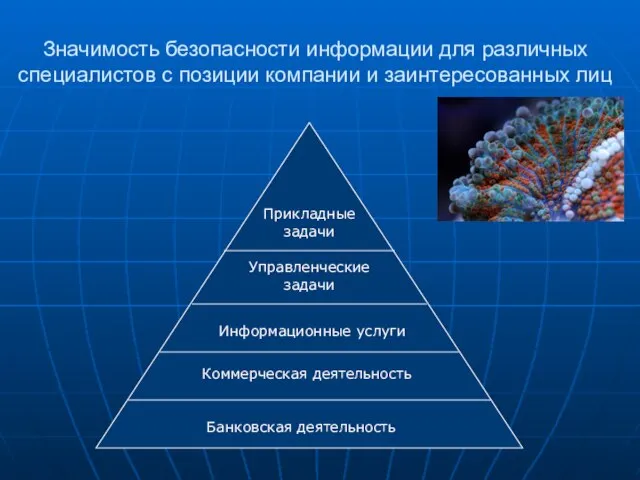

- 9. Значимость безопасности информации для различных специалистов с позиции компании и заинтересованных лиц Банковская деятельность Коммерческая деятельность

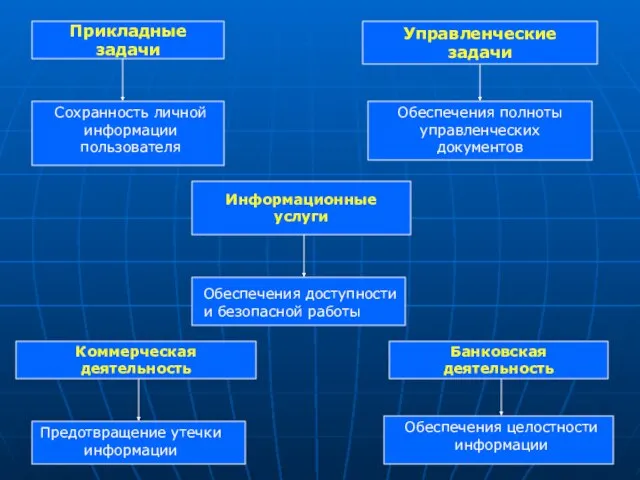

- 10. Прикладные задачи Сохранность личной информации пользователя Управленческие задачи Обеспечения полноты управленческих документов Информационные услуги Обеспечения доступности

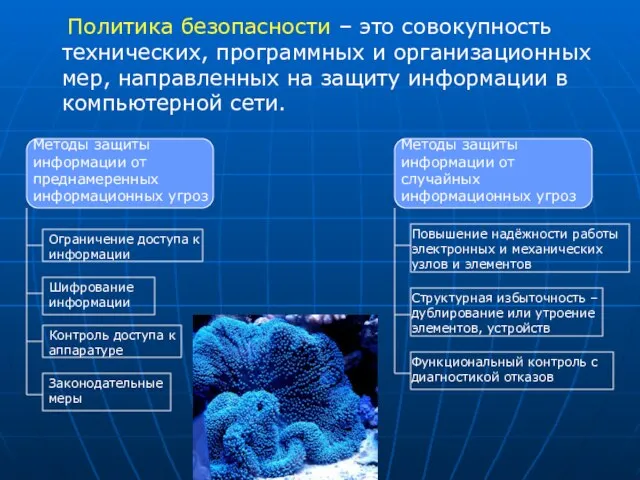

- 11. Политика безопасности – это совокупность технических, программных и организационных мер, направленных на защиту информации в компьютерной

- 12. 2. Классификация угроз По виду источника угроз 1.1. Антропогенные источники угроз 1.2.Техногенные источники 1.3. Стихийные бедствия

- 13. 2.1. Виды источников угроз 2.1.1. 2.1.1. Антропогенные источники 2.2.2. Техногенные источники 2.2.3. Стихийные бедствия

- 14. 2.1.1. Атропогенные источники Криминальные структуры Потенциальные преступники и хакеры Недобросовестные партнеры Представители надзорных организаций и аварийных

- 15. 2.1.2.Техногенные источники Внешние Средства связи (передачи информации) Сети инженерных коммуникаций (энергоснабжения, водоснабжения, отопления, вентиляции, канализации) Внутренние

- 16. 2.1.3. Стихийные бедствия Пожары, Землетрясения, Наводнения, Ураганы, Различные непредвидимые обстоятельства, Необъяснимые явления, Другие форс-мажорные обстоятельства

- 17. 2.2. По признаку топологии Внутренние угрозы: неквалифицированная внутренняя политика компании по организации информационных технологий и управлению

- 18. 2.2. По признаку топологии негативные воздействия недобросовестных конкурентов и государственных структур; преднамеренные и непреднамеренные действия заинтересованных

- 19. 2.3. По признаку воздействия Угрозы конфиденциальности данных и программ Угрозы целостности данных, программ, аппаратуры Угрозы доступа

- 20. 3. Соотношение опасности по признаку топологии от общих внутренних и внешних угроз

- 21. 4. Модель нарушения Моделирование процессов нарушения информационной безопасности целесообразно осуществлять на основе рассмотрения логической цепочки: «угроза

- 22. 4. Модель нарушения Требования к модели нарушения Служба безопасности должна построить модель типичного злоумышленника. Необходимо оценить,

- 24. Скачать презентацию

Презентация "Эмигранты и аборигены цифрового мира" - скачать презентации по Информатике

Презентация "Эмигранты и аборигены цифрового мира" - скачать презентации по Информатике Организация сети передачи данных по энергосетям с применением PLC технологии

Организация сети передачи данных по энергосетям с применением PLC технологии Подходы к измерению информации

Подходы к измерению информации Сжатие информации

Сжатие информации Technical Notification HDV130 and HDV100 upgrade to Firmware V02.081

Technical Notification HDV130 and HDV100 upgrade to Firmware V02.081 Польза и вред интернета для учащихся и дошкольников

Польза и вред интернета для учащихся и дошкольников Установка редактора Sublime Text3

Установка редактора Sublime Text3 Применение электронных ресурсов при проведении уроков информатики

Применение электронных ресурсов при проведении уроков информатики Киберспорт в жизни школьников

Киберспорт в жизни школьников Ввод–вывод с квитированием по прерыванию

Ввод–вывод с квитированием по прерыванию Опыт внедрения подсистемы кадрового учета и расчета заработной платы в 1С:ERP Управление предприятием 2

Опыт внедрения подсистемы кадрового учета и расчета заработной платы в 1С:ERP Управление предприятием 2 Reveal the halloween picture (game)

Reveal the halloween picture (game) Найти корни квадратного уравнения Ax2+Bx+C=0

Найти корни квадратного уравнения Ax2+Bx+C=0 Информатика

Информатика Початки алгоритмізації та процедурного програмування. Циклічні програми

Початки алгоритмізації та процедурного програмування. Циклічні програми Презентация "Повторение" - скачать презентации по Информатике

Презентация "Повторение" - скачать презентации по Информатике Базы данных. Лекция 7

Базы данных. Лекция 7 История развития информационных технологий

История развития информационных технологий Язык описания данных ORACLE. Типы данных ORACLE. Таблицы. Представления

Язык описания данных ORACLE. Типы данных ORACLE. Таблицы. Представления Электронный сертификат – новый механизм обеспечения техническими средствами реабилитации

Электронный сертификат – новый механизм обеспечения техническими средствами реабилитации Коммерческое предложение по разработке корпоративного сайта для ООО Империя Строй

Коммерческое предложение по разработке корпоративного сайта для ООО Империя Строй Схемы программ (часть 1)

Схемы программ (часть 1) Компьютерные коммуникации

Компьютерные коммуникации Советы новичку: как пробиться в геймдев и пройти испытательный срок

Советы новичку: как пробиться в геймдев и пройти испытательный срок Файл и файловая система. Решение задач

Файл и файловая система. Решение задач Александр Шаповал Microsoft

Александр Шаповал Microsoft  Ввод и обработка цифровой информации

Ввод и обработка цифровой информации История развития ЭВМ

История развития ЭВМ