Содержание

- 2. 1. Высокопроизводительные вычислительные системы. Мультипроцессорные вычислительные системы Вычислительная система (ВС) представляет собой совокупность взаимосвязанных и взаимодействующих

- 3. При проектировании ВС реализуются следующие принципы: • возможность работы в разных режимах; • модульность структуры технических

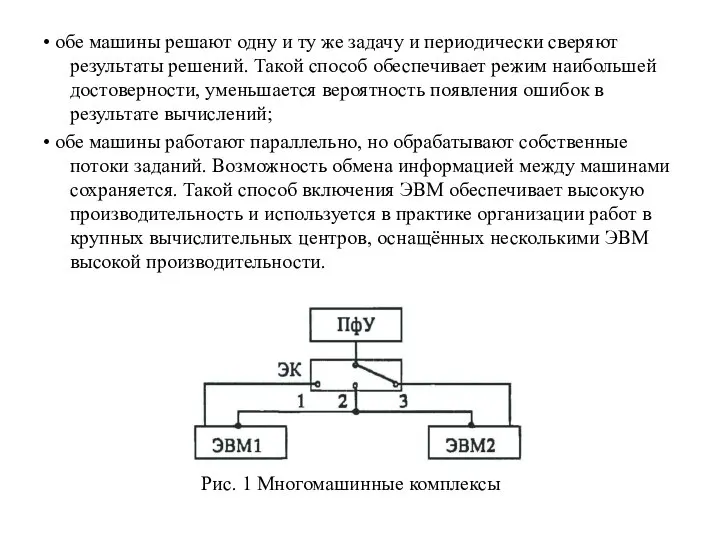

- 4. • обе машины решают одну и ту же задачу и периодически сверяют результаты решений. Такой способ

- 5. Схема, представленная на рис. 1 используется в различных модификациях при проектировании специализированных ММС. Основные различия ММС

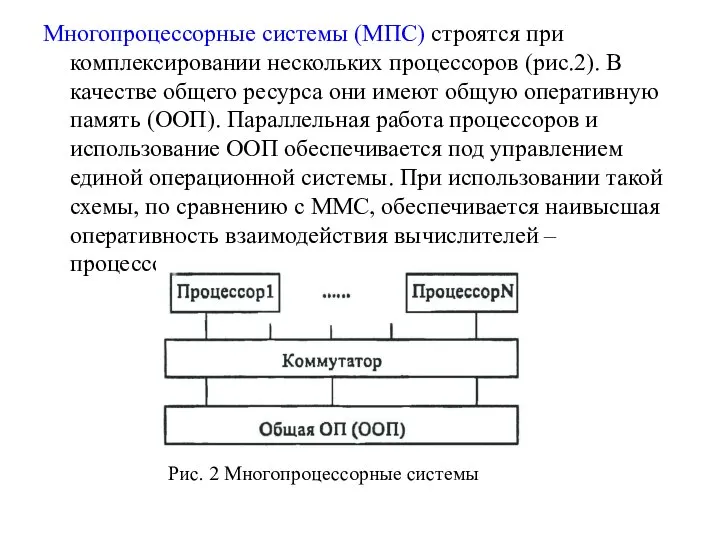

- 6. Многопроцессорные системы (МПС) строятся при комплексировании нескольких процессоров (рис.2). В качестве общего ресурса они имеют общую

- 7. Многопроцессорные системы имеют недостатки. Эти недостатки связаны с использованием ресурсов общей оперативной памяти. При большом количестве

- 8. Кластер – это несколько компьютеров (узлов кластера), соединённых коммуникационными каналами и разделяющих общие ресурсы. Кластер имеет

- 9. Кластерные системы используют специальные программы, обеспечивающие оптимальное распределение ресурсов и удобное администрирование: - программы, выполняющие обнаружение

- 10. Оптические компьютеры В 2003 году компания Lenslet создала первый в мире оптический процессор. Процессор назывался EnLight256,

- 11. Оптический процессор

- 12. 2. Защита информации в автоматизированных системах Информационная безопасность является составной частью информационных технологий. Под информационной безопасностью

- 13. Для защиты информации в организации реализуется политика безопасности, которая представляет собой совокупность норм, правил и практических

- 14. - управление доступом на уровне пользователей и защита от несанкционированного доступа к информации; - гарантированная идентификация

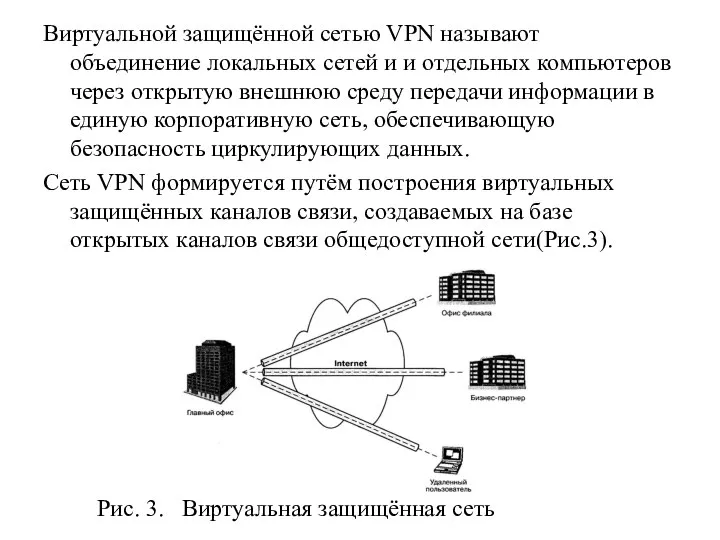

- 15. Виртуальной защищённой сетью VPN называют объединение локальных сетей и и отдельных компьютеров через открытую внешнюю среду

- 16. Виртуальные защищённые каналы называются туннелями. Туннель VPN представляет собой соединение, проведённую через открытую сеть, по которому

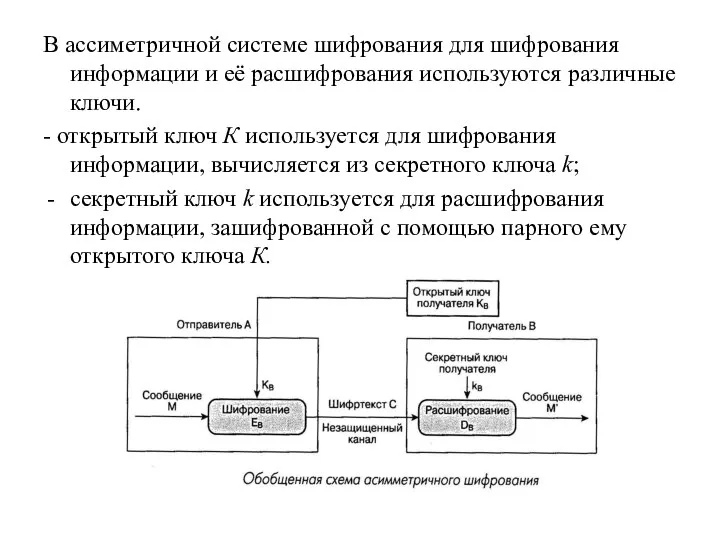

- 17. В ассиметричной системе шифрования для шифрования информации и её расшифрования используются различные ключи. - открытый ключ

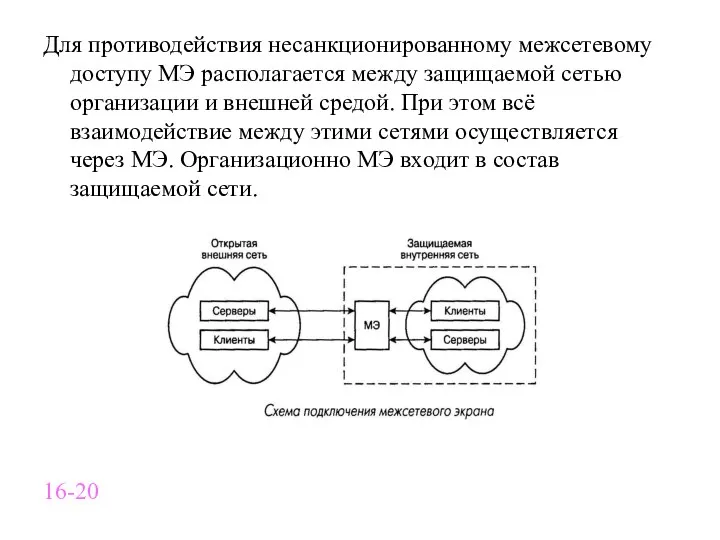

- 18. Для противодействия несанкционированному межсетевому доступу МЭ располагается между защищаемой сетью организации и внешней средой. При этом

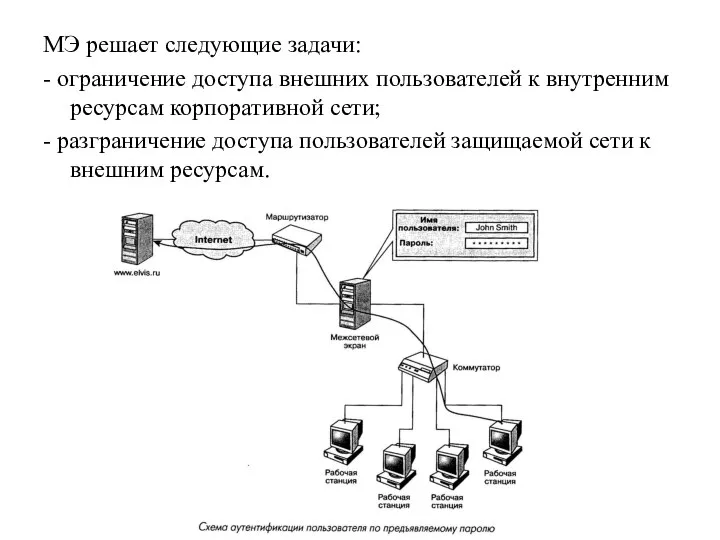

- 19. МЭ решает следующие задачи: - ограничение доступа внешних пользователей к внутренним ресурсам корпоративной сети; - разграничение

- 20. Эффективным средством повышения надёжности защиты данных на основе гарантийной идентификации пользователя являются электронные токены, которые являются

- 21. Важным элементом комплексной защиты информации является антивирусная защита. Защищённый трафик не может контролироваться антивирусными средствами. Поэтому

- 23. Скачать презентацию

Кодирование и обработка звуковой информации

Кодирование и обработка звуковой информации Классификация компьютерных сетей

Классификация компьютерных сетей Кодирование информации. Алгоритмы перевода

Кодирование информации. Алгоритмы перевода Численное интегрирование на платформе .Net

Численное интегрирование на платформе .Net Выполнение курсовой работы по дисциплине «Базы данных»

Выполнение курсовой работы по дисциплине «Базы данных» Внедрение CRM на предприятии

Внедрение CRM на предприятии Лекция 5. Цвет и цветовые модели

Лекция 5. Цвет и цветовые модели Основы программирования. Рекурсивные алгоритмы

Основы программирования. Рекурсивные алгоритмы Создание wiki-практикума по информатике на базе Альт Линукс 5.0 Школьный сервер Подготовили: Кузин Михаил 9а Саматов Владислав 9б Ру

Создание wiki-практикума по информатике на базе Альт Линукс 5.0 Школьный сервер Подготовили: Кузин Михаил 9а Саматов Владислав 9б Ру Экран для занятий педагога – логопеда

Экран для занятий педагога – логопеда Команда Юник. Start Up

Команда Юник. Start Up Функции и указатели в СИ

Функции и указатели в СИ Организационная информация

Организационная информация Методы разработки алгоритмов Метод разделяй и властвуй Динамическое программирование

Методы разработки алгоритмов Метод разделяй и властвуй Динамическое программирование Практическая работа №1. Проектирование и архитектура программного обеспечения

Практическая работа №1. Проектирование и архитектура программного обеспечения Адресация. Режимы работы процессора. Управление памятью

Адресация. Режимы работы процессора. Управление памятью Краткий обзор Семейство ОС Linux Дистрибутив Ubuntu

Краткий обзор Семейство ОС Linux Дистрибутив Ubuntu Презентация "Морской бой" - скачать презентации по Информатике

Презентация "Морской бой" - скачать презентации по Информатике Презентация "Составляющие мультимедиа-приложений" - скачать презентации по Информатике

Презентация "Составляющие мультимедиа-приложений" - скачать презентации по Информатике Операционные системы

Операционные системы Личный кабинет кадастрового инженера

Личный кабинет кадастрового инженера Компания Caspel. Интеллектуальные программно-аппаратные решения

Компания Caspel. Интеллектуальные программно-аппаратные решения Презентация "Протокол Secure Sockets Layer" - скачать презентации по Информатике

Презентация "Протокол Secure Sockets Layer" - скачать презентации по Информатике ПАСКАЛЬ

ПАСКАЛЬ Инфологическая модель

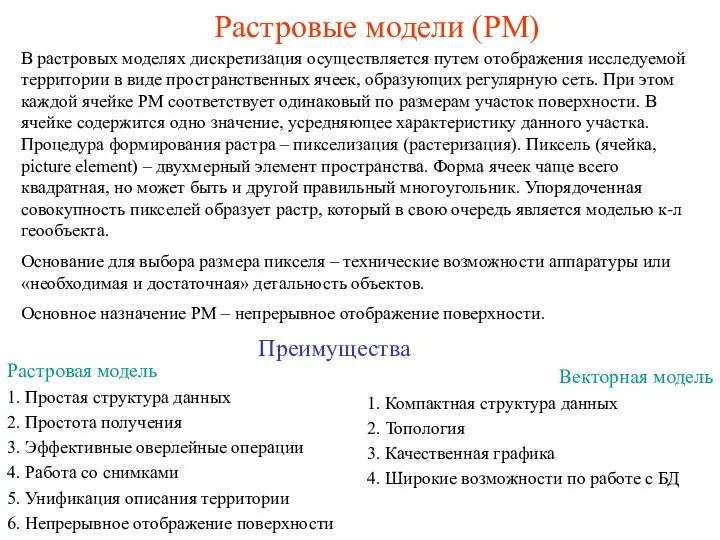

Инфологическая модель Презентация "Растровые модели (РМ)" - скачать презентации по Информатике

Презентация "Растровые модели (РМ)" - скачать презентации по Информатике Сервер вычислений и web-интерфейс для работы с математическими и статистическими пакетами д-т Чичкарев Е.А. Стариков И.В.

Сервер вычислений и web-интерфейс для работы с математическими и статистическими пакетами д-т Чичкарев Е.А. Стариков И.В. Презентация по информатике КОМПЬЮТЕР И ИНФОРМАЦИЯ Кодирование и обработка

Презентация по информатике КОМПЬЮТЕР И ИНФОРМАЦИЯ Кодирование и обработка