Содержание

- 2. ВОПРОСЫ ДОКЛАДА Понятие и основные положения киберэтики Правила безопасного поведения в Интернете Основные проблемы киберэтики Общая

- 3. КИБЕРЭТИКА – РАЗНОВИДНОСТЬ ЭТИКИ

- 4. КИБЕРЭТИКА – ДВА ОПРЕДЕЛЕНИЯ область этики, относящаяся к компьютерам, охватывающая поведение пользователей, то, на что запрограммированы

- 5. КОДЕКСЫ ЭТИКИ В ИНТЕРНЕТЕ RFC 1087 создан в январе 1989 года Советом по архитектуре Интернета; Кодекс

- 6. КОДЕКСЫ ЭТИКИ В ИНТЕРНЕТЕ Кодекс нравственного и профессионального поведения от ACM (Association fir Computing Machinery); Кодекс

- 7. Исследования, которые были проведены в калифорнийском городе Сан-Диего, продемонстрировали, что студенты университетов с готовностью идут на

- 8. Исследования показали: на процесс нравственного выбора в ИТ-среде влияют различные комбинации юридических и профессиональных факторов или

- 9. Исследователи Энг и Ло показали в своей работе: отношение к незаконному копированию ПО определяется тремя факторами:

- 10. МЕТОДЫ ЗАЩИТЫ ОТ ВРЕДОНОСНЫХ ПРОГРАММ: Современные операционные системы, имеющие серьёзный уровень защиты от вредоносных программ; Патчи

- 11. БЕЗОПАСНАЯ РАБОТА В СЕТЯХ WI-FI: Не передавайте свою личную информацию через общедоступные Wi-Fi сети; Используйте и

- 12. БЕЗОПАСНОСТЬ В СОЦИАЛЬНЫХ СЕТЯХ: Ограничение списка друзей, где не должно быть случайных и незнакомых людей; Защищайте

- 13. ЭЛЕКТРОННЫЕ ДЕНЬГИ: Привяжи к счету мобильный телефон.; Используй одноразовые пароли.; Выбери сложный пароль.; Не вводи свои

- 14. БЕЗОПАСНОСТЬ ЭЛЕКТРОННОЙ ПОЧТЫ Надо выбрать правильный почтовый сервис. В интернете есть огромный выбор бесплатных почтовых сервисов,

- 15. БЕЗОПАСНОСТЬ ПРИ РАБОТЕ С АККАУНТОМ: Следи за своим аккаунтом и блокируй его при необходимости; Используй безопасные

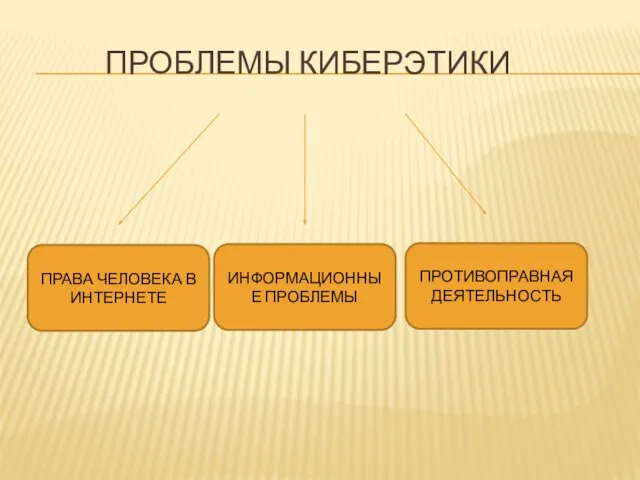

- 16. ПРОБЛЕМЫ КИБЕРЭТИКИ ПРАВА ЧЕЛОВЕКА В ИНТЕРНЕТЕ ИНФОРМАЦИОННЫЕ ПРОБЛЕМЫ ПРОТИВОПРАВНАЯ ДЕЯТЕЛЬНОСТЬ

- 17. СОБЛЮДЕНИЕ ПРАВ ЧЕЛОВЕКА В СЕТИ: Свобода информации, как отражение проблемы свободы слова; Проблемы сексуальности и порнографии;

- 18. СОБЛЮДЕНИЕ ПРАВ ЧЕЛОВЕКА В СЕТИ: Цифровые права как продолжение права вне интернета; Право собственности в интернете;

- 19. ИНФОРМАЦИОННЫЕ ПРОБЛЕМЫ: Проблемы доступности интернета (цифровые барьеры); Проблемы точности информации; Проблемы цензурирования; Проблемы фильтрации; Проблемы технологий

- 20. ПРОТИВОПРАВНАЯ ДЕЯТЕЛЬНОСТЬ В СЕТИ: Кибербуллинг (интернет-травля); Киберсталкинг (преследование, системная клевета); Сетевой экстремизм и терроризм; Киберсквоттинг; Пиратство

- 21. КИБЕРБУЛЛИНГ обычно проявляется в отправке жертве сообщений с угрозами или публикации унижающих достоинство жертвы фотографий и

- 22. МЕСТО ДЕЙСТВИЯ КИБЕРБУЛЛИНГА: Через информационно-коммуникационные каналы и средства в сети Интернет; посредством электронной почты, программ для

- 23. ФОРМЫ ТРАВЛИ ПО НЕНСИ ВИЛЛАРД: Оскорбление (англ. Flaming) Домогательство (англ. Harassment). Очернение и распространение слухов (англ.

- 24. ОТЛИЧИЯ ОТ ОФФЛАЙН-ТРАВЛИ: Круглосуточное вмешательство в личную жизнь. Травля не имеет временного или географического ограничения. Нападки

- 25. СПОСОБЫ БОРЬБЫ В СЕТИ: Заблокировать учетные записи агрессоров; Сообщать о фактах кибербуллинга провайдерам услуг; Индивидуальная защита

- 26. ПРИМЕРЫ СИТУАЦИЙ: Ситуация с запретом Telegram; Криптовалюты; Китайский firewall; Концепция свободного интернета; Darknet – и есть

- 28. Скачать презентацию

Подготовка к ОГЭ: задача 13 (системы счисления)

Подготовка к ОГЭ: задача 13 (системы счисления) Технологии бизнес-аналитики

Технологии бизнес-аналитики Язык программирования Python. SQL 2

Язык программирования Python. SQL 2 Информационные технологии. Информатизация

Информационные технологии. Информатизация Как проверить онлайн-чек

Как проверить онлайн-чек Задания ЕГЭ. Исправление ошибок в программе

Задания ЕГЭ. Исправление ошибок в программе Мобильное приложение со смарт-контрактом

Мобильное приложение со смарт-контрактом Ғаламтормен дұрыс жұмыс жасау - мәдениет

Ғаламтормен дұрыс жұмыс жасау - мәдениет Системное ПО

Системное ПО Update on POSC xField

Update on POSC xField Introduction to Data Science

Introduction to Data Science Представление целых положительных чисел в компьютере. Разрядная сетка с фиксированной точкой

Представление целых положительных чисел в компьютере. Разрядная сетка с фиксированной точкой Типы графиков и диаграмм в электронных таблицах. Бизнес-задания

Типы графиков и диаграмм в электронных таблицах. Бизнес-задания Создание своей кисти в фотошопе

Создание своей кисти в фотошопе Claroline. E-eLearning and eWorking platform released under the GPL open-source license

Claroline. E-eLearning and eWorking platform released under the GPL open-source license ПРАВОВАЯ ОХРАНА ПРОГРАММ И ДАННЫХ. ЗАЩИТА ИНФОРМАЦИИ.

ПРАВОВАЯ ОХРАНА ПРОГРАММ И ДАННЫХ. ЗАЩИТА ИНФОРМАЦИИ.  Пример структуры данных-модели предметной области

Пример структуры данных-модели предметной области Разбор базы игрока IPshnik

Разбор базы игрока IPshnik Технологии добывания (сбора) информации

Технологии добывания (сбора) информации Как поставить электронную подпись на документ

Как поставить электронную подпись на документ Безопасность детей в сети Интернет

Безопасность детей в сети Интернет Модели и моделирование Тема 1. Модели и их типы

Модели и моделирование Тема 1. Модели и их типы Киберпреступность

Киберпреступность Elegant objects in W2MO

Elegant objects in W2MO Векторное кодирование графической информации. 6 класс

Векторное кодирование графической информации. 6 класс Экономическая информационная система

Экономическая информационная система Inversion of Control (Инверсия управления)

Inversion of Control (Инверсия управления) Задачи информатизации образования

Задачи информатизации образования