Содержание

- 2. Шаги исследования цифровых следов Подготовки источников данных Поиск следов компрометации Следы запуска программного обеспечения Поиск следов

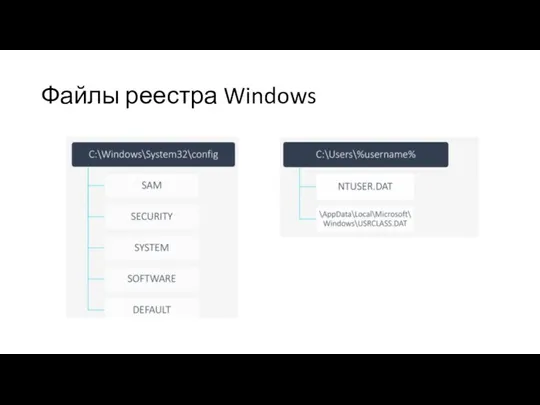

- 3. Файлы реестра Windows

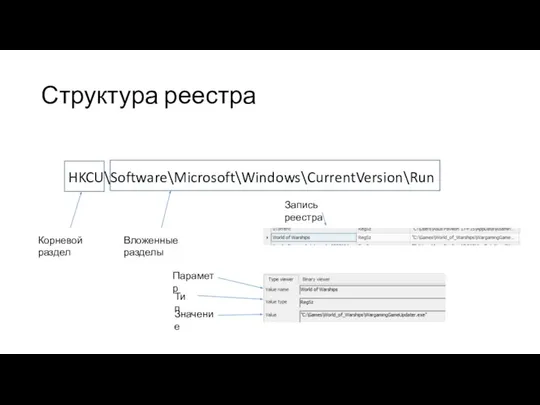

- 4. Структура реестра HKCU\Software\Microsoft\Windows\CurrentVersion\Run Корневой раздел Вложенные разделы Запись реестра Параметр Тип Значение

- 5. Поиск следов компрометации

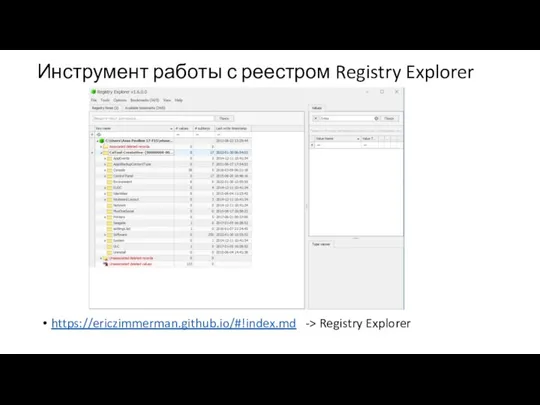

- 6. Инструмент работы с реестром Registry Explorer https://ericzimmerman.github.io/#!index.md -> Registry Explorer

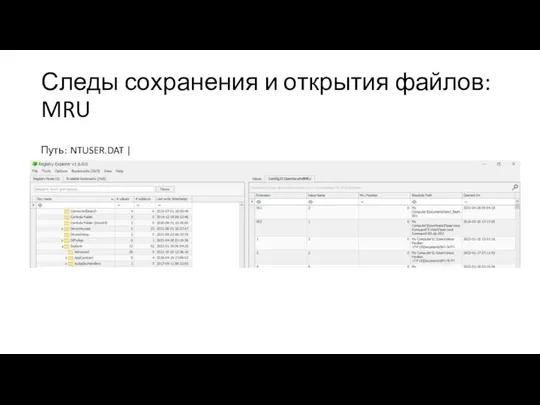

- 7. Следы сохранения и открытия файлов: MRU Путь: NTUSER.DAT | Software\Microsoft\Windows\CurrentVersion\Explorer\ComDlg32\OpenSavePidMRU Подробней: https://www.sans.org/blog/opensavemru-and-lastvisitedmru/

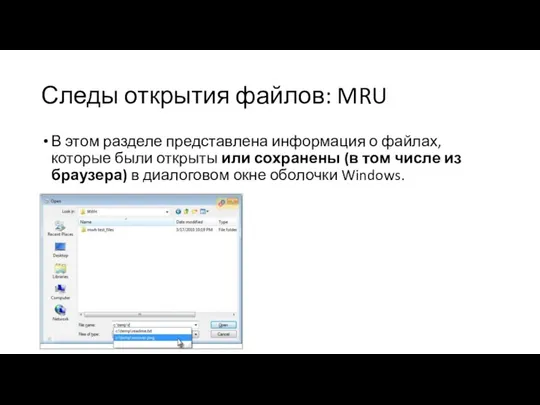

- 8. Следы открытия файлов: MRU В этом разделе представлена информация о файлах, которые были открыты или сохранены

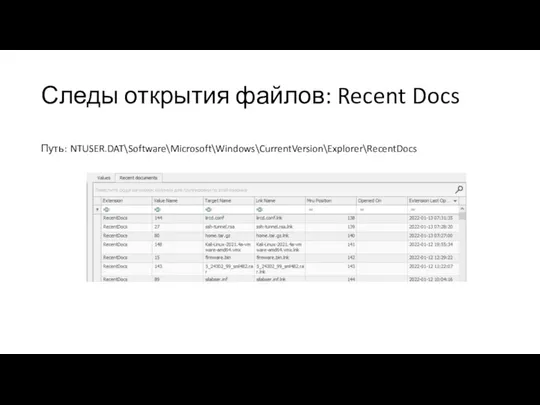

- 9. Следы открытия файлов: Recent Docs Путь: NTUSER.DAT\Software\Microsoft\Windows\CurrentVersion\Explorer\RecentDocs

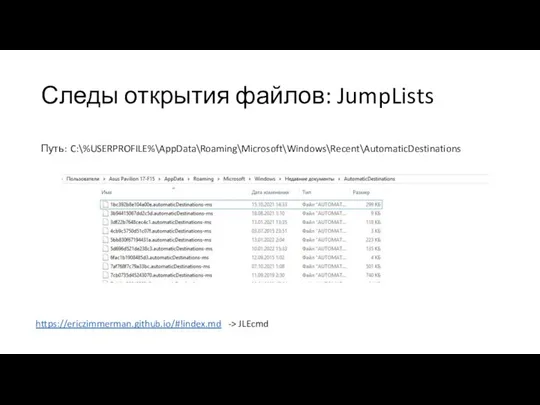

- 10. Следы открытия файлов: JumpLists Путь: C:\%USERPROFILE%\AppData\Roaming\Microsoft\Windows\Recent\AutomaticDestinations https://ericzimmerman.github.io/#!index.md -> JLEcmd

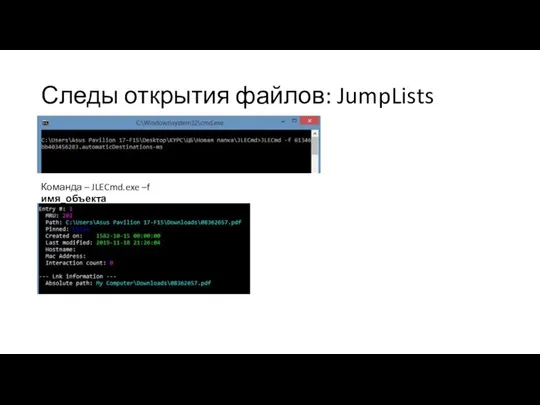

- 11. Следы открытия файлов: JumpLists Команда – JLECmd.exe –f имя_объекта

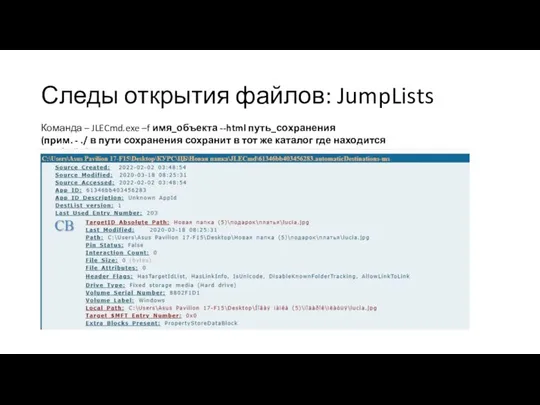

- 12. Следы открытия файлов: JumpLists Команда – JLECmd.exe –f имя_объекта --html путь_сохранения (прим. - ./ в пути

- 13. Следы открытия файлов: Recent Путь: C:\%USERPROFILE%\AppData\Roaming\Microsoft\Windows\Recent\

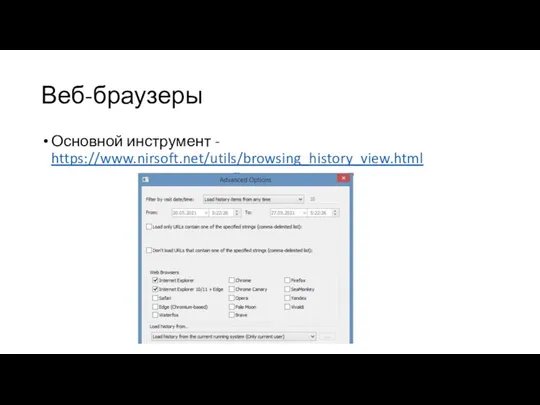

- 14. Веб-браузеры Основной инструмент - https://www.nirsoft.net/utils/browsing_history_view.html

- 15. Веб-браузеры: IE/Edge Путь: C:\%USERPROFILE%\AppData\Local\Microsoft\Windows\WebCache\WebCacheV*.dat NB!

- 16. Веб-браузеры: Firefox Путь: C:\%USERPROFILE%\AppData\Roaming\Mozilla\Firefox\Profiles\*.default\

- 17. Веб-браузеры: Chrome Путь: C:\%USERPROFILE%\AppData\Local\Google\Chrome\User Data\Default\

- 18. Методы доставки вредоносного ПО Одним из основных векторов доставки вредоносного программного обеспечения является социальная инженерия, а

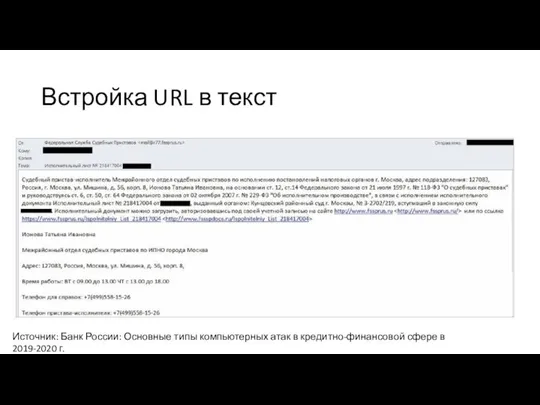

- 19. Встройка URL в текст Источник: Банк России: Основные типы компьютерных атак в кредитно-финансовой сфере в 2019-2020

- 20. Техники обфускации URL Пример такого рода ссылок: http://youla.ru-yekaterinburg-samokaty-i-giroskutery-id@520966948

- 21. Техники обфускации URL Техника 1 – HTTP-аутентификация http://vk.com@cbr.ru Символ at (@) в URL исторически используется для

- 22. Техники обфускации URL Техника 2 – IP-обфускация IP-адрес может быть представлен не только в виде канонической

- 23. Гомоглифические домены Гомоглифические домены – одна из наиболее интересных разновидностей атак с целью фишинга или доставки

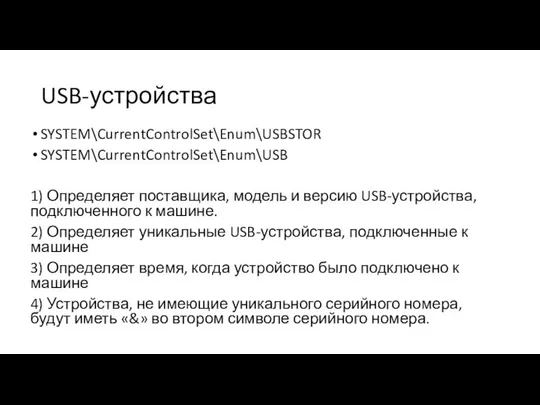

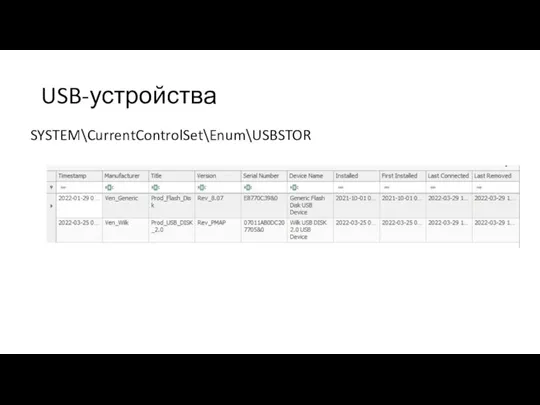

- 24. USB-устройства SYSTEM\CurrentControlSet\Enum\USBSTOR SYSTEM\CurrentControlSet\Enum\USB 1) Определяет поставщика, модель и версию USB-устройства, подключенного к машине. 2) Определяет уникальные

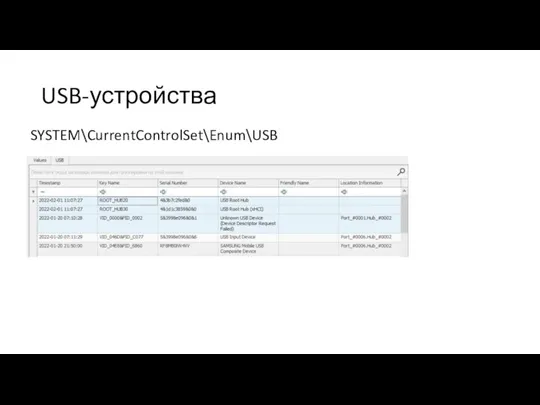

- 25. USB-устройства SYSTEM\CurrentControlSet\Enum\USB

- 26. USB-устройства SYSTEM\CurrentControlSet\Enum\USBSTOR

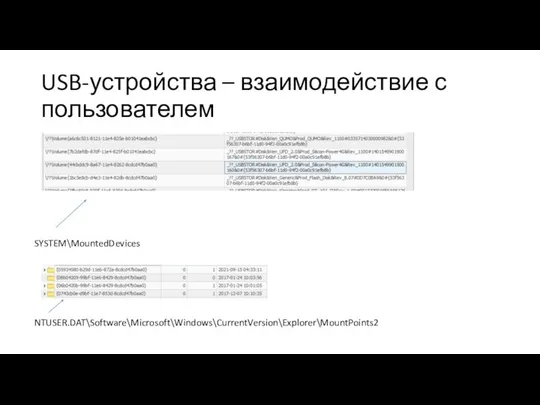

- 27. USB-устройства – взаимодействие с пользователем Шаг 1 – Смотрим GUID устройства в SYSTEM\MountedDevices Шаг 2 –

- 28. USB-устройства – взаимодействие с пользователем NTUSER.DAT\Software\Microsoft\Windows\CurrentVersion\Explorer\MountPoints2 SYSTEM\MountedDevices

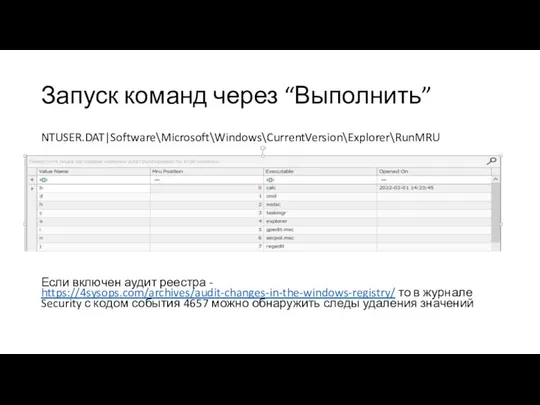

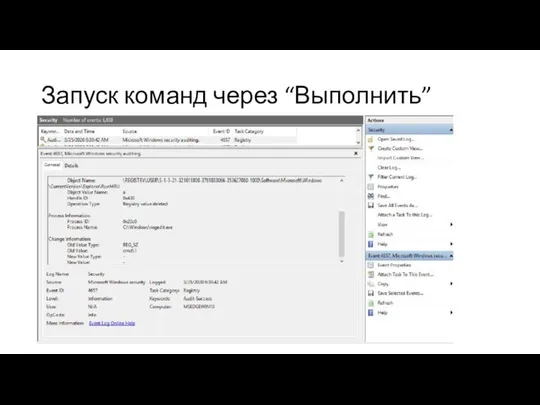

- 29. Запуск команд через “Выполнить” NTUSER.DAT|Software\Microsoft\Windows\CurrentVersion\Explorer\RunMRU Если включен аудит реестра - https://4sysops.com/archives/audit-changes-in-the-windows-registry/ то в журнале Security с

- 30. Запуск команд через “Выполнить”

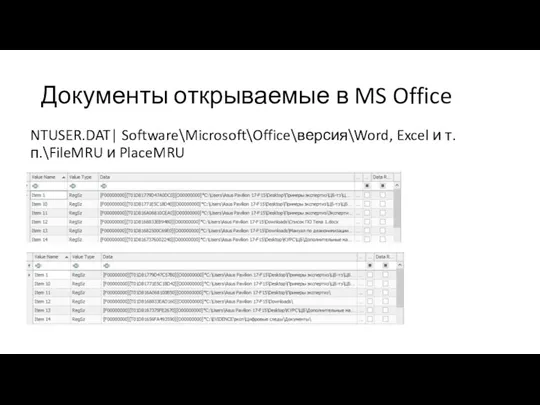

- 31. Документы открываемые в MS Office NTUSER.DAT| Software\Microsoft\Office\версия\Word, Excel и т.п.\FileMRU и PlaceMRU

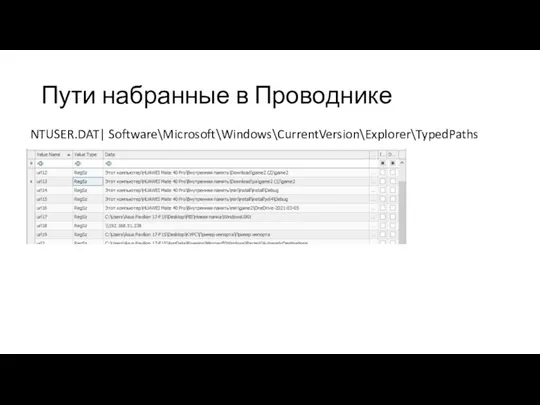

- 32. Пути набранные в Проводнике NTUSER.DAT| Software\Microsoft\Windows\CurrentVersion\Explorer\TypedPaths

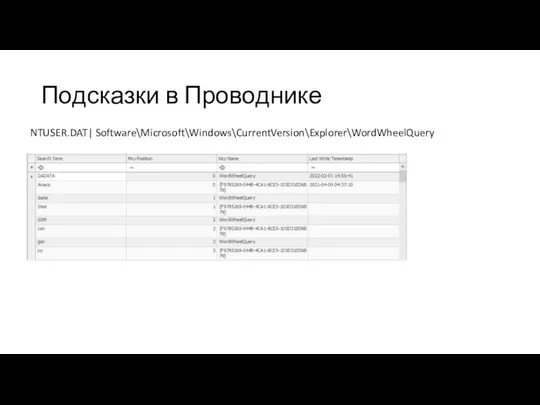

- 33. Подсказки в Проводнике NTUSER.DAT| Software\Microsoft\Windows\CurrentVersion\Explorer\WordWheelQuery

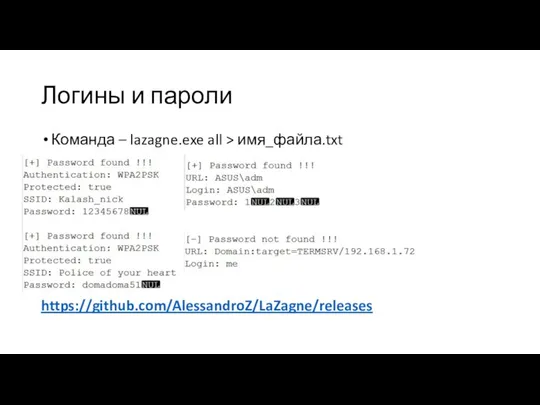

- 34. Логины и пароли Команда – lazagne.exe all > имя_файла.txt https://github.com/AlessandroZ/LaZagne/releases

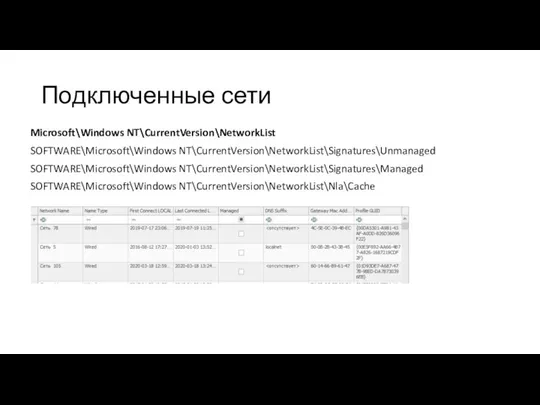

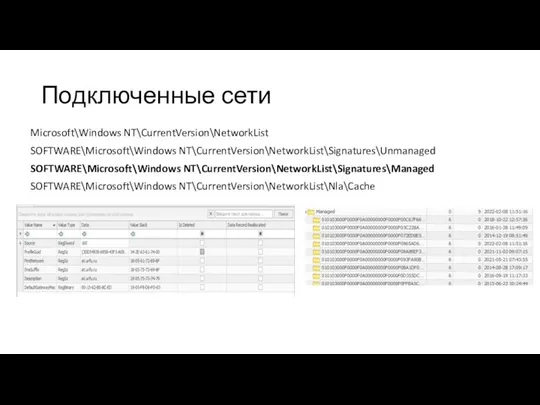

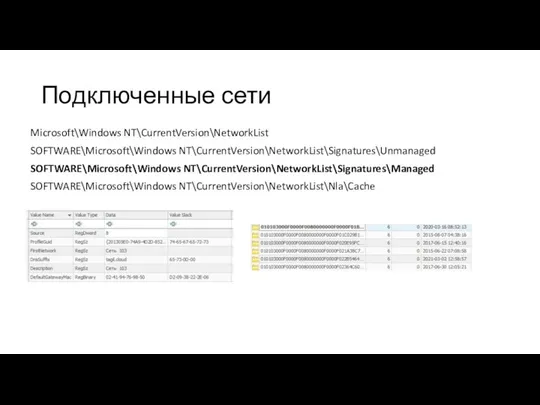

- 35. Подключенные сети Microsoft\Windows NT\CurrentVersion\NetworkList SOFTWARE\Microsoft\Windows NT\CurrentVersion\NetworkList\Signatures\Unmanaged SOFTWARE\Microsoft\Windows NT\CurrentVersion\NetworkList\Signatures\Managed SOFTWARE\Microsoft\Windows NT\CurrentVersion\NetworkList\Nla\Cache

- 36. Подключенные сети Microsoft\Windows NT\CurrentVersion\NetworkList SOFTWARE\Microsoft\Windows NT\CurrentVersion\NetworkList\Signatures\Unmanaged SOFTWARE\Microsoft\Windows NT\CurrentVersion\NetworkList\Signatures\Managed SOFTWARE\Microsoft\Windows NT\CurrentVersion\NetworkList\Nla\Cache

- 37. Подключенные сети Microsoft\Windows NT\CurrentVersion\NetworkList SOFTWARE\Microsoft\Windows NT\CurrentVersion\NetworkList\Signatures\Unmanaged SOFTWARE\Microsoft\Windows NT\CurrentVersion\NetworkList\Signatures\Managed SOFTWARE\Microsoft\Windows NT\CurrentVersion\NetworkList\Nla\Cache

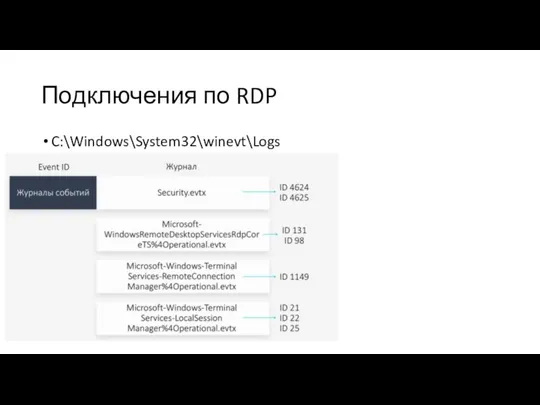

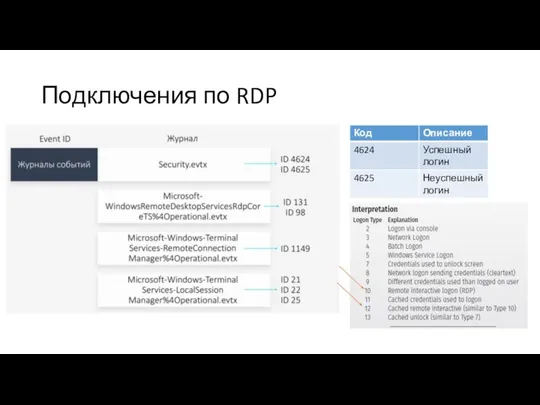

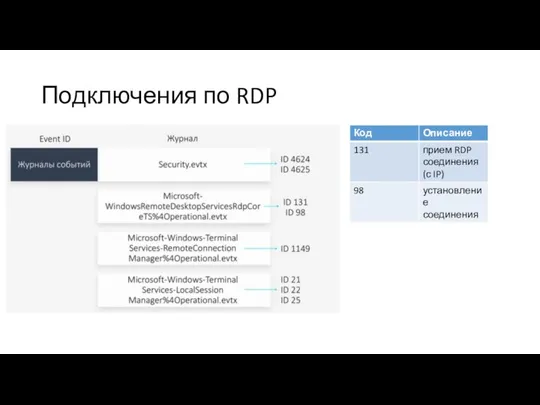

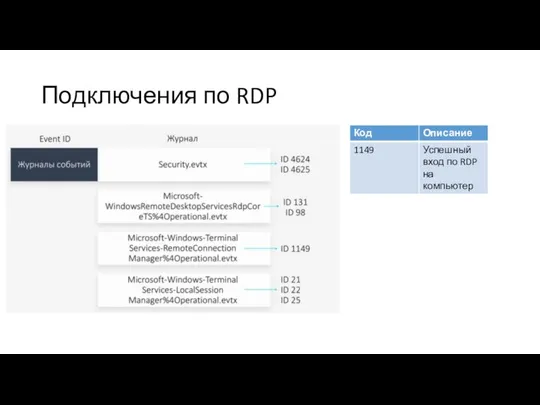

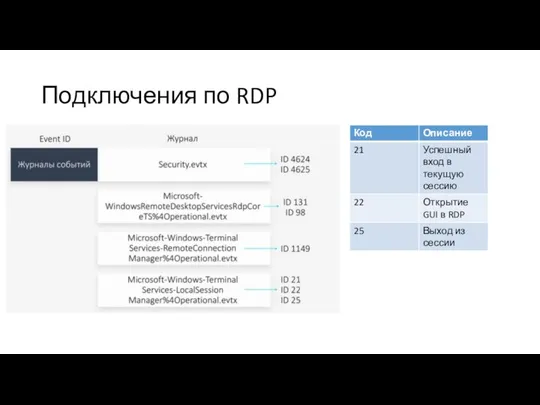

- 38. Подключения по RDP C:\Windows\System32\winevt\Logs

- 39. Подключения по RDP

- 40. Подключения по RDP

- 41. Подключения по RDP

- 42. Подключения по RDP

- 43. Следы запуска программного обеспечения

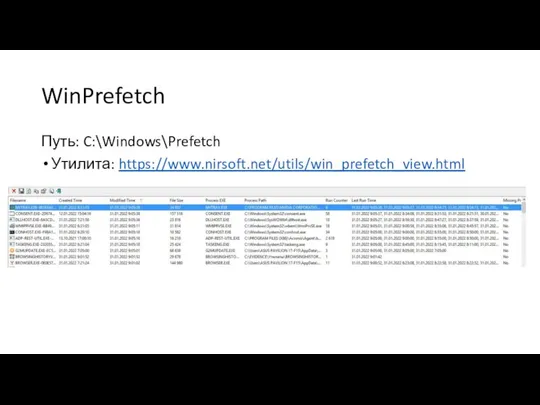

- 44. WinPrefetch Путь: C:\Windows\Prefetch Утилита: https://www.nirsoft.net/utils/win_prefetch_view.html

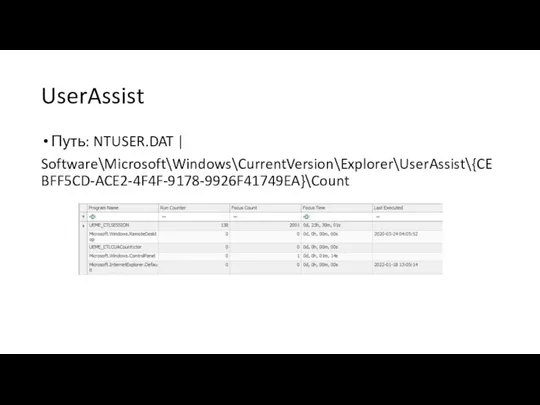

- 45. UserAssist Путь: NTUSER.DAT | Software\Microsoft\Windows\CurrentVersion\Explorer\UserAssist\{CEBFF5CD-ACE2-4F4F-9178-9926F41749EA}\Count

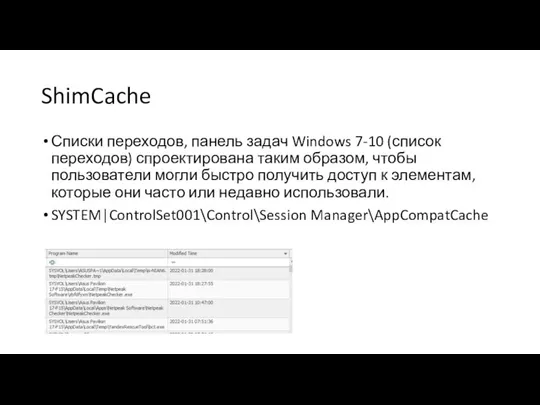

- 46. ShimCache Списки переходов, панель задач Windows 7-10 (список переходов) спроектирована таким образом, чтобы пользователи могли быстро

- 47. Следы закрепления в системе

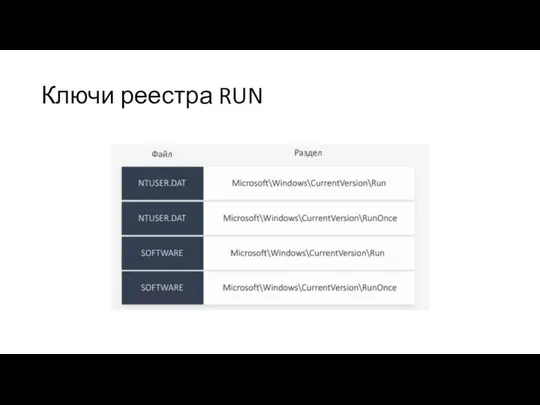

- 48. Ключи реестра RUN

- 49. Startup Folders

- 50. Запланированные задания Популярный путь – создание запланированных заданий

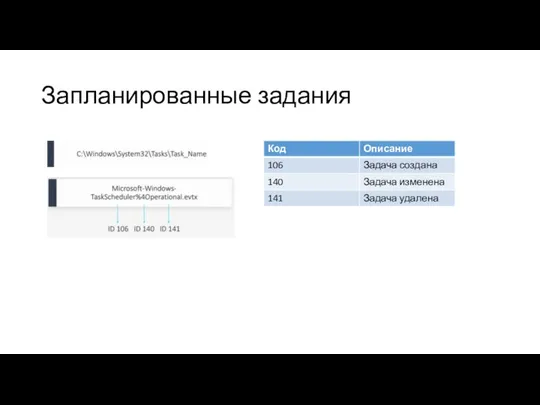

- 51. Запланированные задания

- 52. Создание служб

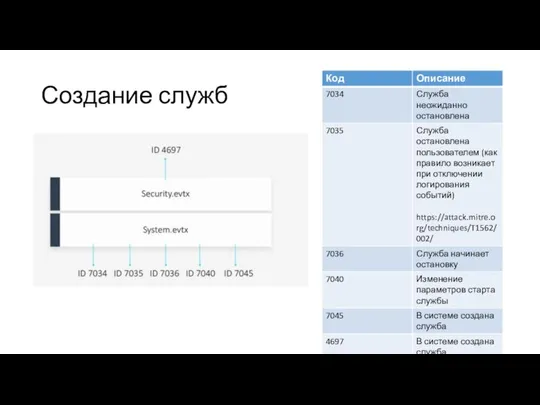

- 53. Поиск следов горизонтального продвижения

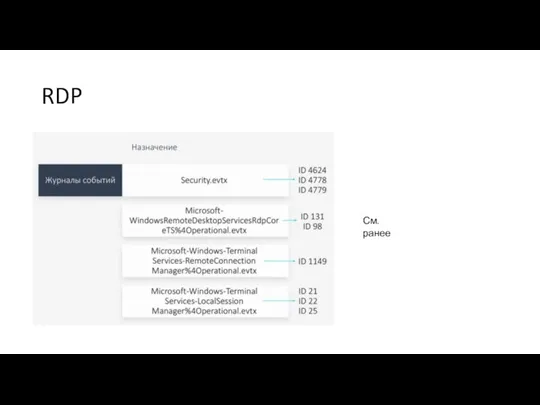

- 54. RDP

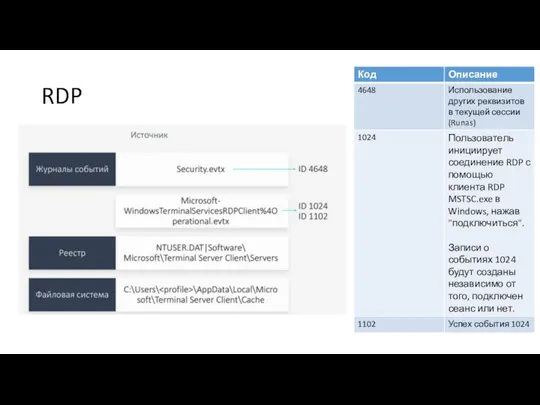

- 55. RDP См. ранее

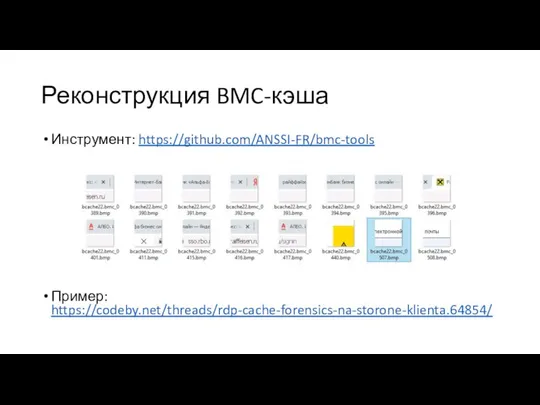

- 56. Реконструкция BMC-кэша Инструмент: https://github.com/ANSSI-FR/bmc-tools Пример: https://codeby.net/threads/rdp-cache-forensics-na-storone-klienta.64854/

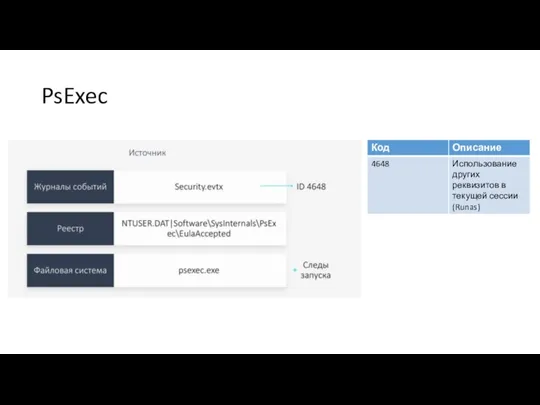

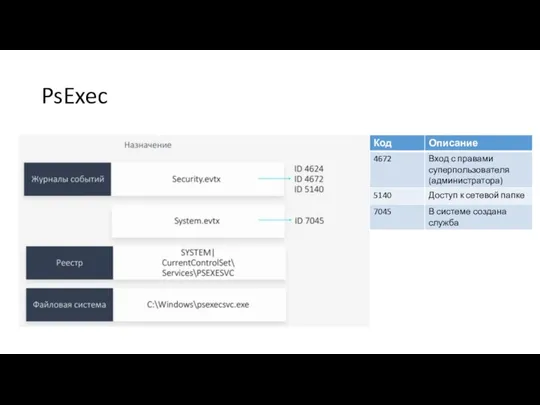

- 57. PsExec

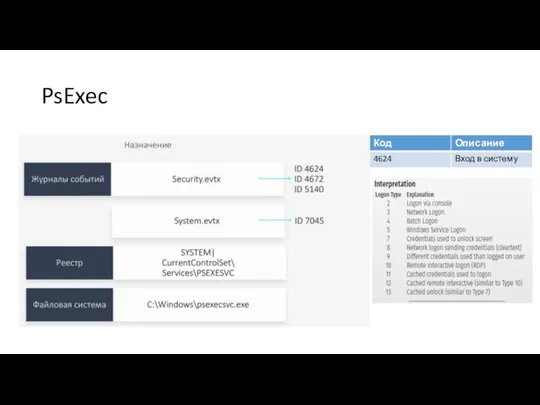

- 58. PsExec

- 59. PsExec

- 60. Поиск следов доступа к информации

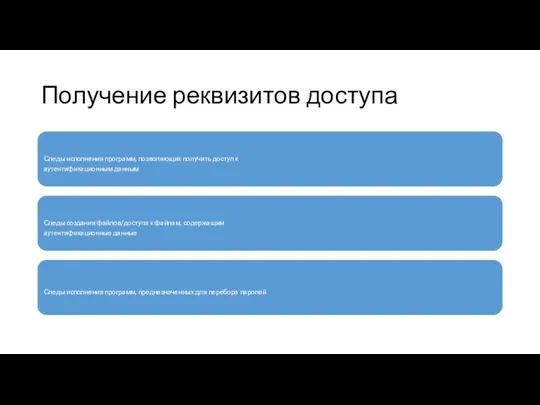

- 61. Получение реквизитов доступа Следы исполнения программ, позволяющих получить доступ к аутентификационным данным Следы создания файлов/доступа к

- 62. Создание новых аккаунтов Следы создания профилей новых учетных записей Следы аутентификации с использованием новых учетных записей

- 63. Сканирование сетевой инфраструктуры Следы исполнения программ, позволяющих осуществлять сканирование сетевой инфраструктуры Следы создания файлов / доступа

- 64. Удаленный доступ Следы создания / исполнения файлов, предназначенных для инсталляции программ для удаленного управления Следы запуска

- 65. Использование прикладного ПО Следы запуска программного обеспечения, имеющегося на скомпрометированных серверах или рабочих станциях Создание /

- 66. Дополнительные материалы https://disk.yandex.ru/d/idU3lCef5JLbtQ

- 68. Скачать презентацию

Лекция 5. Протоколы транспортного уровня

Лекция 5. Протоколы транспортного уровня Этапы создания блога

Этапы создания блога Внеклассное мероприятие в рамках конкурса «Преподаватель года 2012

Внеклассное мероприятие в рамках конкурса «Преподаватель года 2012 Настройка коммутатора Quidway S3026

Настройка коммутатора Quidway S3026 Презентация "Создание простейшего текстового редактора в Delphi" - скачать презентации по Информатике

Презентация "Создание простейшего текстового редактора в Delphi" - скачать презентации по Информатике Анонимность e-mail Алексей Августинович, webhome.by

Анонимность e-mail Алексей Августинович, webhome.by Структурные паттерны

Структурные паттерны Электронные таблицы. Урок № 4 - 5

Электронные таблицы. Урок № 4 - 5 Компьютерные сети - основные понятия Основные принципы организации сетей

Компьютерные сети - основные понятия Основные принципы организации сетей Виды компьютеров

Виды компьютеров Разработка мер по защите информации БУЗОО Городская поликлиника

Разработка мер по защите информации БУЗОО Городская поликлиника Основы разработки Web-приложений

Основы разработки Web-приложений Информационная система торгового представителя ИП Хлебникова Д.В

Информационная система торгового представителя ИП Хлебникова Д.В Анализ и сравнение подходов к управлению сетями NGN

Анализ и сравнение подходов к управлению сетями NGN Строки: общие сведения

Строки: общие сведения 5 Занятие (Git)

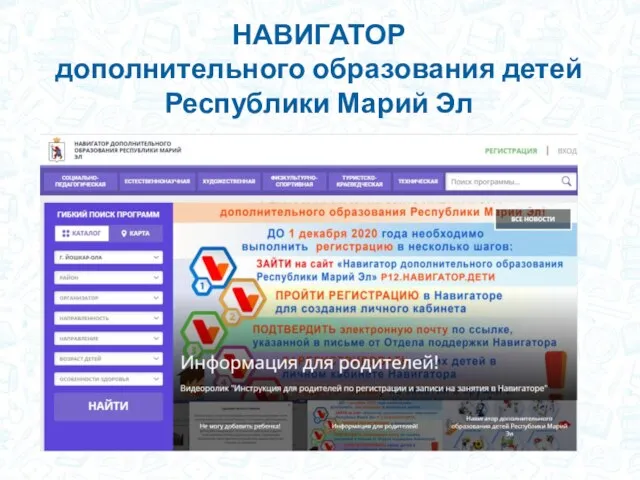

5 Занятие (Git) Навигатор дополнительного образования детей

Навигатор дополнительного образования детей Past Continuous by helgabel

Past Continuous by helgabel Трёхмерное моделирование

Трёхмерное моделирование Палитры цветов в системах цветопередачи RGB, CMYK и HSB

Палитры цветов в системах цветопередачи RGB, CMYK и HSB Свойства информации. Информационные процессы.

Свойства информации. Информационные процессы. Текстовые документы и технологии их создания

Текстовые документы и технологии их создания Взаимодействия с ОС через командный интерфейс. Практика 1

Взаимодействия с ОС через командный интерфейс. Практика 1 Составление запросов для поисковых систем с использованием логических выражений

Составление запросов для поисковых систем с использованием логических выражений Программирование на C# 1 модуль

Программирование на C# 1 модуль Разработка и исследование моделей на компьютере

Разработка и исследование моделей на компьютере Презентация "Двумерные массивы" - скачать презентации по Информатике_

Презентация "Двумерные массивы" - скачать презентации по Информатике_ Проектирование и внедрение инфраструктуры лесов и доменов Active Directory Domain Services

Проектирование и внедрение инфраструктуры лесов и доменов Active Directory Domain Services