Содержание

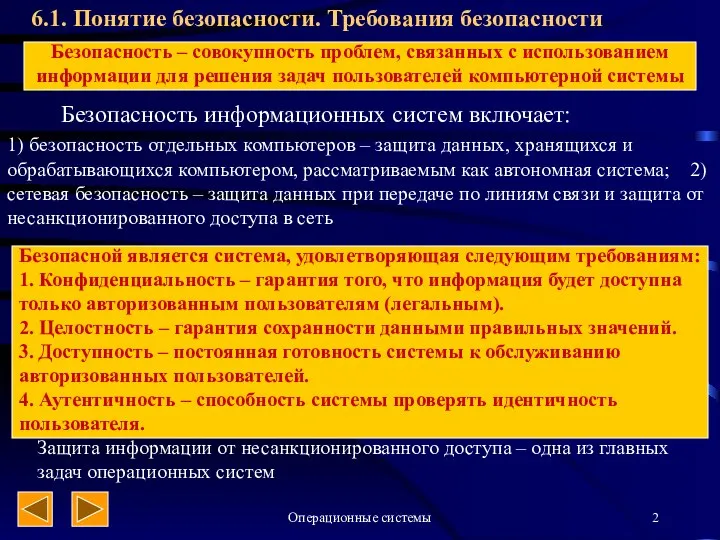

- 2. Операционные системы 6.1. Понятие безопасности. Требования безопасности Безопасность информационных систем включает: 1) безопасность отдельных компьютеров –

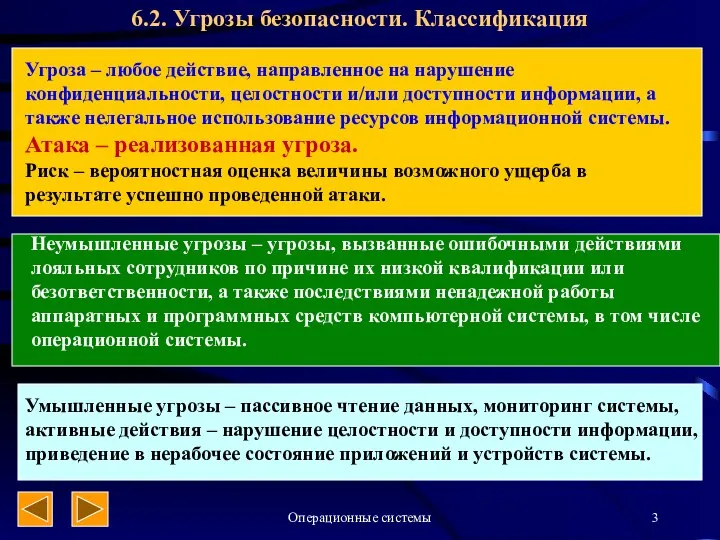

- 3. Операционные системы 6.2. Угрозы безопасности. Классификация Угроза – любое действие, направленное на нарушение конфиденциальности, целостности и/или

- 4. Операционные системы Типы умышленных угроз: - незаконное проникновение в один из компьютеров сети под видом легального

- 5. Операционные системы Источник информации Получатель Источник информации Получатель Источник информации Получатель Перехват. Это атака, целью которой

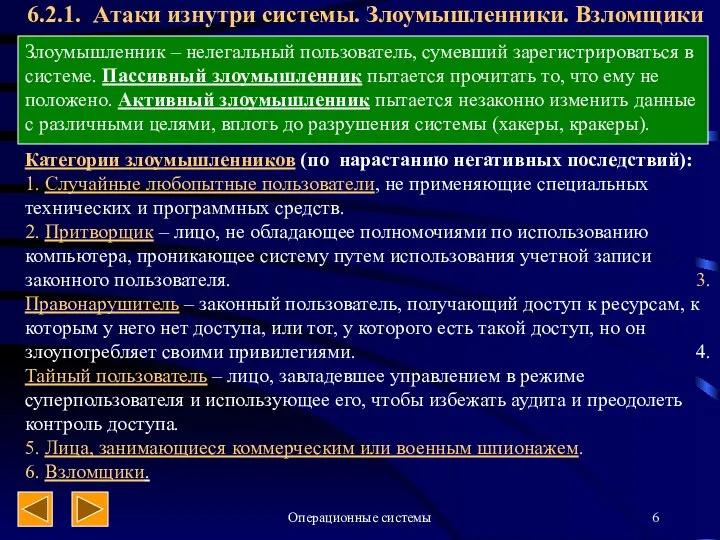

- 6. Операционные системы 6.2.1. Атаки изнутри системы. Злоумышленники. Взломщики Злоумышленник – нелегальный пользователь, сумевший зарегистрироваться в системе.

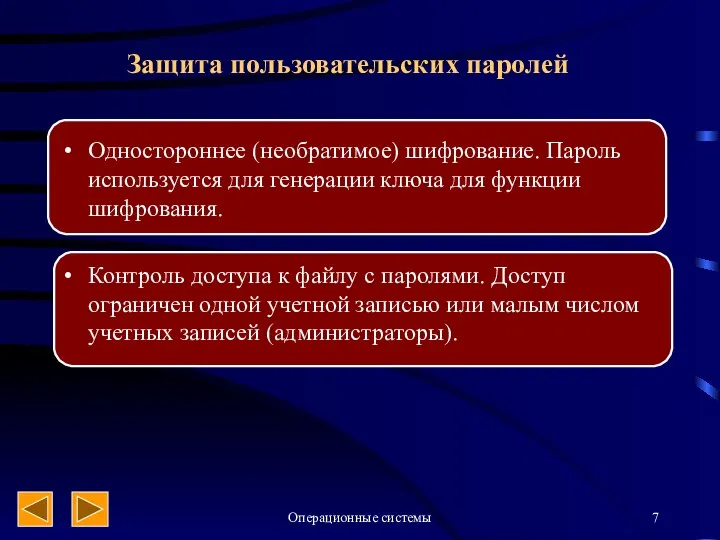

- 7. Операционные системы Защита пользовательских паролей Одностороннее (необратимое) шифрование. Пароль используется для генерации ключа для функции шифрования.

- 8. Операционные системы 6.2.2. Методы вторжения 1. Попытка применить пароли стандартных учетных записей, которые устанавливаются по умолчанию

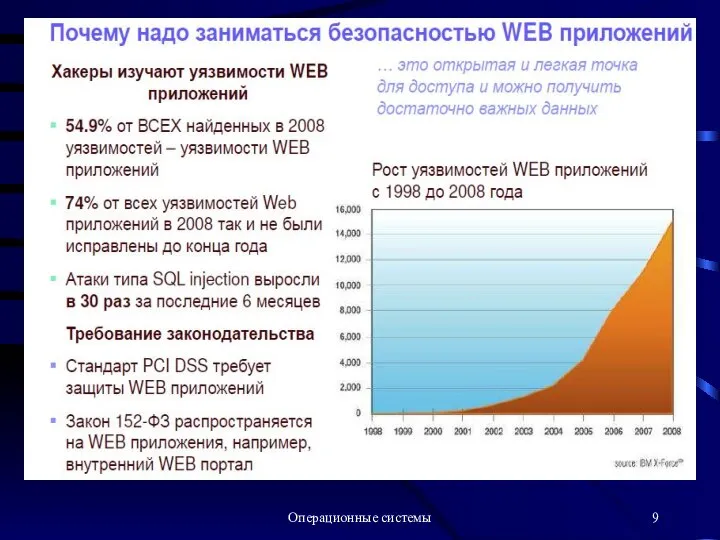

- 9. Операционные системы

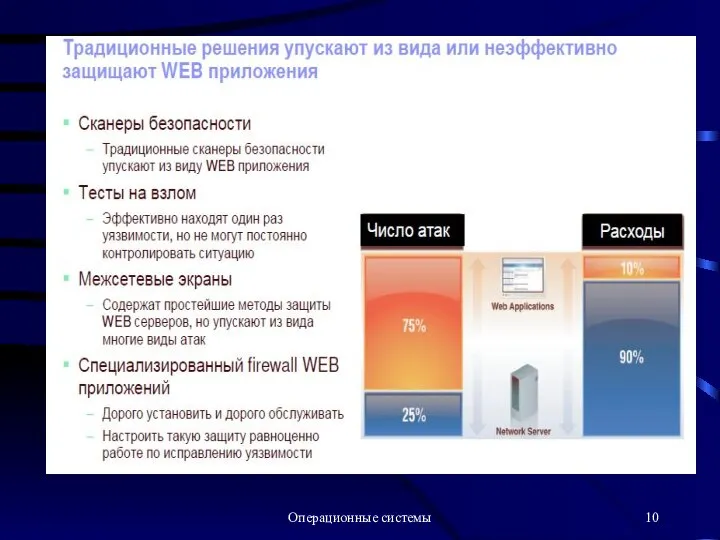

- 10. Операционные системы

- 11. Операционные системы 6.2.3. Случайная потеря данных Форс-мажор: пожары, наводнения, землетрясения, войны, восстания, крысы, изгрызшие кабели, магнитные

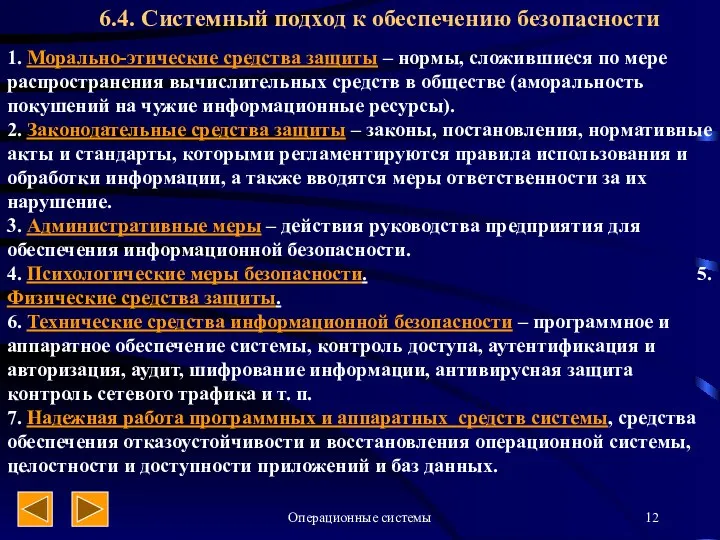

- 12. Операционные системы 6.4. Системный подход к обеспечению безопасности 1. Морально-этические средства защиты – нормы, сложившиеся по

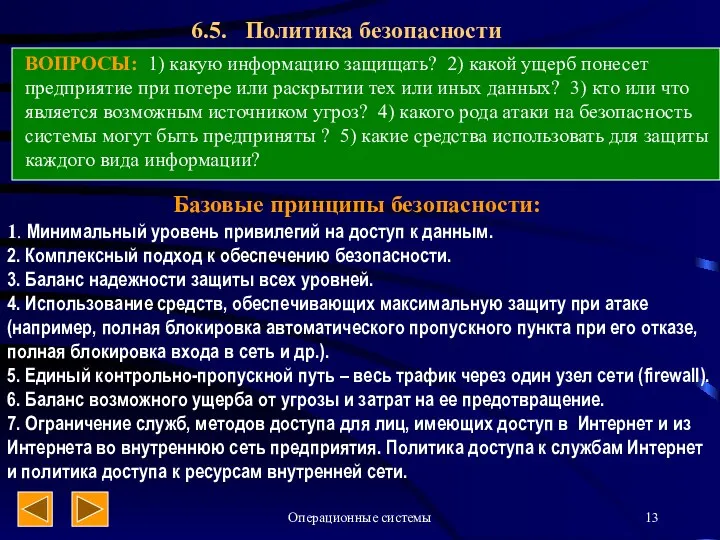

- 13. Операционные системы 6.5. Политика безопасности ВОПРОСЫ: 1) какую информацию защищать? 2) какой ущерб понесет предприятие при

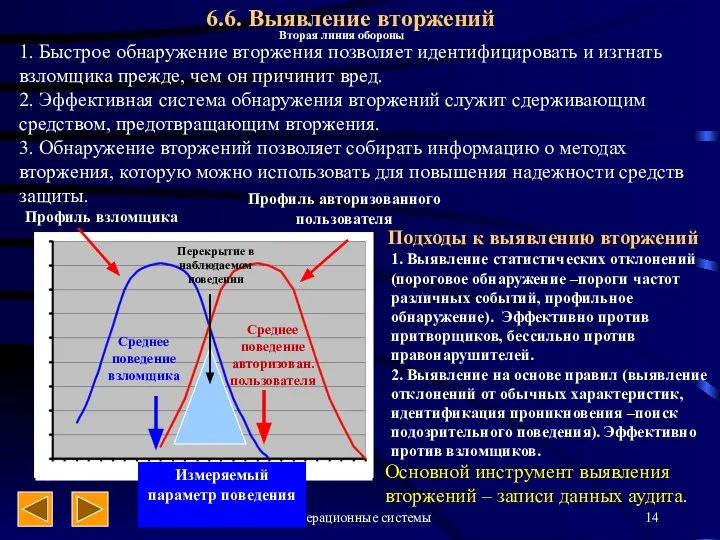

- 14. Операционные системы 6.6. Выявление вторжений 1. Быстрое обнаружение вторжения позволяет идентифицировать и изгнать взломщика прежде, чем

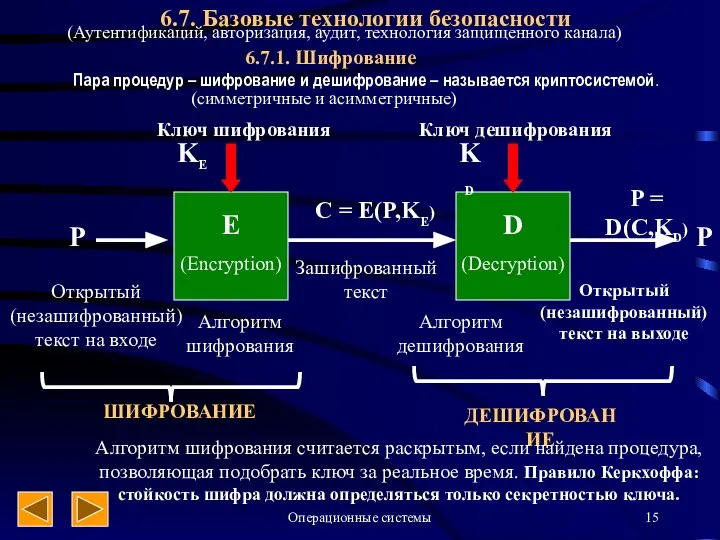

- 15. Операционные системы 6.7. Базовые технологии безопасности 6.7.1. Шифрование Пара процедур – шифрование и дешифрование – называется

- 16. Операционные системы 6.7.2. Аутентификация, пароли, авторизация, аудит Аутентификация (authentification) предотвращает доступ к сети нежелательных лиц и

- 17. Операционные системы Авторизация доступа 1. Система авторизации имеет дело только с легальными пользователями, которые успешно прошли

- 18. Операционные системы Аудит (auditing) – фиксация в системном журнале событий, происходящих в операционной системе, имеющих отношение

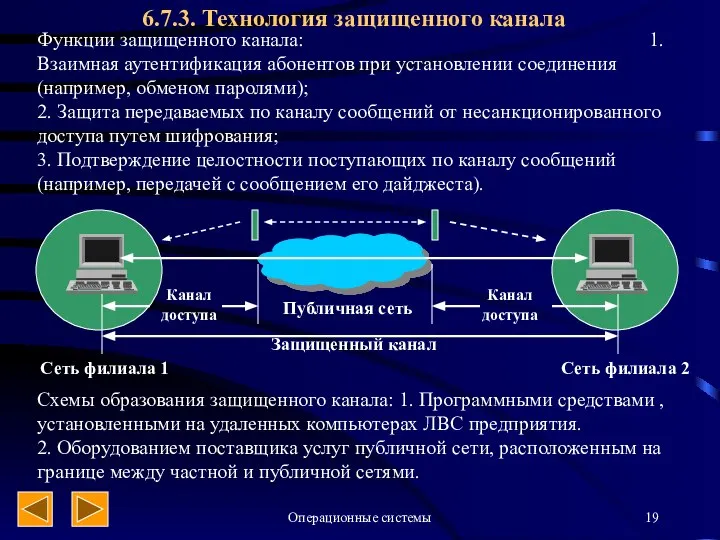

- 19. Операционные системы 6.7.3. Технология защищенного канала Функции защищенного канала: 1.Взаимная аутентификация абонентов при установлении соединения (например,

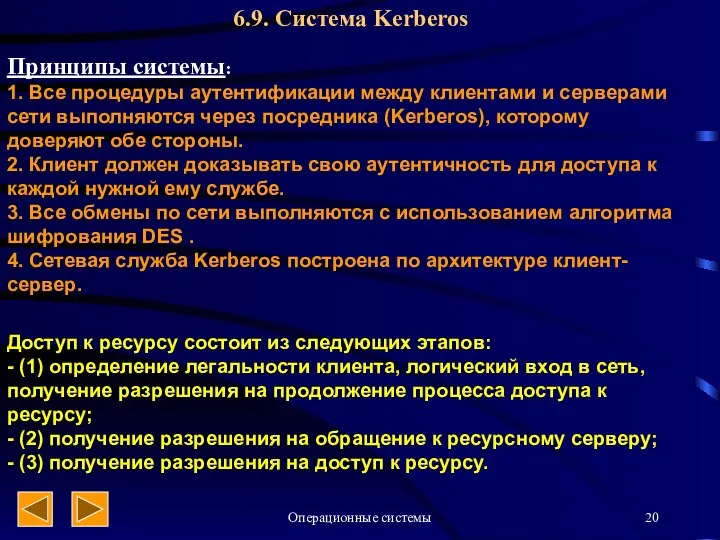

- 20. Операционные системы 6.9. Система Kerberos Принципы системы: 1. Все процедуры аутентификации между клиентами и серверами сети

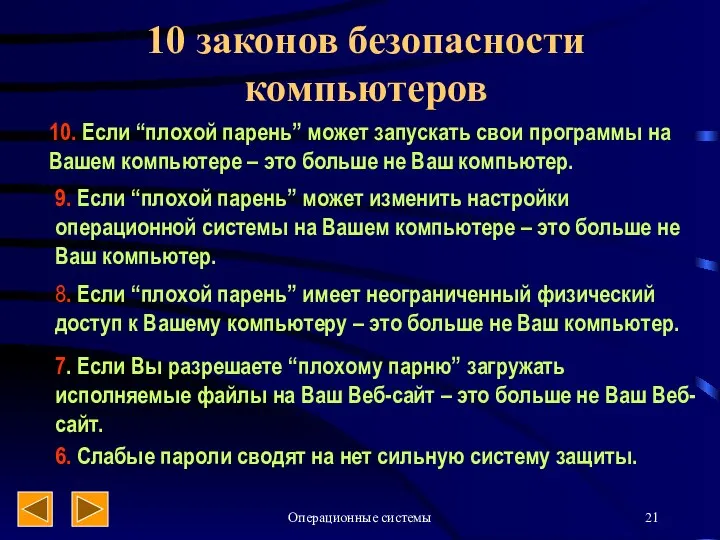

- 21. Операционные системы 10 законов безопасности компьютеров 10. Если “плохой парень” может запускать свои программы на Вашем

- 23. Скачать презентацию

Моя любимая семья. Онлайн-игра

Моя любимая семья. Онлайн-игра Основы SQL. Практическое применение

Основы SQL. Практическое применение Технология ТРИЗ

Технология ТРИЗ Компьютерный сленг в речи современной молодёжи

Компьютерный сленг в речи современной молодёжи Контент. Различные виды контента

Контент. Различные виды контента Презентация на тему Создание Web-сайта

Презентация на тему Создание Web-сайта  Правила безопасности в кабинете информатики Презентацию выполнил ученик 8б класса Заикин Кирилл

Правила безопасности в кабинете информатики Презентацию выполнил ученик 8б класса Заикин Кирилл Історія комп'ютерів

Історія комп'ютерів Семинар по memory studies

Семинар по memory studies Электронные библиотеки Беларуси

Электронные библиотеки Беларуси Проектирование баз данных. (Лекция 6.1)

Проектирование баз данных. (Лекция 6.1) Scope in ES3 world. (Lecture 3)

Scope in ES3 world. (Lecture 3) Качество программного изделия

Качество программного изделия Презентация "Назначение и классификация компьютерных сетей, их основные компоненты" - скачать презентации по Информатике

Презентация "Назначение и классификация компьютерных сетей, их основные компоненты" - скачать презентации по Информатике Текстовый процессор

Текстовый процессор Типы мониторов

Типы мониторов Методологии, основанные на технологиях CALS, PLM, ИПИ

Методологии, основанные на технологиях CALS, PLM, ИПИ Стандартные форматы

Стандартные форматы Система управления результатами студентов

Система управления результатами студентов Аттестационная работа. Формирование и развитие икт-компетенции школьников с использованием оборудования Творческой мастерской

Аттестационная работа. Формирование и развитие икт-компетенции школьников с использованием оборудования Творческой мастерской Создание мультимедийной презентации

Создание мультимедийной презентации Результаты поиска литературы в электронных каталогах

Результаты поиска литературы в электронных каталогах DOI и ORCID и их важность в распространении научной информации

DOI и ORCID и их важность в распространении научной информации Информационные ресурсы корпоративных информационных систем

Информационные ресурсы корпоративных информационных систем Автоматизация производства

Автоматизация производства Подготовила ученица 10 «А» класса МБОУ СОШ №37 г. Воронежа Колесникова Вероника

Подготовила ученица 10 «А» класса МБОУ СОШ №37 г. Воронежа Колесникова Вероника  Перевод чисел в позиционных системах счисления (2). 8 класс

Перевод чисел в позиционных системах счисления (2). 8 класс Жизненный цикл информационных систем. (Лекция 1)

Жизненный цикл информационных систем. (Лекция 1)