Содержание

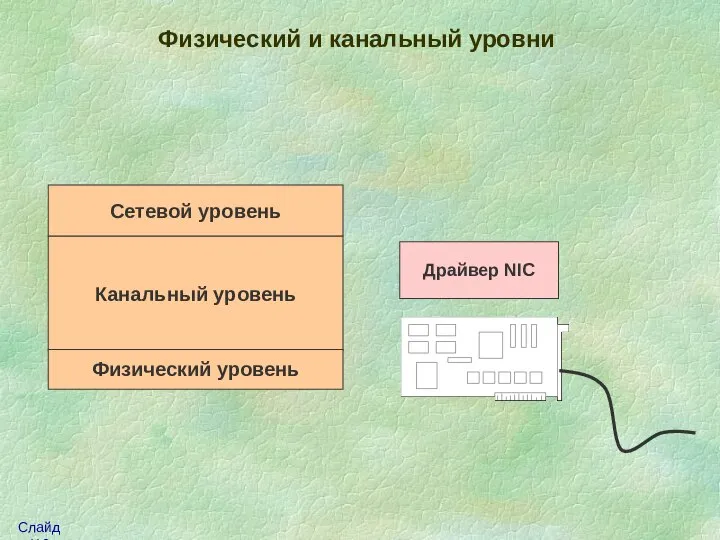

- 2. Физический и канальный уровни Канальный уровень Физический уровень Сетевой уровень Драйвер NIC

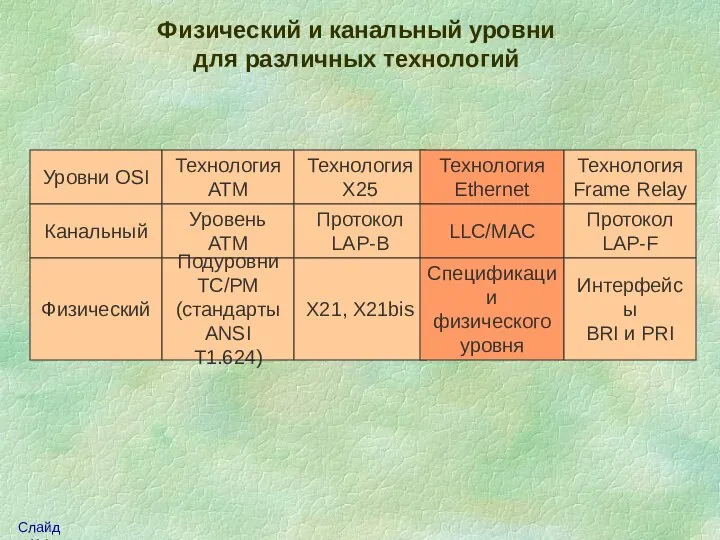

- 3. Физический и канальный уровни для различных технологий Уровни OSI Технология ATM Технология X25 Технология Ethernet Технология

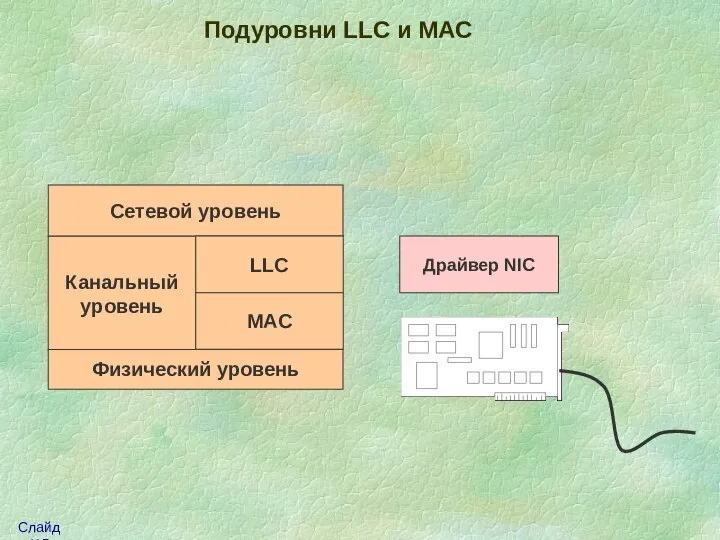

- 4. Канальный уровень Физический уровень Сетевой уровень Драйвер NIC LLC MAC Подуровни LLС и МАС

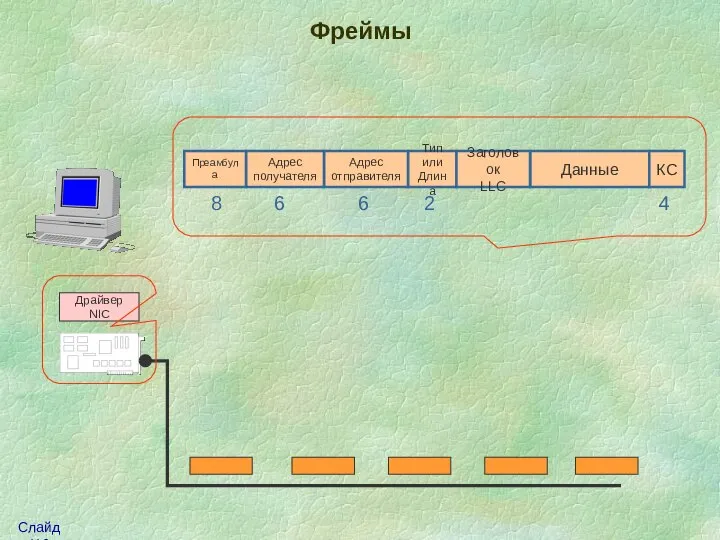

- 5. Драйвер NIC Фреймы Данные КС Тип или Длина Адрес отправителя Адрес получателя Преамбула 8 6 6

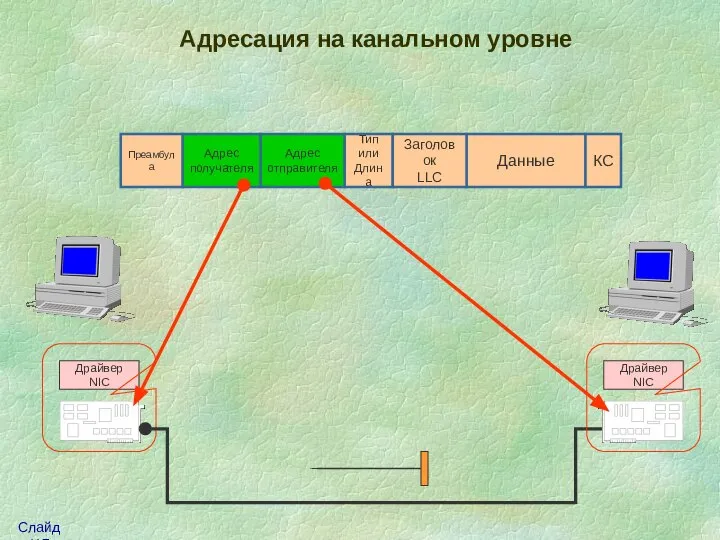

- 6. Драйвер NIC Адресация на канальном уровне Данные КС Тип или Длина Адрес отправителя Адрес получателя Преамбула

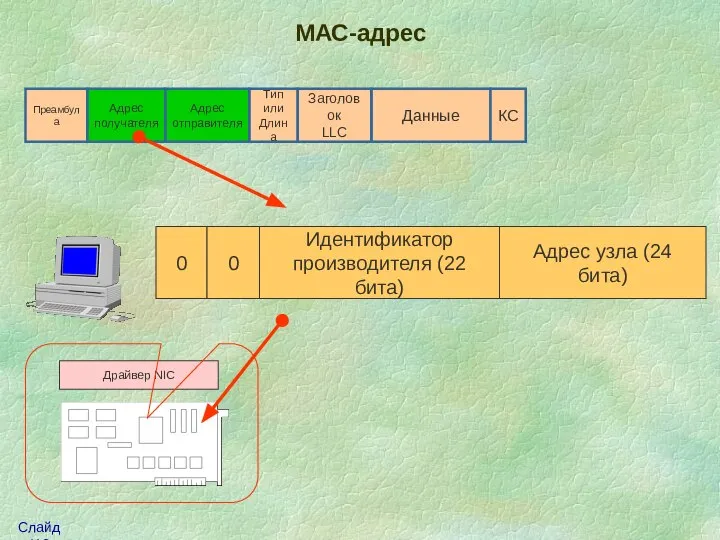

- 7. Драйвер NIC Данные КС Тип или Длина Адрес отправителя Адрес получателя Преамбула Заголовок LLC 0 0

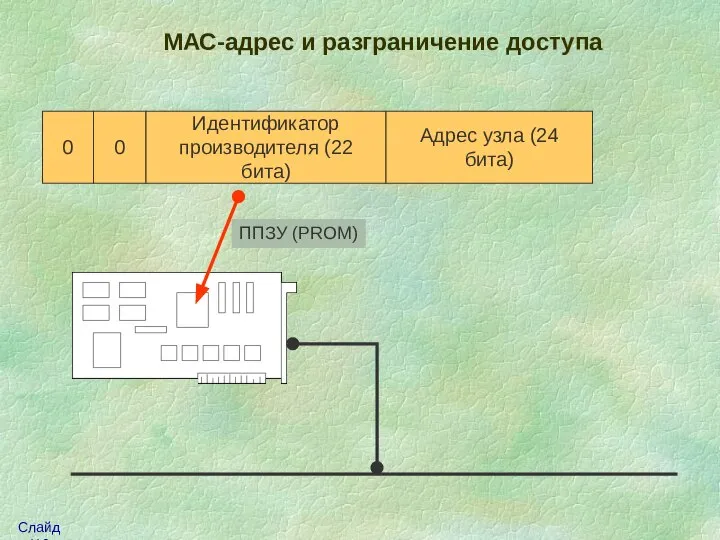

- 8. 0 0 Идентификатор производителя (22 бита) Адрес узла (24 бита) МАС-адрес и разграничение доступа ППЗУ (PROM)

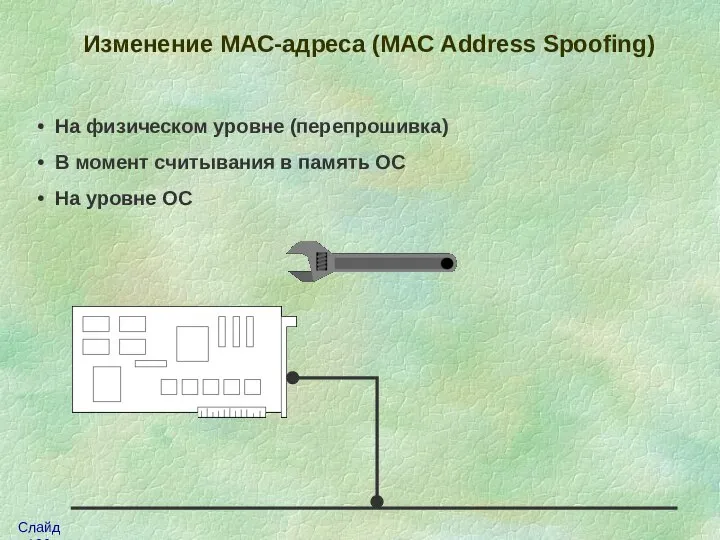

- 9. Изменение МАС-адреса (MAC Address Spoofing) На физическом уровне (перепрошивка) В момент считывания в память ОС На

- 10. Изменение МАС-адреса на физическом уровне «Перепрошивка»

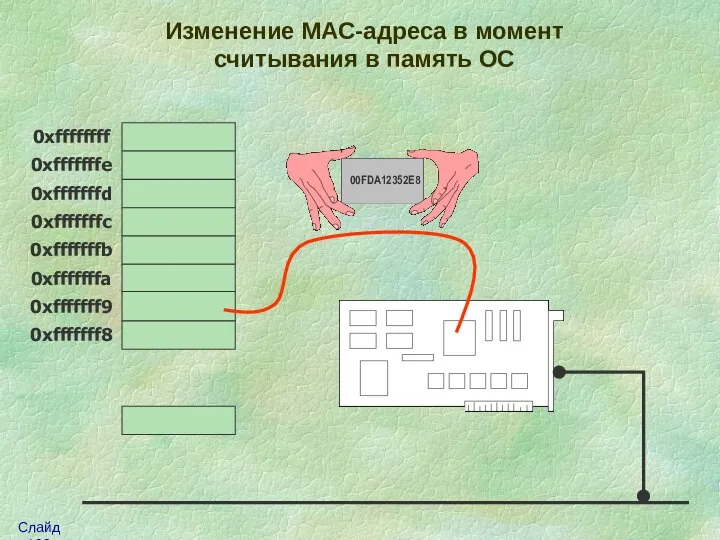

- 11. Изменение МАС-адреса в момент считывания в память ОС 0xffffffff 0xfffffffe 0xfffffffd 0xfffffffc 0xfffffffb 0xfffffffa 0xfffffff9 0xfffffff8

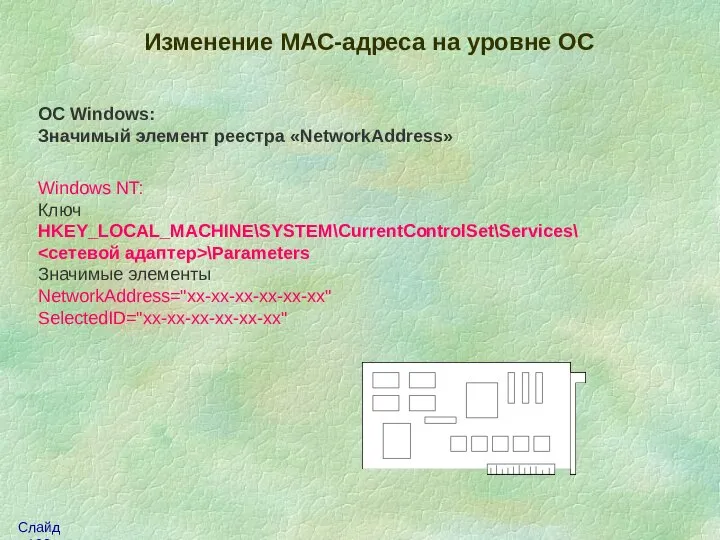

- 12. Изменение МАС-адреса на уровне ОС Windows NT: Ключ HKEY_LOCAL_MACHINE\SYSTEM\CurrentControlSet\Services\ \Parameters Значимые элементы NetworkAddress="xx-xx-xx-xx-xx-хх" SelectedID="xx-xx-xx-xx-xx-хх" ОС Windows:

- 13. Практическая работа 1 Изменение МАС-адреса в среде Windows 2000 Редактирование свойств сетевого адаптера Редактирование реестра Использование

- 14. Выводы: когда требуется изменение МАС-адреса Тестирование систем на наличие уязвимостей аутентификации и авторизации на основе МАС-адресов.

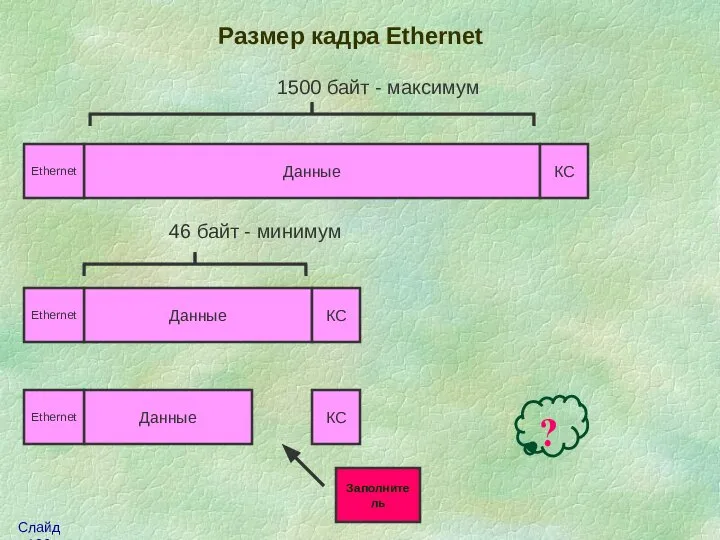

- 15. Размер кадра Ethernet Данные Ethernet КС Данные Ethernet КС 46 байт - минимум 1500 байт -

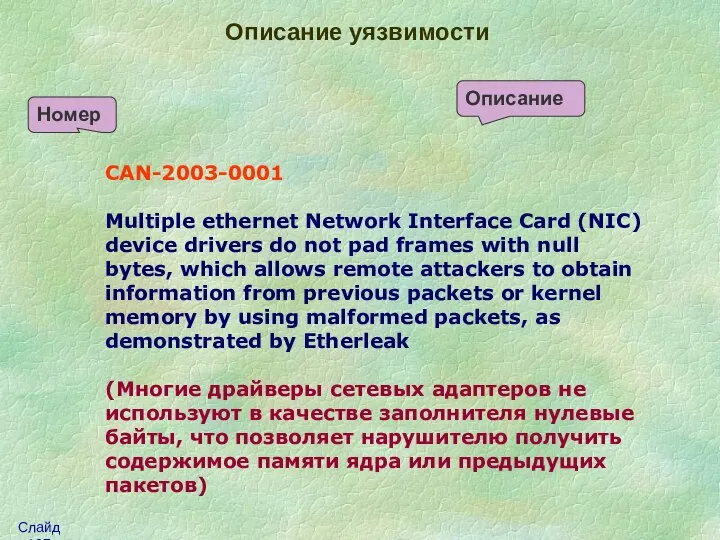

- 16. Описание уязвимости CAN-2003-0001 Multiple ethernet Network Interface Card (NIC) device drivers do not pad frames with

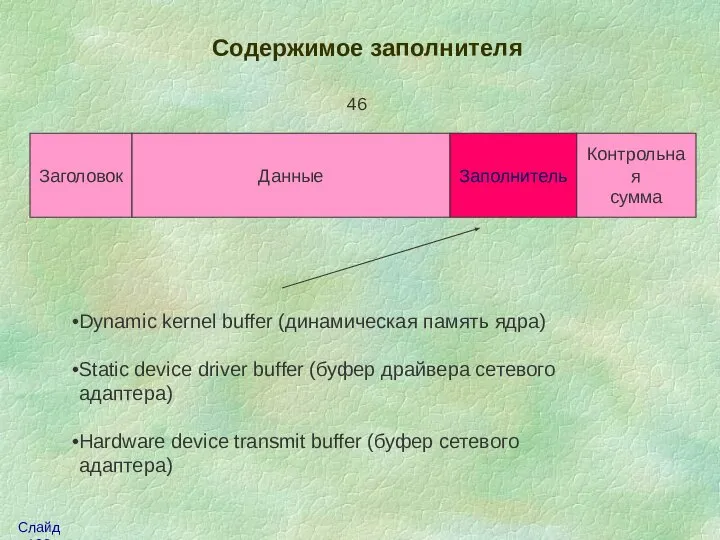

- 17. Содержимое заполнителя Заголовок Данные Контрольная сумма 46 Заполнитель Dynamic kernel buffer (динамическая память ядра) Static device

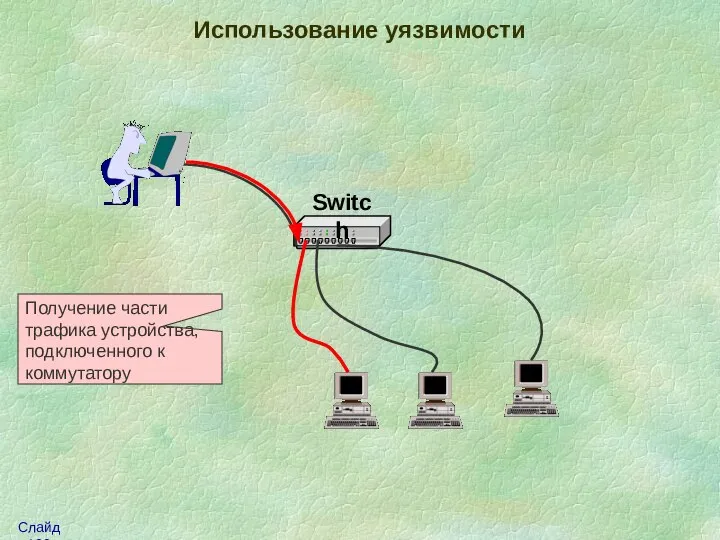

- 18. Switch Использование уязвимости Получение части трафика устройства, подключенного к коммутатору

- 19. Тестирование на наличие уязвимости Ping -l 1 (ICMP – эхо запрос размером 1 байт)

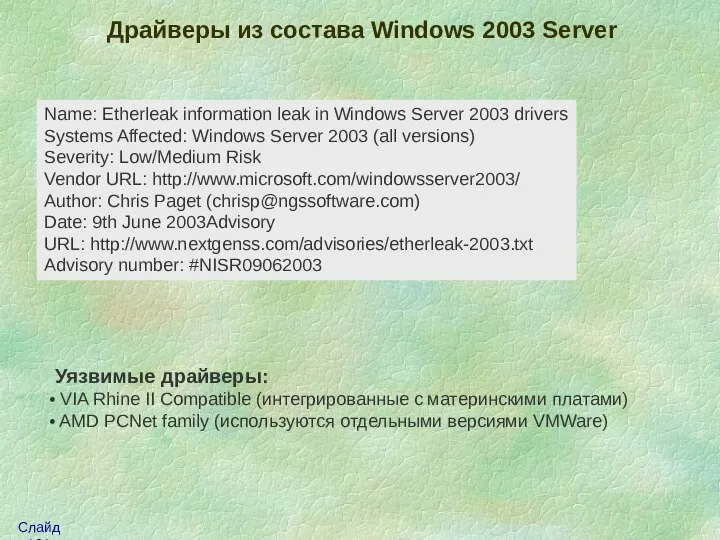

- 20. Драйверы из состава Windows 2003 Server Name: Etherleak information leak in Windows Server 2003 drivers Systems

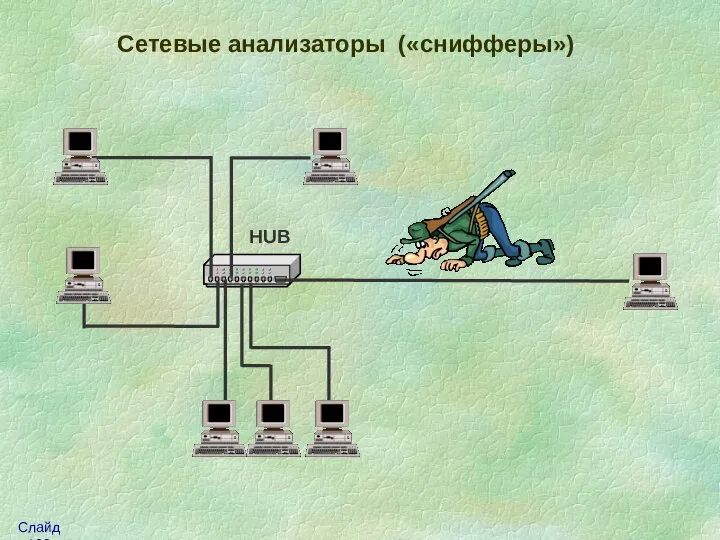

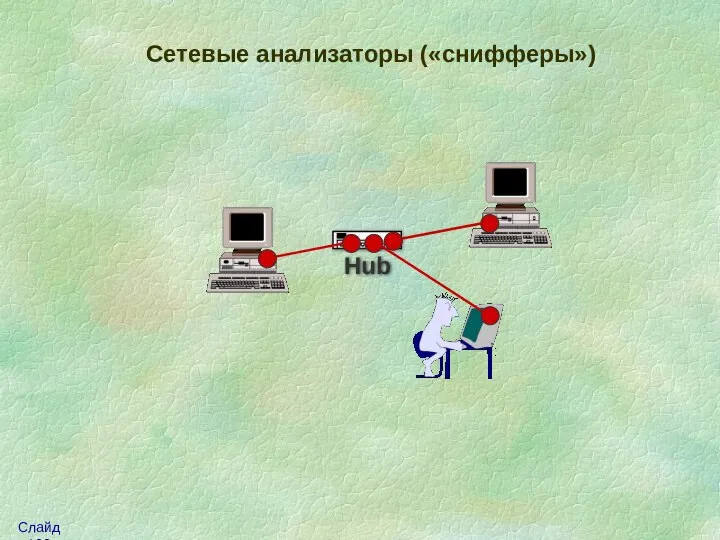

- 21. Сетевые анализаторы («снифферы»)

- 22. Сетевые анализаторы («снифферы»)

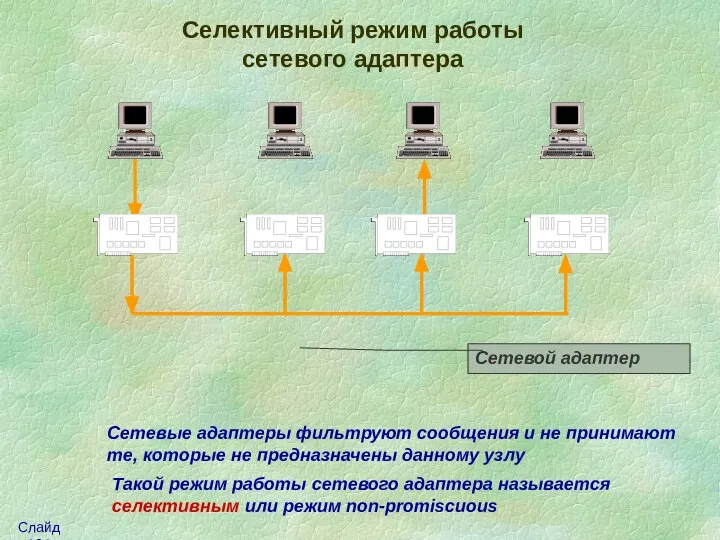

- 23. Сетевые адаптеры фильтруют сообщения и не принимают те, которые не предназначены данному узлу Такой режим работы

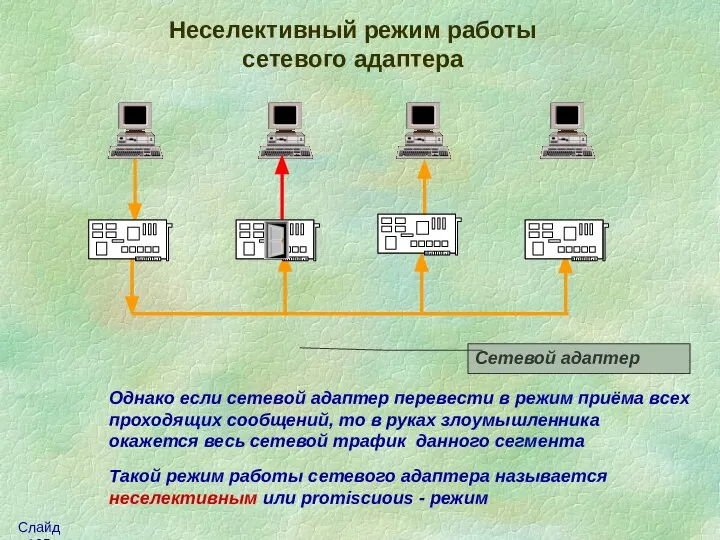

- 24. Сетевой адаптер Неселективный режим работы сетевого адаптера Однако если сетевой адаптер перевести в режим приёма всех

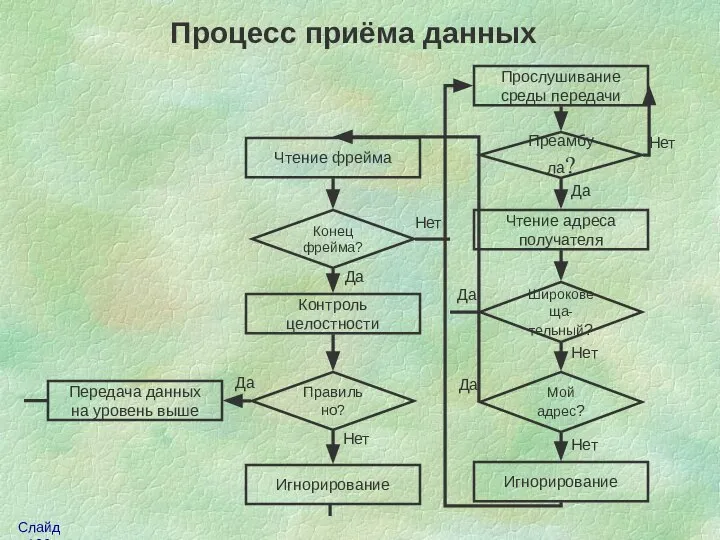

- 25. Прослушивание среды передачи Процесс приёма данных Преамбула? Чтение фрейма Контроль целостности Игнорирование Чтение адреса получателя Широковеща-

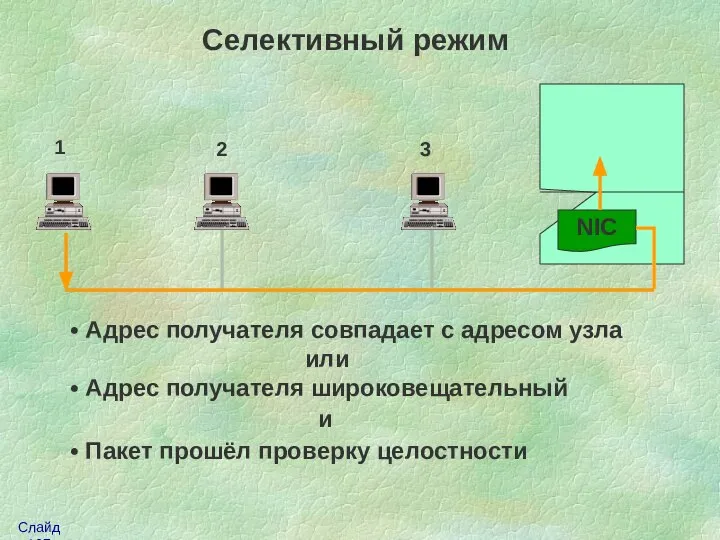

- 26. Селективный режим 1 3 2 NIC Адрес получателя совпадает с адресом узла или Адрес получателя широковещательный

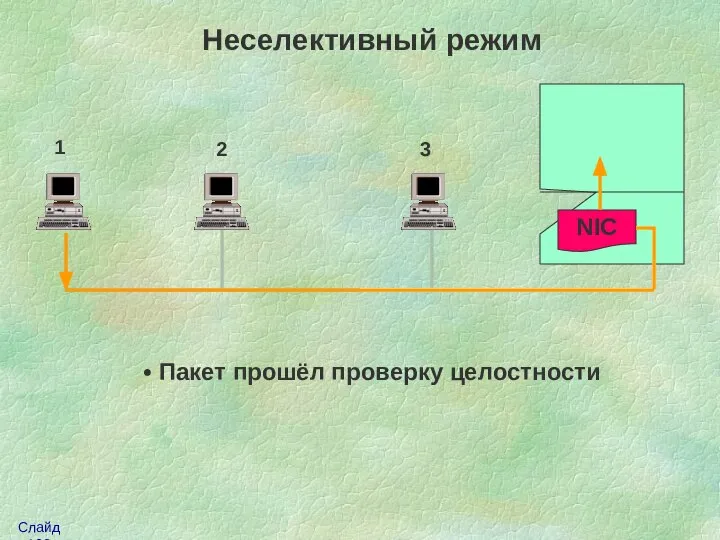

- 27. Неселективный режим 1 3 2 NIC Пакет прошёл проверку целостности

- 28. SnifferPro Microsoft Network Monitor (SMS) Real Secure Network Sensor Сетевые анализаторы

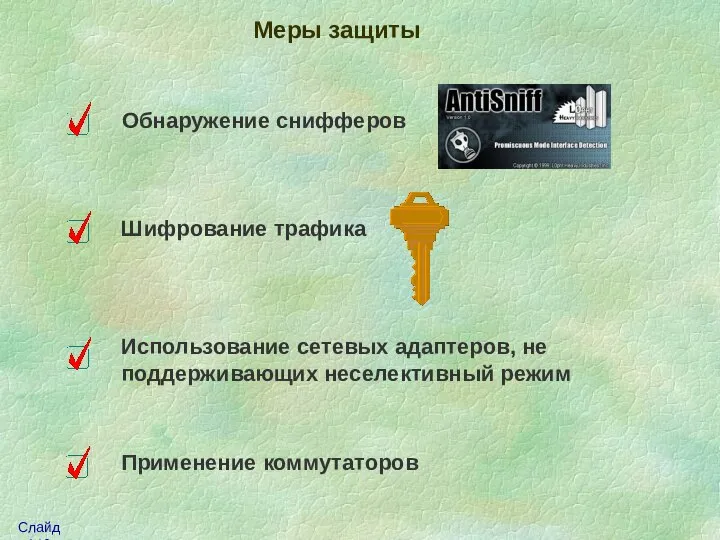

- 29. Обнаружение снифферов Шифрование трафика Меры защиты Использование сетевых адаптеров, не поддерживающих неселективный режим Применение коммутаторов

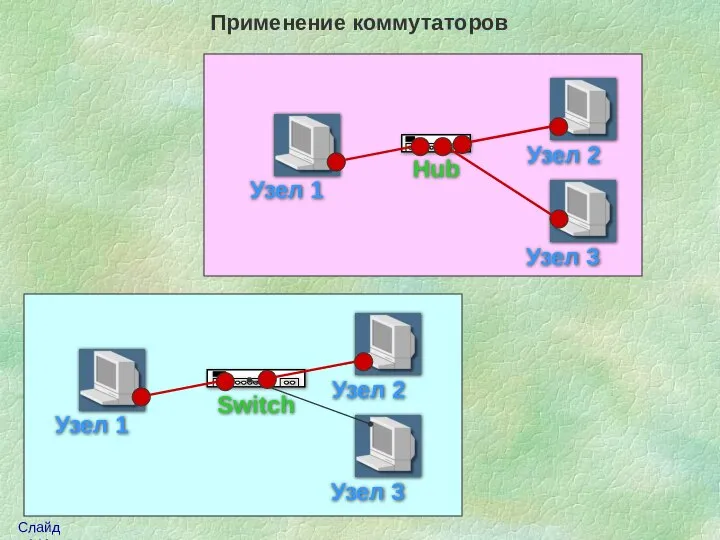

- 30. Применение коммутаторов

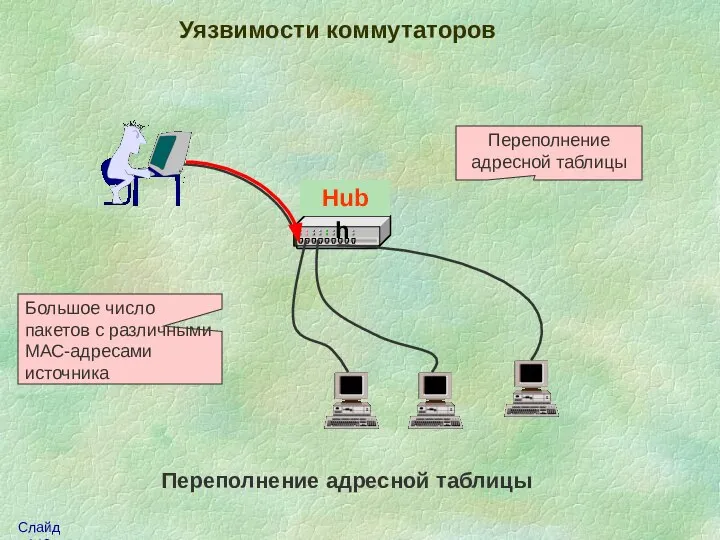

- 31. Switch Уязвимости коммутаторов Переполнение адресной таблицы Большое число пакетов с различными МАС-адресами источника Переполнение адресной таблицы

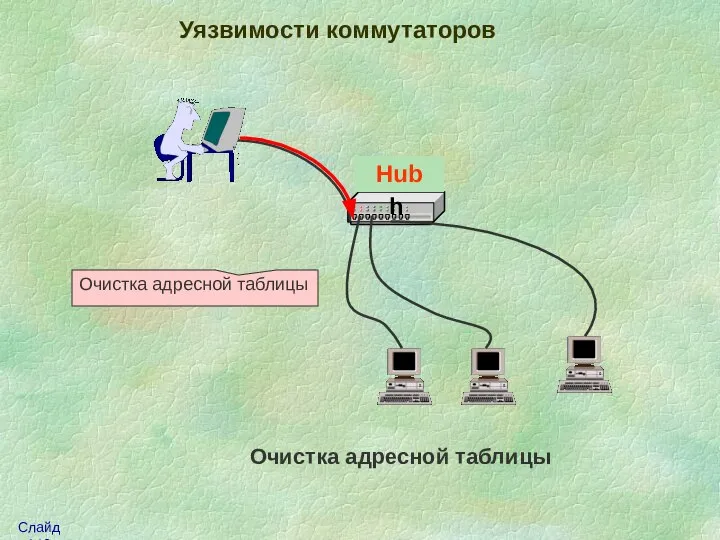

- 32. Switch Уязвимости коммутаторов Очистка адресной таблицы Очистка адресной таблицы Hub

- 33. Обнаружение снифферов по косвенным признакам (Network Monitor) NIC NIC NIC NIC nbtstat -a Name Type Status

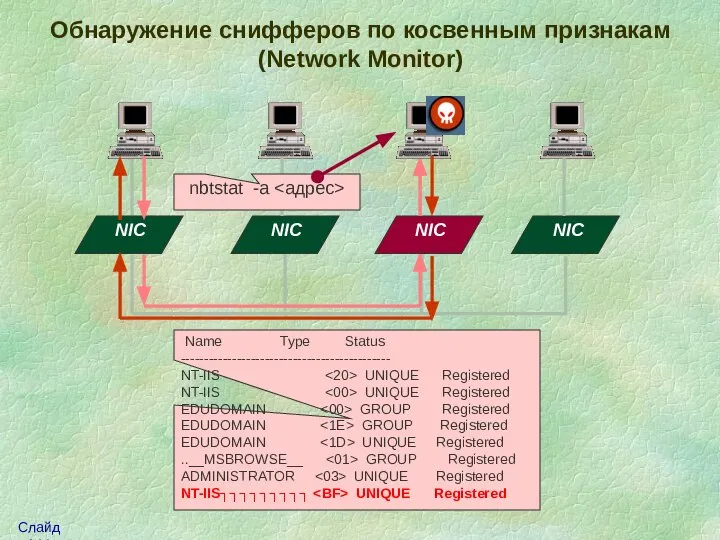

- 34. Технология обнаружения снифферов (UNIX) NIC NIC NIC NIC 1

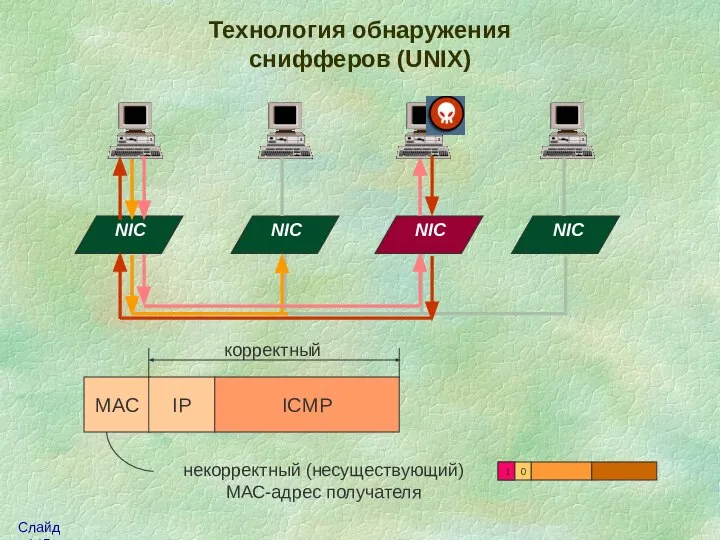

- 35. Технология обнаружения снифферов (Windows) NIC NIC NIC NIC MAC IP ICMP корректный некорректный широковещательный МАС-адрес получателя

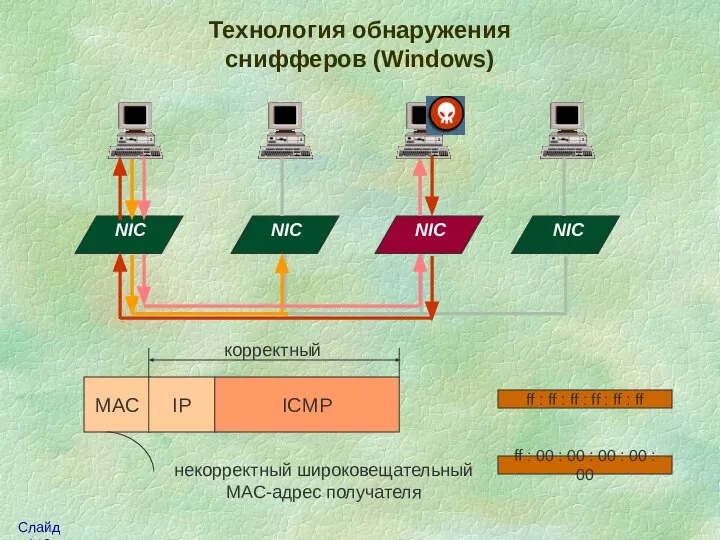

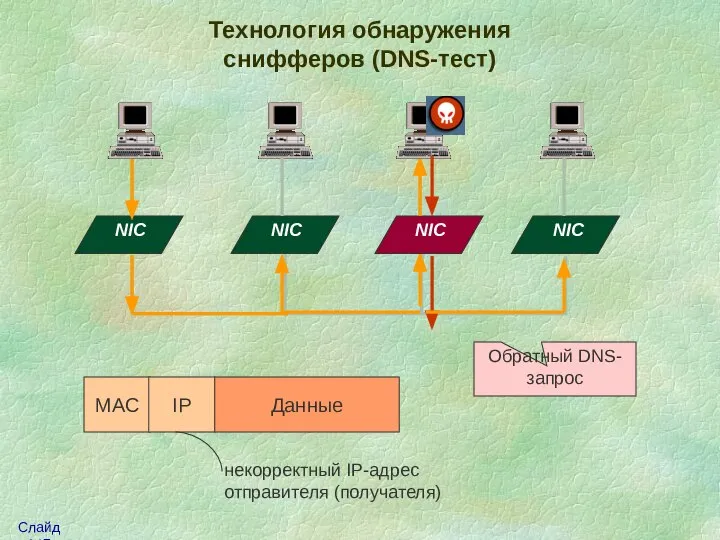

- 36. Технология обнаружения снифферов (DNS-тест) NIC NIC NIC NIC MAC IP Данные некорректный IP-адрес отправителя (получателя) Обратный

- 37. Технология обнаружения снифферов (анализ задержек) NIC NIC NIC NIC Обычный трафик

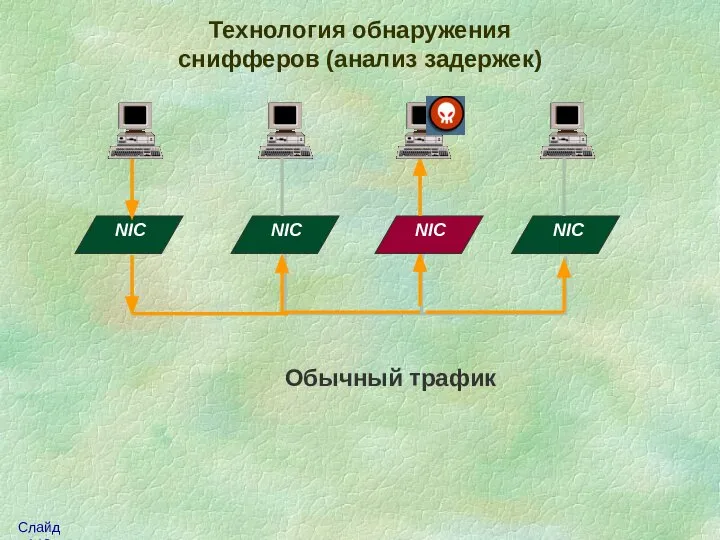

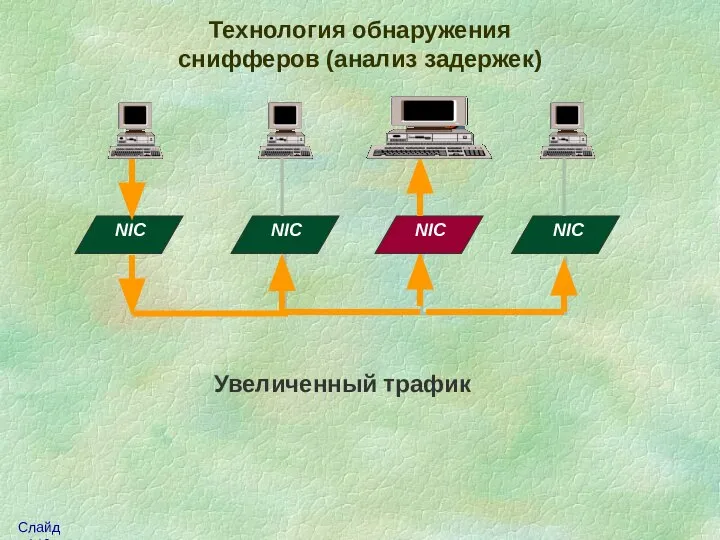

- 38. Технология обнаружения снифферов (анализ задержек) NIC NIC NIC NIC Увеличенный трафик

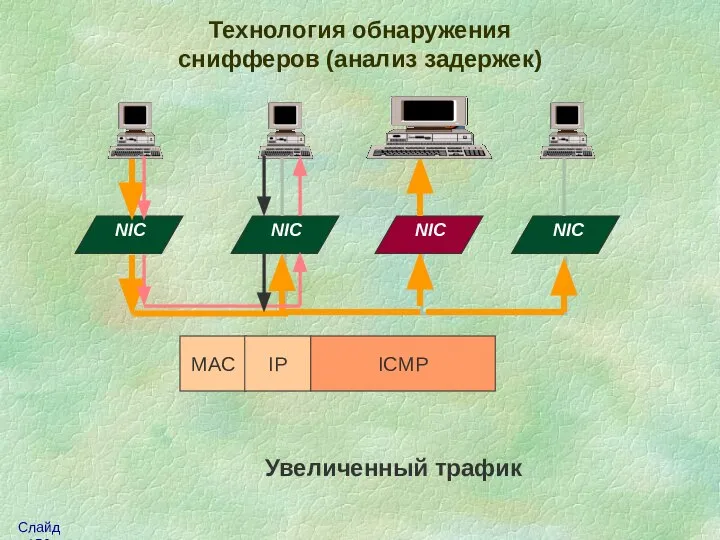

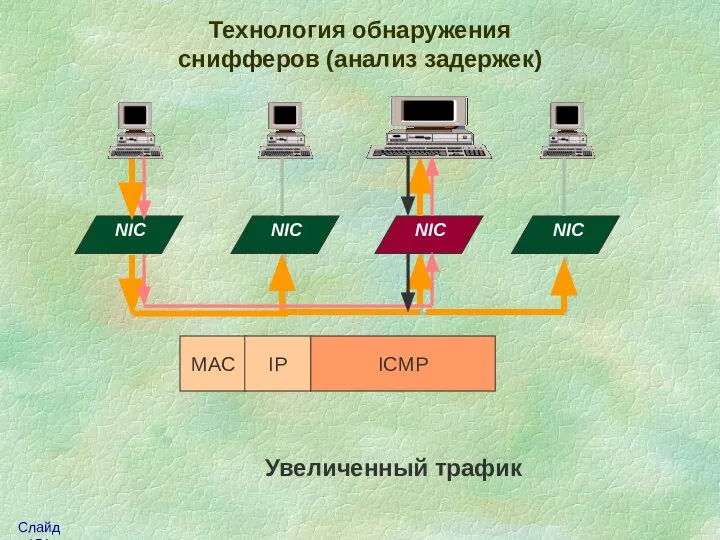

- 39. Технология обнаружения снифферов (анализ задержек) NIC NIC NIC NIC Увеличенный трафик MAC IP ICMP

- 40. Технология обнаружения снифферов (анализ задержек) NIC NIC NIC NIC Увеличенный трафик MAC IP ICMP

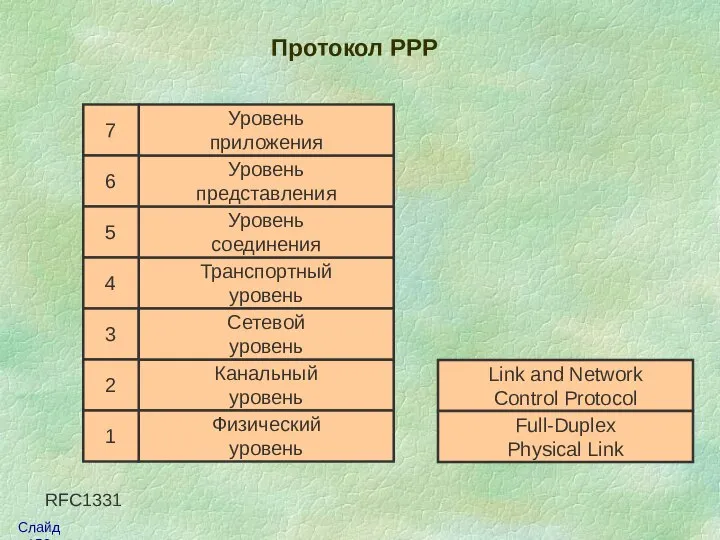

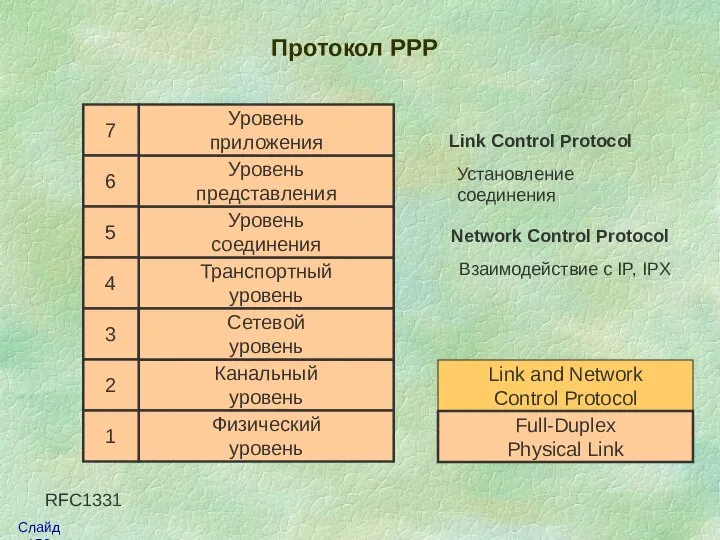

- 41. Протокол РРР Канальный уровень Физический уровень Сетевой уровень Транспортный уровень Уровень соединения Уровень представления Уровень приложения

- 42. Протокол РРР Канальный уровень Физический уровень Сетевой уровень Транспортный уровень Уровень соединения Уровень представления Уровень приложения

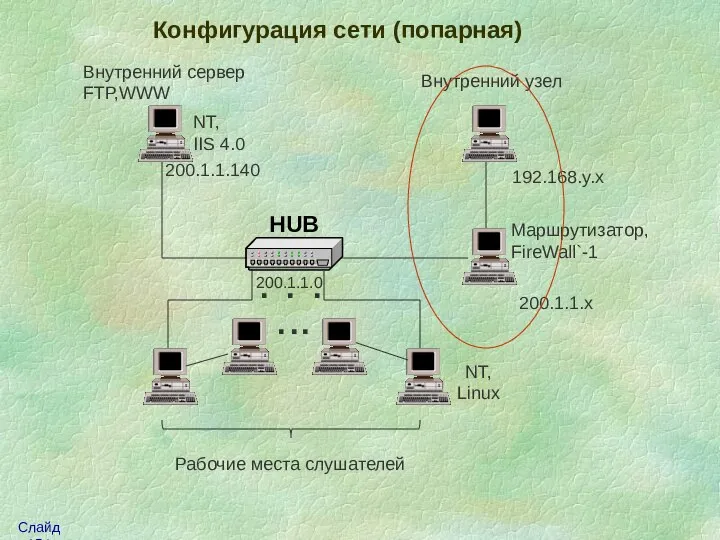

- 43. Конфигурация сети (попарная) 200.1.1.0 Рабочие места слушателей Внутренний сервер FTP,WWW Внутренний узел Маршрутизатop, FireWall`-1 NT, Linux

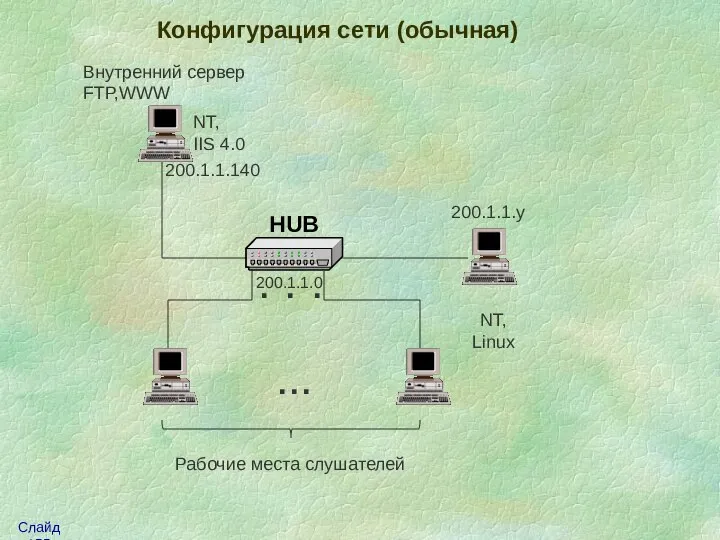

- 44. Конфигурация сети (обычная) 200.1.1.0 Рабочие места слушателей Внутренний сервер FTP,WWW NT, Linux 200.1.1.140 200.1.1.y . .

- 45. Практическая работа 2 Сетевые анализаторы Установка SnifferPro 1.5 Основные приёмы работы с программой Фильтрация по различным

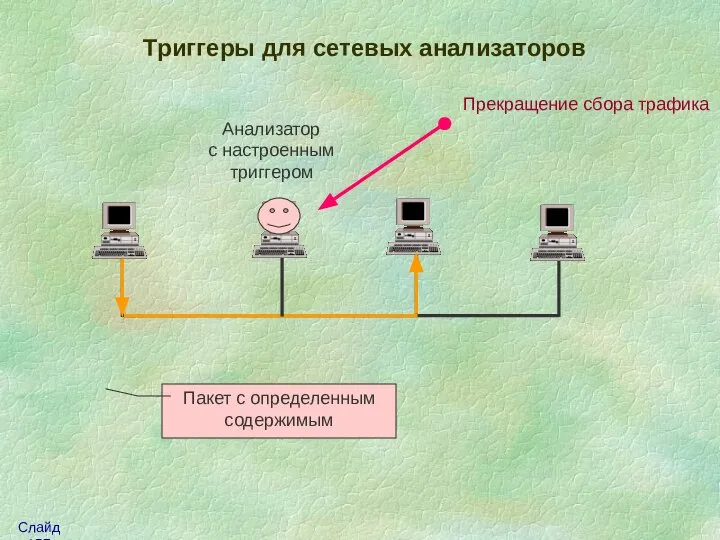

- 46. Триггеры для сетевых анализаторов Анализатор с настроенным триггером Пакет с определенным содержимым Прекращение сбора трафика

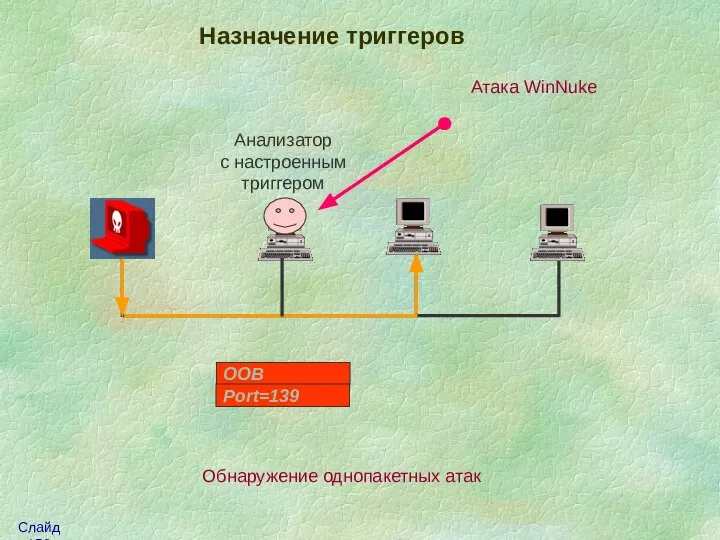

- 47. Назначение триггеров Анализатор с настроенным триггером Обнаружение однопакетных атак Атака WinNuke

- 49. Скачать презентацию

Основы информатики и компьютерный практикум

Основы информатики и компьютерный практикум Системи управління базами даних Access

Системи управління базами даних Access Как вести группу Вконтакте

Как вести группу Вконтакте Power Point How ot use it

Power Point How ot use it Уровни, типы, виды, методы, подходы тестирования

Уровни, типы, виды, методы, подходы тестирования Инструкция по регистрации студентов и выпускников НИУ БелГУ для работы в цифровой карьерной среде Факультетус

Инструкция по регистрации студентов и выпускников НИУ БелГУ для работы в цифровой карьерной среде Факультетус Звуковые карты.

Звуковые карты.  Информационные сетевые технологии

Информационные сетевые технологии Презентация "Компьютерные вирусы" - скачать презентации по Информатике

Презентация "Компьютерные вирусы" - скачать презентации по Информатике Средства массовой коммуникации

Средства массовой коммуникации Научная библиотека МГУ - Отдел обслуживания корпуса Шуваловский. Заказ книг

Научная библиотека МГУ - Отдел обслуживания корпуса Шуваловский. Заказ книг Астрал.ЭДО. Онлайн-сервис для организации юридически значимого электронного документооборота с контрагентами

Астрал.ЭДО. Онлайн-сервис для организации юридически значимого электронного документооборота с контрагентами Учебный курс Хранилища данных Лекция 1 Понятия о хранилищах Лекции читает Кандидат технических наук, доцент Перминов Генн

Учебный курс Хранилища данных Лекция 1 Понятия о хранилищах Лекции читает Кандидат технических наук, доцент Перминов Генн Влияние интернета на современное общество

Влияние интернета на современное общество Подготовка выступления на конференции

Подготовка выступления на конференции Путешествие по островам клавиатуры

Путешествие по островам клавиатуры Разработка программируемого робота с контроллером Arduino

Разработка программируемого робота с контроллером Arduino Язык программирования (урок 1)

Язык программирования (урок 1) Apache HTTP-сервер

Apache HTTP-сервер Организация работы современной пресс-службы. Основные функции и направления работы

Организация работы современной пресс-службы. Основные функции и направления работы Разработка мобильного приложения управления устройством Бегущая строка

Разработка мобильного приложения управления устройством Бегущая строка Операционные системы, среды и оболочки

Операционные системы, среды и оболочки Типы компьютеров Процессор Внутренняя память и её характеристика Кэш-память Дисководы и контроллеры Порты системного блока

Типы компьютеров Процессор Внутренняя память и её характеристика Кэш-память Дисководы и контроллеры Порты системного блока Презентация "Особенности Общения в сети Интернет" - скачать презентации по Информатике

Презентация "Особенности Общения в сети Интернет" - скачать презентации по Информатике Common C++ Performance Mistakes in Games

Common C++ Performance Mistakes in Games Výpočetní technika a algoritmizace I. Úvod do předmětu

Výpočetní technika a algoritmizace I. Úvod do předmětu Жёсткий диск

Жёсткий диск Алгоритмизация. Процедурно-ориентированное программирование. Вопросы: Алгоритм. Блок-схема. Процедурное программирован

Алгоритмизация. Процедурно-ориентированное программирование. Вопросы: Алгоритм. Блок-схема. Процедурное программирован