Содержание

- 2. IPsec Набор протоколов для обеспечения защиты данных, передаваемых по межсетевому протоколу IP Позволяет осуществлять подтверждение подлинности

- 3. IPsec Протокол Kerberos применяется для аутентификации участников соединения. Но и после этапа аутентификации данные, передаваемые по

- 4. IPsec В 1994 году Совет по архитектуре Интернета (Internet Architecture Board, IAB), издал RFC 1636 «Report

- 5. IPsec Новая технология безопасности является необходимой частью протокола IPv6, а также может применяется и в сетях

- 6. Функции протокола IPsec Протокол IPsec обеспечивает наличие следующих функций: Аутентификация – приемник пакетов в состоянии проверить

- 7. Функции протокола IPsec Для реализации представленных функций используются три основных протокола: AH (Authentication Header – заголовок

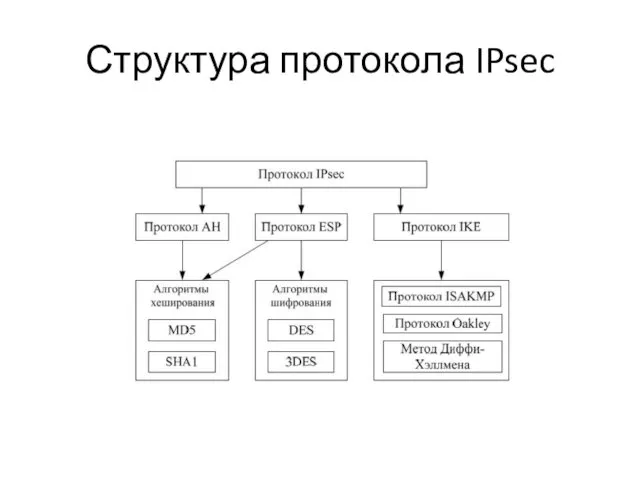

- 8. Структура протокола IPsec

- 9. Протокол AH Протокол AH (описан в RFC 2402) снабжает пакет IPsec своим незашифрованным заголовком, который обеспечивает:

- 10. Протокол AH Первые две функции протокола AH реализуются путем применения алгоритмов хеширования (MD51 или SHA12) к

- 11. Протокол AH Функция защиты от дублирования уже полученных пакетов осуществляется с помощью поля номера пакета в

- 12. Протокол ESP Протокол ESP решает задачи, подобные протоколу AH, – обеспечение аутентификации и целостности исходных данных,

- 13. Протокол IKE Управление секретными ключами в протоколе IPsec осуществляется при помощи протокола IKE (описан в RFC

- 14. Протокол IKE Протокол IKE устанавливает соединение между двумя узлами сети, называемое безопасной ассоциацией (Security Association, SA).

- 16. Скачать презентацию

Кодирование информации

Кодирование информации Рост сложности проектов ИС. Предпосылки появления средств автоматизации разработки ИС. Термин CASE

Рост сложности проектов ИС. Предпосылки появления средств автоматизации разработки ИС. Термин CASE Введение в медицинскую информатику. Основы информационных технологий

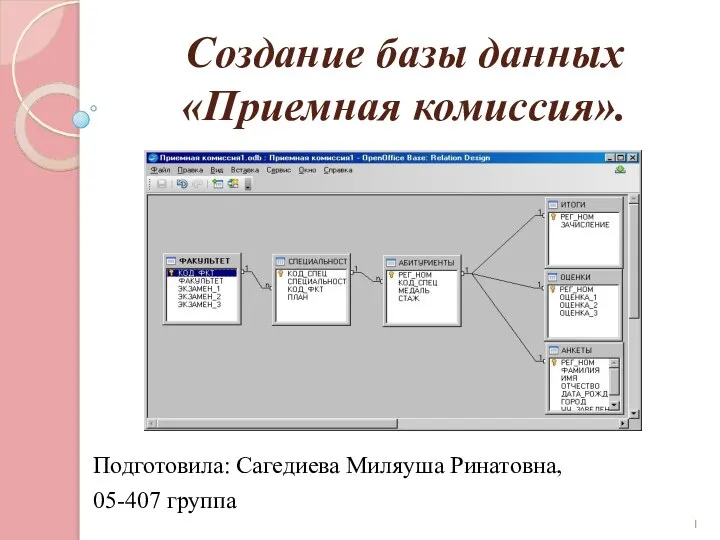

Введение в медицинскую информатику. Основы информационных технологий Создание базы данных «Приемная комиссия»

Создание базы данных «Приемная комиссия» Сравнение видов звукозаписи

Сравнение видов звукозаписи Расчет параметров координированного управления светофорными объектами

Расчет параметров координированного управления светофорными объектами JavaScript - dynamic computer programming language

JavaScript - dynamic computer programming language Основні концепції реляційної бази даних

Основні концепції реляційної бази даних «Базы данных и информационные системы. Основные понятия» Prezentacii.com Портал готовых презентаций PowerPoint

«Базы данных и информационные системы. Основные понятия» Prezentacii.com Портал готовых презентаций PowerPoint  Управління резервними копіями ОС

Управління резервними копіями ОС ПРОЦЕССОР Назначение, функции, состав

ПРОЦЕССОР Назначение, функции, состав Информационная система. Каталог музыкальных книг

Информационная система. Каталог музыкальных книг Объекты окружающего мира Свойства, действия и среда объектов

Объекты окружающего мира Свойства, действия и среда объектов  Информационные системы

Информационные системы Весёлый тест по информатике

Весёлый тест по информатике Информационная журналистика

Информационная журналистика Контекст и фрэйминг

Контекст и фрэйминг Форма модуля как объект конфигурации 1С

Форма модуля как объект конфигурации 1С Линейный алгоритм

Линейный алгоритм AMS partner. Софты. Обучение заработку в сети от 150 000 рублей

AMS partner. Софты. Обучение заработку в сети от 150 000 рублей Оборудование “Мультисофт cистемз”. Фискальные решений для бизнеса

Оборудование “Мультисофт cистемз”. Фискальные решений для бизнеса Назначение и виды операционных систем. Операции с файлами и папками

Назначение и виды операционных систем. Операции с файлами и папками Презентация "Компьютер и информация" - скачать презентации по Информатике

Презентация "Компьютер и информация" - скачать презентации по Информатике №2 Организация сети с использованием коммутатора

№2 Организация сети с использованием коммутатора Настройка безопасности беспроводной локальной сети

Настройка безопасности беспроводной локальной сети Количество информации

Количество информации Американские компании. Поисковая система eBay

Американские компании. Поисковая система eBay Презентация "Средства анализа защищённости. Internet Scanner" - скачать презентации по Информатике

Презентация "Средства анализа защищённости. Internet Scanner" - скачать презентации по Информатике