Содержание

- 2. Пути и методы защиты информации в локальных сетях: Архитектура ЛС и технология ее функционирования позволяет злоумышленнику

- 3. Средства и способы защиты информации Для решения проблемы защиты информации основными средствами, используемыми для создания механизмов

- 4. Способы защиты информации

- 5. Анализ методов защиты информации в ЛС Обеспечение надежной защиты информации предполагает: Обеспечение безопасности информации в ЛС

- 6. Основные каналы утечки информации при ее обработке на ПЭВМ

- 7. Важным аспектом всестороннего подхода к защите ЭВМ являются меры защиты вычислительных устройств от прямых угроз, которые

- 8. 2.2 Идентификация и установление личности Так как функционирование всех механизмов ограничения доступа, использующих аппаратные средства или

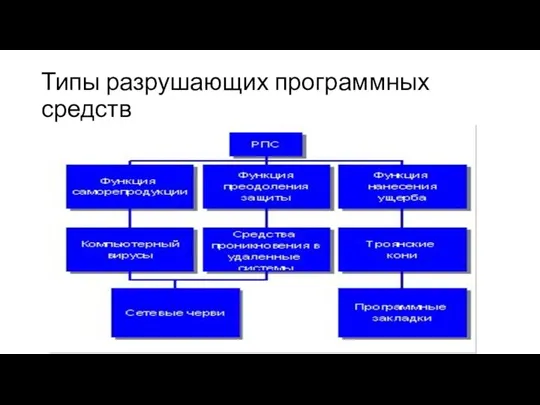

- 9. Типы разрушающих программных средств

- 11. Скачать презентацию

Цифровой планетарий в школе в обычных учебных классах. ОСӠ. Кубосвод

Цифровой планетарий в школе в обычных учебных классах. ОСӠ. Кубосвод Інтегровані технології та реінжиніринг інструментального виробництва

Інтегровані технології та реінжиніринг інструментального виробництва Операции манипулирования с диапазонами

Операции манипулирования с диапазонами Система цветопередачи

Система цветопередачи Данные и программы. Файлы и файловые системы. 7 класс Учитель: Косенко Е.В.

Данные и программы. Файлы и файловые системы. 7 класс Учитель: Косенко Е.В. Document Object Model. Лекция 3

Document Object Model. Лекция 3 Анализ источников частичных разрядов и их сепарация от сигналов помех электрического шума

Анализ источников частичных разрядов и их сепарация от сигналов помех электрического шума Анализ дизайна интернет-сайтов

Анализ дизайна интернет-сайтов Запросы с групповыми операциями

Запросы с групповыми операциями Деловая графика в электронных таблицах

Деловая графика в электронных таблицах Заюшкина избушка

Заюшкина избушка Информатика. Введение. Предмет и задачи

Информатика. Введение. Предмет и задачи Рекомендации по подготовке макетов к печати (PRO)

Рекомендации по подготовке макетов к печати (PRO) Технические средства мультимедиа

Технические средства мультимедиа Монитор

Монитор  Презентация "Электронная таблица" - скачать презентации по Информатике

Презентация "Электронная таблица" - скачать презентации по Информатике Первые ОС для персональных компьютеров

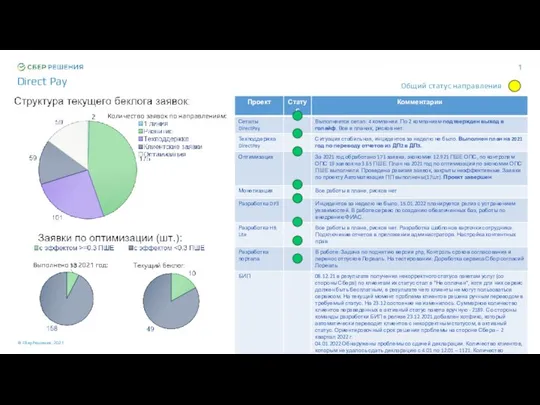

Первые ОС для персональных компьютеров Структура текущего беклога заявок

Структура текущего беклога заявок Основные понятия технологии проектирования информационных систем (ИС)

Основные понятия технологии проектирования информационных систем (ИС) Шаблоны презентаций

Шаблоны презентаций Проект по информатике: “Мир без интернета”

Проект по информатике: “Мир без интернета” Формирование изображения на экране монитора. Обработка графической информации

Формирование изображения на экране монитора. Обработка графической информации Микропроцессорные системы МИКРОРПОЦЕССОРЫ И МИКРОЭВМ

Микропроцессорные системы МИКРОРПОЦЕССОРЫ И МИКРОЭВМ  Презентация по теме: Квантовые компьютеры Выполнил: Роуба Александр Гип-108 2008 г.

Презентация по теме: Квантовые компьютеры Выполнил: Роуба Александр Гип-108 2008 г. Моделирование и оптимизация процессов и систем сервиса

Моделирование и оптимизация процессов и систем сервиса Презентация____

Презентация____ Оборудование компьютера

Оборудование компьютера Патерни проектування. Декоратор

Патерни проектування. Декоратор