Содержание

- 2. ВОПРОСЫ ЗАНЯТИЯ Основы мониторинга сетевой активности. Криминалистический анализ сетевого трафика. Domain Name System (DNS). HyperText Transfer

- 3. Криминалистика Digital evidence Processing Analysis

- 4. План

- 5. Основы мониторинга сетевой активности

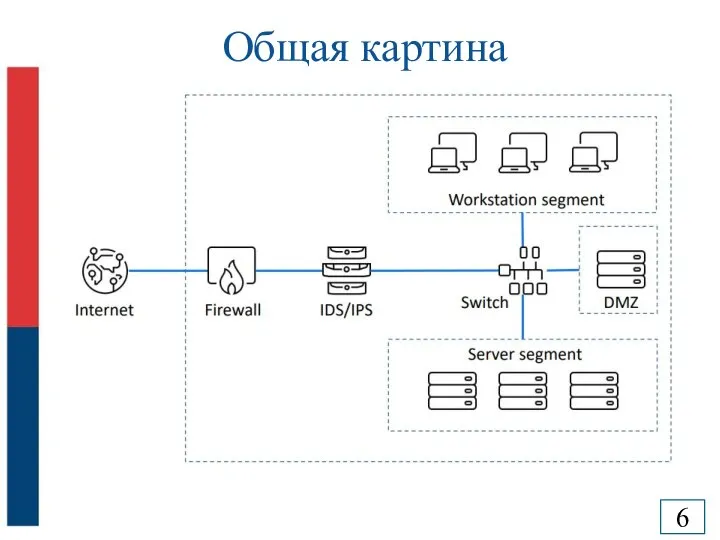

- 6. Общая картина

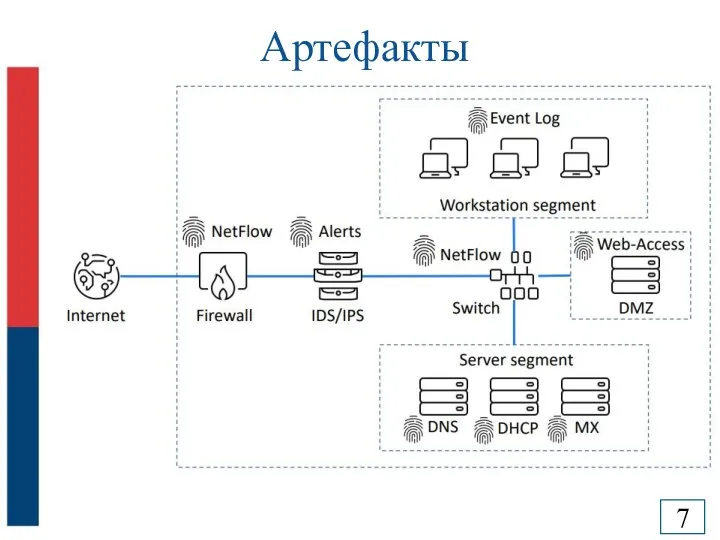

- 7. Артефакты

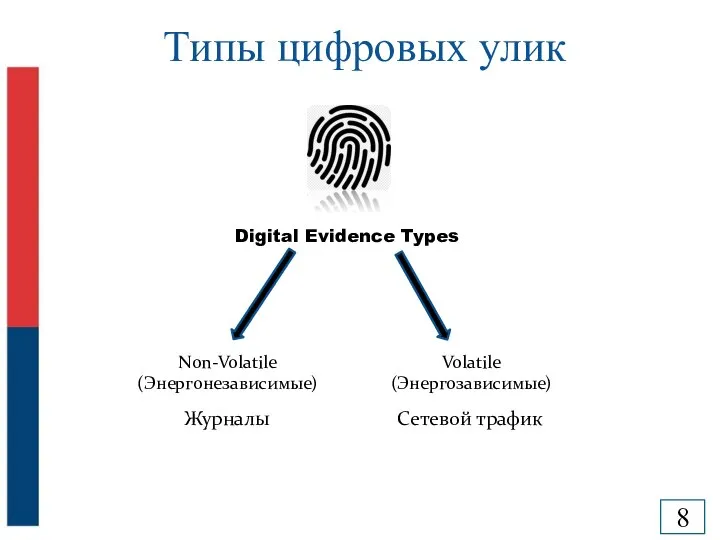

- 8. Типы цифровых улик Digital Evidence Types Non-Volatile (Энергонезависимые) Volatile (Энергозависимые) Журналы Сетевой трафик

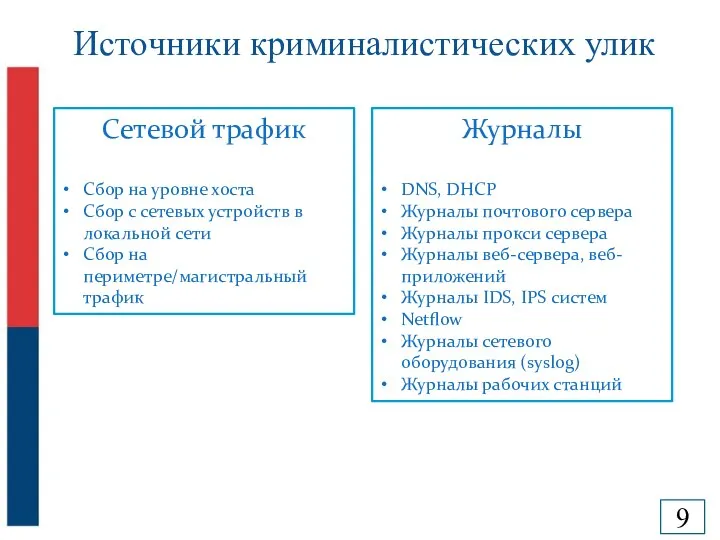

- 9. Источники криминалистических улик Сетевой трафик Сбор на уровне хоста Сбор с сетевых устройств в локальной сети

- 10. Захват сетевого трафика

- 11. Захват сетевого трафика На периметре Сетевое оборудование ЛВС На уровне хоста

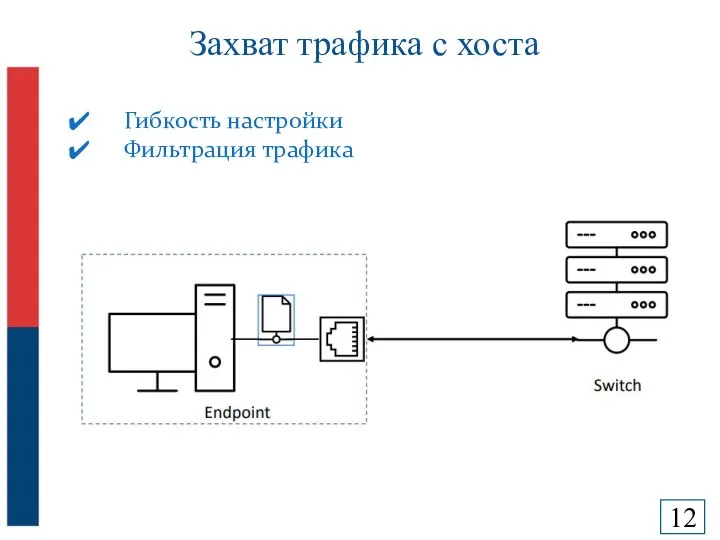

- 12. Захват трафика c хоста Гибкость настройки Фильтрация трафика

- 13. Утилиты для захвата трафика Cross-platform (wireshark, tshark) *nix (tcpdump) Windows (netsh)

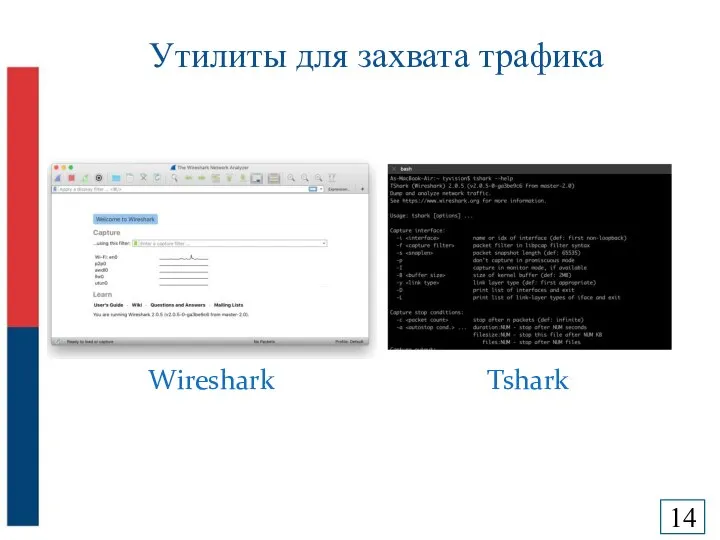

- 14. Утилиты для захвата трафика Wireshark Tshark

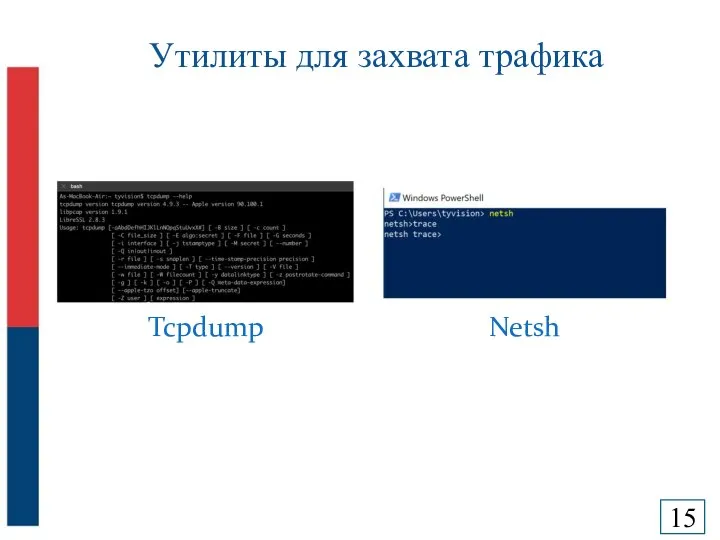

- 15. Утилиты для захвата трафика Tcpdump Netsh

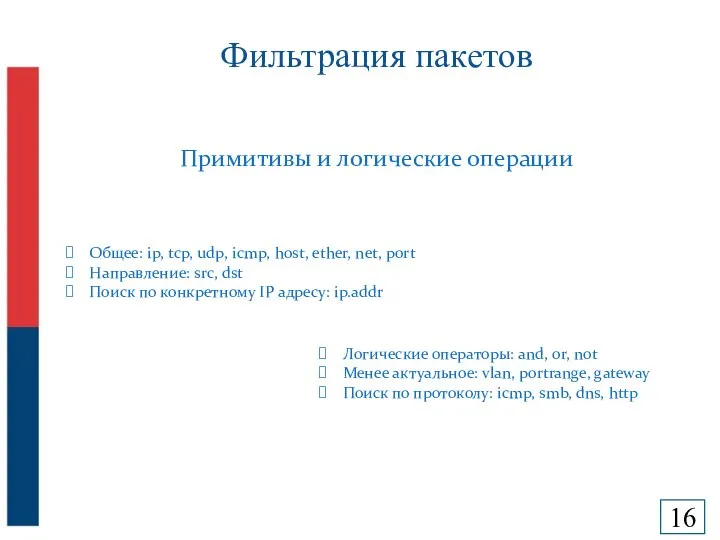

- 16. Фильтрация пакетов Примитивы и логические операции Общее: ip, tcp, udp, icmp, host, ether, net, port Направление:

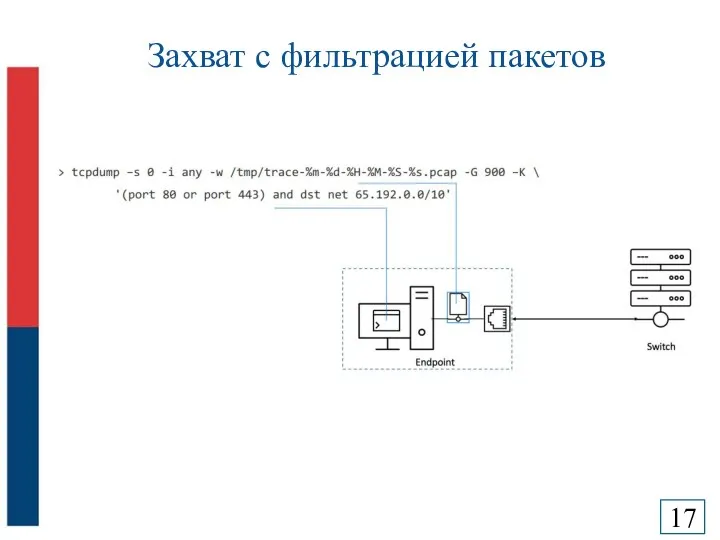

- 17. Захват с фильтрацией пакетов

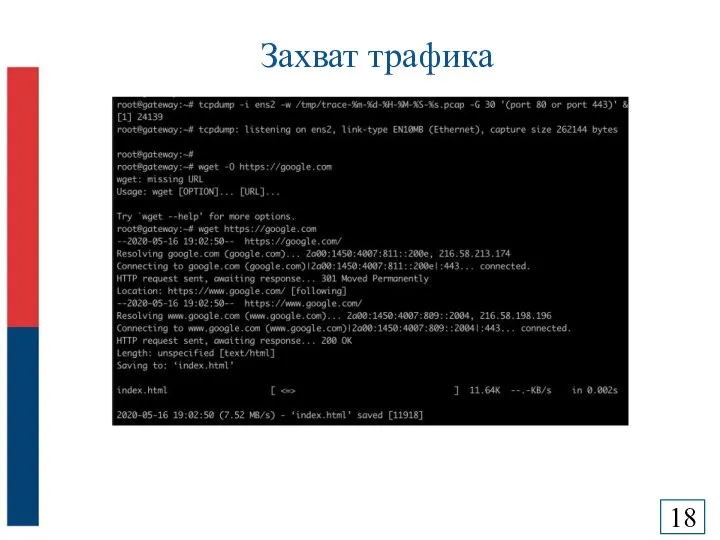

- 18. Захват трафика

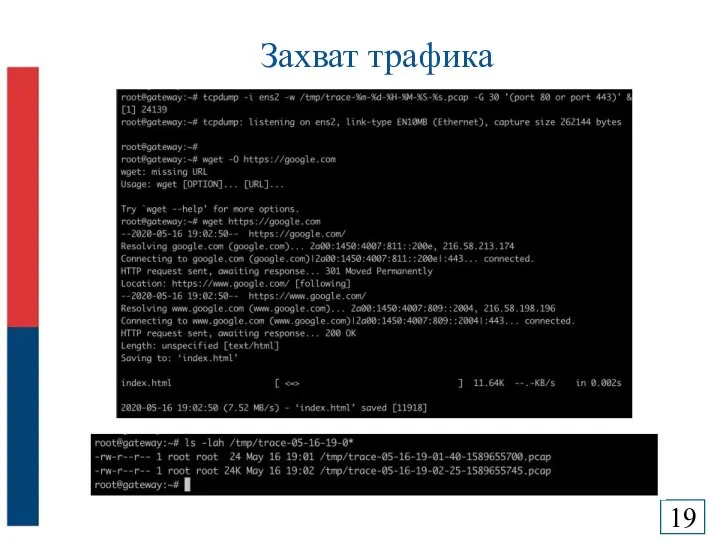

- 19. Захват трафика

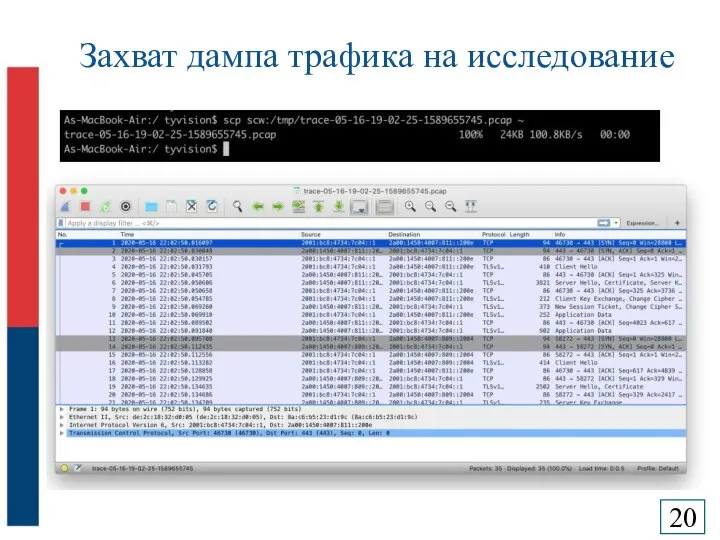

- 20. Захват дампа трафика на исследование

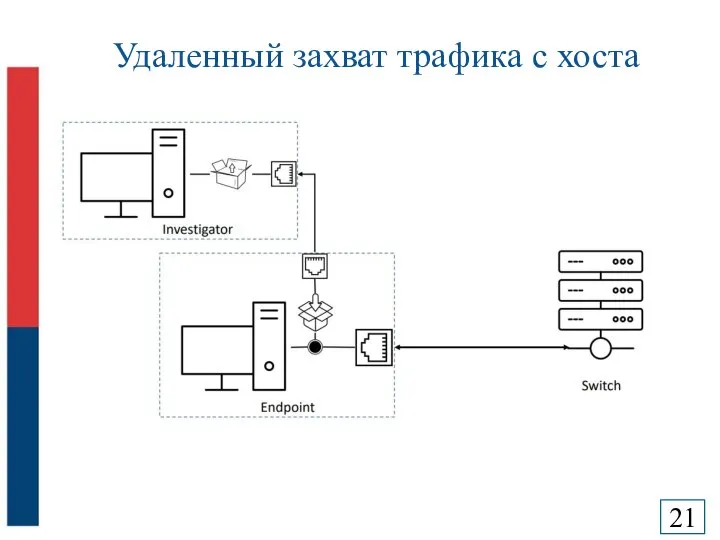

- 21. Удаленный захват трафика с хоста

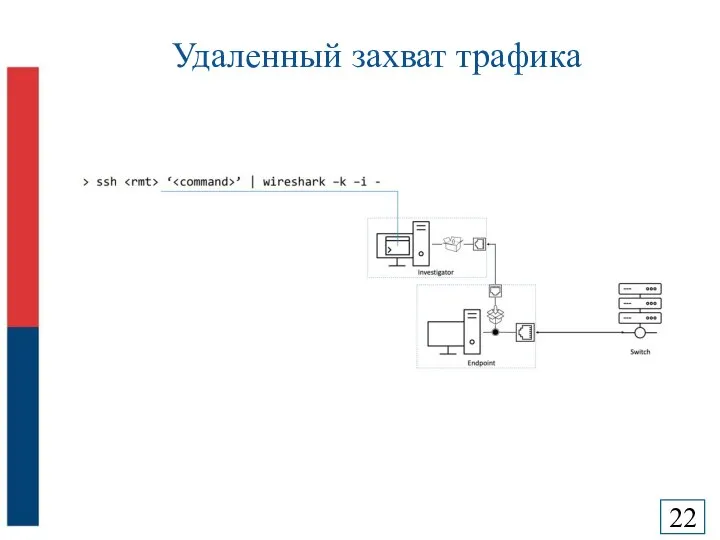

- 22. Удаленный захват трафика

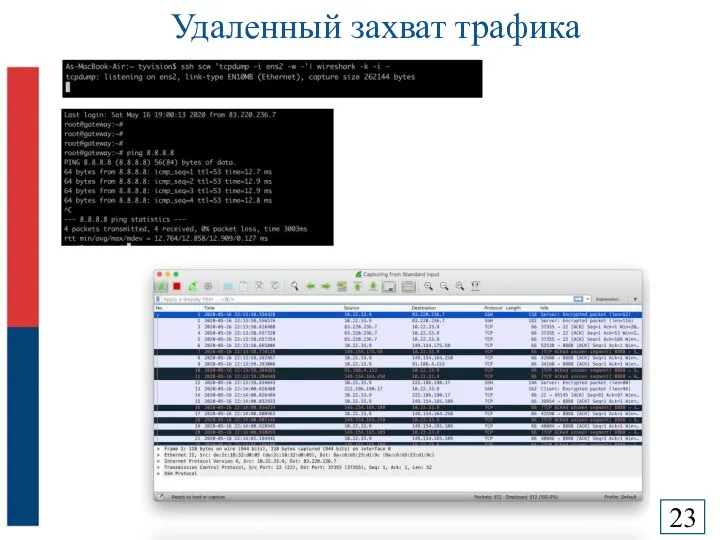

- 23. Удаленный захват трафика

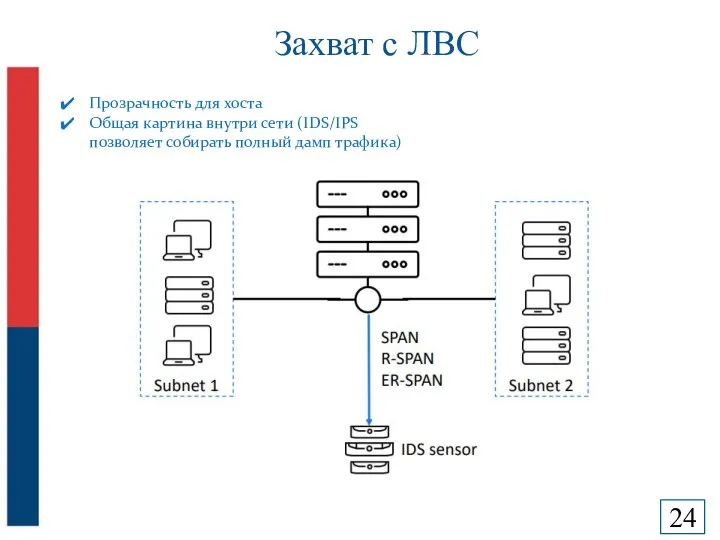

- 24. Захват с ЛВС Прозрачность для хоста Общая картина внутри сети (IDS/IPS позволяет собирать полный дамп трафика)

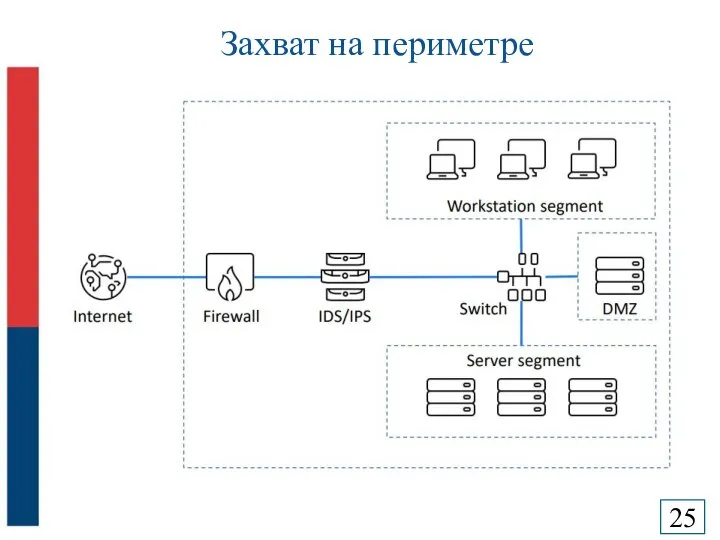

- 25. Захват на периметре

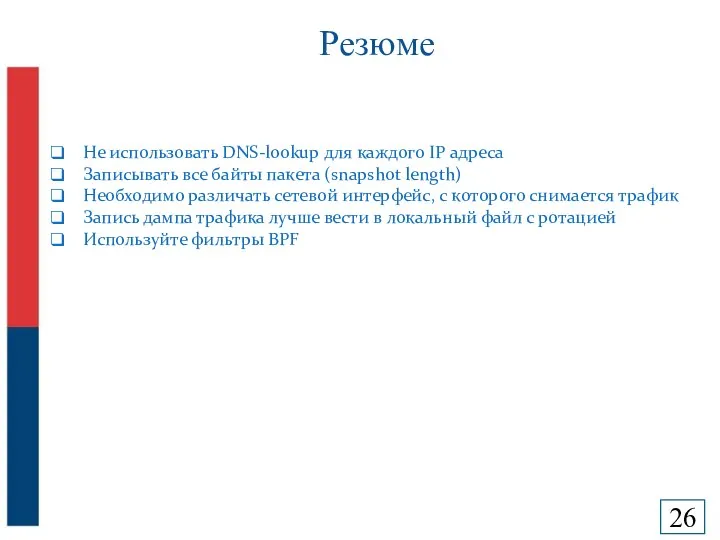

- 26. Резюме Не использовать DNS-lookup для каждого IP адреса Записывать все байты пакета (snapshot length) Необходимо различать

- 27. Криминалистический анализ сетевого трафика

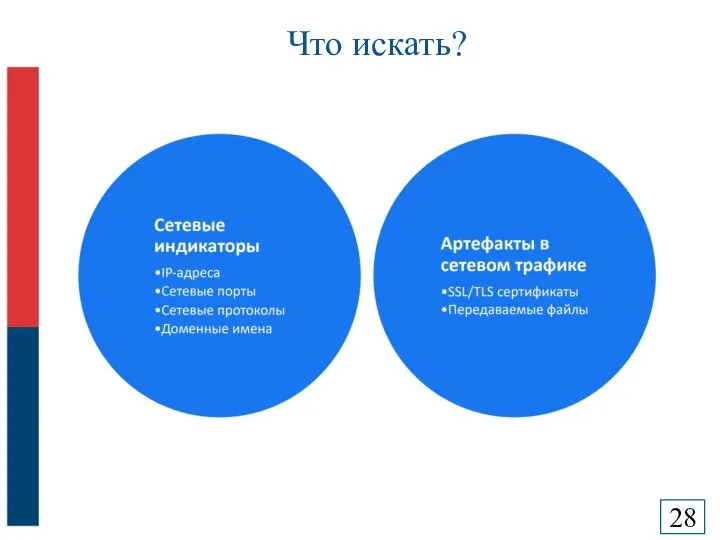

- 28. Что искать?

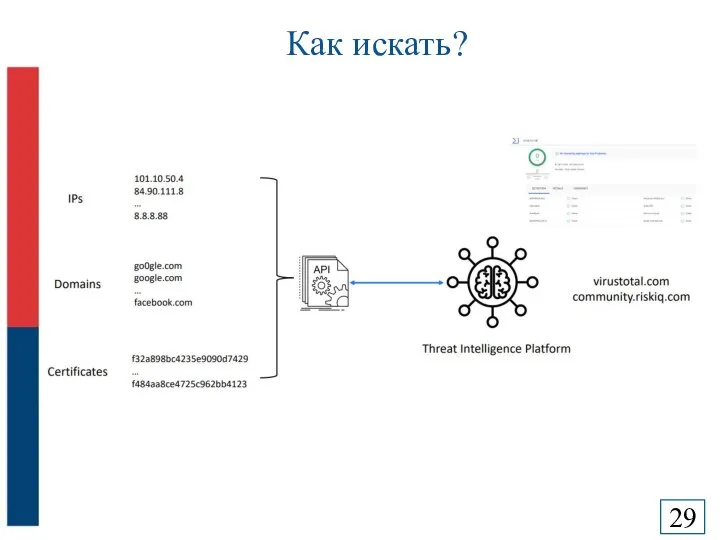

- 29. Как искать?

- 30. На чем концентрироваться?

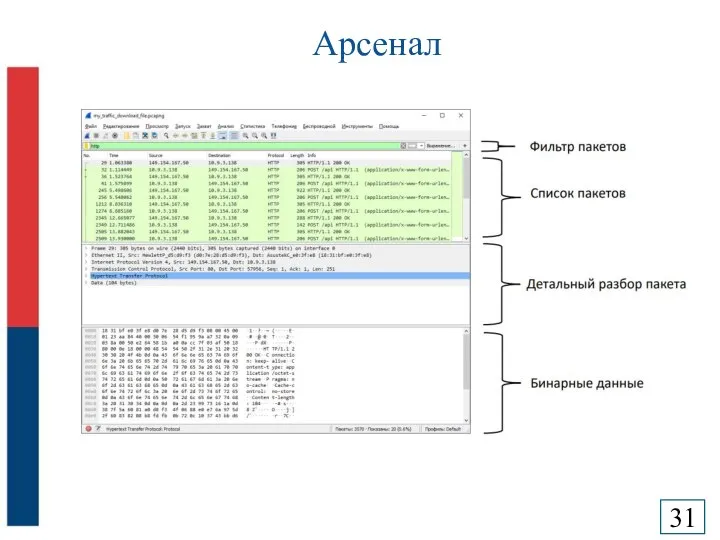

- 31. Арсенал

- 32. Арсенал

- 33. Domain Name System (DNS)

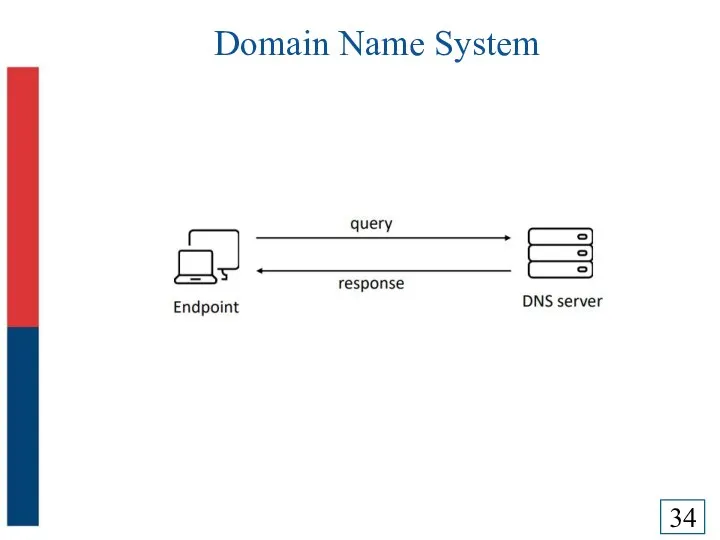

- 34. Domain Name System

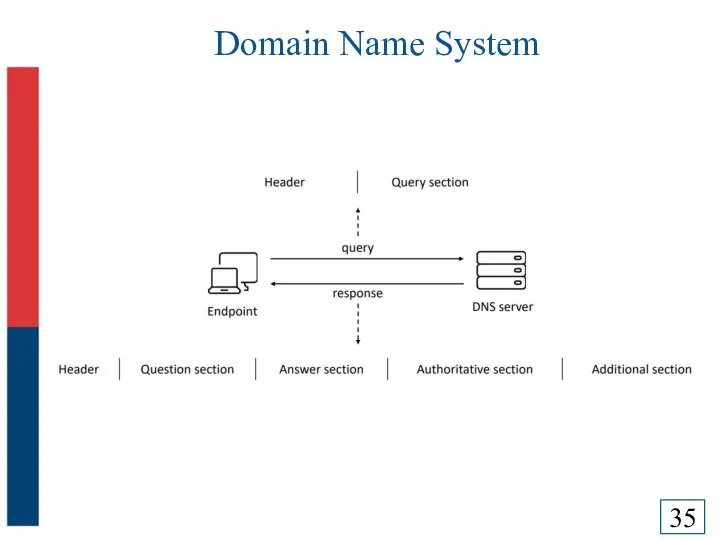

- 35. Domain Name System

- 36. DNS типы записей DNS common A, AAAA, ALIAS, CNAME, MX, NS, PTR, SOA, SRV, TXT DNSSEC

- 37. DNS типы записей DNS common A, AAAA, ALIAS, CNAME, MX, NS, PTR, SOA, SRV, TXT DNSSEC

- 38. DNS практика Посмотрим как в Wireshark можно исследовать DNS активность ПО: Wireshark Файл: task1.pcap

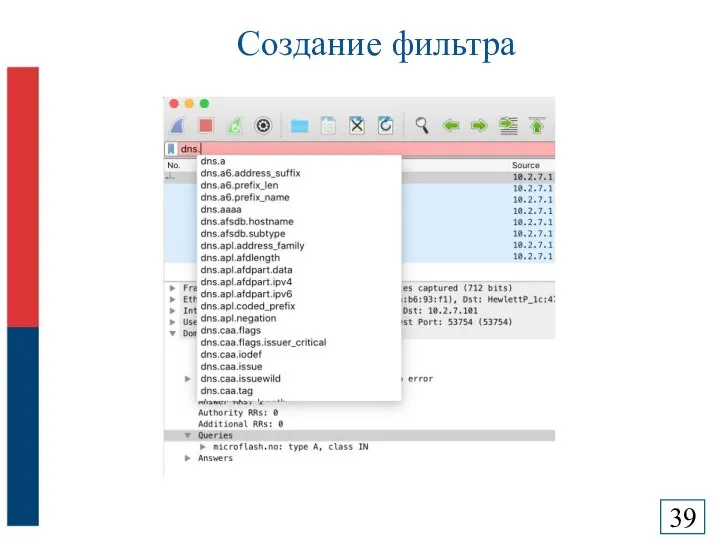

- 39. Создание фильтра

- 40. Все резолвы IPv4

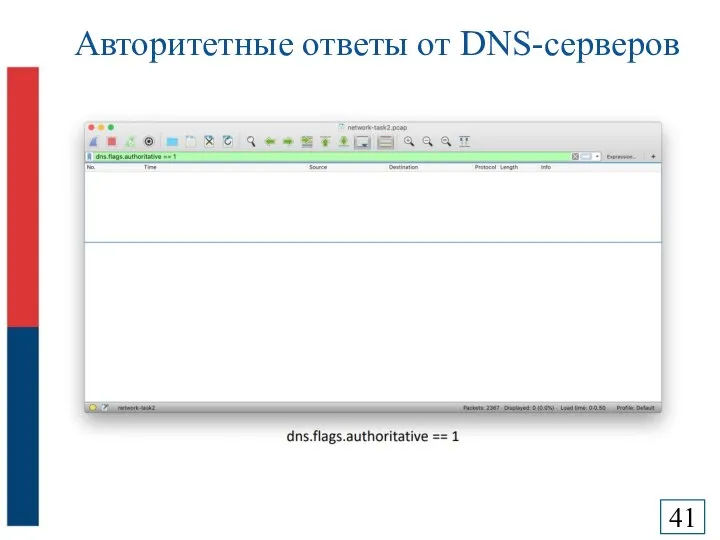

- 41. Авторитетные ответы от DNS-серверов

- 42. Резюме Ответы на DNS запросы с IP адресами веб-ресурсов (в т.ч. Проверка на наличие интернет-соединения) Определение

- 43. Hypertext transfer protocol (HTTP)

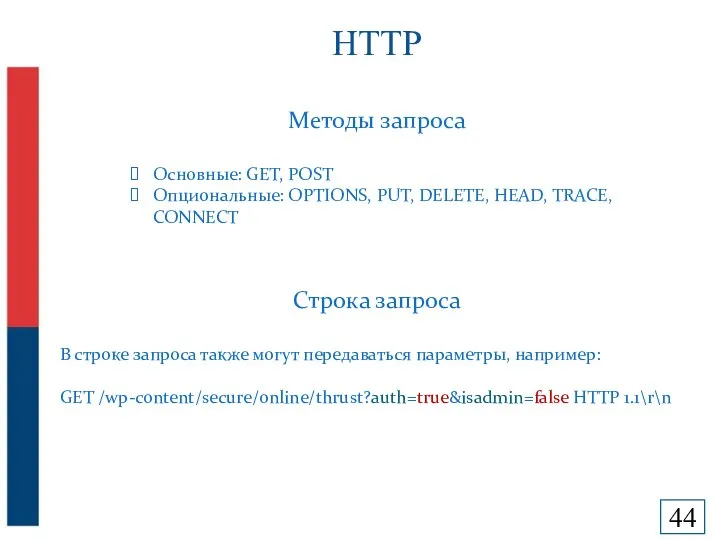

- 44. HTTP Методы запроса Основные: GET, POST Опциональные: OPTIONS, PUT, DELETE, HEAD, TRACE, CONNECT Строка запроса В

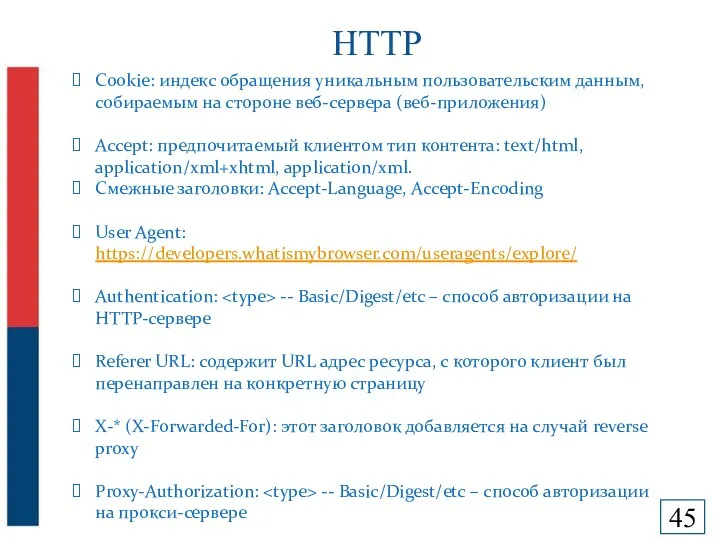

- 45. HTTP Cookie: индекс обращения уникальным пользовательским данным, собираемым на стороне веб-сервера (веб-приложения) Accept: предпочитаемый клиентом тип

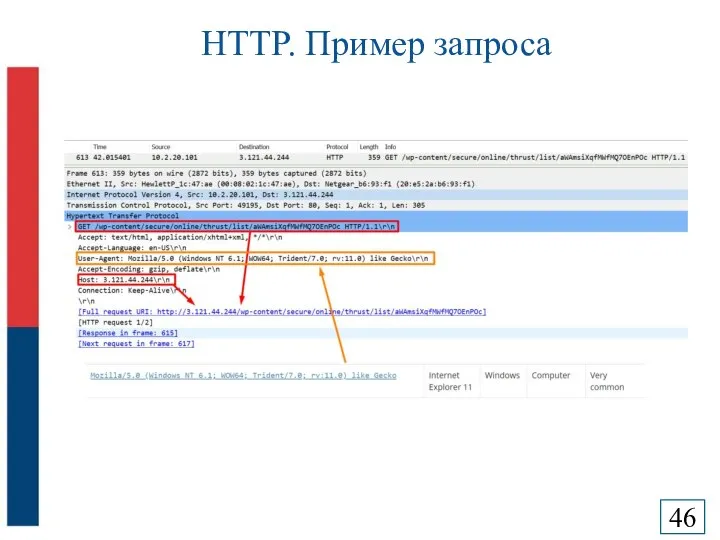

- 46. HTTP. Пример запроса

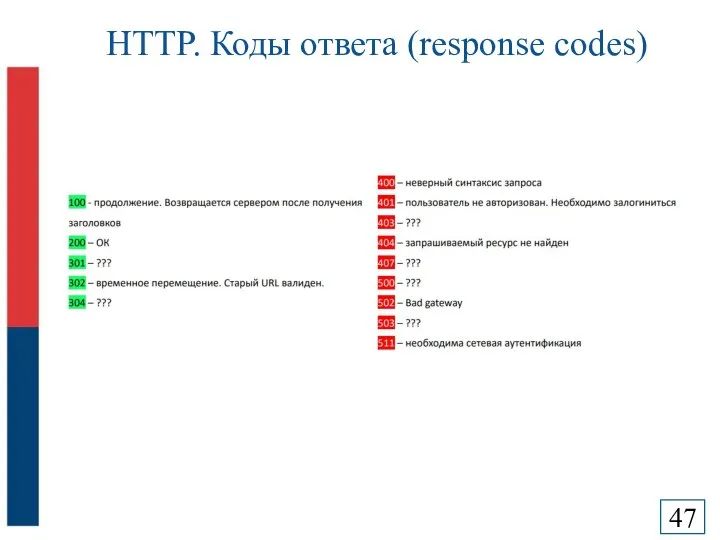

- 47. HTTP. Коды ответа (response codes)

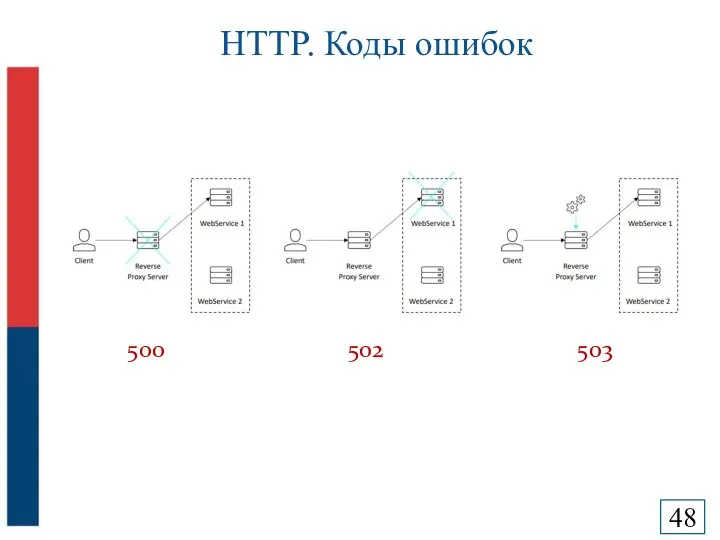

- 48. HTTP. Коды ошибок 500 502 503

- 49. HTTP практика Посмотрим как в Wireshark можно исследовать HTTP активность ПО: Wireshark Файл: task1.pcap

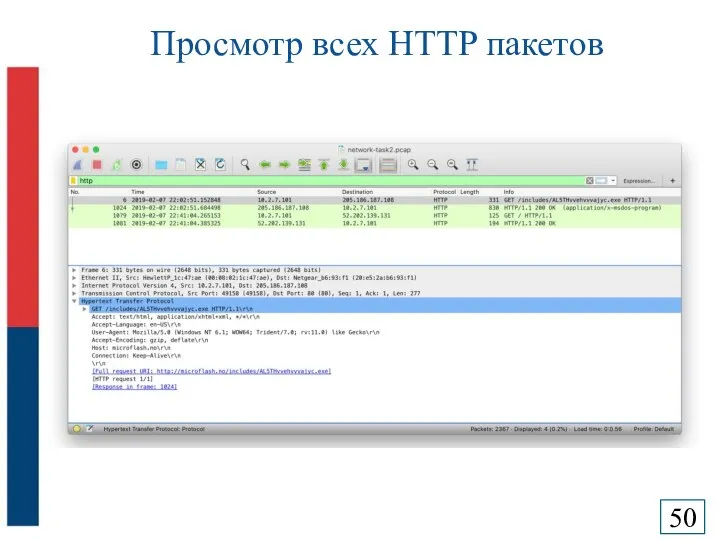

- 50. Просмотр всех HTTP пакетов

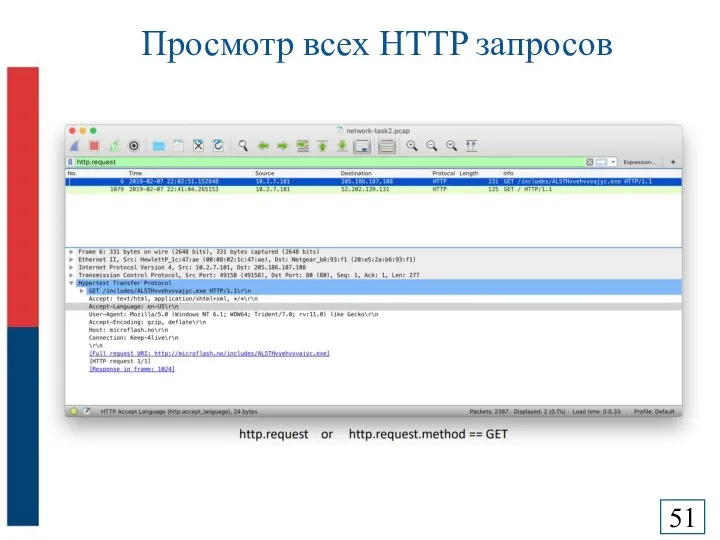

- 51. Просмотр всех HTTP запросов

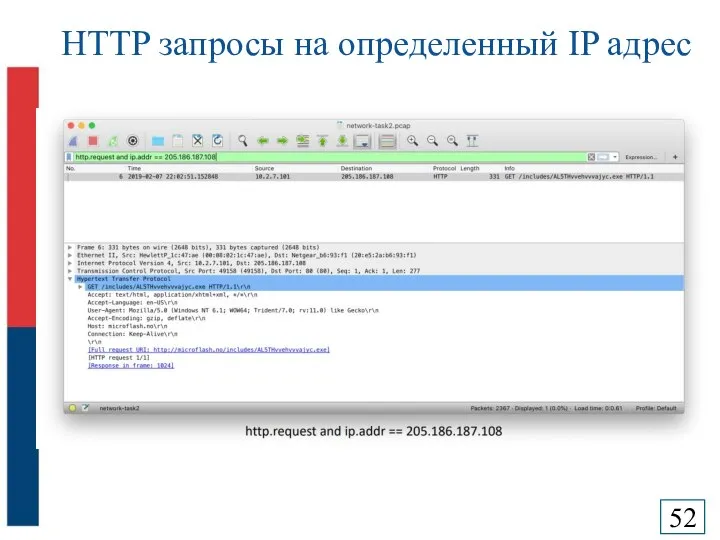

- 52. HTTP запросы на определенный IP адрес

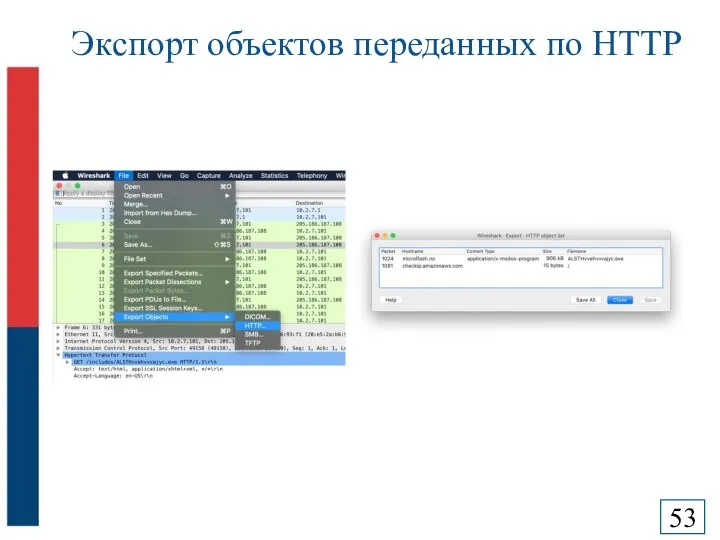

- 53. Экспорт объектов переданных по HTTP

- 54. Резюме Пользовательская активность в ходе веб-браузинга (веб-контент, скачиваемые файлы) Взаимодействие по REST API Взаимодействие вредоносного ПО

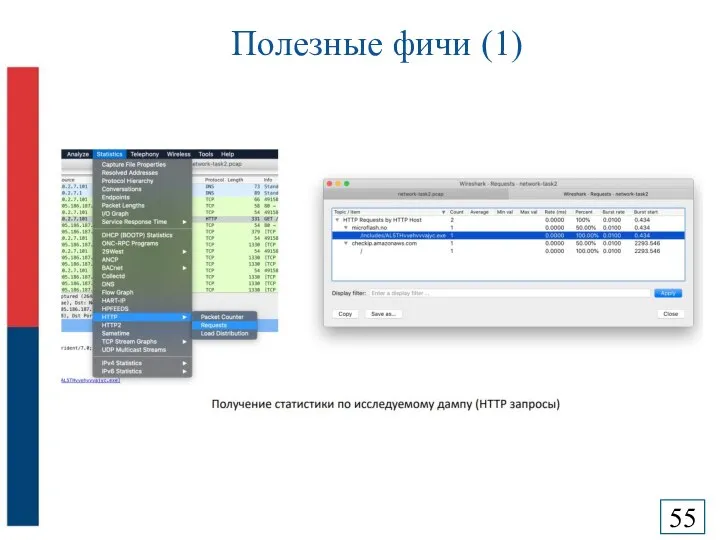

- 55. Полезные фичи (1)

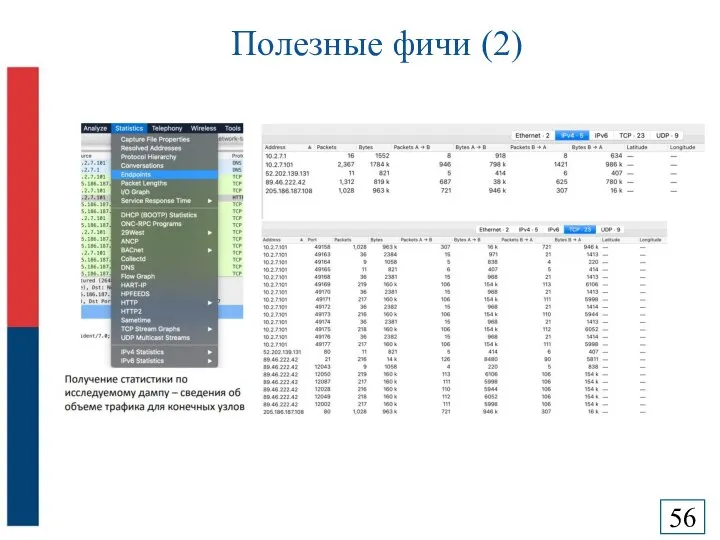

- 56. Полезные фичи (2)

- 58. Скачать презентацию

Устройства ввода

Устройства ввода מערכת CRMלמוקד סמייל

מערכת CRMלמוקד סמייל  Программирование (Python)

Программирование (Python) Информация. Основные виды информации

Информация. Основные виды информации Daemon Tools Lite

Daemon Tools Lite Кодирование основных типов алгоритмических структур на языках объектно — ориентированного и процедурного программирования

Кодирование основных типов алгоритмических структур на языках объектно — ориентированного и процедурного программирования Режимы и способы обработки данных

Режимы и способы обработки данных Знаки: форма и значение. Знаковые системы

Знаки: форма и значение. Знаковые системы Презентация "Практический поиск в Интернете" - скачать презентации по Информатике

Презентация "Практический поиск в Интернете" - скачать презентации по Информатике Виды компьютеров

Виды компьютеров Визуальный инструмент разработки автоматических спецпрограмм проверки РЗА, ООО НПП Динамика

Визуальный инструмент разработки автоматических спецпрограмм проверки РЗА, ООО НПП Динамика Растровая и векторная графика

Растровая и векторная графика Данные в компьютере

Данные в компьютере Кодирование чисел. Системы счисления

Кодирование чисел. Системы счисления Телемедицина в приложении СОГАЗ

Телемедицина в приложении СОГАЗ Мультимедийные презентации на уроке истории

Мультимедийные презентации на уроке истории Мультимедийные интерактивные презентации

Мультимедийные интерактивные презентации РАЗДЕЛ 20 ПРОГНОЗИРОВАНИЕ ДОЛГОВЕЧНОСТИ СОЕДИНЕНИЙ, ВЫПОЛНЕННЫХ ТОЧЕЧНОЙ СВАРКОЙ

РАЗДЕЛ 20 ПРОГНОЗИРОВАНИЕ ДОЛГОВЕЧНОСТИ СОЕДИНЕНИЙ, ВЫПОЛНЕННЫХ ТОЧЕЧНОЙ СВАРКОЙ  Решение логических задач

Решение логических задач Программное обеспечение ПК

Программное обеспечение ПК Администрирование в информационных системах Администрирование БД Резервное копирование и восстановление данных

Администрирование в информационных системах Администрирование БД Резервное копирование и восстановление данных  Антивирусные программы

Антивирусные программы Технология создания Web-страниц

Технология создания Web-страниц SQL basics. Урок 1

SQL basics. Урок 1 Обеспечение доступности серверов БД

Обеспечение доступности серверов БД преза

преза Красивая абстракция в Photoshop

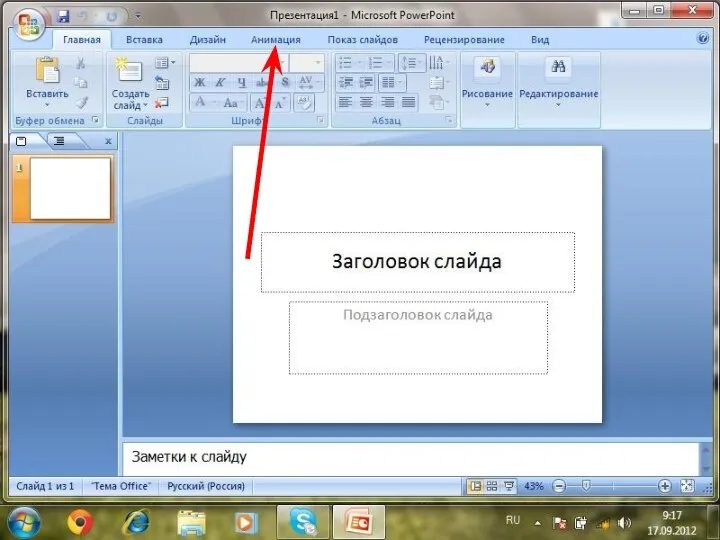

Красивая абстракция в Photoshop Анимация смены слайдов. Microsoft PowerPoint

Анимация смены слайдов. Microsoft PowerPoint