Содержание

- 2. СОДЕРЖАНИЕ Основные принципы современных симметричных алгоритмов Алгоритм DES, режимы шифрования Алгоритм ГОСТ 28147-89, режимы шифрования Алгоритм

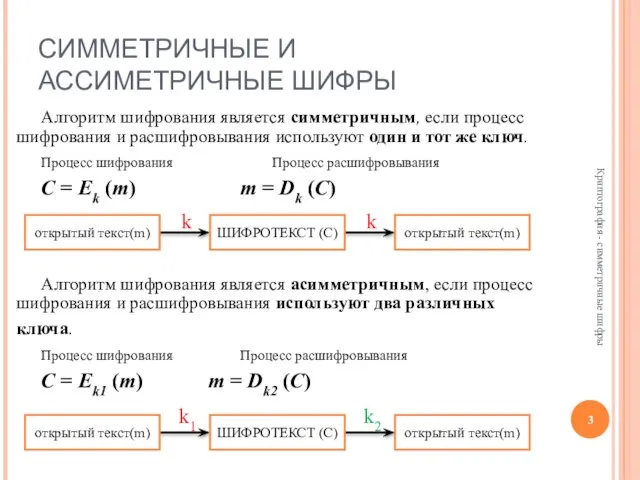

- 3. СИММЕТРИЧНЫЕ И АССИМЕТРИЧНЫЕ ШИФРЫ Алгоритм шифрования является симметричным, если процесс шифрования и расшифровывания используют один и

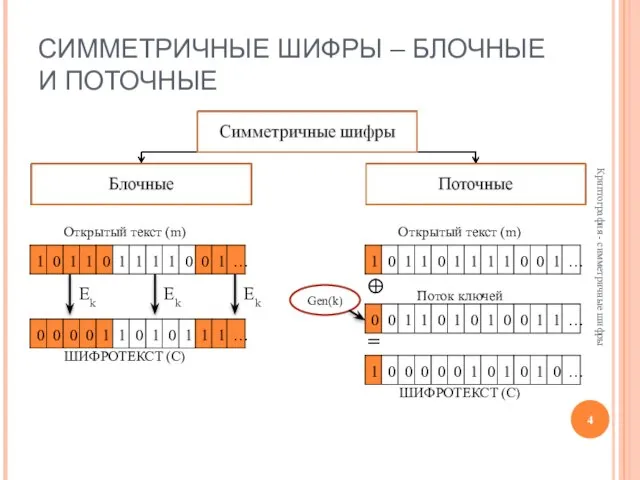

- 4. СИММЕТРИЧНЫЕ ШИФРЫ – БЛОЧНЫЕ И ПОТОЧНЫЕ Открытый текст (m) ШИФРОТЕКСТ (С) Криптография - симметричные шифры Открытый

- 5. СИММЕТРИЧНЫЕ ШИФРЫ – БЛОЧНЫЕ И ПОТОЧНЫЕ Сравнение блочного и поточного шифра: Блочный более общий, трансформируется в

- 6. БЛОЧНЫЕ ШИФРЫ - ИСТОРИЯ 1949 – Клод Шеннон: Перестановки + замены 1970 – Lucifer (IBM): сеть

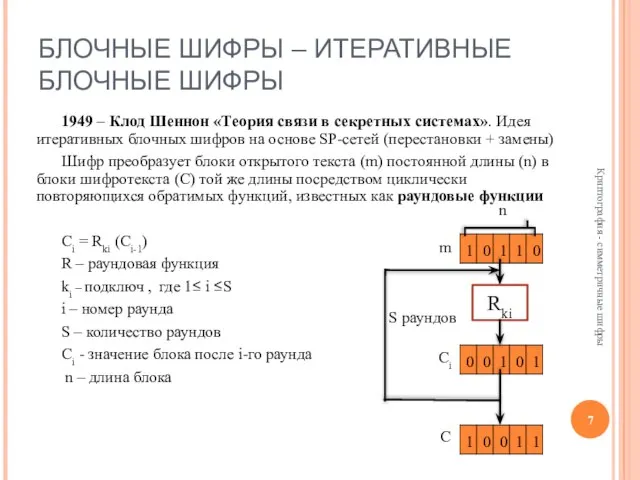

- 7. БЛОЧНЫЕ ШИФРЫ – ИТЕРАТИВНЫЕ БЛОЧНЫЕ ШИФРЫ 1949 – Клод Шеннон «Теория связи в секретных системах». Идея

- 8. БЛОЧНЫЕ ШИФРЫ – SP-СЕТИ SP-сеть = substitution-permutation network (SPN) Чередующиеся стадии подстановки (Substitution) и перестановки (Permutation)

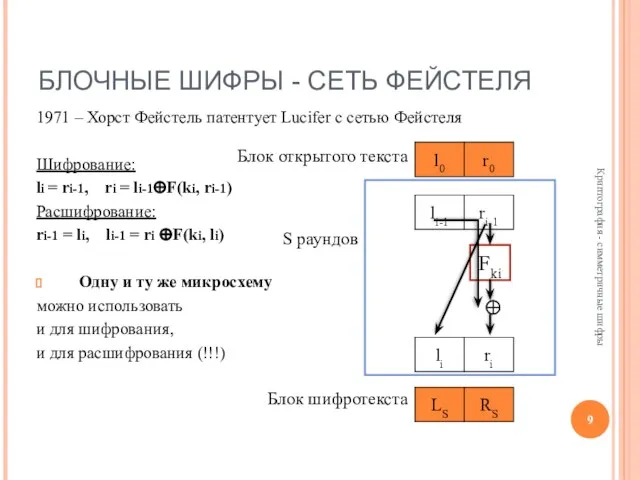

- 9. БЛОЧНЫЕ ШИФРЫ - СЕТЬ ФЕЙСТЕЛЯ 1971 – Хорст Фейстель патентует Lucifer с сетью Фейстеля Шифрование: li

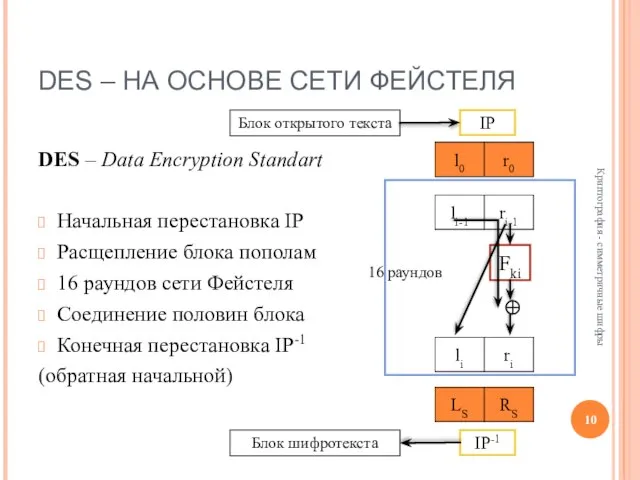

- 10. DES – НА ОСНОВЕ СЕТИ ФЕЙСТЕЛЯ DES – Data Encryption Standart Начальная перестановка IP Расщепление блока

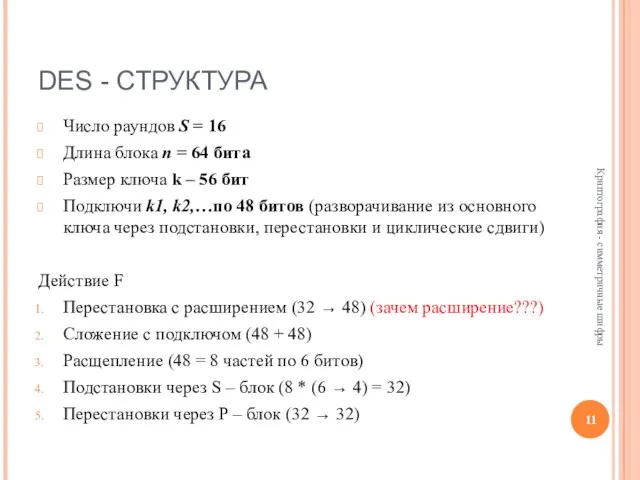

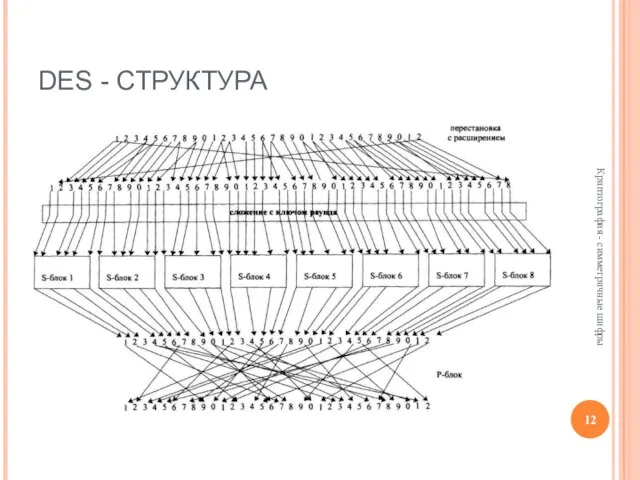

- 11. DES - СТРУКТУРА Число раундов S = 16 Длина блока n = 64 бита Размер ключа

- 12. DES - СТРУКТУРА Криптография - симметричные шифры

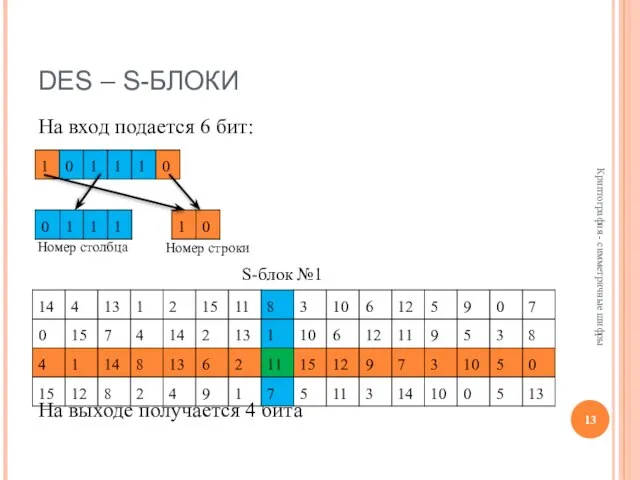

- 13. DES – S-БЛОКИ На вход подается 6 бит: На выходе получается 4 бита Криптография - симметричные

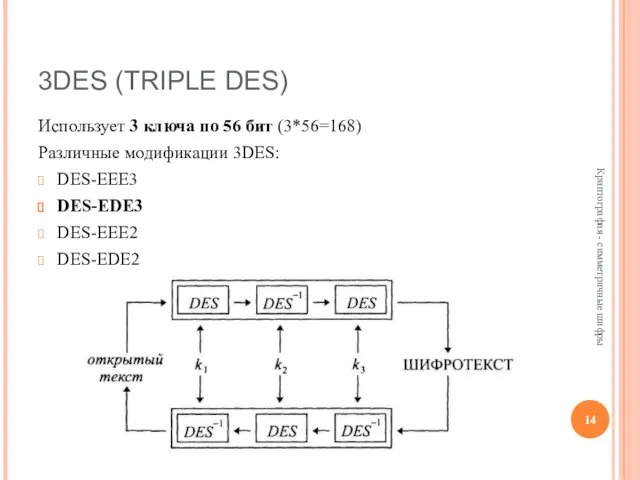

- 14. 3DES (TRIPLE DES) Использует 3 ключа по 56 бит (3*56=168) Различные модификации 3DES: DES-EEE3 DES-EDE3 DES-EEE2

- 15. DES – РЕЖИМЫ ШИФРОВАНИЯ Сообщение: Заплати старосте 200 руб Вставка? Удаление? Повторы? Помехи при передаче? Режимы

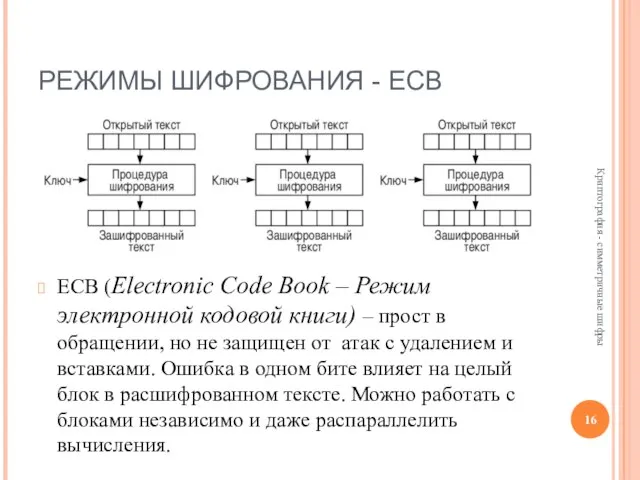

- 16. РЕЖИМЫ ШИФРОВАНИЯ - ECB ECB (Electronic Code Book – Режим электронной кодовой книги) – прост в

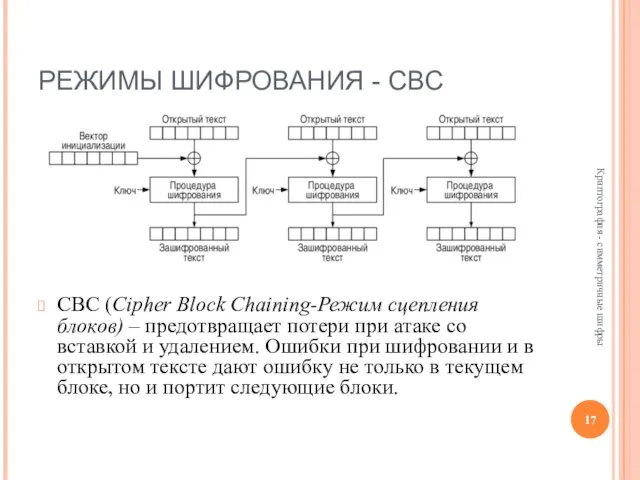

- 17. РЕЖИМЫ ШИФРОВАНИЯ - CBC CBC (Cipher Block Chaining-Режим сцепления блоков) – предотвращает потери при атаке со

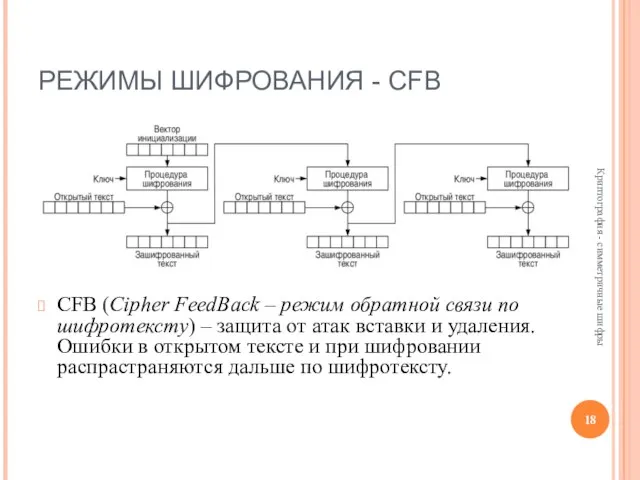

- 18. РЕЖИМЫ ШИФРОВАНИЯ - CFB CFB (Сipher FeedBack – режим обратной связи по шифротексту) – защита от

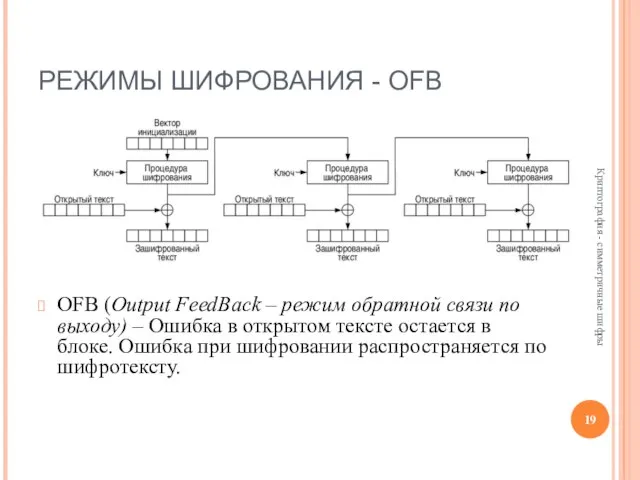

- 19. РЕЖИМЫ ШИФРОВАНИЯ - OFB OFB (Output FeedBack – режим обратной связи по выходу) – Ошибка в

- 20. ГОСТ 28147-89 «ГОСТ 28147-89 Системы обработки информации. Защита криптографическая. Алгоритм криптографического преобразования» 1989 – год создания

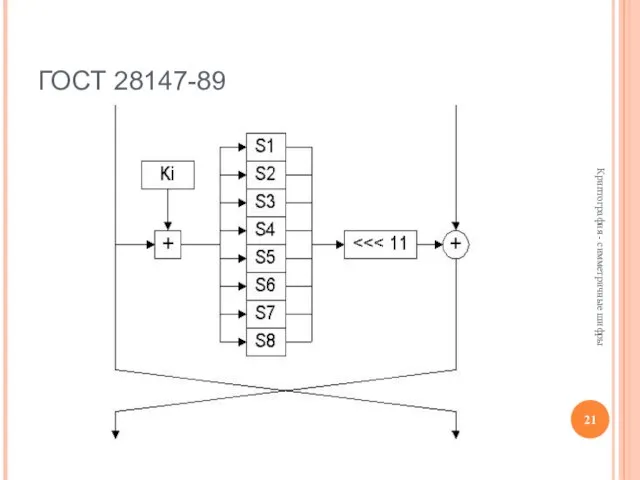

- 21. ГОСТ 28147-89 Криптография - симметричные шифры

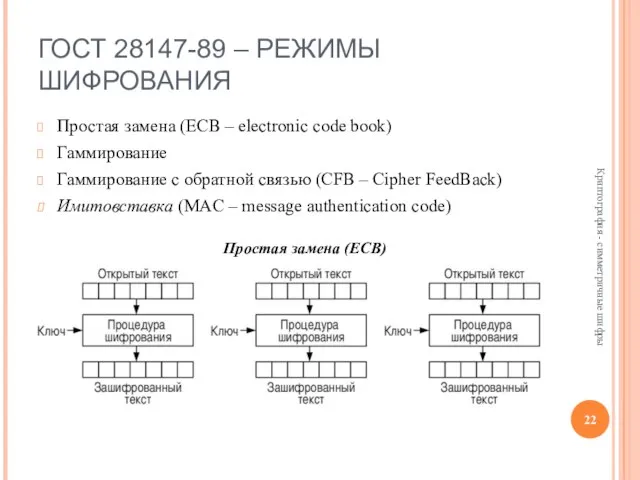

- 22. ГОСТ 28147-89 – РЕЖИМЫ ШИФРОВАНИЯ Простая замена (ECB – electronic code book) Гаммирование Гаммирование с обратной

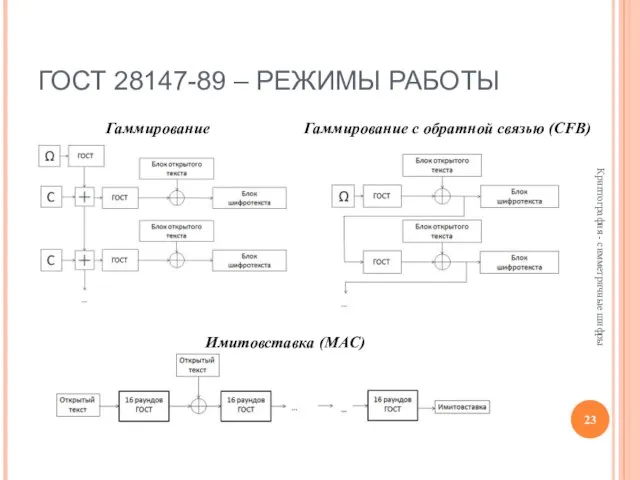

- 23. ГОСТ 28147-89 – РЕЖИМЫ РАБОТЫ Криптография - симметричные шифры Гаммирование Гаммирование с обратной связью (CFB) Имитовставка

- 24. ГОСТ 28147-89 – ПРЕИМУЩЕСТВА И НЕДОСТАТКИ Преимущества Криптостойкость (устойчив к линейному и дифференциальному криптоанализу)* Скорость работы,

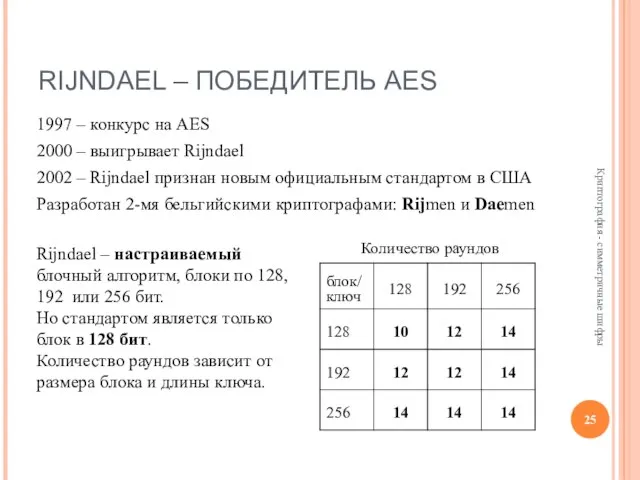

- 25. RIJNDAEL – ПОБЕДИТЕЛЬ AES 1997 – конкурс на AES 2000 – выигрывает Rijndael 2002 – Rijndael

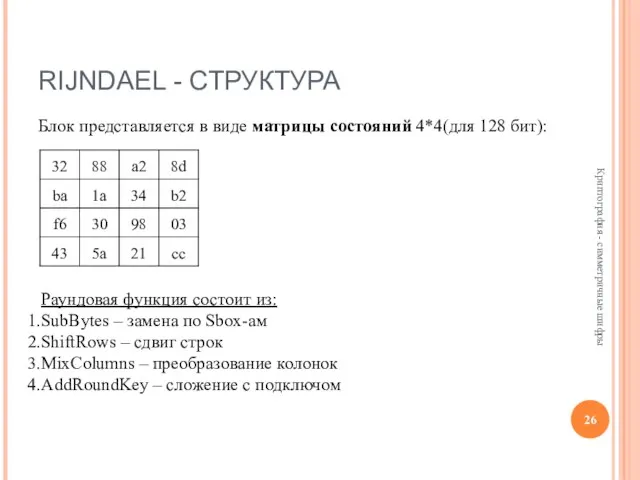

- 26. RIJNDAEL - СТРУКТУРА Блок представляется в виде матрицы состояний 4*4(для 128 бит): Криптография - симметричные шифры

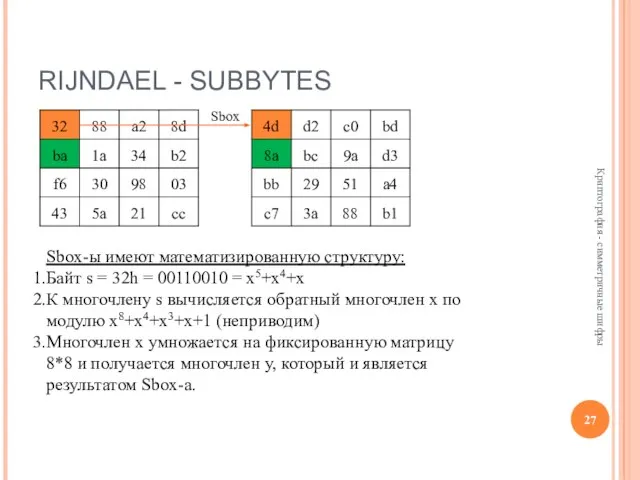

- 27. RIJNDAEL - SUBBYTES Криптография - симметричные шифры Sbox-ы имеют математизированную структуру: Байт s = 32h =

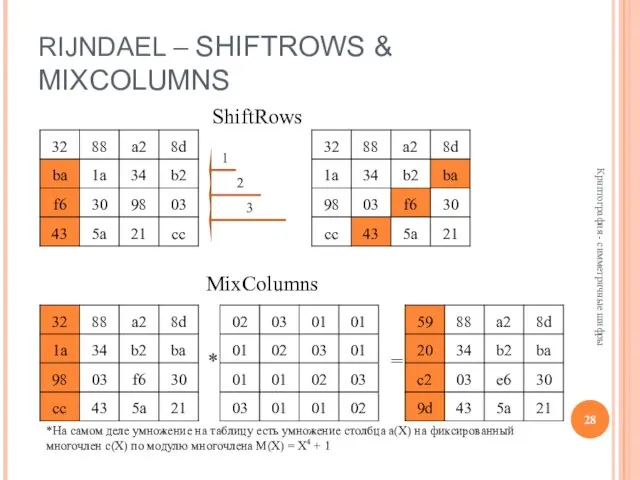

- 28. RIJNDAEL – SHIFTROWS & MIXCOLUMNS Криптография - симметричные шифры 1 2 3 * = ShiftRows MixColumns

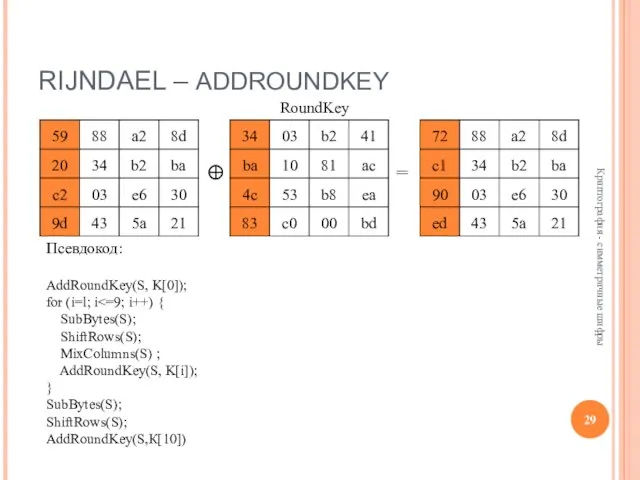

- 29. RIJNDAEL – ADDROUNDKEY Криптография - симметричные шифры ⊕ = RoundKey Псевдокод: AddRoundKey(S, K[0]); for (i=l; i

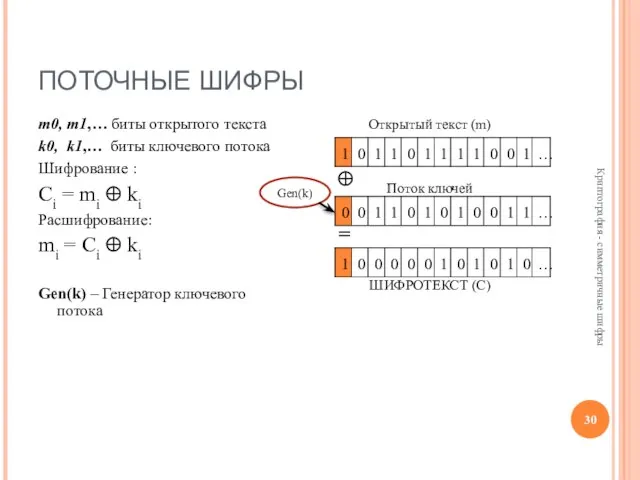

- 30. ПОТОЧНЫЕ ШИФРЫ m0, m1,… биты открытого текста k0, k1,… биты ключевого потока Шифрование : Ci =

- 31. ПОТОЧНЫЕ ШИФРЫ – ПРЕИМУЩЕСТВА И НЕДОСТАТКИ Преимущества Простая схема шифрования и дешифрования (просто XOR) Высокая скорость

- 32. ПОТОЧНЫЕ ШИФРЫ – ТРЕБОВАНИЯ К ГЕНЕРАТОРУ КЛЮЧЕВОГО ПОТОКА Ключевой поток должен: Иметь большой период. Найдется n:

- 33. ПОТОЧНЫЕ ШИФРЫ – ОДНОРАЗОВЫЙ ШИФР-БЛОКНОТ В 1917 Гильберт Вернам запатентовал одноразовый шифр-блокнот (шифр Вернама) Суть –

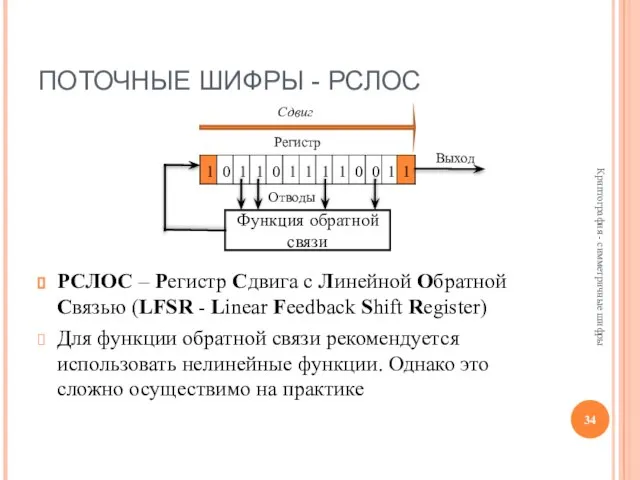

- 34. ПОТОЧНЫЕ ШИФРЫ - РСЛОС РСЛОС – Регистр Сдвига с Линейной Обратной Связью (LFSR - Linear Feedback

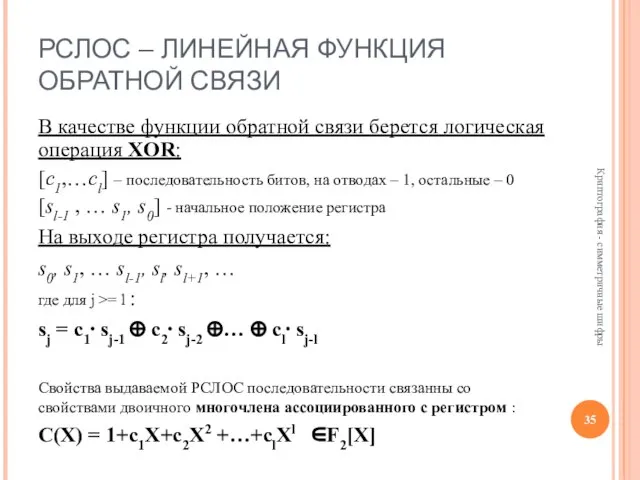

- 35. РСЛОС – ЛИНЕЙНАЯ ФУНКЦИЯ ОБРАТНОЙ СВЯЗИ В качестве функции обратной связи берется логическая операция XOR: [c1,…cl]

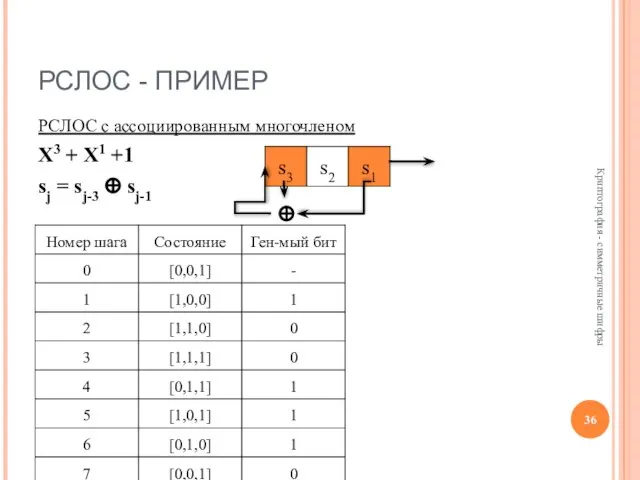

- 36. РСЛОС - ПРИМЕР РСЛОС с ассоциированным многочленом X3 + X1 +1 sj = sj-3 ⊕ sj-1

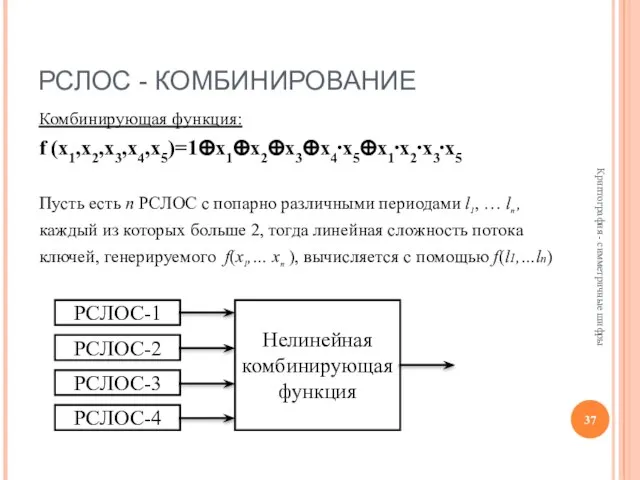

- 37. РСЛОС - КОМБИНИРОВАНИЕ Комбинирующая функция: f (x1,x2,x3,x4,x5)=1⊕x1⊕x2⊕x3⊕x4⋅x5⊕x1⋅x2⋅x3⋅x5 Пусть есть n РСЛОС c попарно различными периодами l1,

- 38. СТАНДАРТ GSM – A3, A5, A8 GSM (Groupe Spécial Mobile, позже Global System for Mobile Communications)

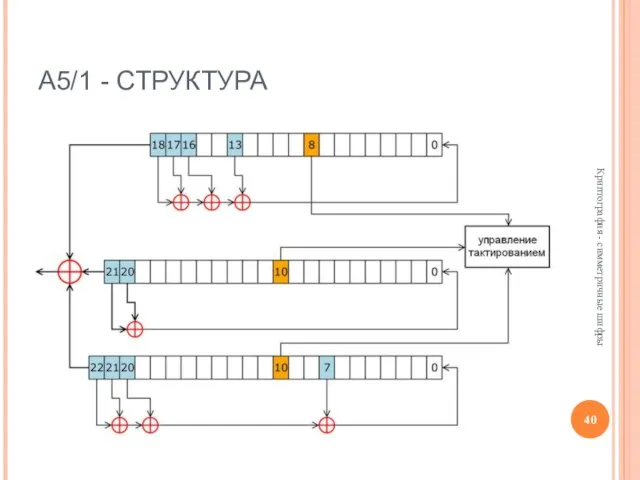

- 39. A5 – ПОТОЧНЫЙ ШИФР В GSM Существует несколько модификаций: A5/0 : шифрования нет A5/1 : стандарт

- 40. A5/1 - СТРУКТУРА Криптография - симметричные шифры

- 42. Скачать презентацию

Архитектура ORACLE. Внешняя память (Лекция 3)

Архитектура ORACLE. Внешняя память (Лекция 3) Логические основы устройства компьютера. Базовые логические элементы

Логические основы устройства компьютера. Базовые логические элементы Программа курса Введение в тестирование ПО

Программа курса Введение в тестирование ПО Технология обработки текстовой информации

Технология обработки текстовой информации Использование ИКТ в преподавании и обучении Жагупарова Асем Учитель исто

Использование ИКТ в преподавании и обучении Жагупарова Асем Учитель исто CASE-средства для проектирования информационных систем

CASE-средства для проектирования информационных систем Использование функций в табличном процессоре MS EXCEL

Использование функций в табличном процессоре MS EXCEL  BGF information

BGF information Операционная система

Операционная система Юным умницам и умникам 4 класс

Юным умницам и умникам 4 класс Мультимедиа технологии в образовании (лекция 1)

Мультимедиа технологии в образовании (лекция 1) Отчет по производственной практике ПМ 03. Ревьюирование программных продуктов

Отчет по производственной практике ПМ 03. Ревьюирование программных продуктов CSS-трансформации

CSS-трансформации Признаки объектов. Понятие как форма мышления

Признаки объектов. Понятие как форма мышления Игра "Сто к одному"

Игра "Сто к одному" Представление информации. Кроссворды, ребусы, сканворды

Представление информации. Кроссворды, ребусы, сканворды Стеки и массивы (Microsoft® Small Basic)

Стеки и массивы (Microsoft® Small Basic) Программный модуль Производство, версия 8.0

Программный модуль Производство, версия 8.0 Складання та виконання алгоритмів з повторенням у середовищі Scratch. Практична робота №3. 7 клас

Складання та виконання алгоритмів з повторенням у середовищі Scratch. Практична робота №3. 7 клас Системы реального времени

Системы реального времени Страница вКонтакте

Страница вКонтакте Глобальная сеть интернета. История развития сети интернет

Глобальная сеть интернета. История развития сети интернет Общение в Интернете

Общение в Интернете Устройства персонального компьютера

Устройства персонального компьютера Организация политики информационной безопасности в телекоммуникационной системе

Организация политики информационной безопасности в телекоммуникационной системе Основные понятия и модели систем управления базами данных

Основные понятия и модели систем управления базами данных Моделі баз даних

Моделі баз даних Методы и средства проектирования информационных систем и технологий. Этапы проектирования ИС с использованием UML

Методы и средства проектирования информационных систем и технологий. Этапы проектирования ИС с использованием UML