Содержание

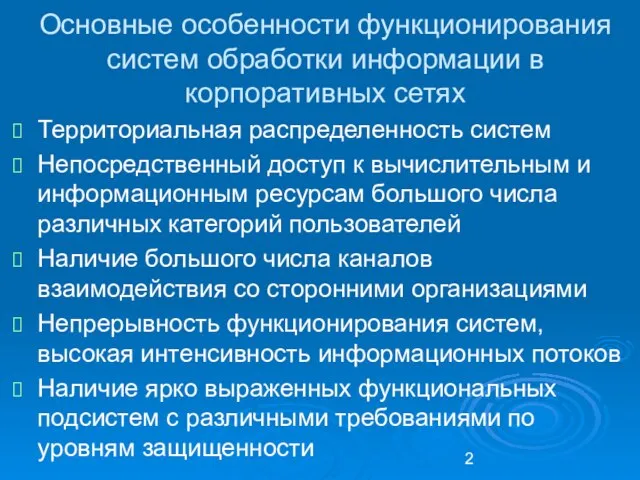

- 2. Основные особенности функционирования систем обработки информации в корпоративных сетях Территориальная распределенность систем Непосредственный доступ к вычислительным

- 3. В связи с этим необходимо внедрение следующих технологий: аутентификация пользователей обеспечение конфиденциальности информации подтверждение авторства и

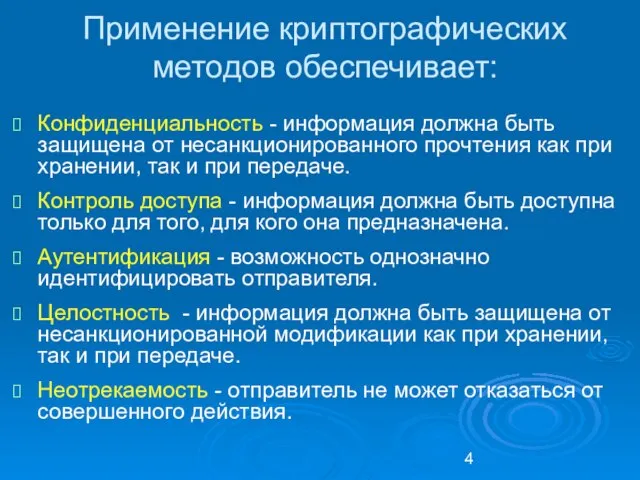

- 4. Применение криптографических методов обеспечивает: Конфиденциальность - информация должна быть защищена от несанкционированного прочтения как при хранении,

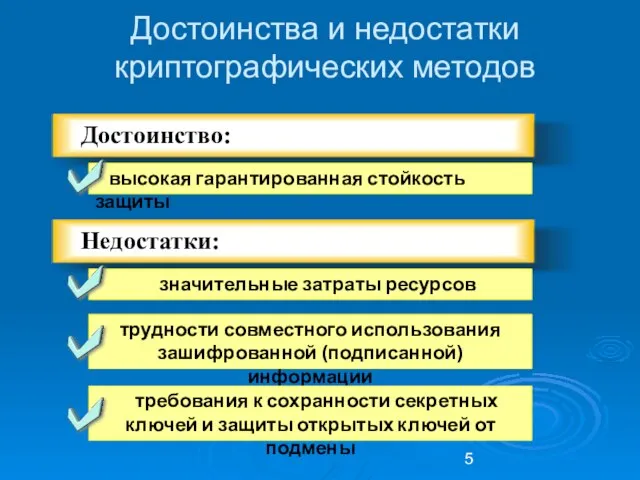

- 5. Достоинства и недостатки криптографических методов высокая гарантированная стойкость защиты значительные затраты ресурсов трудности совместного использования зашифрованной

- 6. Немного из истории развития криптографии I-Эра донаучной криптографии II- 1949 г. основан на работе американского ученого

- 7. Шифр перестановки Скиталь (V век до н.э.)

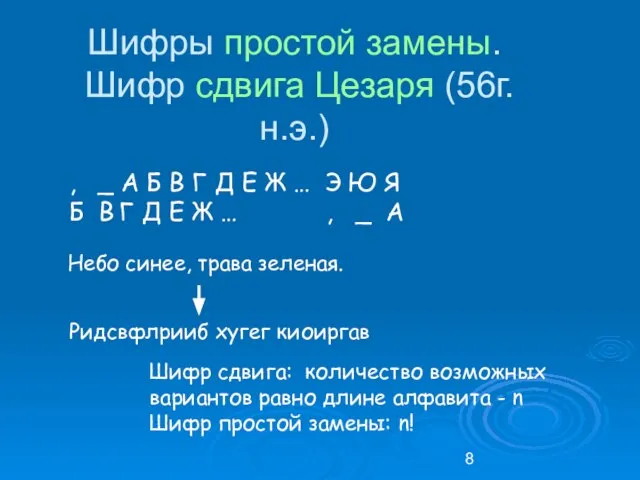

- 8. Шифры простой замены. Шифр сдвига Цезаря (56г.н.э.) , _ A Б В Г Д Е Ж

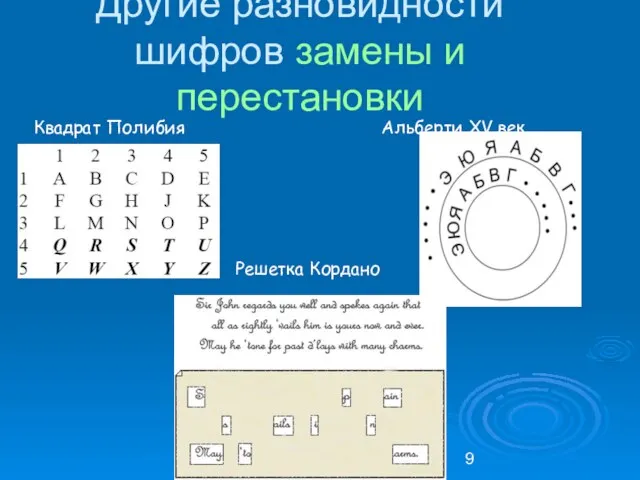

- 9. Другие разновидности шифров замены и перестановки Квадрат Полибия Альберти XV век Решетка Кордано

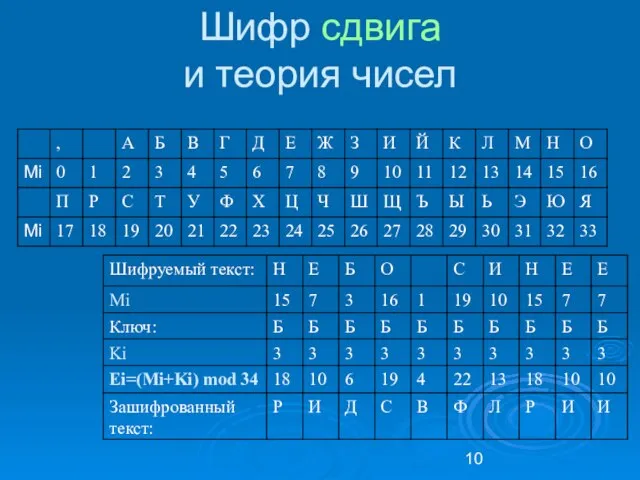

- 10. Шифр сдвига и теория чисел

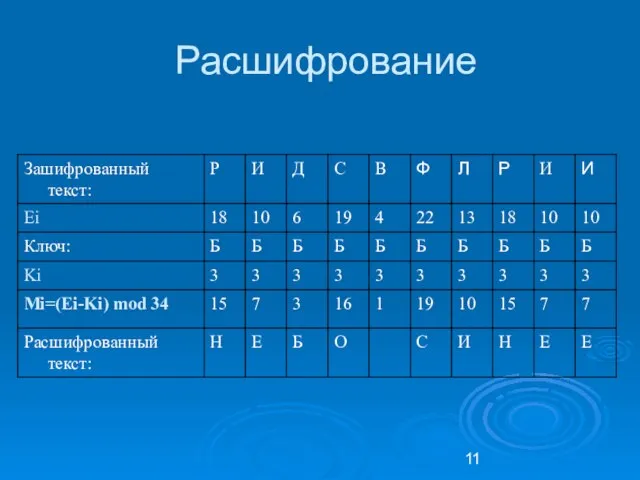

- 11. Расшифрование

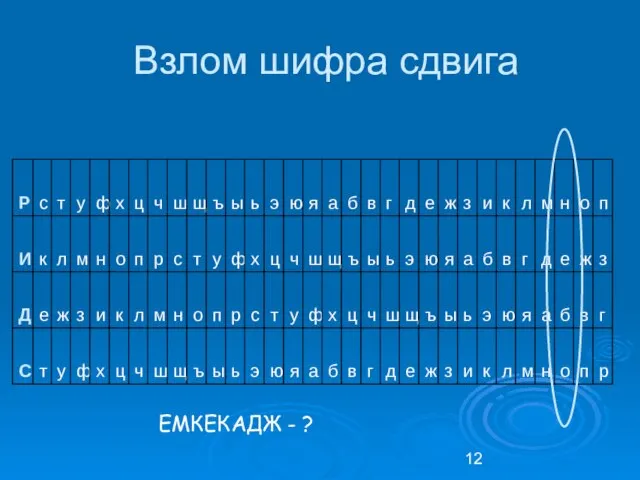

- 12. Взлом шифра сдвига ЕМКЕКАДЖ - ?

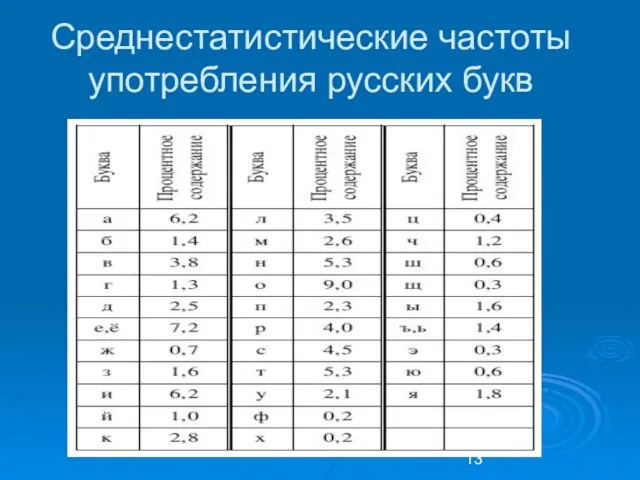

- 13. Среднестатистические частоты употребления русских букв

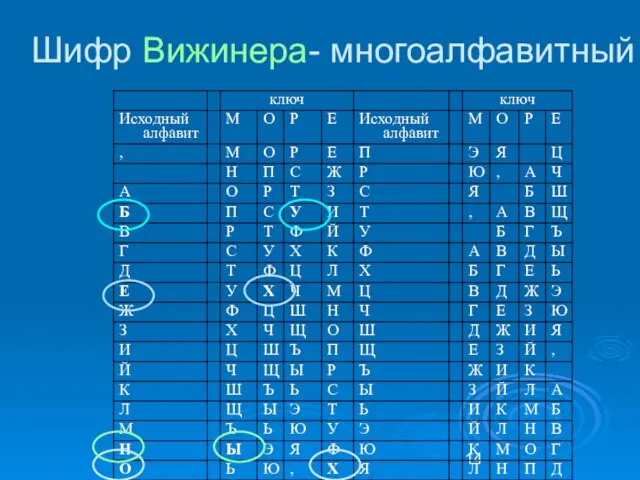

- 14. Шифр Вижинера- многоалфавитный

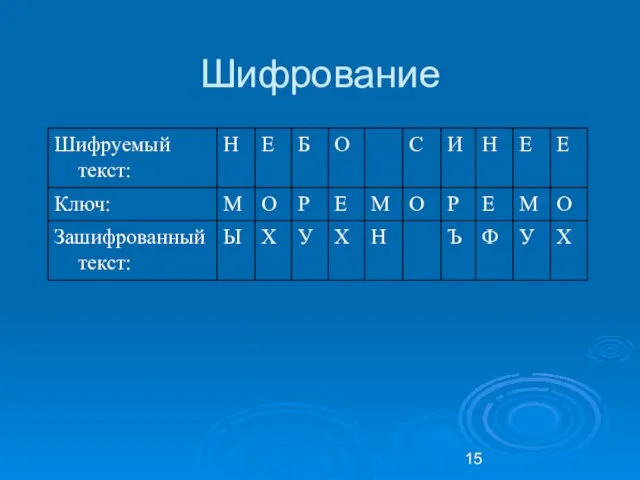

- 15. Шифрование

- 16. Шифр Вижинера - математическая модификация

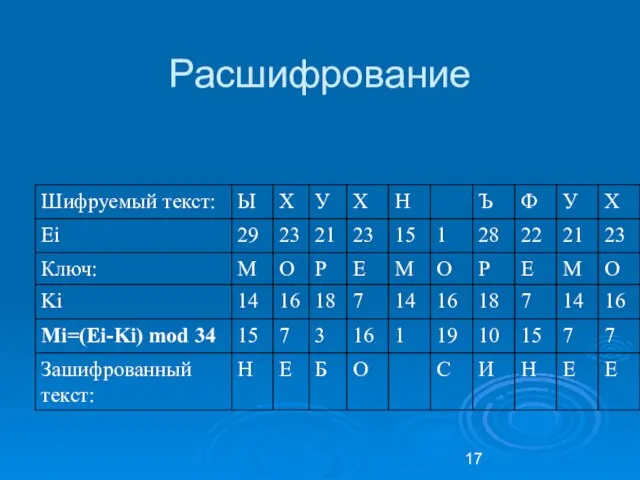

- 17. Расшифрование

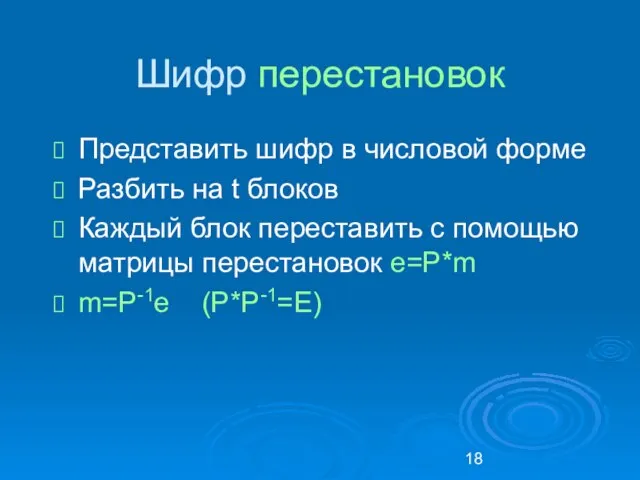

- 18. Шифр перестановок Представить шифр в числовой форме Разбить на t блоков Каждый блок переставить с помощью

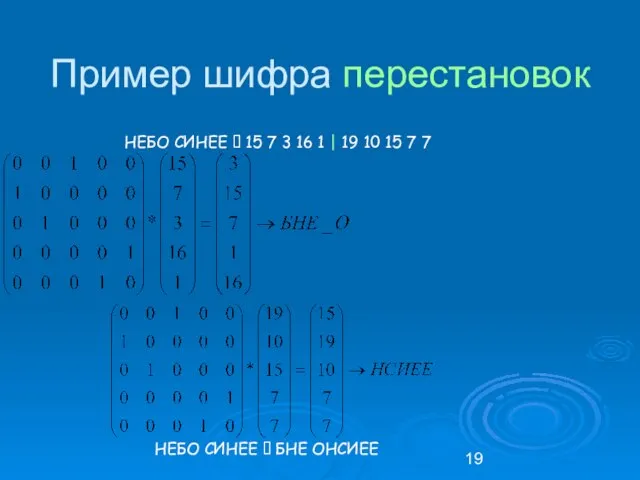

- 19. Пример шифра перестановок НЕБО СИНЕЕ ? 15 7 3 16 1 | 19 10 15 7

- 20. Машина Хагелина

- 21. Роторные машины и «Энигма» (1920г.)

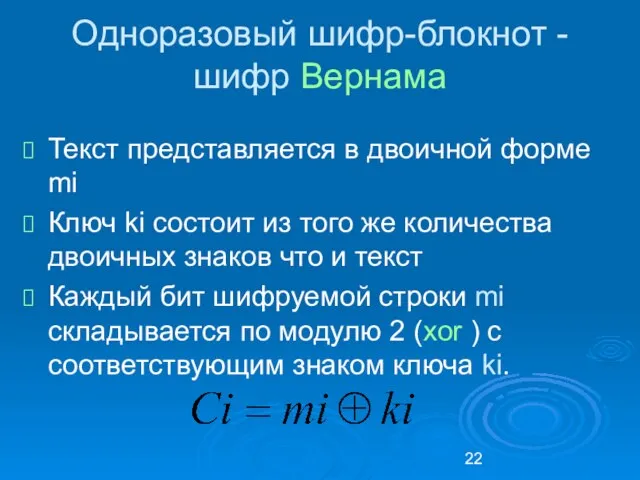

- 22. Одноразовый шифр-блокнот - шифр Вернама Текст представляется в двоичной форме mi Ключ ki состоит из того

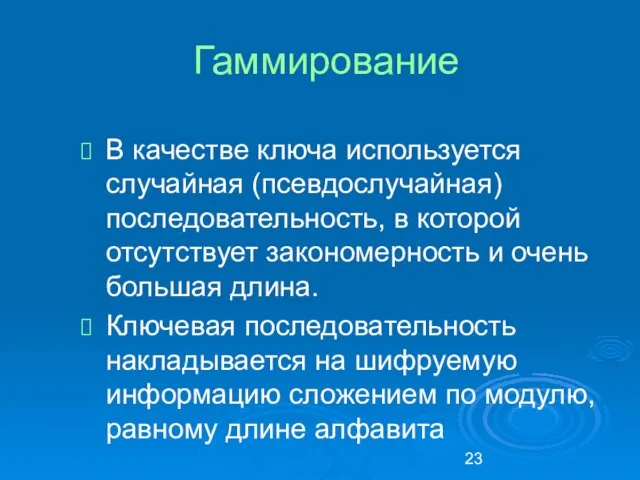

- 23. Гаммирование В качестве ключа используется случайная (псевдослучайная) последовательность, в которой отсутствует закономерность и очень большая длина.

- 24. Гаммирование L=m+γ mod p m-вектор бит шифруемой информации γ – ключевая последовательность-гамма L – зашифрованная информация

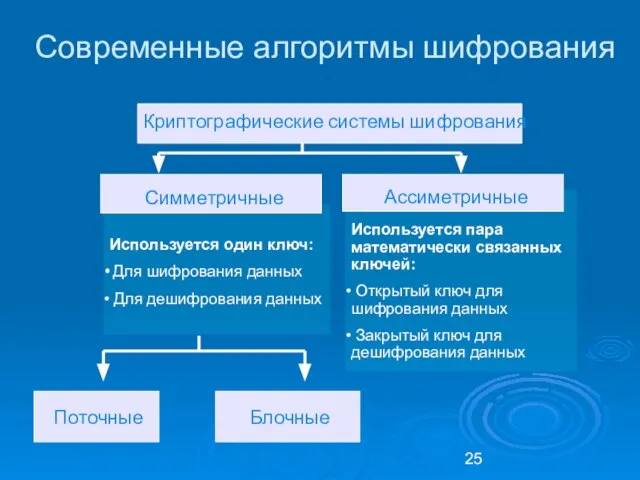

- 25. Используется пара математически связанных ключей: Открытый ключ для шифрования данных Закрытый ключ для дешифрования данных Используется

- 26. Поточные системы шифрования Поточные системы – открытый текст разбивается на буквы или биты mi, каждый знак

- 27. Поточные шифры РСЛОС (регистр сдвига с линейной обратной связью) SEAL RC4 (Ron’s Cipher) А5 ORIX PIKE

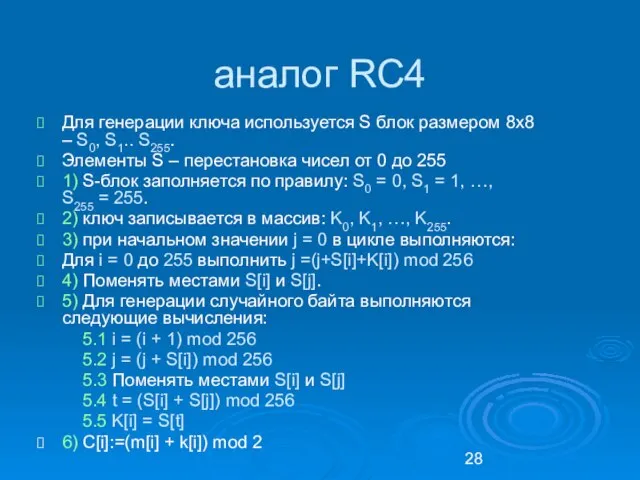

- 28. аналог RC4 Для генерации ключа используется S блок размером 8х8 – S0, S1.. S255. Элементы S

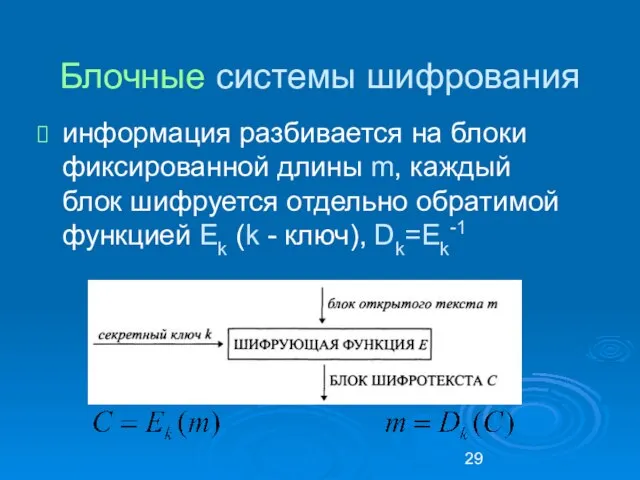

- 29. Блочные системы шифрования информация разбивается на блоки фиксированной длины m, каждый блок шифруется отдельно обратимой функцией

- 30. Симметричное блочное шифрование Отправитель Секретный ключ, известный отправителю и адресату Получатель

- 31. Система шифрования DES (Data Encryption Standard) Оперирует 64-битными двоичными блоками. Размерность ключа 64 бит.

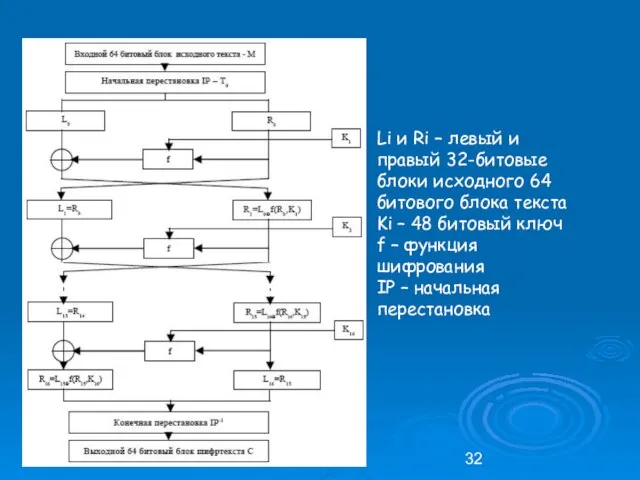

- 32. Li и Ri – левый и правый 32-битовые блоки исходного 64 битового блока текста Ki –

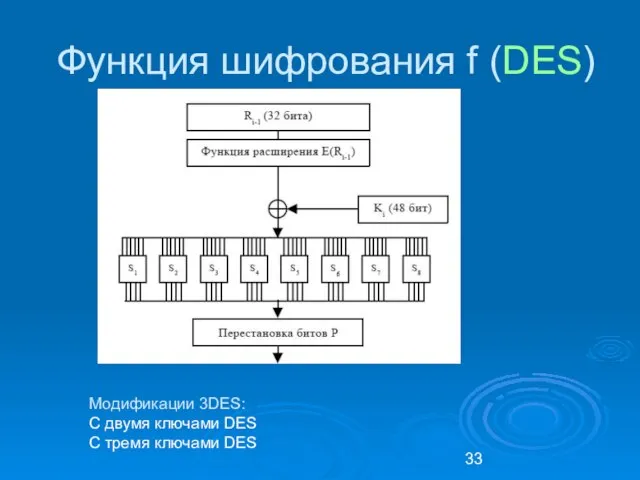

- 33. Функция шифрования f (DES) Модификации 3DES: С двумя ключами DES С тремя ключами DES

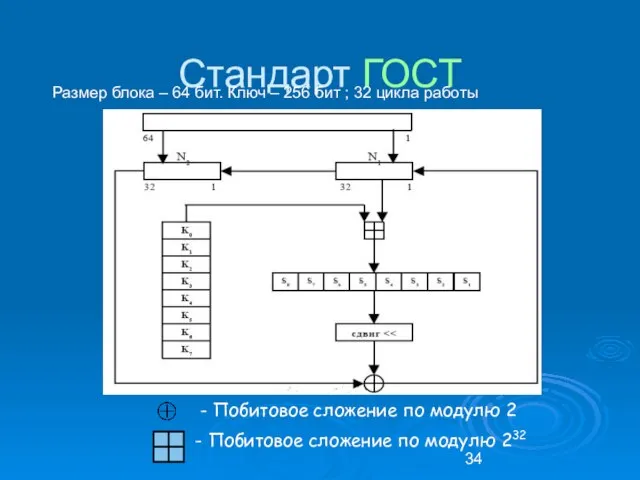

- 34. Стандарт ГОСТ - Побитовое сложение по модулю 2 - Побитовое сложение по модулю 232 Размер блока

- 35. Распределение ключей Прямое доверие

- 36. Достоинства и недостатки симметричных систем шифрования Преимущества криптографии с симметричными ключами: Производительность Стойкость (при длине ключа

- 37. Некоторые вопросы теории чисел

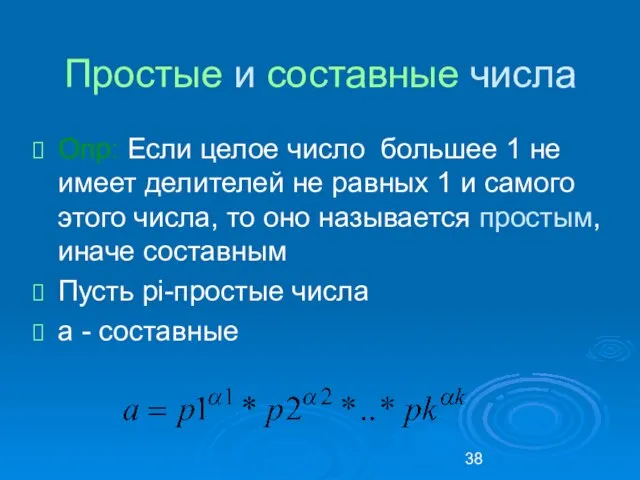

- 38. Простые и составные числа Опр: Если целое число большее 1 не имеет делителей не равных 1

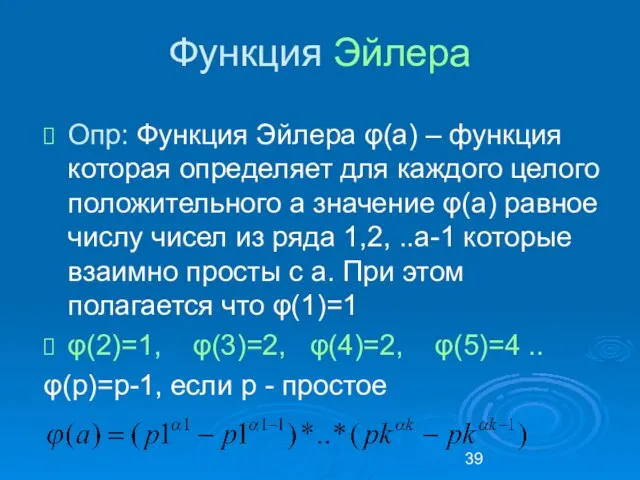

- 39. Функция Эйлера Опр: Функция Эйлера φ(a) – функция которая определяет для каждого целого положительного a значение

- 40. Сравнения Опр: Числа a и b, которые при делении на одно и то же положительное число

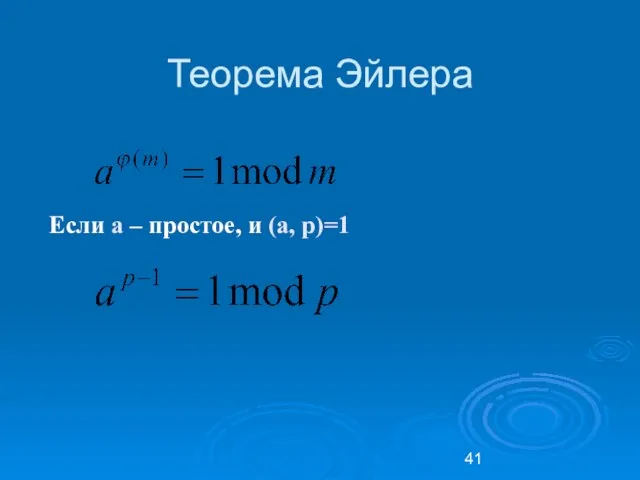

- 41. Теорема Эйлера Если a – простое, и (а, р)=1

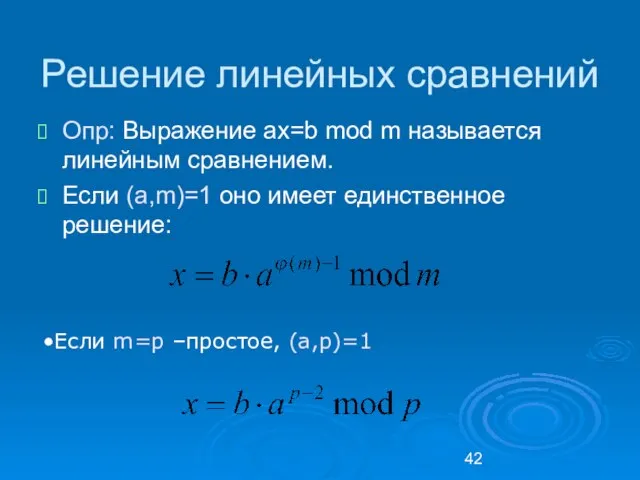

- 42. Решение линейных сравнений Опр: Выражение ax=b mod m называется линейным сравнением. Если (a,m)=1 оно имеет единственное

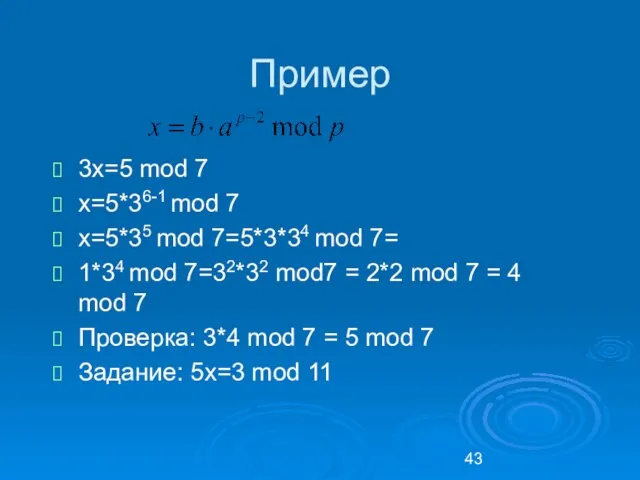

- 43. Пример 3x=5 mod 7 x=5*36-1 mod 7 x=5*35 mod 7=5*3*34 mod 7= 1*34 mod 7=32*32 mod7

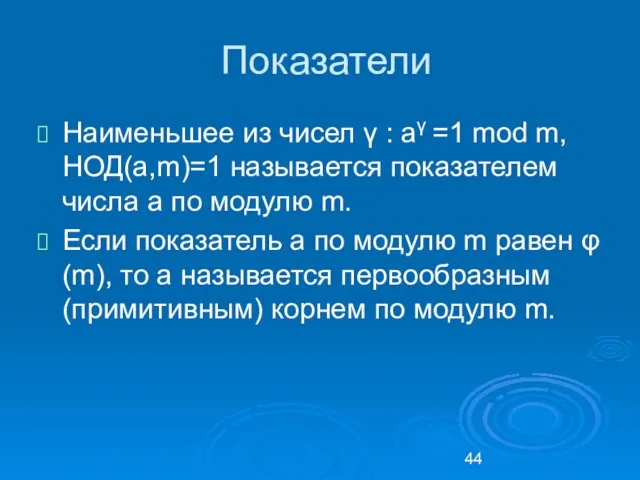

- 44. Показатели Наименьшее из чисел γ : aγ =1 mod m, НОД(a,m)=1 называется показателем числа а по

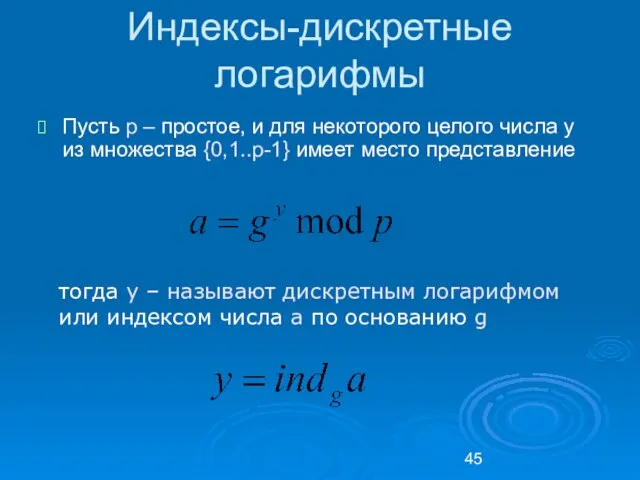

- 45. Индексы-дискретные логарифмы Пусть p – простое, и для некоторого целого числа y из множества {0,1..p-1} имеет

- 47. Скачать презентацию

Программы для работы с видео

Программы для работы с видео Презентация "Классификация моделей" - скачать презентации по Информатике

Презентация "Классификация моделей" - скачать презентации по Информатике Создай свою Игру и получи поток ВИП-Клиентов

Создай свою Игру и получи поток ВИП-Клиентов Компьютерные сети

Компьютерные сети Бесплатный тренинг Сергея Грань

Бесплатный тренинг Сергея Грань Работа с угрозами операционных систем

Работа с угрозами операционных систем Основы Dynamic HTML

Основы Dynamic HTML Алгоритмический Язык АЯ

Алгоритмический Язык АЯ Презентация по информатике по теме «Решение логических задач» для 5-9 классов Выполнила учитель информатики МОУ «Основная общеоб

Презентация по информатике по теме «Решение логических задач» для 5-9 классов Выполнила учитель информатики МОУ «Основная общеоб Обзор стека TCP/IP

Обзор стека TCP/IP Мобильный интернет: 3G, 4G, Wi-Fi

Мобильный интернет: 3G, 4G, Wi-Fi Редактирование, добавление и удаление записей в таблице СУБД MySQL

Редактирование, добавление и удаление записей в таблице СУБД MySQL Защита старшего поколения. Онлайн мошенничество

Защита старшего поколения. Онлайн мошенничество Создание Web-страниц на языке HTML

Создание Web-страниц на языке HTML Параллельное программирование с использованием OpenMP. Лекция 2

Параллельное программирование с использованием OpenMP. Лекция 2 Кибер-безопасность

Кибер-безопасность Работа в Microsoft Office Publisher Программа может широко использоваться для создания буклетов, издания школьной стенгазеты, приглашения и о

Работа в Microsoft Office Publisher Программа может широко использоваться для создания буклетов, издания школьной стенгазеты, приглашения и о КОМПЬЮТЕРНЫЕ СЕТИ ВИДЫ СЕТЕЙ, ИНТЕРНЕТ

КОМПЬЮТЕРНЫЕ СЕТИ ВИДЫ СЕТЕЙ, ИНТЕРНЕТ  Принципы уменьшения объема графических файлов

Принципы уменьшения объема графических файлов Раздел 12 Вынужденное перемещение

Раздел 12 Вынужденное перемещение  Дистанционные образовательные технологии

Дистанционные образовательные технологии Web-страницы и Web-сайты. Структура Web-страницы

Web-страницы и Web-сайты. Структура Web-страницы Оценка удобства использования пользовательского интерфейса

Оценка удобства использования пользовательского интерфейса LMS instrukcija

LMS instrukcija Профилактика кибербуллинга

Профилактика кибербуллинга Школьные вести. Газета № 47

Школьные вести. Газета № 47 Пирамидальная сортировка. Лекция 8

Пирамидальная сортировка. Лекция 8 Программирование на языках С/C++. Операторы

Программирование на языках С/C++. Операторы