Содержание

- 2. 3.1. Понятие VLAN и их типы Широковещательные кадры — это кадры, передаваемые на все узлы сети.

- 3. VLAN обладают следующими преимуществами: гибкость внедрения. VLAN являются эффективным способом группировки сетевых пользователей в виртуальные рабочие

- 4. Физическая сегментация сети

- 5. Логическая группировка сетевых пользователей в VLAN

- 6. Типы VLAN: на основе портов; на основе стандарта IEEE 802.1Q; на основе стандарта IEEE 802.1ad (Q-in-Q

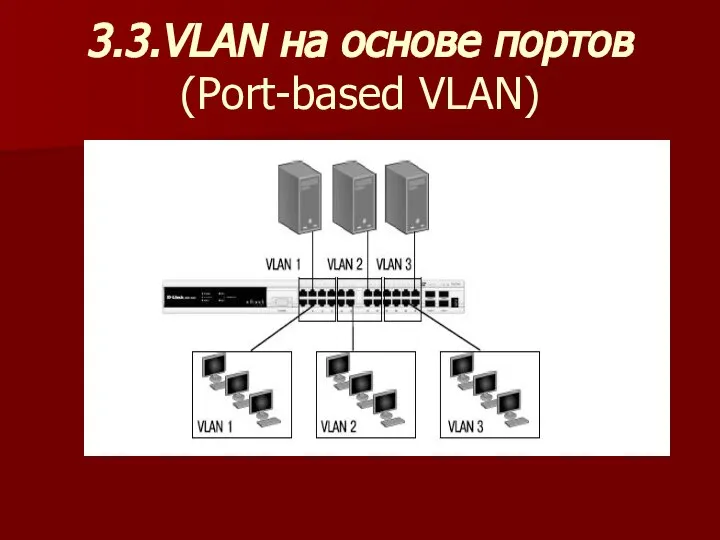

- 7. 3.3.VLAN на основе портов (Port-based VLAN)

- 8. Основные характеристики VLAN на основе портов: применяются в пределах одного коммутатора. Если необходимо организовать несколько рабочих

- 9. Основные характеристики VLAN на основе портов: возможность изменения логической топологии сети без физического перемещения станций. Достаточно

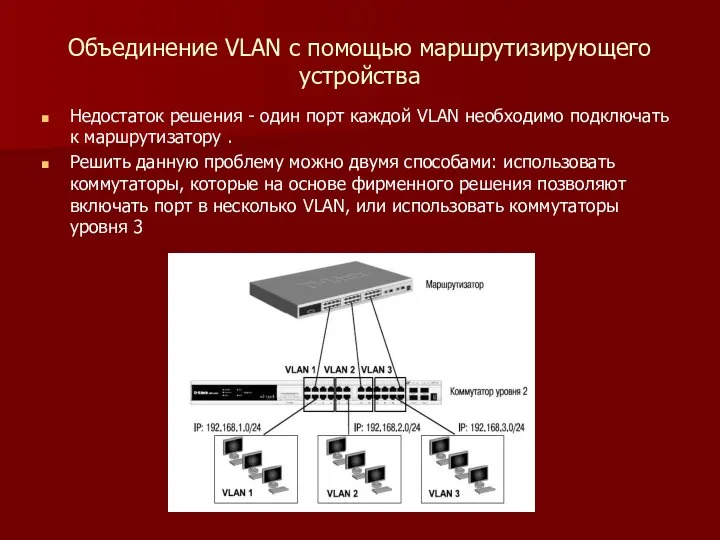

- 10. Объединение VLAN с помощью маршрутизирующего устройства Недостаток решения - один порт каждой VLAN необходимо подключать к

- 11. 3.3. VLAN на основе стандарта IEEE 802.1Q основано только на добавлении дополнительной информации к адресным таблицам

- 12. Передача кадров разных VLAN по магистральному каналу связи

- 13. Преимущества VLAN на основе стандарта IEEE 802.1Q: гибкость и удобство в настройке и изменении — можно

- 14. Преимущества VLAN на основе стандарта IEEE 802.1Q: способность VLAN IEEE 802.1Q добавлять и извлекать теги из

- 15. Некоторые определения IEEE 802.1Q: Tagging («Маркировка кадра») — процесс добавления информации о принадлежности к 802.1Q VLAN

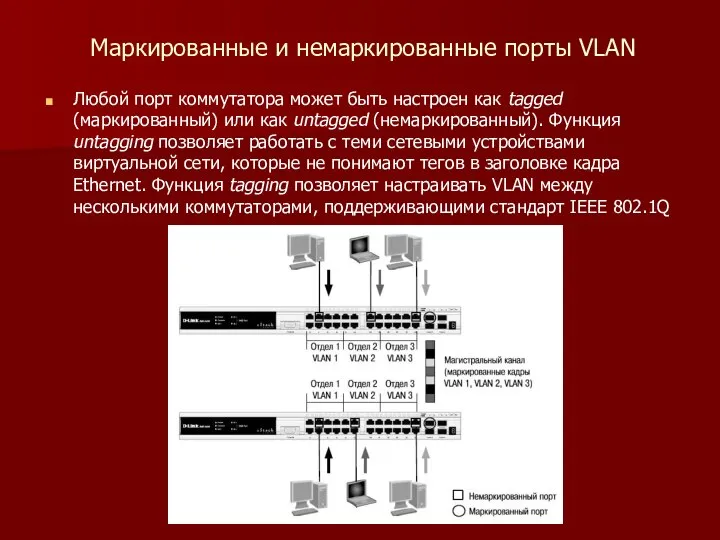

- 16. Маркированные и немаркированные порты VLAN Любой порт коммутатора может быть настроен как tagged (маркированный) или как

- 17. Тег VLAN IEEE 802.1Q Стандарт IEEE 802.1Q определяет изменения в структуре кадра Ethernet, позволяющие передавать информацию

- 18. Маркированный кадр Ethernet

- 19. Port VLAN ID Каждый физический порт коммутатора имеет параметр, называемый идентификатор порта VLAN (PVID). Этот параметр

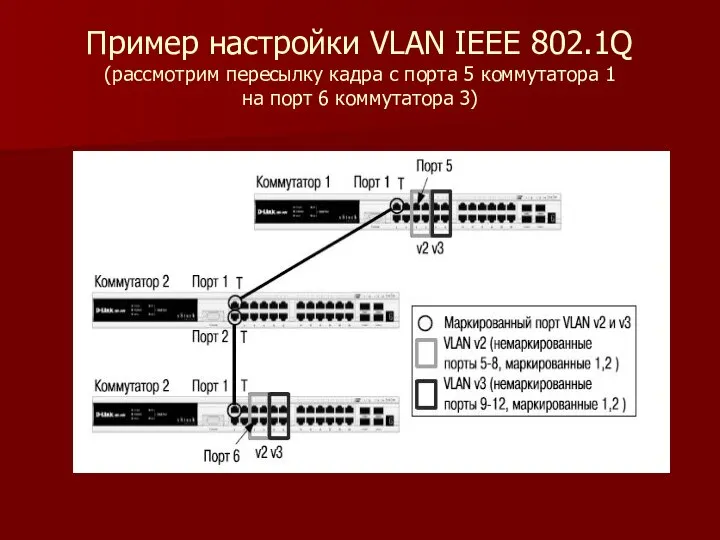

- 20. Пример настройки VLAN IEEE 802.1Q (рассмотрим пересылку кадра с порта 5 коммутатора 1 на порт 6

- 21. Порт 5 коммутатора 1 является немаркированным портом VLAN v2 (PVID=2). Поэтому, когда любой немаркированный кадр поступает

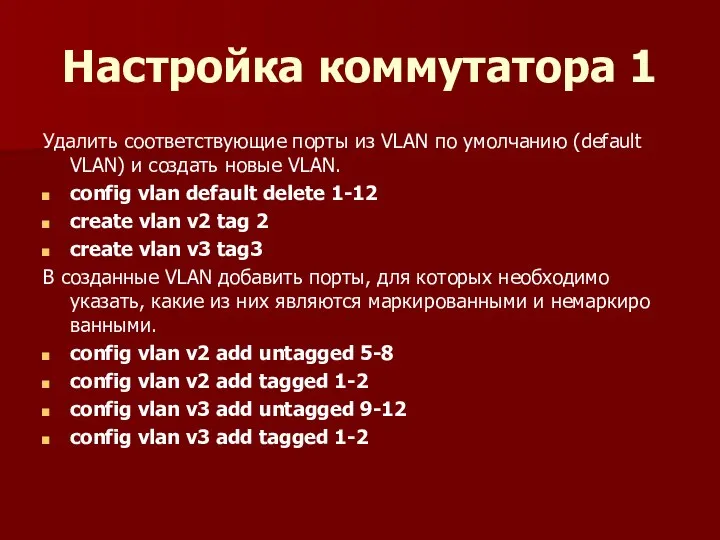

- 22. Настройка коммутатора 1 Удалить соответствующие порты из VLAN по умолчанию (default VLAN) и создать новые VLAN.

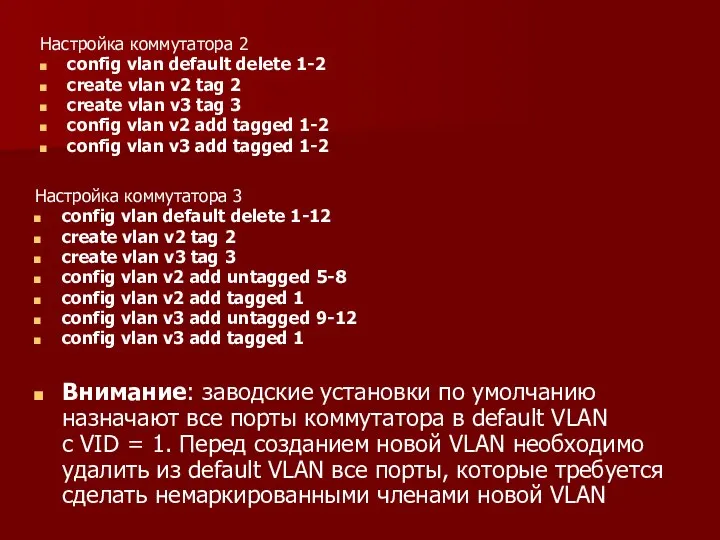

- 23. Настройка коммутатора 2 config vlan default delete 1-2 create vlan v2 tag 2 create vlan v3

- 24. 3.4. Статические и динамические VLAN Для корректной работы виртуальной локальной сети требуется, чтобы в базе данных

- 25. Статические записи о регистрации в VLAN (Static VLAN Registration Entries) используются для представления информации о статических

- 26. 3.5. Протокол GVRP Определяет способ, посредством которого коммутаторы обмениваются информацией о сети VLAN. Он позволяет динамически

- 27. Таймеры GVRP Join Timer — время в миллисекундах (100-100000), через которое отправляются сообщения JoinIn или JoinEmpty.

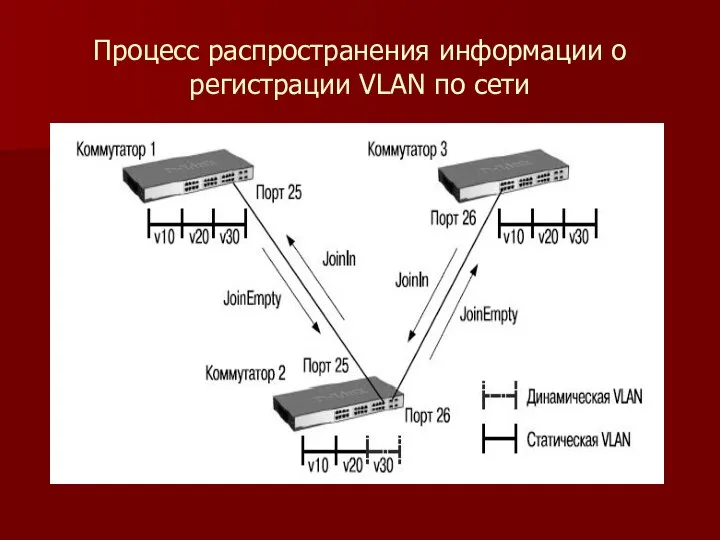

- 28. Процесс распространения информации о регистрации VLAN по сети

- 29. Процесс распространения информации о регистрации VLAN по сети На коммутаторе 1 созданы статические виртуальные сети VLAN

- 30. Процесс распространения информации об удалении VLAN по сети

- 31. Процесс распространения информации об удалении VLAN по сети На коммутаторе 1 удалена статическая VLAN v30, и

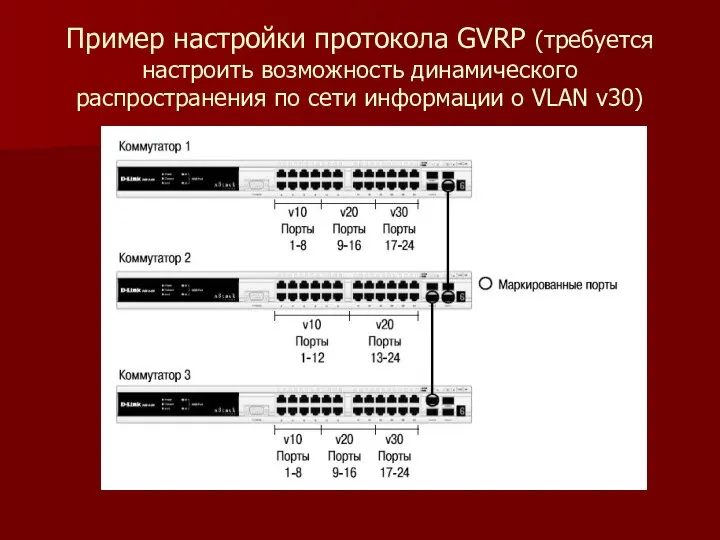

- 32. Пример настройки протокола GVRP (требуется настроить возможность динамического распространения по сети информации о VLAN v30)

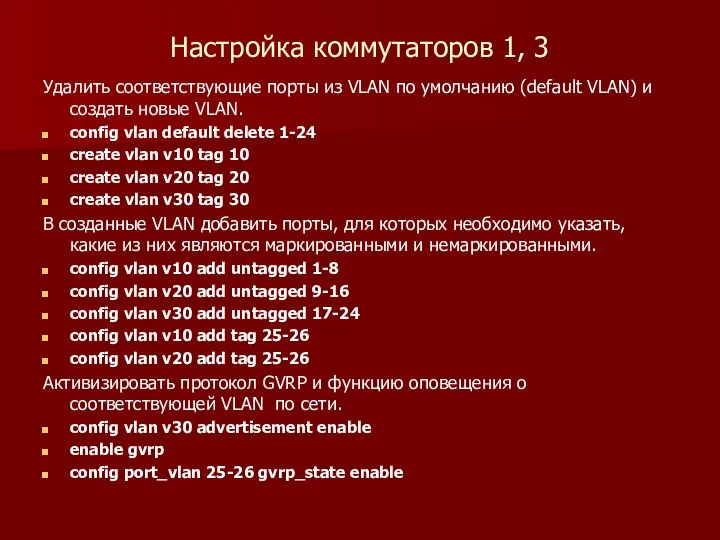

- 33. Настройка коммутаторов 1, 3 Удалить соответствующие порты из VLAN по умолчанию (default VLAN) и создать новые

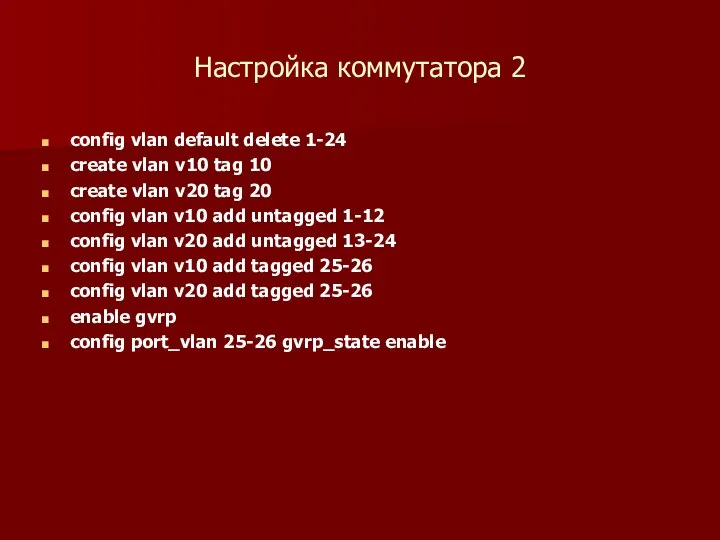

- 34. Настройка коммутатора 2 config vlan default delete 1-24 create vlan v10 tag 10 create vlan v20

- 35. 3.6. Q-in-Q VLAN Функция Q-in-Q, также известная как Double VLAN, соответствует стандарту IEEE 802.1ad, который является

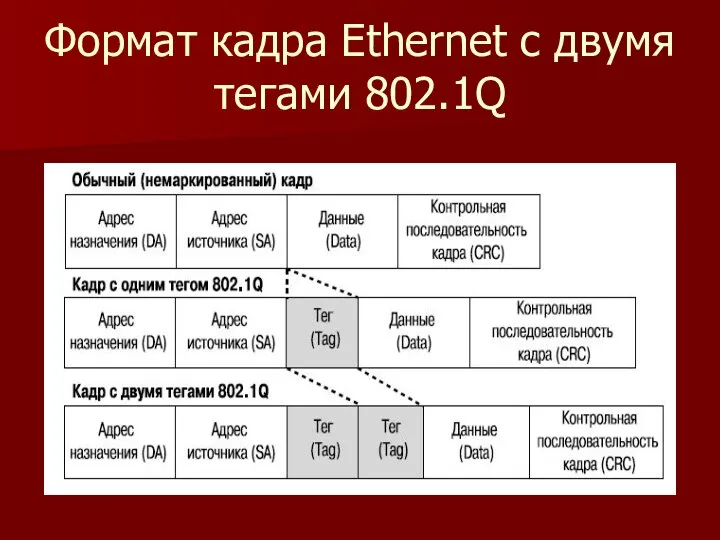

- 36. Формат кадра Ethernet с двумя тегами 802.1Q

- 37. Формат кадра Q-in-Q На слайде изображены форматы: обычного кадра Ethernet, кадра Ethernet с тегом 802.1Q, кадра

- 38. Реализации Q-in-Q Две реализации функции Q-in-Q: Port-based Q-in-Q и Selective Q-in-Q. Функция Port-based Q-in-Q по умолчанию

- 39. Значения TPID в кадрах Q-in-Q В теге VLAN имеется поле идентификатора протокола тега (TPID, Tag Protocol

- 40. Роли портов в Port-based Q-in-Q и Selective Q-in-Q Все порты граничного коммутатора, на котором используются функции

- 41. Политики назначения внешнего тега и приоритета в Q-in-Q Функция Selective Q-in-Q позволяет добавлять в кадры различные

- 42. Базовая архитектура сети с функцией Port-based Q-in-Q

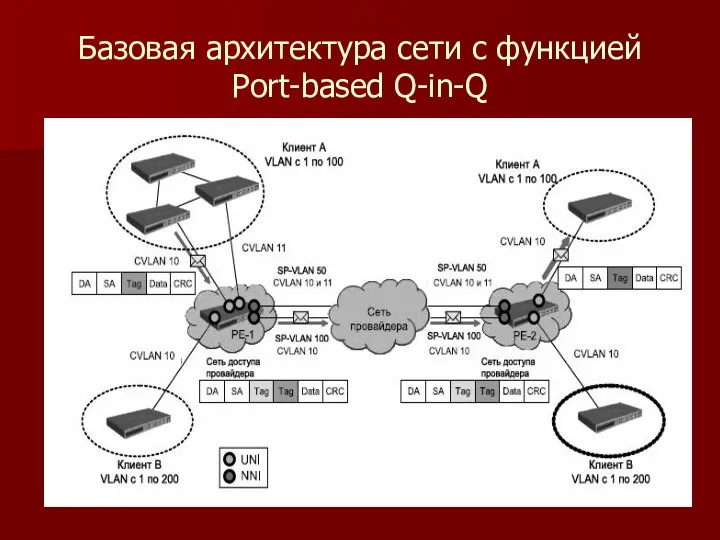

- 43. Граничные коммутаторы сети провайдера услуг PE-1 и PE-2 позволяют обрабатывать трафик виртуальных локальных сетей двух подключенных

- 44. Пример настройки функции Port-based Q-in-Q (D-Link, схема подключения двух клиентских VLAN к сети провайдера услуг, граничные

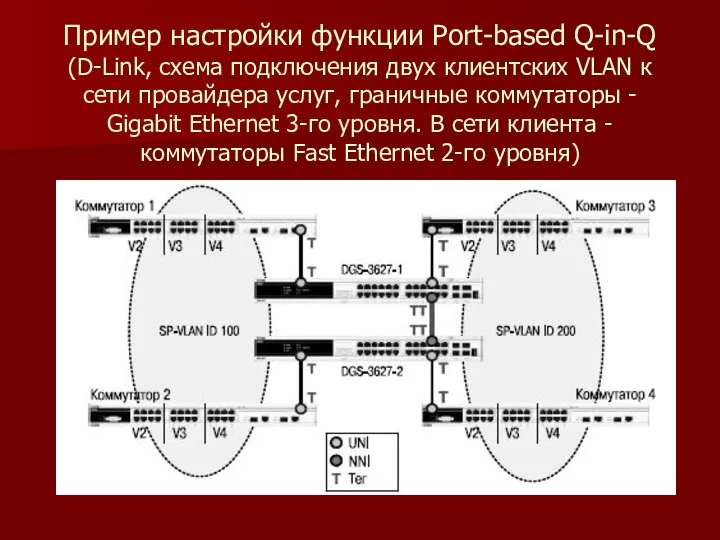

- 45. Настройка коммутатора DGS-3627 Внимание: функцию Q-in-Q VLAN необходимо настраивать только на устройствах сети провайдера услуг. Активизировать

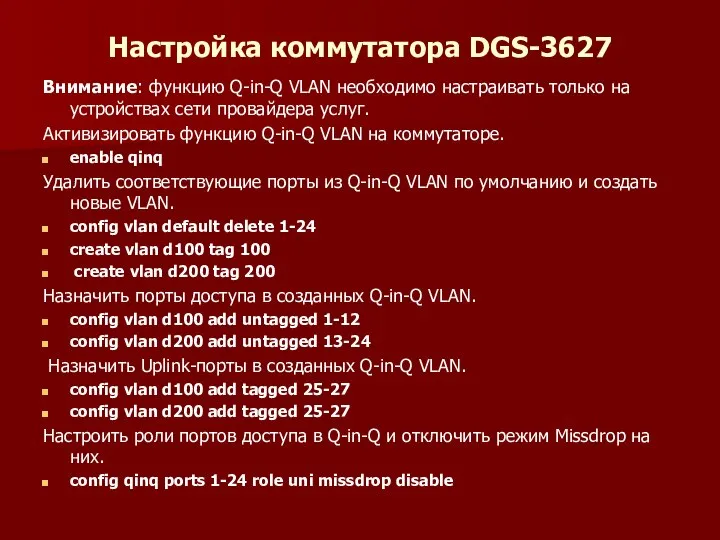

- 46. Настройка коммутаторов 1, 2, 3, 4 Удалить соответствующие порты из VLAN по умолчанию (default VLAN) и

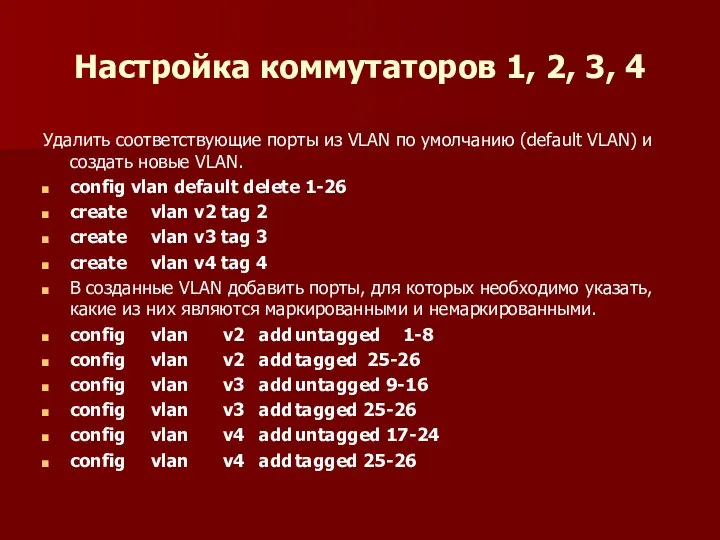

- 47. Пример настройки функции Selective Q-in-Q (двум клиентам провайдером назначен уникальный идентификатор: SP-VLAN 1000 для клиента CVLAN

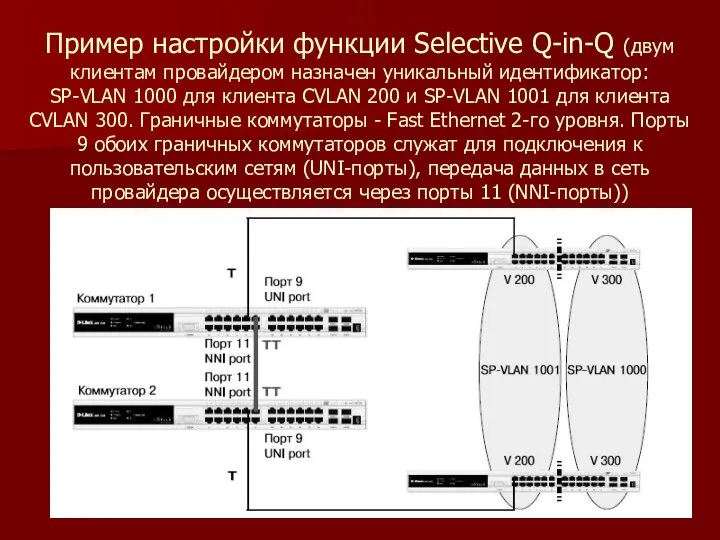

- 48. Настройка коммутаторов 1, 2 Создать требуемые VLAN и добавить порты, для которых необходимо указать, какие из

- 49. 3.7. VLAN на основе портов и протоколов - стандарт IEEE 802.1v Является расширением стандарта IEEE 802.1Q.

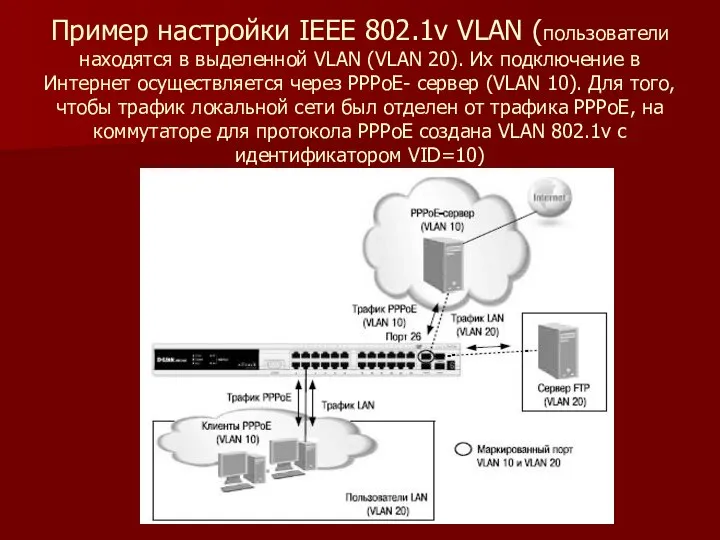

- 50. Пример настройки IEEE 802.1v VLAN (пользователи находятся в выделенной VLAN (VLAN 20). Их подключение в Интернет

- 51. Настройка коммутатора Создание новых VLAN 802.1Q. config vlan default delete 1-28 create vlan pppoe tag 10

- 52. 3.8. Асимметричные VLAN Для обеспечения возможности использования разделяемых ресурсов (серверов, Интернет-шлюзов и т.д.) пользователями из разных

- 53. 3.8. Асимметричные VLAN При активизации асимметричных VLAN каждому порту коммутатора назначается уникальный PVID в соответствии с

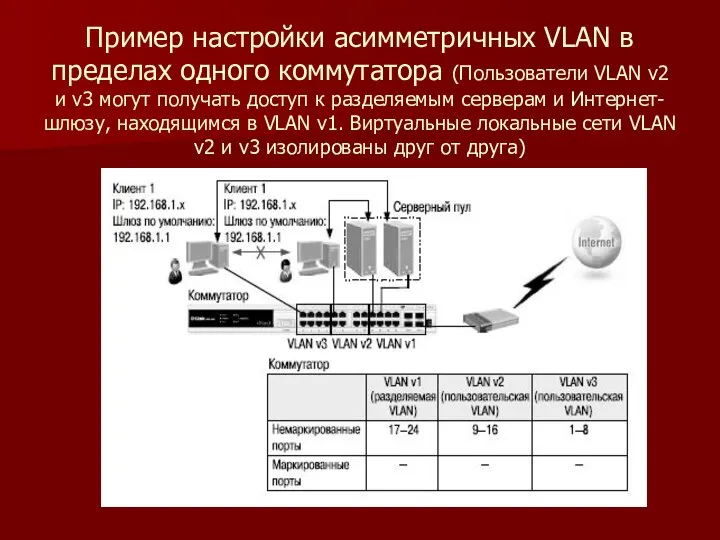

- 54. Пример настройки асимметричных VLAN в пределах одного коммутатора (Пользователи VLAN v2 и v3 могут получать доступ

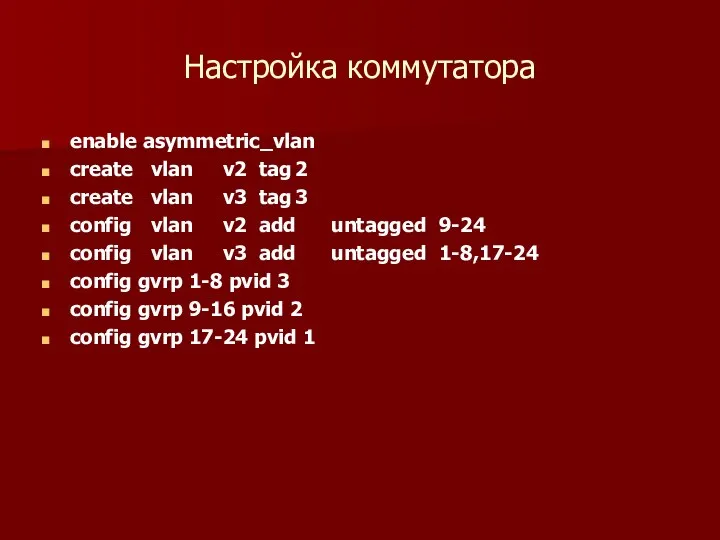

- 55. Настройка коммутатора enable asymmetric_vlan create vlan v2 tag 2 create vlan v3 tag 3 config vlan

- 56. 3.9. Функция Traffic Segmentation Служит для разграничения доменов на канальном уровне. Порты или группы портов коммутатора

- 57. Пример использования и настройки функции Traffic Segmentation (решение задачи совместного использования ресурсов сети разными группами пользователей.

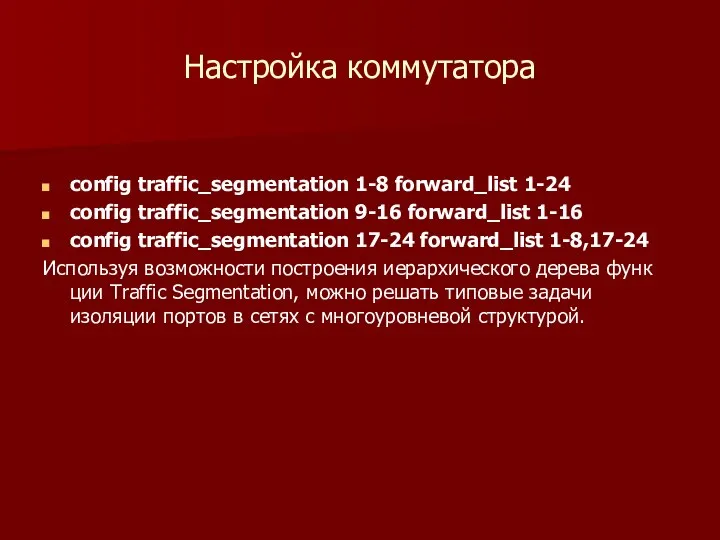

- 58. Настройка коммутатора config traffic_segmentation 1-8 forward_list 1-24 config traffic_segmentation 9-16 forward_list 1-16 config traffic_segmentation 17-24 forward_list

- 59. Пример использования и настройки функции Traffic Segmentation (все компьютеры от А до Q, находящиеся в одной

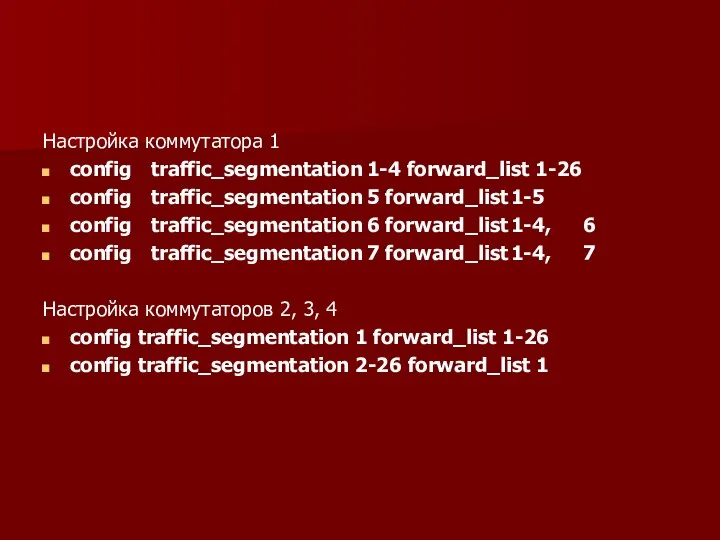

- 60. Настройка коммутатора 1 config traffic_segmentation 1-4 forward_list 1-26 config traffic_segmentation 5 forward_list 1-5 config traffic_segmentation 6

- 62. Скачать презентацию

Презентация "Эмигранты и аборигены цифрового мира" - скачать презентации по Информатике

Презентация "Эмигранты и аборигены цифрового мира" - скачать презентации по Информатике Организация сети передачи данных по энергосетям с применением PLC технологии

Организация сети передачи данных по энергосетям с применением PLC технологии Подходы к измерению информации

Подходы к измерению информации Сжатие информации

Сжатие информации Technical Notification HDV130 and HDV100 upgrade to Firmware V02.081

Technical Notification HDV130 and HDV100 upgrade to Firmware V02.081 Польза и вред интернета для учащихся и дошкольников

Польза и вред интернета для учащихся и дошкольников Установка редактора Sublime Text3

Установка редактора Sublime Text3 Применение электронных ресурсов при проведении уроков информатики

Применение электронных ресурсов при проведении уроков информатики Киберспорт в жизни школьников

Киберспорт в жизни школьников Ввод–вывод с квитированием по прерыванию

Ввод–вывод с квитированием по прерыванию Опыт внедрения подсистемы кадрового учета и расчета заработной платы в 1С:ERP Управление предприятием 2

Опыт внедрения подсистемы кадрового учета и расчета заработной платы в 1С:ERP Управление предприятием 2 Reveal the halloween picture (game)

Reveal the halloween picture (game) Найти корни квадратного уравнения Ax2+Bx+C=0

Найти корни квадратного уравнения Ax2+Bx+C=0 Информатика

Информатика Початки алгоритмізації та процедурного програмування. Циклічні програми

Початки алгоритмізації та процедурного програмування. Циклічні програми Презентация "Повторение" - скачать презентации по Информатике

Презентация "Повторение" - скачать презентации по Информатике Базы данных. Лекция 7

Базы данных. Лекция 7 История развития информационных технологий

История развития информационных технологий Язык описания данных ORACLE. Типы данных ORACLE. Таблицы. Представления

Язык описания данных ORACLE. Типы данных ORACLE. Таблицы. Представления Электронный сертификат – новый механизм обеспечения техническими средствами реабилитации

Электронный сертификат – новый механизм обеспечения техническими средствами реабилитации Коммерческое предложение по разработке корпоративного сайта для ООО Империя Строй

Коммерческое предложение по разработке корпоративного сайта для ООО Империя Строй Схемы программ (часть 1)

Схемы программ (часть 1) Компьютерные коммуникации

Компьютерные коммуникации Советы новичку: как пробиться в геймдев и пройти испытательный срок

Советы новичку: как пробиться в геймдев и пройти испытательный срок Файл и файловая система. Решение задач

Файл и файловая система. Решение задач Александр Шаповал Microsoft

Александр Шаповал Microsoft  Ввод и обработка цифровой информации

Ввод и обработка цифровой информации История развития ЭВМ

История развития ЭВМ