Содержание

- 2. Учетные записи пользователей операционных систем клона Unix Хранятся в текстовом файле / etc / passwd в

- 3. Привилегии пользователей в ОС Unix Определяются полями учетной записи UID, GID, HD и SH. При работе

- 4. Привилегии пользователей в ОС Unix Поскольку привилегии пользователя в КС определяются не его логическим именем, а

- 5. Алгоритм хеширования паролей На основе времени суток генерируется случайное значение S (12 битов или больше), которое

- 6. Алгоритм хеширования паролей Полученное значение длиной 64 бита вновь зашифровывается на том же ключе (общее число

- 7. Минимальная длина пароля Поскольку пароль используется в алгоритме хеширования в качестве ключа DES-шифрования длиной 56 бит,

- 8. Затенение паролей По умолчанию к файлу / etc / passwd разрешен доступ по чтению для всех

- 9. Затенение паролей Хеш-значения паролей перемещаются из файла / etc / passwd в файл / etc /

- 10. Учетные записи групп Информация о группах пользователей в операционных системах семейства Unix помещается в файл /

- 11. Хранение паролей в ОС Windows База данных учетных записей содержится в разделе реестра HKEY_LOCAL_MACHINE \ SAM

- 12. Хранение паролей в ОС Windows Пароль пользователя в базе данных SAM хранится в виде двух хеш-значений,

- 13. Алгоритм Windows NT Полученное хеш-значение зашифровывается по алгоритму DES с помощью ключа, равного относительному номеру учетной

- 14. Хранение паролей в ОС Windows Второе хеш-значение пароля пользователя вычисляется по алгоритму LAN Manager: Все буквенные

- 15. Алгоритм LAN Manager Выполняется шифрование по алгоритму DES на ключе, равном относительному номеру учетной записи, результата

- 16. Сложность паролей в ОС Windows Требования к паролям при включении специального параметра безопасности: длина не менее

- 17. Хранение паролей в ОС Windows Несмотря на то, что доступ к базе данных SAM с помощью

- 18. Программа syskey Обеспечит шифрование хеш-значений паролей с помощью первичного ключа длиной 128 бит, хранящегося в реестре

- 19. Способы хранения системного ключа в системном реестре (преимущество этого варианта в отсутствии необходимости присутствия привилегированного пользователя

- 20. Альтернатива использованию программы syskey Включение параметра безопасности «Сетевая безопасность: не хранить хеш-значений Lan Manager при следующей

- 21. База данных SAM Содержит учетные записи пользователей и групп. Права учетной записи в системе определяются ее

- 22. Аутентификация пользователей на основе модели «рукопожатия» Пользователь U и система S согласовывают при регистрации пользователя в

- 23. Аутентификация пользователей на основе модели «рукопожатия» К функции f предъявляется требование, чтобы по известным x и

- 24. Аутентификация пользователей на основе модели «рукопожатия» К недостаткам аутентификации на основе модели «рукопожатия» относится большая длительность

- 25. Взаимная аутентификация Парольная аутентификация совершенно неприменима в случае взаимного подтверждения подлинности пользователей компьютерной сети. Действительно, пусть

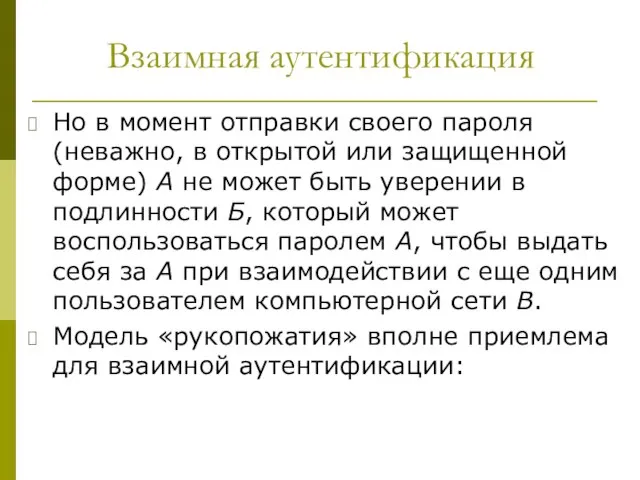

- 26. Взаимная аутентификация Но в момент отправки своего пароля (неважно, в открытой или защищенной форме) А не

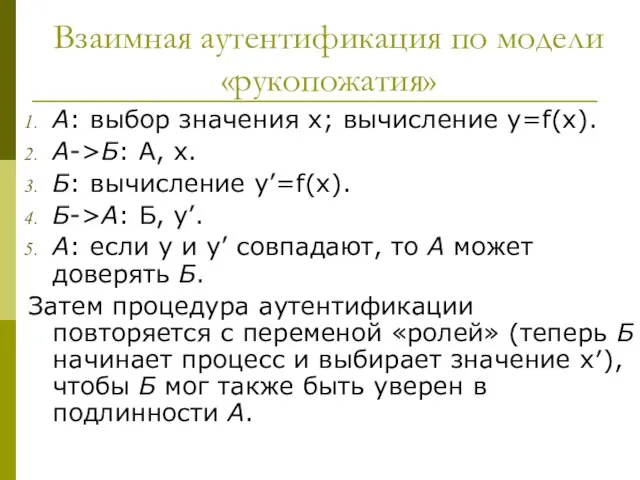

- 27. Взаимная аутентификация по модели «рукопожатия» А: выбор значения x; вычисление y=f(x). А->Б: А, x. Б: вычисление

- 29. Скачать презентацию

Создание персонального сайта преподавателя

Создание персонального сайта преподавателя Компьютер как источник переменного электромагнитного поля. Влияние на здоровье пользователя электромагнитных полей компьют

Компьютер как источник переменного электромагнитного поля. Влияние на здоровье пользователя электромагнитных полей компьют Программирование на языке Python. Простейшие программы

Программирование на языке Python. Простейшие программы Firebase. Quickly development of high-quality app

Firebase. Quickly development of high-quality app Метод многомерного моделирования. Распределённые базы данных и хранилища данных

Метод многомерного моделирования. Распределённые базы данных и хранилища данных GameCore. Monogame

GameCore. Monogame Введение в теорию баз данных

Введение в теорию баз данных Безопасный интернет

Безопасный интернет Решения для задач электронной коммерции

Решения для задач электронной коммерции Структура книги

Структура книги Подходы к тестированию. (Лекция 2)

Подходы к тестированию. (Лекция 2) Загальна характеристика сучасних інформаційних технологій

Загальна характеристика сучасних інформаційних технологій Complete Multibody Dynamics Analysis with Adams

Complete Multibody Dynamics Analysis with Adams Информатика и ИКТ (4 класс)

Информатика и ИКТ (4 класс) Офисное программное обеспечение. Разработка текстовых документов

Офисное программное обеспечение. Разработка текстовых документов Информационные технологии и лингвистика

Информационные технологии и лингвистика Конкурс шифровальщиков

Конкурс шифровальщиков Антивирусные программы. Антивирусная защита информации

Антивирусные программы. Антивирусная защита информации Внемашинное проектирование реляционных баз данных. (Тема 3)

Внемашинное проектирование реляционных баз данных. (Тема 3) Алгоритмизация. Процедурно-ориентированное программирование. Вопросы: Алгоритм. Блок-схема. Процедурное программирован

Алгоритмизация. Процедурно-ориентированное программирование. Вопросы: Алгоритм. Блок-схема. Процедурное программирован Разработка модульного мульти-интерфейсного устройства управления распределенными системами

Разработка модульного мульти-интерфейсного устройства управления распределенными системами Манипулирование данными. Описание команд DML

Манипулирование данными. Описание команд DML Graphics and design

Graphics and design Fullstack разработка. Введение в CSS

Fullstack разработка. Введение в CSS Код Фибоначчи - основа арифметики будущих компьютеров

Код Фибоначчи - основа арифметики будущих компьютеров Глобальная сеть Интернет

Глобальная сеть Интернет Иерархическая система многоуровневой организации ЭВМ

Иерархическая система многоуровневой организации ЭВМ Требования к программному продукту и их документирование

Требования к программному продукту и их документирование