- Главная

- Информатика

- Защита программного обеспечения во время выполнения

Содержание

- 2. Риск копирования, реверсинжиниринга и манипуляции программными решениями ставит под угрозу дальнейшее существование производителей программного обеспечения (ПО).

- 3. Так, цель практики заключается в создании электронного ключа и защиты программного обеспечения во время выполнения. Для

- 4. Изучение теоретико-методологических основ разработки крипто графического метода защиты программного обеспечения показало, что одним из наиболее эффективных

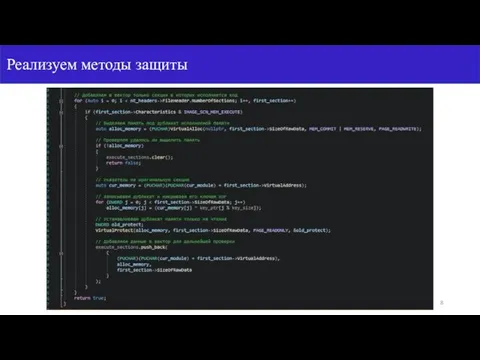

- 5. Реализуем методы защиты Процедура закрытия IDA Pro: bool ida_closing_procedure() { Проверяем, созданы ли мьютексы отладчика, если

- 6. Реализуем методы защиты Если не созданы, то мы их создаем и отправляем сигнал с ожиданием на

- 7. Реализуем методы защиты

- 8. Реализуем методы защиты

- 9. Реализуем методы защиты

- 10. Заключение

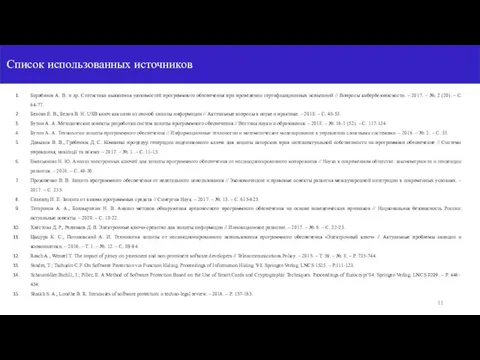

- 11. Список использованных источников Барабанов А. В. и др. Статистика выявления уязвимостей программного обеспечения при проведении сертификационных

- 13. Скачать презентацию

Риск копирования, реверсинжиниринга и манипуляции программными решениями ставит под угрозу дальнейшее

Риск копирования, реверсинжиниринга и манипуляции программными решениями ставит под угрозу дальнейшее

Актуальность исследования

Так, цель практики заключается в создании электронного ключа и защиты программного

Так, цель практики заключается в создании электронного ключа и защиты программного

Для достижения цели исследования необходимо решение ряда задач, а именно:

1. Рассмотреть теоретико-методологические аспекты разработки криптографического метода защиты программного обеспечения;

2. Продемонстрировать ход создания электронного ключа с целью защиты программного обеспечения во время выполнения.

Цель и задачи

Изучение теоретико-методологических основ разработки крипто графического метода защиты программного обеспечения показало,

Изучение теоретико-методологических основ разработки крипто графического метода защиты программного обеспечения показало,

Теоретико-методологические основы разработки криптографического метода защиты программного обеспечения

Реализуем методы защиты

Процедура закрытия IDA Pro:

bool ida_closing_procedure()

{

Проверяем, созданы ли мьютексы

Реализуем методы защиты

Процедура закрытия IDA Pro:

bool ida_closing_procedure()

{

Проверяем, созданы ли мьютексы

auto trusted_mtx = OpenMutexA(MUTEX_ALL_ACCESS, FALSE, xor_string("$ IDA trusted_idbs"));

if (!trusted_mtx)

trusted_mtx = CreateMutexA(nullptr, FALSE, xor_string("$ IDA trusted_idbs"));

else

{

CloseHandle(trusted_mtx);

return false;

}

auto registry_mtx = OpenMutexA(MUTEX_ALL_ACCESS, FALSE, xor_string("$ IDA registry mutex $"));

if (!registry_mtx)

registry_mtx = CreateMutexA(nullptr, FALSE, xor_string("$ IDA registry mutex $"));

else

{

CloseHandle(registry_mtx);

return false;

}

if (!trusted_mtx || !registry_mtx)

return false;

Реализуем методы защиты

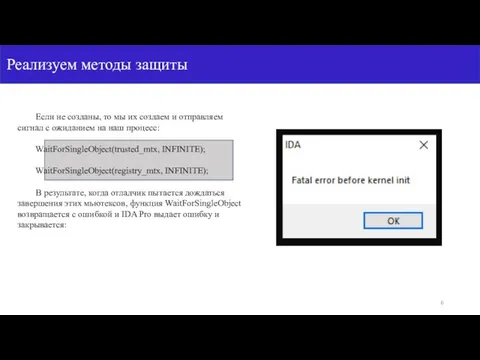

Если не созданы, то мы их создаем и

Реализуем методы защиты

Если не созданы, то мы их создаем и

WaitForSingleObject(trusted_mtx, INFINITE);

WaitForSingleObject(registry_mtx, INFINITE);

В результате, когда отладчик пытается дождаться завершения этих мьютексов, функция WaitForSingleObject возвращается с ошибкой и IDA Pro выдает ошибку и закрывается:

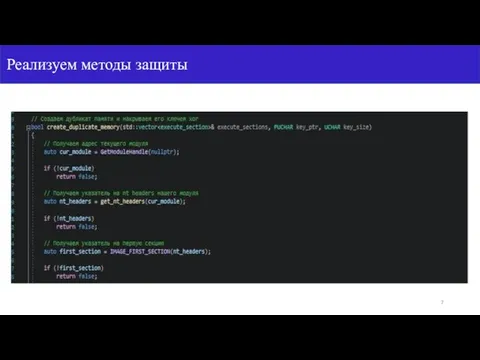

Реализуем методы защиты

Реализуем методы защиты

Реализуем методы защиты

Реализуем методы защиты

Реализуем методы защиты

Реализуем методы защиты

Заключение

Заключение

Список использованных источников

Барабанов А. В. и др. Статистика выявления уязвимостей

Список использованных источников

Барабанов А. В. и др. Статистика выявления уязвимостей

Белова Е. В., Белов В. Н. USB ключ как один из способ защиты информации // Актуальные вопросы в науке и практике. – 2018. – С. 45-53.

Бутин А. А. Методические аспекты разработки систем защиты программного обеспечения // Вестник науки и образования. – 2018. – №. 16-1 (52). – С. 117-124.

Бутин А. А. Технологии защиты программного обеспечения // Информационные технологии и математическое моделирование в управлении сложными системами. – 2019. – №. 2. – С. 53.

Давыдов В. В., Гребенюк Д. С. Комплекс процедур генерации лицензионного ключа для защиты авторских прав интеллектуальной собственности на программное обеспечение // Системи управління, навігації та зв'язку. – 2017. – №. 1. – С. 11-15.

Емельянова Н. Ю. Анализ электронных ключей для защиты программного обеспечения от несанкционированного копирования // Наука в современном обществе: закономерности и тенденции развития. – 2016. – С. 49-50.

Прокопенко В. В. Защита программного обеспечения от нелегального использования // Экономические и правовые аспекты развития международной интеграции в современных условиях. – 2017. – С. 235.

Селедец И. Е. Защита от взлома программных средств // Синергия Наук. – 2017. – №. 13. – С. 615-625.

Татаринов А. А., Болдырихин Н. В. Анализ методов обнаружения вредоносного программного обеспечения на основе поведенческих признаков // Национальная безопасность России: актуальные аспекты. – 2020. – С. 18-22.

Хлестова Д. Р., Редников Д. В. Электронные ключи-средство для защиты информации // Инновационное развитие. – 2017. – №. 6. – С. 22-23.

Цыцура К. С., Потоловский А. И. Технология защиты от несанкционированного использования программного обеспечения «Электронный ключ» // Актуальные проблемы авиации и космонавтики. – 2016. – Т. 1. – №. 12. – С. 89-94.

Rasch A., Wenzel T. The impact of piracy on prominent and non-prominent software developers // Telecommunications Policy. – 2015. – Т. 39. – №. 8. – P. 735-744.

Sander, T.; Tschudin C.F. On Software Protection via Function Hiding. Proceedings of Information Hiding ’98. Springer-Verlag. LNCS 1525. – P.111-123.

Schaumüller-Bichl1, I.; Piller, E. A Method of Software Protection Based on the Use of Smart Cards and Cryptographic Techniques. Proceedings of Eurocrypt’84. Springer-Verlag. LNCS 0209. – P. 446- 454.

Shaikh S. A., Londhe B. R. Intricacies of software protection: a techno-legal review. – 2016. – P. 157-165.

Арифметические операции в Паскале

Арифметические операции в Паскале З Україною в серці

З Україною в серці Встроенный SQL. Два способа применения SQL в прикладных программах. (Лекция 8)

Встроенный SQL. Два способа применения SQL в прикладных программах. (Лекция 8) Безопасный интернет

Безопасный интернет Библиотека Муниципального автономного учреждения Центр культуры и досуга Пономаревского района

Библиотека Муниципального автономного учреждения Центр культуры и досуга Пономаревского района Компьютерные телекоммуникации. Локальные сети

Компьютерные телекоммуникации. Локальные сети Стратегия продвижения проекта ШКОЛА в СМИ, блогосфере и иных ресурсах. Создание позитивного отношения к мероприятиям

Стратегия продвижения проекта ШКОЛА в СМИ, блогосфере и иных ресурсах. Создание позитивного отношения к мероприятиям Цикл с предусловием

Цикл с предусловием Знакомство с языком программирования Python. Ввод. Вывод. Оператор присваивания. Математические операции

Знакомство с языком программирования Python. Ввод. Вывод. Оператор присваивания. Математические операции Системы счисления. Графический диктант

Системы счисления. Графический диктант Symbian. Что же что же что же это такое

Symbian. Что же что же что же это такое Структурирование данных

Структурирование данных Игра Последний герой

Игра Последний герой Современные технические и программные средства информатизации

Современные технические и программные средства информатизации Графика Pascal. Модуль GraphABC

Графика Pascal. Модуль GraphABC Презентация "paint.net" - скачать презентации по Информатике

Презентация "paint.net" - скачать презентации по Информатике Аттестационная работа. Занимательная информатика

Аттестационная работа. Занимательная информатика Компьютерная безопасность

Компьютерная безопасность Работа с таблицами в Microsoft Office Word 2007

Работа с таблицами в Microsoft Office Word 2007 Компьютер и его влияние на здоровье человека

Компьютер и его влияние на здоровье человека «Системы счисления». Урок-дидактическая игра в 8 классе

«Системы счисления». Урок-дидактическая игра в 8 классе Метод интеллект-карт

Метод интеллект-карт HTML. Описание. Основные тэги

HTML. Описание. Основные тэги Презентация "Принципы эффективной коммуникации" - скачать презентации по Информатике

Презентация "Принципы эффективной коммуникации" - скачать презентации по Информатике Сетевое планирование

Сетевое планирование CQRS in a nutshell

CQRS in a nutshell ДИАГРАММЫ Семёнова Надежда 6В МОУ СОШ №5 Учитель Крюкова В.М.

ДИАГРАММЫ Семёнова Надежда 6В МОУ СОШ №5 Учитель Крюкова В.М. Постпродакшн: хештеги, нейминг, SEO, хайп – продвижение своего канала

Постпродакшн: хештеги, нейминг, SEO, хайп – продвижение своего канала