Содержание

- 2. У Ч Е Б Н Ы Й Ц Е Н Т Р ИНФОРМЗАЩИТА Аутентификация Разграничение доступа

- 3. У Ч Е Б Н Ы Й Ц Е Н Т Р ИНФОРМЗАЩИТА ОСНОВНЫЕ ЗАЩИТНЫЕ МЕХАНИЗМЫ

- 4. Идентификация (субъекта или объекта): 1) именование (присвоение имен-идентификаторов); 2) опознавание (выделение конкретного из множества). У Ч

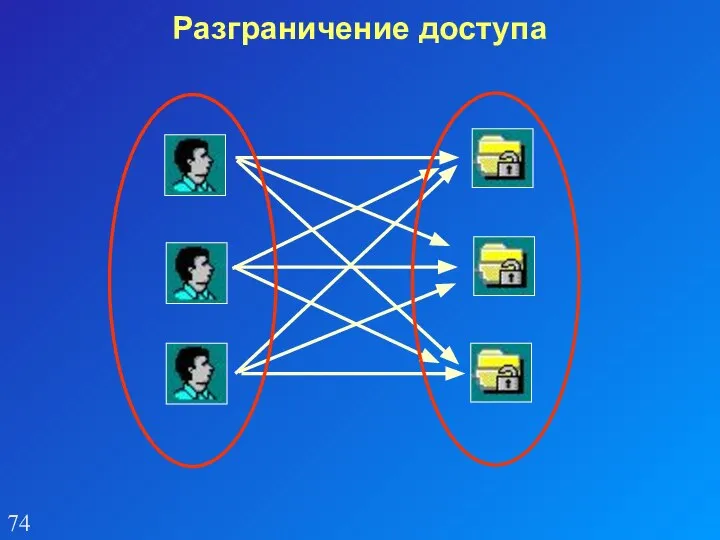

- 5. Разграничение доступа Субъекты и объекты

- 6. Субъекты и объекты Объект доступа - пассивная сущность системы (файл, каталог, блок памяти) Субъект доступа -

- 7. Разграничение доступа

- 8. Разграничение доступа избирательное управление доступом полномочное управление доступом

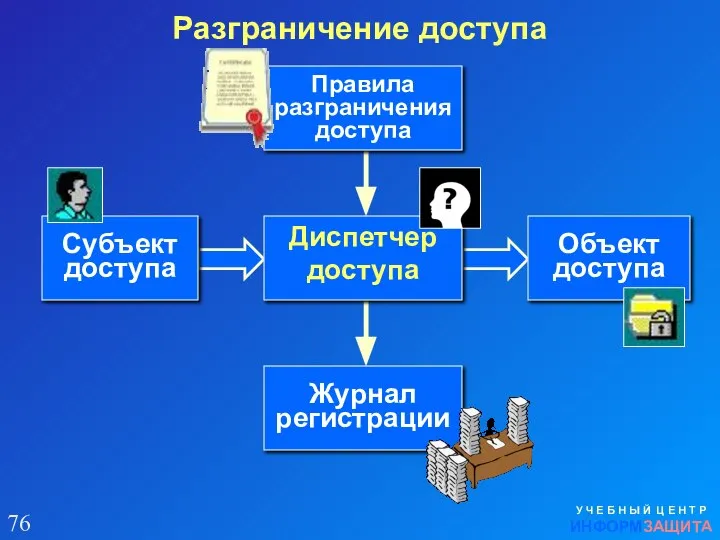

- 9. Диспетчер доступа У Ч Е Б Н Ы Й Ц Е Н Т Р ИНФОРМЗАЩИТА Субъект

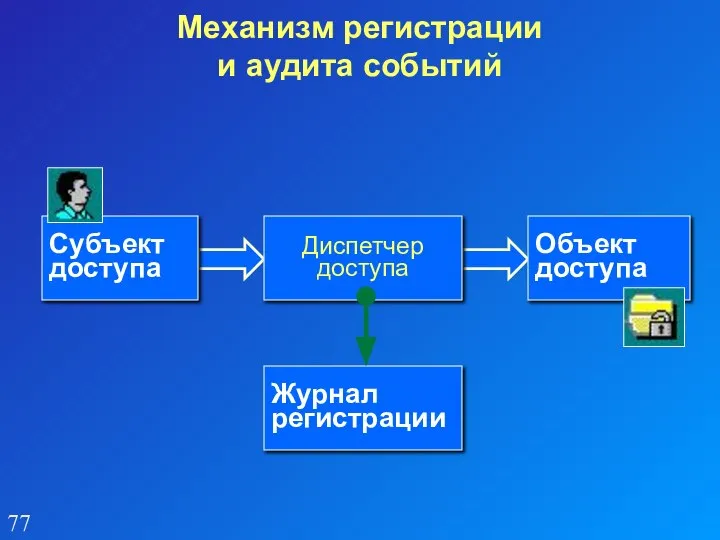

- 10. Механизм регистрации и аудита событий Диспетчер доступа Субъект доступа Объект доступа Журнал регистрации

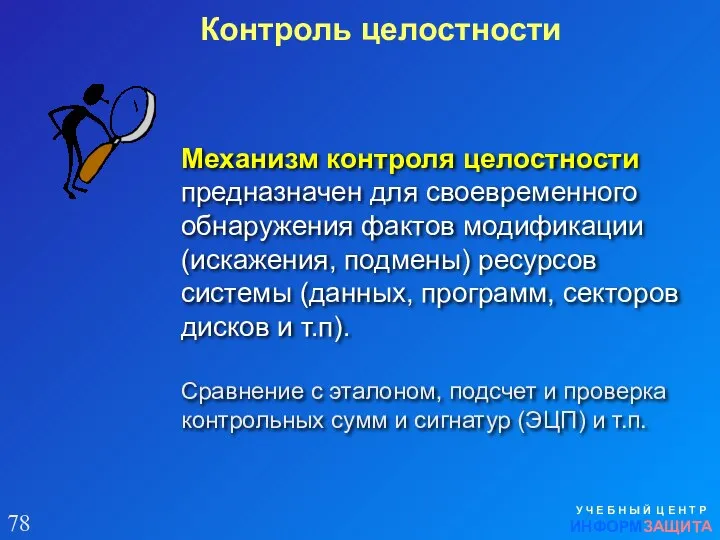

- 11. Механизм контроля целостности предназначен для своевременного обнаружения фактов модификации (искажения, подмены) ресурсов системы (данных, программ, секторов

- 12. Криптографические методы защиты позволяют решать следующие задачи: У Ч Е Б Н Ы Й Ц Е

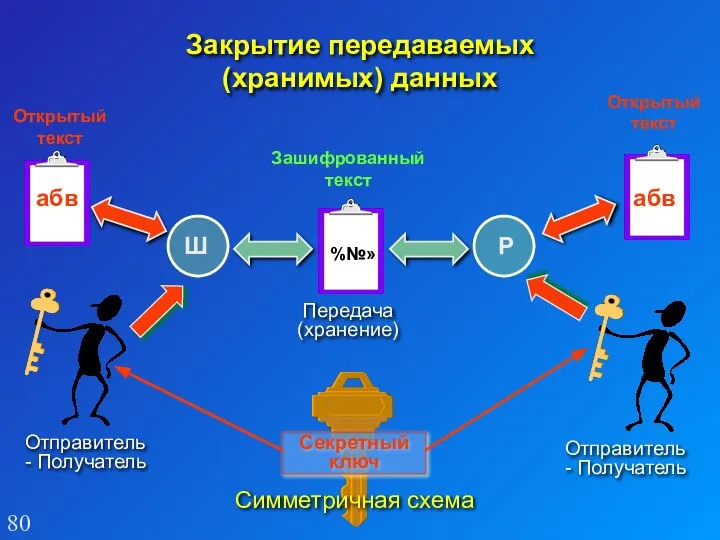

- 13. Закрытие передаваемых (хранимых) данных Отправитель - Получатель Симметричная схема Открытый текст Открытый текст абв абв %№»

- 14. Закрытие передаваемых (хранимых) данных У Ч Е Б Н Ы Й Ц Е Н Т Р

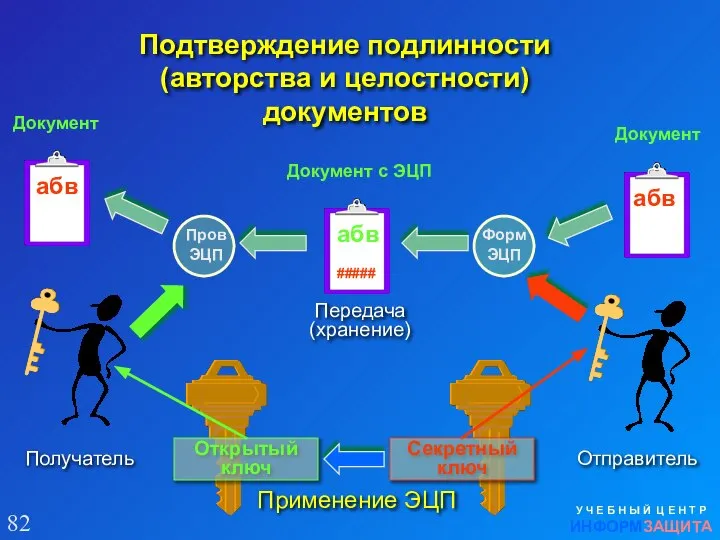

- 15. Подтверждение подлинности (авторства и целостности) документов У Ч Е Б Н Ы Й Ц Е Н

- 16. Защита периметра сетей У Ч Е Б Н Ы Й Ц Е Н Т Р ИНФОРМЗАЩИТА

- 17. Поиск и устранение уязвимостей У Ч Е Б Н Ы Й Ц Е Н Т Р

- 18. Обнаружение атак У Ч Е Б Н Ы Й Ц Е Н Т Р ИНФОРМЗАЩИТА МЭ

- 19. Средства обеспечения безопасности сетей Для защиты сети необходимо использовать комплекс средств защиты, включающий в себя: Средства

- 20. Механизмы защиты сетей идентификация и аутентификация разграничение доступа (и авторизация) регистрация событий (аудит) контроль целостности криптографические

- 21. Средства обеспечения безопасности Внутренние серверы Рабочие места DMZ-1 DMZ-2 Филиал Мобильные сотрудники Ресурсы Internet Пользователи Internet

- 22. Механизмы защиты сетей идентификация и аутентификация разграничение доступа (и авторизация) регистрация событий (аудит) контроль целостности криптографические

- 23. Средства анализа защищённости DMZ-1 DMZ-2 Филиал Мобильные сотрудники Ресурсы Internet Пользователи Internet МЭ Сканер безопасности

- 24. Механизмы защиты сетей идентификация и аутентификация разграничение доступа (и авторизация) регистрация событий (аудит) контроль целостности криптографические

- 25. Средства обнаружения атак DMZ-1 DMZ-2 Филиал Мобильные сотрудники Ресурсы Internet Пользователи Internet МЭ

- 27. Скачать презентацию

Компьютер и здоровье школьника

Компьютер и здоровье школьника Всемирная Паутина. Что такое WWW (Информатика 7 Урок 3)

Всемирная Паутина. Что такое WWW (Информатика 7 Урок 3) Accounting Projects 2022

Accounting Projects 2022 Базы и банки данных. Раздел 1. Введение. Понятия и определения

Базы и банки данных. Раздел 1. Введение. Понятия и определения Инфографика – где брать, как делать и что она дает?

Инфографика – где брать, как делать и что она дает?  Кодирование и декодирование информации (7 класс)

Кодирование и декодирование информации (7 класс) Алгоритмы обработки массивов

Алгоритмы обработки массивов Лист электронной книги

Лист электронной книги Информационная безопасность и защита информации

Информационная безопасность и защита информации Представление проекта с использованием ИКТ

Представление проекта с использованием ИКТ Владивостокский государственный университет экономики и сервиса Институт информатики, инноваций и бизнес систем Кафедра инфо

Владивостокский государственный университет экономики и сервиса Институт информатики, инноваций и бизнес систем Кафедра инфо Назначение и виды операционных систем. Операции с файлами и папками

Назначение и виды операционных систем. Операции с файлами и папками Задачи на логические рассуждения

Задачи на логические рассуждения Мои достижения в информационном пространстве

Мои достижения в информационном пространстве Java Core Introduction

Java Core Introduction Программное обеспечение компьютера

Программное обеспечение компьютера Интернет-телевидение ITV.BY представляет: Новые возможности интернет-рекламы

Интернет-телевидение ITV.BY представляет: Новые возможности интернет-рекламы Операции Условная операция <условие> ? <выражение1> :< выражение2> Если <условие> истинно, то результатом будет <

Операции Условная операция <условие> ? <выражение1> :< выражение2> Если <условие> истинно, то результатом будет < Разработка автоматической системы контроля уровня СО2 в помещении

Разработка автоматической системы контроля уровня СО2 в помещении Техническое обслуживание и ремонт системы пожарной сигнализации

Техническое обслуживание и ремонт системы пожарной сигнализации Antivirus 441. Преимущества

Antivirus 441. Преимущества О концепции информационного развития МВД России

О концепции информационного развития МВД России Архитектура платформы 1С 8.3. Использование 1С + CentOS + Postgre

Архитектура платформы 1С 8.3. Использование 1С + CentOS + Postgre Заголовок слайда. Вставьте Ваш текст

Заголовок слайда. Вставьте Ваш текст Информация. Измерение информации

Информация. Измерение информации Хранилища многомерных данных (Data Warehouse)

Хранилища многомерных данных (Data Warehouse) Предложения Совета при Президенте РФ по развитию гражданского общества и правам человека

Предложения Совета при Президенте РФ по развитию гражданского общества и правам человека Python. Функции. Лекция 4

Python. Функции. Лекция 4