Содержание

- 2. Предположим, что обоим абонентам известны некоторые два числа g и p (например, они могут быть «зашиты»

- 3. При работе алгоритма, каждая сторона: генерирует случайное натуральное число a — закрытый ключ совместно с удалённой

- 4. Алгоритм Диффи-Хеллмана работает на линиях связи, надежно защищенных от модификации. Однако, в тех случаях, когда в

- 5. Криптографическая стойкость алгоритма Диффи — Хеллмана (то есть сложность вычисления K=gab mod p по известным p,

- 6. Схема Эль-Гамаля (Elgamal) — криптосистема, предложенная в 1984 году. Схема Эль-Гамаля лежит в основе стандартов электронной

- 7. Генерация ключей Генерируется случайное простое число p длины n. Выбирается произвольное целое число g, являющееся первообразным

- 8. Шифрование Сообщение М шифруется так: Выбирается случайное секретное число k из отрезка [1, p-2]. Вычисляется a

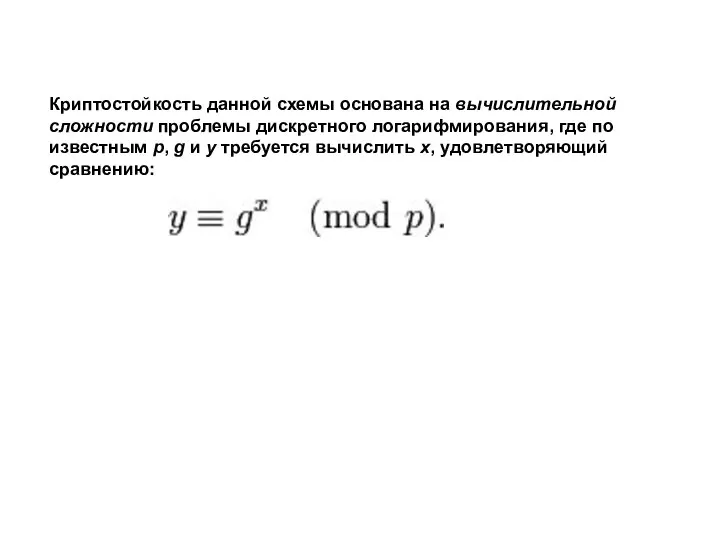

- 9. Криптостойкость данной схемы основана на вычислительной сложности проблемы дискретного логарифмирования, где по известным p, g и

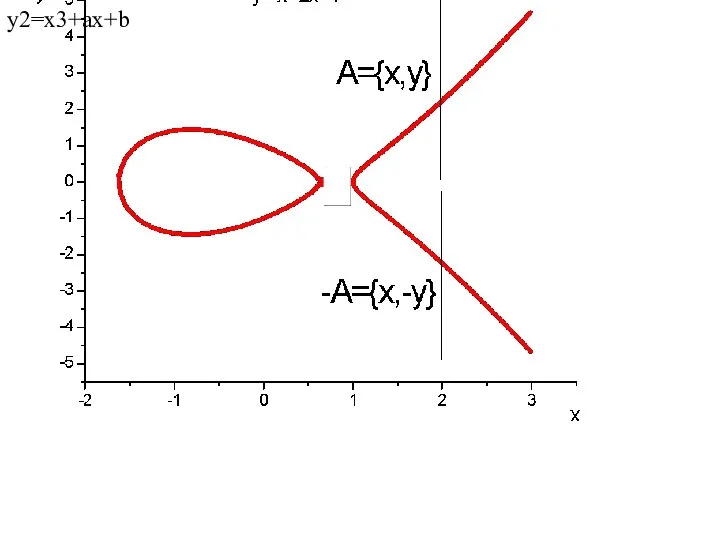

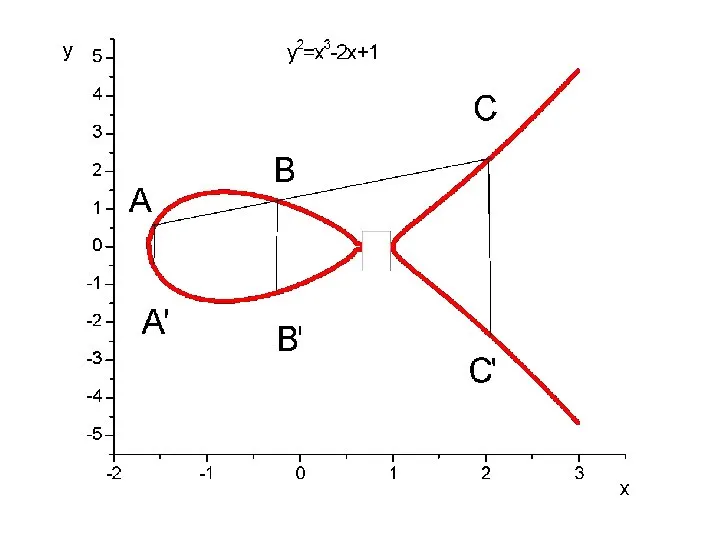

- 12. y2=x3+ax+b

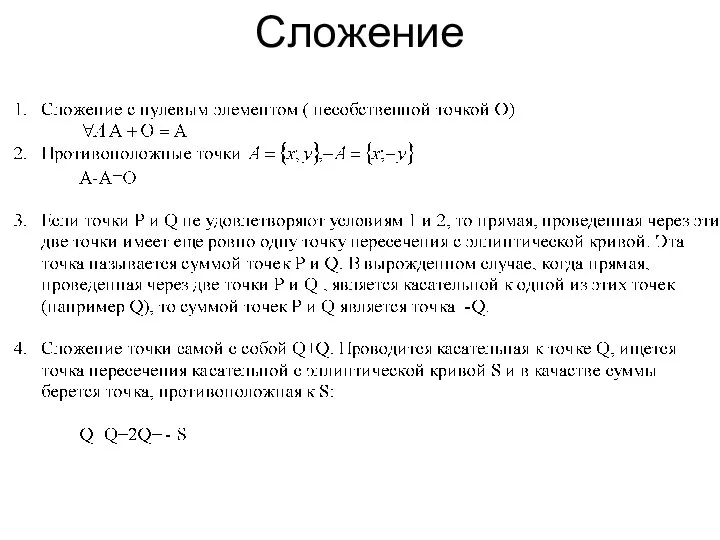

- 16. Сложение

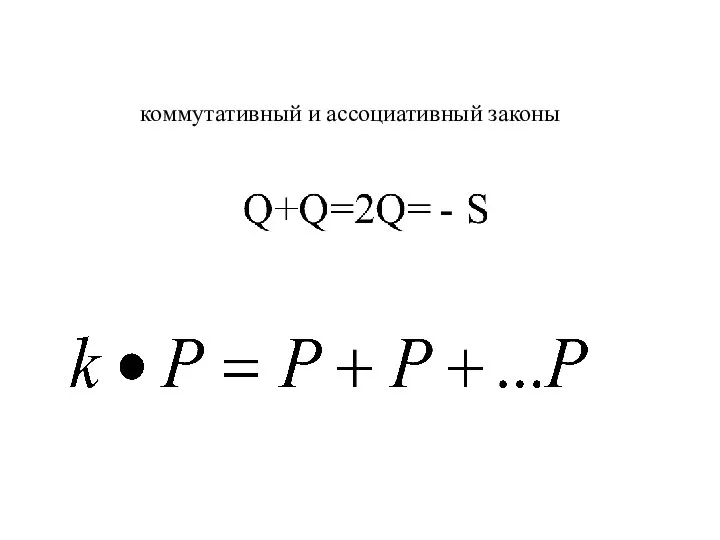

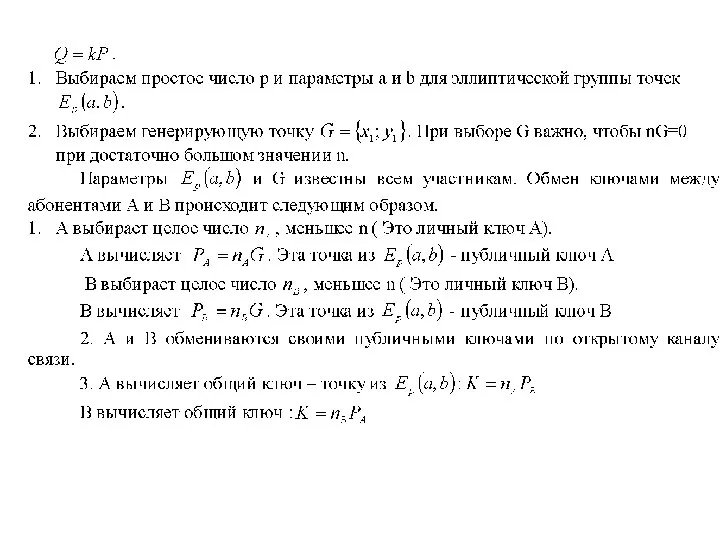

- 17. коммутативный и ассоциативный законы

- 28. Квантовое распространение ключа

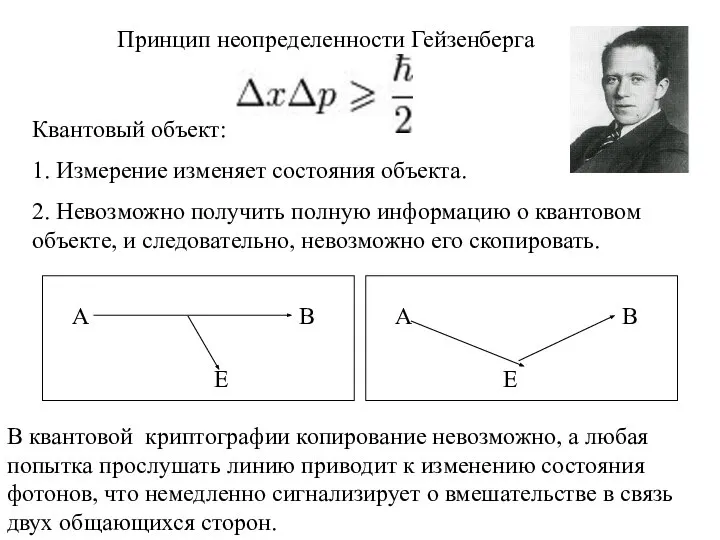

- 29. Квантовый объект: 1. Измерение изменяет состояния объекта. 2. Невозможно получить полную информацию о квантовом объекте, и

- 30. Квантовое распространение ключа

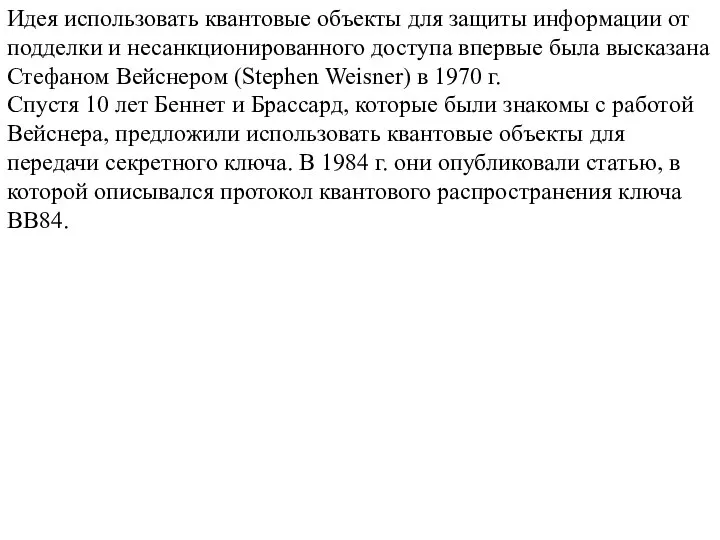

- 31. Идея использовать квантовые объекты для защиты информации от подделки и несанкционированного доступа впервые была высказана Стефаном

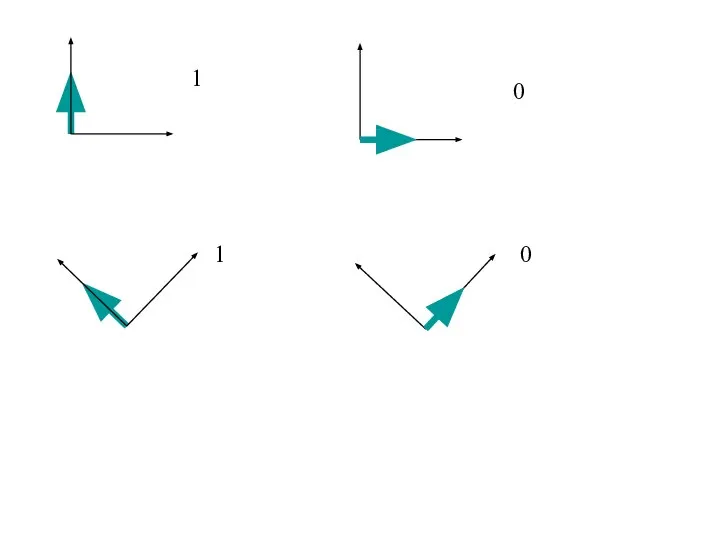

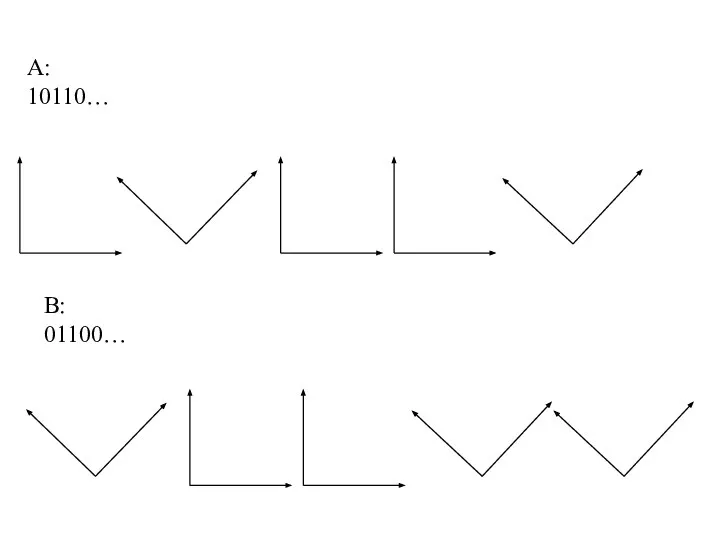

- 33. 0 0 1 1

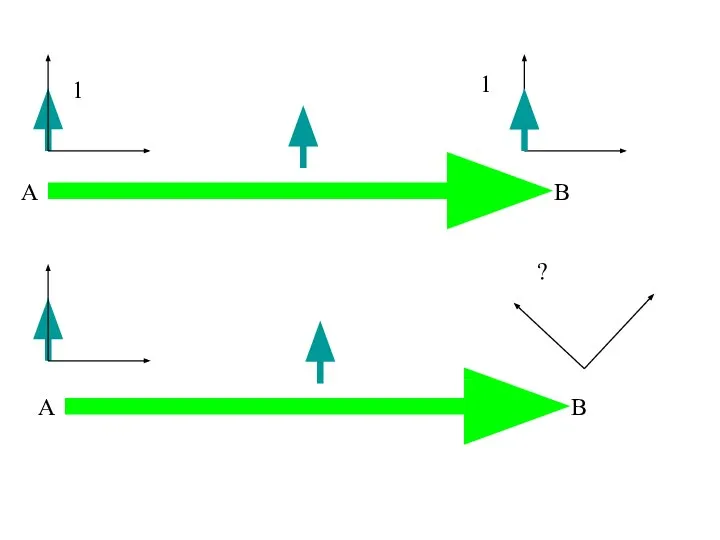

- 34. ? 1 1

- 35. A: 10110… B: 01100…

- 39. Скачать презентацию

Элементы математического анализа

Элементы математического анализа Математические предложения

Математические предложения Сложение и вычитание десятичных дробей. Урок - путешествие

Сложение и вычитание десятичных дробей. Урок - путешествие Метод решения системы трёх линейных уравнений с тремя неизвестными

Метод решения системы трёх линейных уравнений с тремя неизвестными Арифметическая прогрессия. Урок 3

Арифметическая прогрессия. Урок 3 Цилиндр

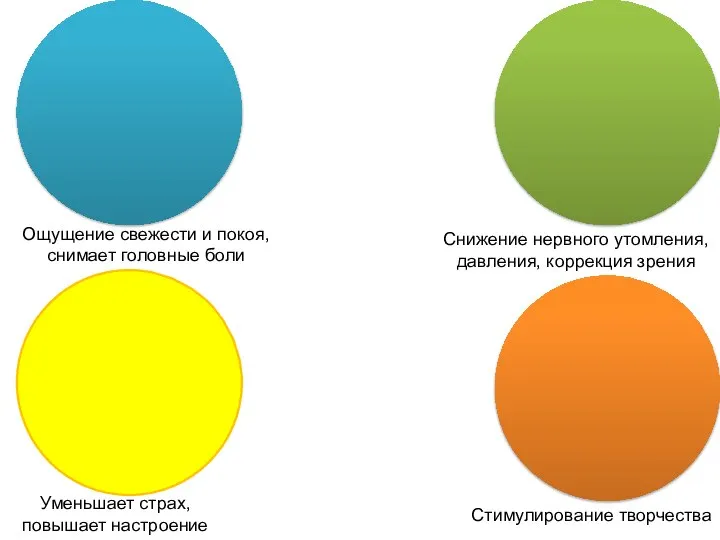

Цилиндр Использование эйдетики. (1 класс)

Использование эйдетики. (1 класс) Практические приложения подобия треугольников. О подобии произвольных фигур

Практические приложения подобия треугольников. О подобии произвольных фигур Непрерывность функции

Непрерывность функции Симметрия Урок математики в 4-а классе Учитель: Барабанова Галина Александровна

Симметрия Урок математики в 4-а классе Учитель: Барабанова Галина Александровна  Преобразование тригонометрических графиков

Преобразование тригонометрических графиков Интересные факты о математике

Интересные факты о математике Использование нетрадиционных методов при подготовке к ЕГЭ по математике

Использование нетрадиционных методов при подготовке к ЕГЭ по математике Решение уравнений. Подготовка к ОГЭ

Решение уравнений. Подготовка к ОГЭ Комбинаторика 10 класс - презентация по математике_

Комбинаторика 10 класс - презентация по математике_ Нам радостно, нам весело! Смеемся мы с утра. Но вот пришло мгновенье, Серьезным быть пора. Глазки прикрыли, ручки сложили, Го

Нам радостно, нам весело! Смеемся мы с утра. Но вот пришло мгновенье, Серьезным быть пора. Глазки прикрыли, ручки сложили, Го Равновеликие и равносоставленные многоугольники

Равновеликие и равносоставленные многоугольники Решение задач с применением систем линейных уравнений

Решение задач с применением систем линейных уравнений Непараметрические критерии. Частотный анализ. Занятие 6

Непараметрические критерии. Частотный анализ. Занятие 6 Параллелограмның ауданы

Параллелограмның ауданы Презентация на тему Блочно модульная технология

Презентация на тему Блочно модульная технология  20161112_multimediynaya_razrabotka_k_uroku

20161112_multimediynaya_razrabotka_k_uroku Круговые диаграммы

Круговые диаграммы Тригонометрические уравнения

Тригонометрические уравнения Алгебра и начала анализа. Логарифмическая функция Волков С.А. Урюмская средняя школа Тетюшский район Республика Татарстан

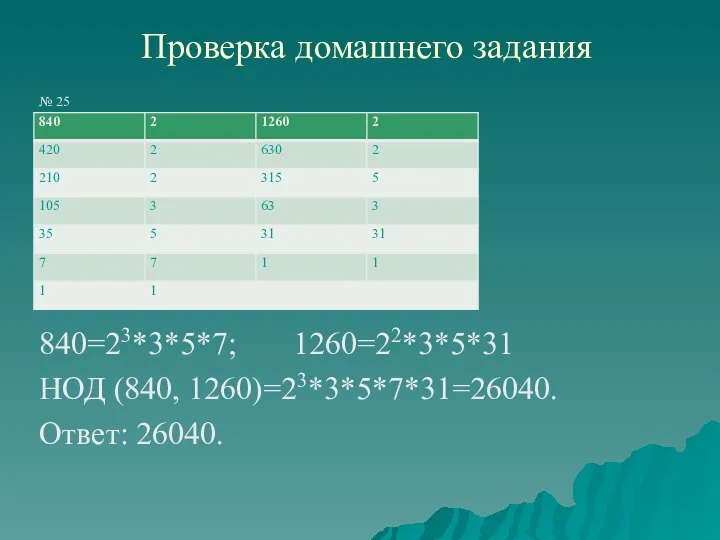

Алгебра и начала анализа. Логарифмическая функция Волков С.А. Урюмская средняя школа Тетюшский район Республика Татарстан Проверка домашнего задания № 25 840=23*3*5*7; 1260=22*3*5*31 НОД (840, 1260)=23*3*5*7*31=26040. Ответ: 26040.

Проверка домашнего задания № 25 840=23*3*5*7; 1260=22*3*5*31 НОД (840, 1260)=23*3*5*7*31=26040. Ответ: 26040. Основы финансовых вычислений

Основы финансовых вычислений Решение логарифмических неравенств МКОУ «Средняя общеобразовательная школа № 6» городского округа город Фролово

Решение логарифмических неравенств МКОУ «Средняя общеобразовательная школа № 6» городского округа город Фролово