Содержание

- 2. Цель Цель – разработать программное средство защиты данных от несанкционированного доступа к носителю.

- 3. Задачи Исследование структуры данных при хранении их на отчуждаемых носителях информации; Исследование технологических методов защиты информации

- 4. Введение Информационная безопасность АС - состояние рассматриваемой автоматизированной системы, при котором она, с одной стороны, способна

- 5. Классификация угроз По природе возникновения; По степени преднамеренности проявления; По непосредственному источнику угроз; По положению источника

- 6. Классификация угроз

- 7. Классификация угроз

- 8. Классификация угроз

- 9. Свойства информации Конфиденциальность; Целостность; Доступность.

- 10. Модель нарушителя Категория лиц; Мотив; Квалификация; Характер действий.

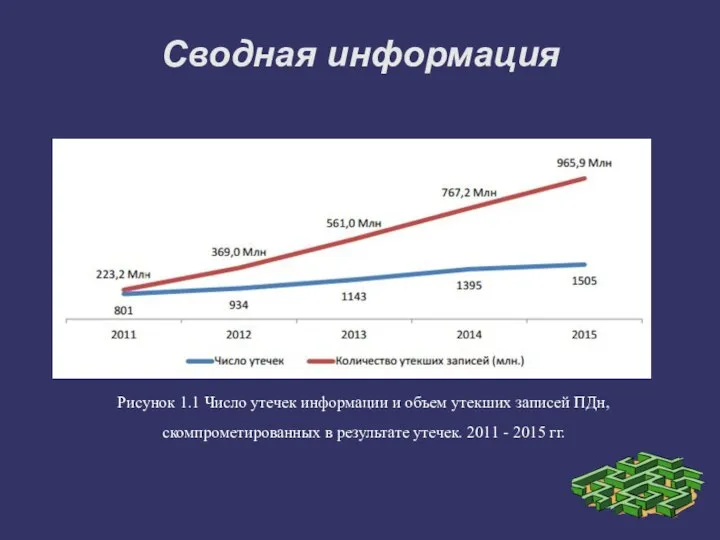

- 11. Сводная информация Рисунок 1.1 Число утечек информации и объем утекших записей ПДн, скомпрометированных в результате утечек.

- 12. Сводная информация Рисунок 1.2 Распределение утечек по вектору воздействия, 2014-2015 гг. 1395 1505

- 13. Сводная информация Рисунок 1.3 Распределение утечек по виновнику, 2014-2015 гг.

- 14. Сводная информация Рисунок 1.4 Распределение утечек по каналам, 2014 - 2015 гг.

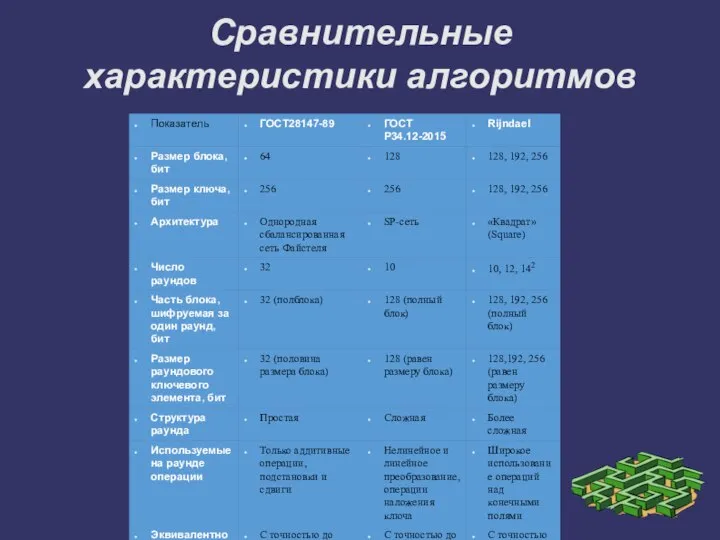

- 15. Сравнительные характеристики алгоритмов

- 16. Общая схема программного средства

- 18. Скачать презентацию

Обзор областных конкурсов по дорожной безопасности

Обзор областных конкурсов по дорожной безопасности Если хочешь быть здоров - закаляйся

Если хочешь быть здоров - закаляйся Правовое регулирование противодействия терроризму в Российской Федерации

Правовое регулирование противодействия терроризму в Российской Федерации Правила поведения в условиях чрезвычайных ситуаций природного характера

Правила поведения в условиях чрезвычайных ситуаций природного характера Расчет основных элементов рисков от ударов молнии с помощью ПК

Расчет основных элементов рисков от ударов молнии с помощью ПК Скажем терроризму нет

Скажем терроризму нет Расчет заземлителей. Заземление и защитные меры электробезопасности

Расчет заземлителей. Заземление и защитные меры электробезопасности Статистика дорожно-транспортных происшествий

Статистика дорожно-транспортных происшествий Правила сексуального поведения

Правила сексуального поведения Режим дня ученика младших классов

Режим дня ученика младших классов Вводный инструктаж по мерам безопасности для учащихся на уроках физической культуры

Вводный инструктаж по мерам безопасности для учащихся на уроках физической культуры Порядок расследование несчастного случая на производстве

Порядок расследование несчастного случая на производстве Основные понятия закона «О пожарной безопасности»

Основные понятия закона «О пожарной безопасности» Основні правила дорожньої безпеки

Основні правила дорожньої безпеки Технология ликвидации аварии в бурении

Технология ликвидации аварии в бурении Чтоб не ссориться с огнём. Правила пожарной безопасности

Чтоб не ссориться с огнём. Правила пожарной безопасности Поражающие факторы взрыва и их параметры

Поражающие факторы взрыва и их параметры Памятка владельцам (сельскохозяйственной птицы

Памятка владельцам (сельскохозяйственной птицы Будь внимательным!

Будь внимательным! Санитарно-гигиенические требования при кулинарных работах

Санитарно-гигиенические требования при кулинарных работах Обеспечение химической защиты населения

Обеспечение химической защиты населения Электр қауіпсіздігі

Электр қауіпсіздігі Информационная безопасность (понятие и законодательные основы)

Информационная безопасность (понятие и законодательные основы) Аттестационная работа. Компьютер и здоровье ребенка

Аттестационная работа. Компьютер и здоровье ребенка Будь природе другом

Будь природе другом Общие обязанности участников дорожного движения

Общие обязанности участников дорожного движения Здоровый образ жизни

Здоровый образ жизни Криминологическая характеристика неосторожной преступности

Криминологическая характеристика неосторожной преступности