- Главная

- Технология

- «Механика» утечки данных

Содержание

- 2. Традиционные решения информационной безопасности ФОКУС НА ВНЕШНИХ УГРОЗАХ Защита от хакеров и внешних вторжений (межсетевые экраны,

- 3. DeviceLock Endpoint DLP Suite Полноценное DLP-решение для защиты от локальных утечек данных Модульная архитектура комплекса с

- 4. DeviceLock Ak Kamal Security 4

- 5. Фундаментальные возможности DeviceLock Гранулированный контроль доступа пользователей ко всем типам устройств и портов локальных компьютеров, и

- 6. Основные компонентыDeviceLock Агент DeviceLock, устанавливаемый на каждом клиентском компьютере. Запускается автоматически, обеспечивает защиту устройств на уровне

- 7. Компонент NetworkLock - Контроль сетевых протоколов (1/2) Опциональный компонент, позволяющий осуществлять контроль, аудит и теневое копирование

- 8. Компонент NetworkLock - Контроль сетевых протоколов (2/2) КОНТРОЛЬ, АУДИТ И ТЕНЕВОЕ КОПИРОВАНИЕ ДЛЯ КАНАЛОВ СЕТЕВЫХ КОММУНИКАЦИЙ:

- 9. Компонент ContentLock – Контентная фильтрация КОНТЕНТНЫЙ АНАЛИЗ И ФИЛЬТРАЦИЯ данных при их копировании через ряд каналов

- 11. Скачать презентацию

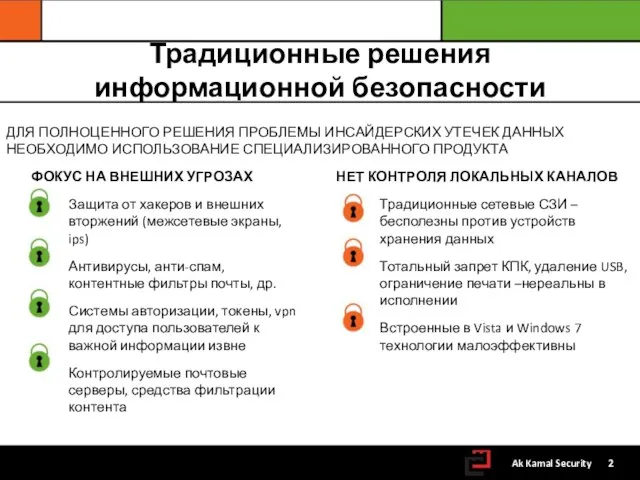

Традиционные решения

информационной безопасности

ФОКУС НА ВНЕШНИХ УГРОЗАХ

Защита от хакеров и

Традиционные решения

информационной безопасности

ФОКУС НА ВНЕШНИХ УГРОЗАХ

Защита от хакеров и

Антивирусы, анти-спам, контентные фильтры почты, др.

Системы авторизации, токены, vpn для доступа пользователей к важной информации извне

Контролируемые почтовые серверы, средства фильтрации контента

ДЛЯ ПОЛНОЦЕННОГО РЕШЕНИЯ ПРОБЛЕМЫ ИНСАЙДЕРСКИХ УТЕЧЕК ДАННЫХ НЕОБХОДИМО ИСПОЛЬЗОВАНИЕ СПЕЦИАЛИЗИРОВАННОГО ПРОДУКТА

НЕТ КОНТРОЛЯ ЛОКАЛЬНЫХ КАНАЛОВ

Традиционные сетевые СЗИ –бесполезны против устройств хранения данных

Тотальный запрет КПК, удаление USB, ограничение печати –нереальны в исполнении

Встроенные в Vista и Windows 7 технологии малоэффективны

Ak Kamal Security 2

DeviceLock Endpoint DLP Suite

Полноценное DLP-решение для защиты от локальных утечек данных

Модульная

DeviceLock Endpoint DLP Suite

Полноценное DLP-решение для защиты от локальных утечек данных

Модульная

Применимо для организаций любого типа и размера

Возможность постепенного и экономного расширение функционала DLP-решения организации в соответствии с реальными потребностями

Ak Kamal Security 3

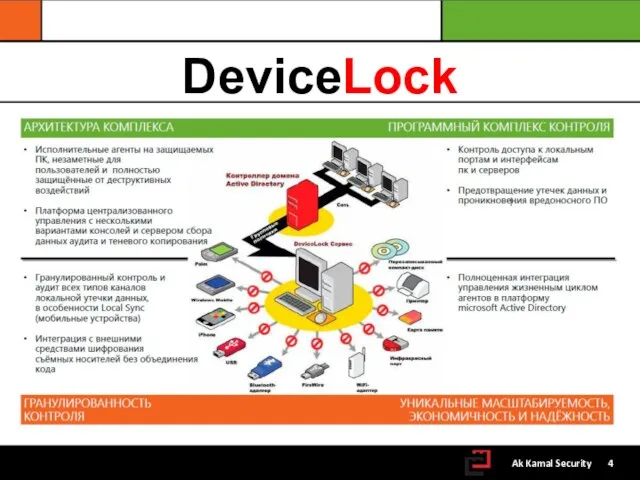

DeviceLock

Ak Kamal Security 4

DeviceLock

Ak Kamal Security 4

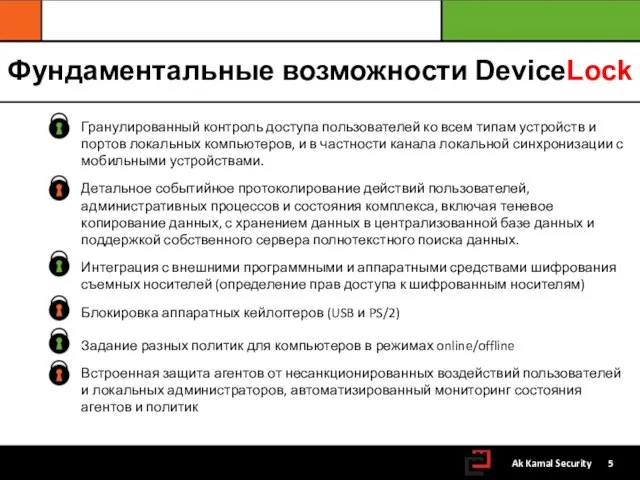

Фундаментальные возможности DeviceLock

Гранулированный контроль доступа пользователей ко всем типам устройств

Фундаментальные возможности DeviceLock

Гранулированный контроль доступа пользователей ко всем типам устройств

Детальное событийное протоколирование действий пользователей, административных процессов и состояния комплекса, включая теневое копирование данных, с хранением данных в централизованной базе данных и поддержкой собственного сервера полнотекстного поиска данных.

Интеграция с внешними программными и аппаратными средствами шифрования съемных носителей (определение прав доступа к шифрованным носителям)

Блокировка аппаратных кейлоггеров (USB и PS/2)

Задание разных политик для компьютеров в режимах online/offline

Встроенная защита агентов от несанкционированных воздействий пользователей и локальных администраторов, автоматизированный мониторинг состояния агентов и политик

Ak Kamal Security 5

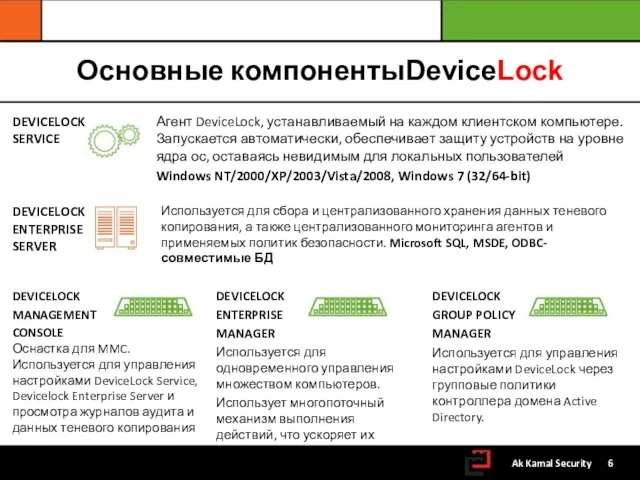

Основные компонентыDeviceLock

Агент DeviceLock, устанавливаемый на каждом клиентском компьютере. Запускается автоматически,

Основные компонентыDeviceLock

Агент DeviceLock, устанавливаемый на каждом клиентском компьютере. Запускается автоматически,

Windows NT/2000/XP/2003/Vista/2008, Windows 7 (32/64-bit)

DEVICELOCK SERVICE

DEVICELOCK ENTERPRISE SERVER

Используется для сбора и централизованного хранения данных теневого копирования, а также централизованного мониторинга агентов и применяемых политик безопасности. Microsoft SQL, MSDE, ODBC-совместимые БД

DEVICELOCK

MANAGEMENT

CONSOLE

Оснастка для MMC.

Используется для управления настройками DeviceLock Service, Devicelock Enterprise Server и просмотра журналов аудита и данных теневого копирования

DEVICELOCK

ENTERPRISE

MANAGER

Используется для одновременного управления множеством компьютеров.

Использует многопоточный механизм выполнения действий, что ускоряет их выполнение.

DEVICELOCK

GROUP POLICY

MANAGER

Используется для управления настройками DeviceLock через групповые политики контроллера домена Active Directory.

Ak Kamal Security 6

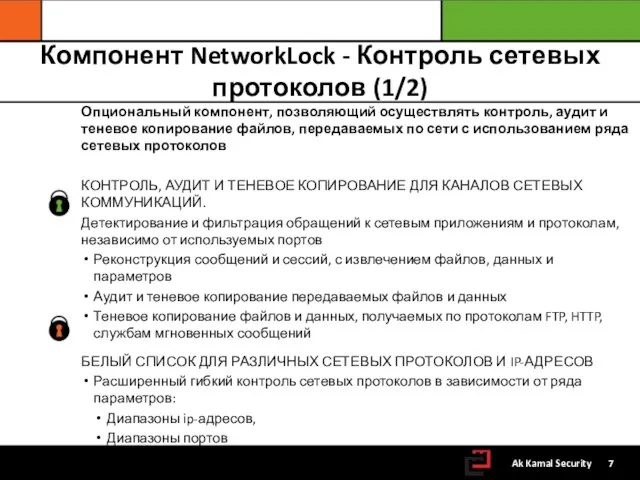

Компонент NetworkLock - Контроль сетевых протоколов (1/2)

Опциональный компонент, позволяющий осуществлять контроль,

Компонент NetworkLock - Контроль сетевых протоколов (1/2)

Опциональный компонент, позволяющий осуществлять контроль,

КОНТРОЛЬ, АУДИТ И ТЕНЕВОЕ КОПИРОВАНИЕ ДЛЯ КАНАЛОВ СЕТЕВЫХ КОММУНИКАЦИЙ.

Детектирование и фильтрация обращений к сетевым приложениям и протоколам, независимо от используемых портов

Реконструкция сообщений и сессий, с извлечением файлов, данных и параметров

Аудит и теневое копирование передаваемых файлов и данных

Теневое копирование файлов и данных, получаемых по протоколам FTP, HTTP, службам мгновенных сообщений

БЕЛЫЙ СПИСОК ДЛЯ РАЗЛИЧНЫХ СЕТЕВЫХ ПРОТОКОЛОВ И IP-АДРЕСОВ

Расширенный гибкий контроль сетевых протоколов в зависимости от ряда параметров:

Диапазоны ip-адресов,

Диапазоны портов

Типы протоколов и приложений

Ak Kamal Security 7

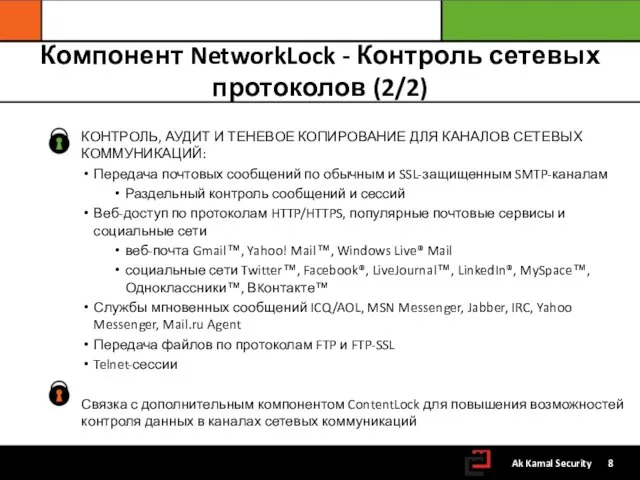

Компонент NetworkLock - Контроль сетевых протоколов (2/2)

КОНТРОЛЬ, АУДИТ И ТЕНЕВОЕ КОПИРОВАНИЕ

Компонент NetworkLock - Контроль сетевых протоколов (2/2)

КОНТРОЛЬ, АУДИТ И ТЕНЕВОЕ КОПИРОВАНИЕ

Передача почтовых сообщений по обычным и SSL-защищенным SMTP-каналам

Раздельный контроль сообщений и сессий

Веб-доступ по протоколам HTTP/HTTPS, популярные почтовые сервисы и социальные сети

веб-почта Gmail™, Yahoo! Mail™, Windows Live® Mail

социальные сети Twitter™, Facebook®, LiveJournal™, LinkedIn®, MySpace™, Одноклассники™, ВKонтакте™

Службы мгновенных сообщений ICQ/AOL, MSN Messenger, Jabber, IRC, Yahoo Messenger, Mail.ru Agent

Передача файлов по протоколам FTP и FTP-SSL

Telnet-сессии

Связка с дополнительным компонентом ContentLock для повышения возможностей контроля данных в каналах сетевых коммуникаций

Ak Kamal Security 8

Компонент ContentLock – Контентная фильтрация

КОНТЕНТНЫЙ АНАЛИЗ И ФИЛЬТРАЦИЯ данных при их

Компонент ContentLock – Контентная фильтрация

КОНТЕНТНЫЙ АНАЛИЗ И ФИЛЬТРАЦИЯ данных при их

Поддержка более 80 форматов файлов и данных

Контроль доступа по шаблонам регулярных выражений (RegExp) с различными численными и логическими условиями соответствия шаблона критериям и ключевым словам

Встроенные шаблоны для наиболее часто контролируемых данных

Номера кредитных карт, банковских счетов, адреса и т.д.

Промышленные справочники (Медицинские термины, термины программирования, др.)

ИЗБИРАТЕЛЬНЫЕ ПОЛИТИКИ ТЕНЕВОГО КОПИРОВАНИЯ (ФИЛЬТРАЦИЯ) файлов и данных, построенные на анализе текстового содержимого и ключевых словах

снижение объема данных, хранимых в базе данных теневого копирования, и нагрузки на локальную сеть, вызванную передачей этих данных на сервер с БД теневого копирования

Ak Kamal Security 9

Рисуем львёнка презентация_

Рисуем львёнка презентация_ ТВОРЧЕСКИЙ ПРОЕКТ ПО ТЕХНОЛОГИИ «ИЗГОТОВЛЕНИЕ ДОСКИ ДЛЯ РАЗДЕЛКИ РЫБЫ» Выполнил: Гирфанов Ильназ ученик 10 а класса СОШ №143 г.Каз

ТВОРЧЕСКИЙ ПРОЕКТ ПО ТЕХНОЛОГИИ «ИЗГОТОВЛЕНИЕ ДОСКИ ДЛЯ РАЗДЕЛКИ РЫБЫ» Выполнил: Гирфанов Ильназ ученик 10 а класса СОШ №143 г.Каз Рождественская звезда - презентация к уроку Технологии_

Рождественская звезда - презентация к уроку Технологии_ Тестирование как средство противодействия внешнему хаосу Никита Налютин

Тестирование как средство противодействия внешнему хаосу Никита Налютин Картофель. Строение картофеля. - презентация к уроку Технологии_

Картофель. Строение картофеля. - презентация к уроку Технологии_ Секция1 Сервисы Google для маркетологов

Секция1 Сервисы Google для маркетологов Факторы размещения производства

Факторы размещения производства Покрывая мили на пути к Миллениуму Герти Клабберс и Гарри Воллаард 24 Мая – 1 Декабря 2008

Покрывая мили на пути к Миллениуму Герти Клабберс и Гарри Воллаард 24 Мая – 1 Декабря 2008 3d - презентация к уроку Технологии

3d - презентация к уроку Технологии Моє хобі

Моє хобі Исследовательская работа «СМАРТФОН: наш друг или враг?»

Исследовательская работа «СМАРТФОН: наш друг или враг?»   История серег Подготовила ученица 11-А СЗШ №80 Герасименко Карина

История серег Подготовила ученица 11-А СЗШ №80 Герасименко Карина Красивые розы из бумаги - презентация к уроку Технологии

Красивые розы из бумаги - презентация к уроку Технологии Ягоды и цветы - презентация к уроку Технологии

Ягоды и цветы - презентация к уроку Технологии ТЕМА 8. ГОРЯЧАЯ ОБЪЕМНАЯ ШТАМПОВКА 8.1 Сущность процесса, применяемое оборудование, инструмент, показатели качества заготовок 8.2 П

ТЕМА 8. ГОРЯЧАЯ ОБЪЕМНАЯ ШТАМПОВКА 8.1 Сущность процесса, применяемое оборудование, инструмент, показатели качества заготовок 8.2 П Приемы работы долотом Учитель технологии МБОУ СОШ №4 - Кученов Г.Г.

Приемы работы долотом Учитель технологии МБОУ СОШ №4 - Кученов Г.Г. Автор: Соловьёва Татьяна Евгеньевна Педагог дополнительного образования МОУ для детей сирот и детей оставшихся без попечения род

Автор: Соловьёва Татьяна Евгеньевна Педагог дополнительного образования МОУ для детей сирот и детей оставшихся без попечения род Самбуки

Самбуки Эволюция проекта. Интернет-радио Социальная сеть для НКО Общество 2.0. - презентация

Эволюция проекта. Интернет-радио Социальная сеть для НКО Общество 2.0. - презентация Кейс - метод Технология проектного и проблемного обучения

Кейс - метод Технология проектного и проблемного обучения «Путешествие по фабрике «Рукодельница» Внеклассное мероприятие по технологии для 5-6 классов. Учитель технологии Василюк А.Н.

«Путешествие по фабрике «Рукодельница» Внеклассное мероприятие по технологии для 5-6 классов. Учитель технологии Василюк А.Н. Презентация к уроку технологии По теме:

Презентация к уроку технологии По теме:  Онтологии и тезаурусы Добров Б.В., Иванов В.В., Лукашевич Н.В., Соловьев В.Д.

Онтологии и тезаурусы Добров Б.В., Иванов В.В., Лукашевич Н.В., Соловьев В.Д. Русская народная кукла - презентация к уроку Технологии

Русская народная кукла - презентация к уроку Технологии Дизайн посуды - презентация к уроку Технологии

Дизайн посуды - презентация к уроку Технологии Visual Basic - презентация к уроку Технологии

Visual Basic - презентация к уроку Технологии Нетрадиционные способы рисования Кляксография - презентация к уроку Технологии_____________________________________________________________________________________________

Нетрадиционные способы рисования Кляксография - презентация к уроку Технологии_____________________________________________________________________________________________ как вставить гипессылку - презентация к уроку Технологии

как вставить гипессылку - презентация к уроку Технологии