Содержание

- 2. Цели и задачи работы Цель данной работы: анализ состояния защищённости информации и разработка комплексной системы обеспечения

- 3. Информация – это совокупность всевозможных сведений независимо от формы их представления Информация как объект правовых отношений

- 4. Классификация информации по доступу к ней Информацию делят на 2 типа по доступу к ней: Открытая

- 5. Угрозы и уязвимости в ИБ Уязвимость - потенциальная возможность нарушения информационной безопасности. Разделяю на: Объективные Субъективные

- 6. Каналы утечки информации Утечка информации – это неправомерное распространение информации вне круга доверенных лиц или организаций,

- 7. Методы защиты информации Методы защиты информации – это совокупность различных мер которые направлены на предотвращение различных

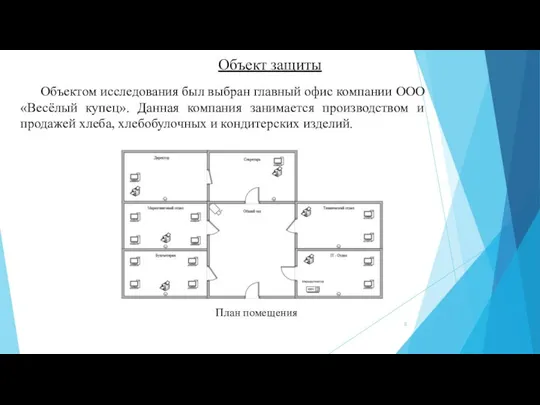

- 8. Объект защиты Объектом исследования был выбран главный офис компании ООО «Весёлый купец». Данная компания занимается производством

- 9. Активы организации Информационный актив – это различная информация не зависимо о её представления которая имеется в

- 10. Уязвимости и угрозы. Основными угрозами и уязвимостями активов в данной компании являются: Уязвимости: Незащищённое хранение Отсутствие

- 11. Результат анализа используемых методов и средств В результате анализа методов и средств которые используются для обеспечения

- 12. Предложения по улучшению системы защиты Для комплексной защиты информационной безопасности необходимо внести некоторые изменения: Физические средства

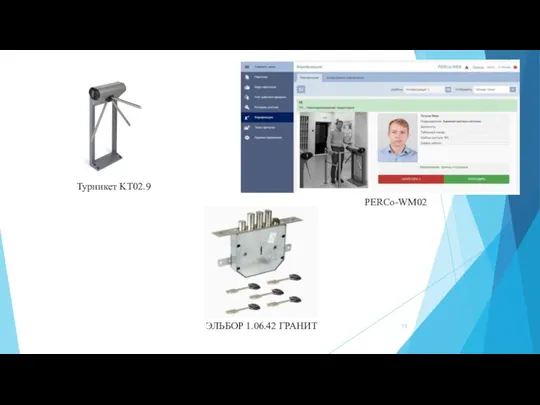

- 13. PERCo-WM02 Турникет KT02.9 ЭЛЬБОР 1.06.42 ГРАНИТ

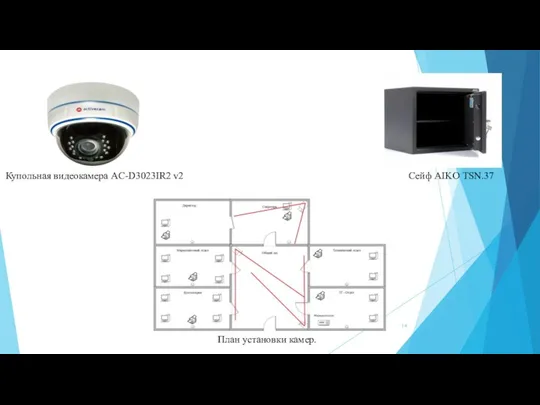

- 14. План установки камер. Сейф AIKО TSN.37 Купольная видеокамера AC-D3023IR2 v2

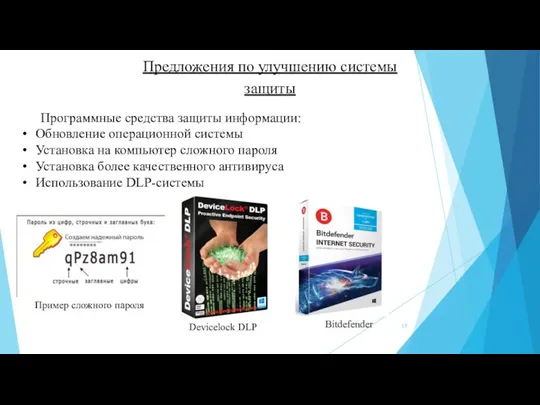

- 15. Предложения по улучшению системы защиты Программные средства защиты информации: Обновление операционной системы Установка на компьютер сложного

- 16. Предложения по улучшению системы защиты Аппаратные средства защиты информации: Установка шредера для уничтожения документов Установка резервного

- 17. Предложения по улучшению системы защиты Организационные методы защиты информации: Определить сотрудников которые ответственные за безопасность данных

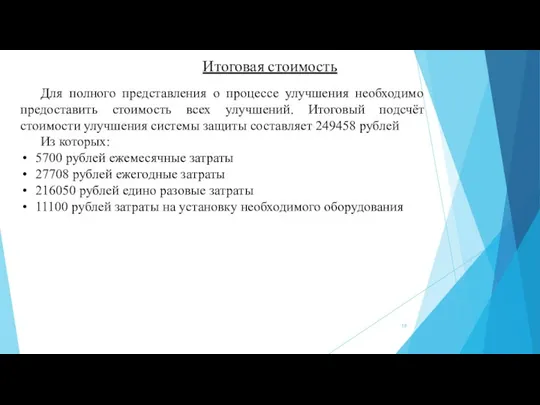

- 18. Итоговая стоимость Для полного представления о процессе улучшения необходимо предоставить стоимость всех улучшений. Итоговый подсчёт стоимости

- 20. Скачать презентацию

Фундаментальные угрозы планетарной, общемировой и национальной безопасности России невоенного характера

Фундаментальные угрозы планетарной, общемировой и национальной безопасности России невоенного характера 20151019_prezentatsiya_maksim_gorkiy

20151019_prezentatsiya_maksim_gorkiy Analiz_khudozhestvennoy_struktury_avtorskogo_kostyuma

Analiz_khudozhestvennoy_struktury_avtorskogo_kostyuma Буктрейлер Д.Ф. Купер Последний из могикан

Буктрейлер Д.Ф. Купер Последний из могикан Продукт питания, белая жидкость, получаемая от коров, коз и др.животных

Продукт питания, белая жидкость, получаемая от коров, коз и др.животных ЧС социального характера

ЧС социального характера Людина і суспільство

Людина і суспільство ООО Азбука строительства

ООО Азбука строительства Красная книга

Красная книга Специализированные способы штамповки

Специализированные способы штамповки Приложение №4_Гражданская наука презентация

Приложение №4_Гражданская наука презентация Применение систем видеонаблюдения в сельском хозяйстве

Применение систем видеонаблюдения в сельском хозяйстве Отель

Отель Забойные двигатели

Забойные двигатели Виды и периоды открытых горных работ

Виды и периоды открытых горных работ 20120720_soobshchenie_dlya_pedsoveta_s_prezentaciey

20120720_soobshchenie_dlya_pedsoveta_s_prezentaciey Технологический процесс сборки и сварки опорной стойки

Технологический процесс сборки и сварки опорной стойки Основные исторические этапы развития энергетики в России

Основные исторические этапы развития энергетики в России Повесть Современных лет

Повесть Современных лет ЭнергияСлабость

ЭнергияСлабость Стойкость и выносливость на дороге добра

Стойкость и выносливость на дороге добра Театральные маски

Театральные маски призентация о сердце

призентация о сердце Shala მოყვანა

Shala მოყვანა Влияние гаджетов на человека

Влияние гаджетов на человека Организация работы железнодорожных станций. Регламент переговоров ДСП станции, машинистов и составителя поездов при работе

Организация работы железнодорожных станций. Регламент переговоров ДСП станции, машинистов и составителя поездов при работе Семья похилюк команда - счастье. Фотоальбом

Семья похилюк команда - счастье. Фотоальбом Не? Кайда? Кашан?

Не? Кайда? Кашан?