Организационно-правовые основы раскрытия и расследования преступлений в сфере компьютерной информации и высоких технологий

Содержание

- 2. КАФЕДРА КРИМИНАЛИСТИКИ И ПРЕДВАРИТЕЛЬНОГО РАССЛЕДОВАНИЯ В ОВД ЛЕКЦИЯ по дисциплине «Расследование преступлений в сфере компьютерной информации»

- 3. 1. Нормативные правовые акты, используемые следователем при расследовании преступлений в сфере компьютерной информации: система и основные

- 4. Расследование преступлений в сфере компьютерной информации, в силу специфики объекта и предмета преступления, обусловливает использование следователем

- 5. 5) Федеральный закон РФ от 27 июля 2006 г. № 149-ФЗ «Об информации, информационных технологиях и

- 6. 9) Приказ МВД РФ от 29 июня 2005 г. № 511 «Вопросы организации производства судебных экспертиз

- 7. ВОПРОС 2. Понятийный аппарат, используемый следователем при расследовании преступлений в сфере компьютерной информации 1. Информация –

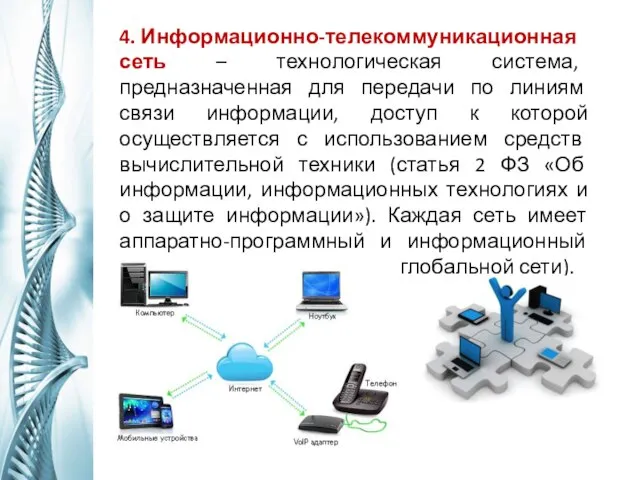

- 8. 4. Информационно-телекоммуникационная сеть – технологическая система, предназначенная для передачи по линиям связи информации, доступ к которой

- 9. 5. Персональный компьютер (оконечное оборудование, DTE) – это устройство (вычислительная система), способное выполнять заданную, четко определенную

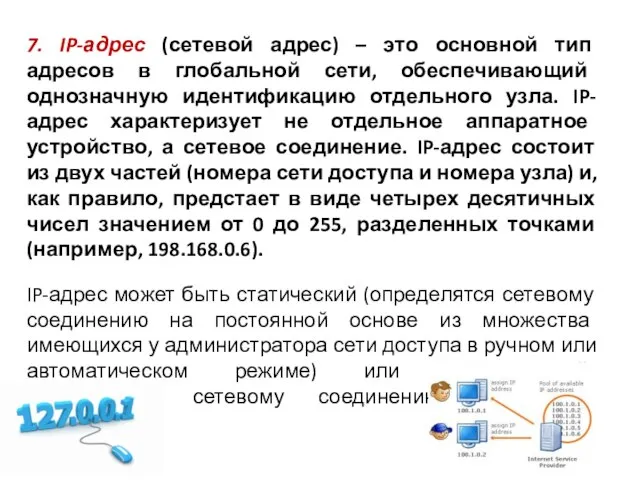

- 10. 7. IP-адрес (сетевой адрес) – это основной тип адресов в глобальной сети, обеспечивающий однозначную идентификацию отдельного

- 11. 10. Интернет-провайдер (оператор связи) – это юридическое лицо или индивидуальный предприниматель, оказывающие услуги связи на основании

- 13. Вопрос 3. Криминалистически значимые сведения о преступлениях в сфере компьютерной информации Криминалистически значимые сведения о неправомерном

- 14. – подключение к персональному компьютеру легального пользователя путем подбора паролей (перебором с помощью специальной программы, интеллектуальным

- 15. Место совершения преступления и наступления последствий совпадает в случае непосредственного доступа к ПК, зачастую не совпадает

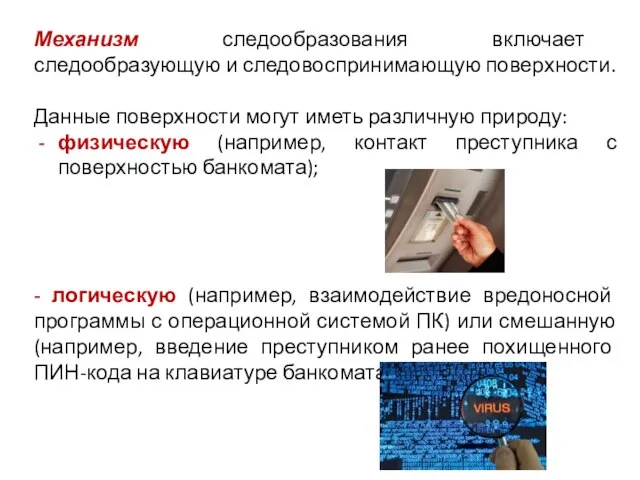

- 17. Механизм следообразования включает следообразующую и следовоспринимающую поверхности. Данные поверхности могут иметь различную природу: физическую (например, контакт

- 19. Преступление совершается лицами двух групп: 1) лица, состоящие в трудовых отношениях с организацией, пострадавшей от преступления

- 21. Скачать презентацию

Гармонизация образовательной среды и обучающегося. Академическая честность и добропорядочность

Гармонизация образовательной среды и обучающегося. Академическая честность и добропорядочность Муниципальное образование сельское поселение Село Гремячево

Муниципальное образование сельское поселение Село Гремячево Персональные данные. Законодательство в области защиты персональных данных

Персональные данные. Законодательство в области защиты персональных данных Лица в римском праве

Лица в римском праве Понятие и источники гражданского права

Понятие и источники гражданского права Central Advisary Bond on Disability

Central Advisary Bond on Disability Методика краниофациальной идентификации личности

Методика краниофациальной идентификации личности Основной закон России и права человека

Основной закон России и права человека Зачем людям государство

Зачем людям государство День Государственного флага России

День Государственного флага России Содержание законов РФ о противодействии терроризму и экстремисткой деятельности

Содержание законов РФ о противодействии терроризму и экстремисткой деятельности Әкімшілік құқық бұзушылық

Әкімшілік құқық бұзушылық Источники финансового права

Источники финансового права Grundformen der Geschäftsführung in Deutschland

Grundformen der Geschäftsführung in Deutschland Адміністративне право

Адміністративне право Символы Кировского района

Символы Кировского района Правовое государство

Правовое государство Объекты сертификации: продукция, услуги, системы управления качеством. Лекция 5

Объекты сертификации: продукция, услуги, системы управления качеством. Лекция 5 Развитие ТОС в свете последних изменений законодательства

Развитие ТОС в свете последних изменений законодательства Права и обязанности несовершеннолетних

Права и обязанности несовершеннолетних Конституционные основы правового статуса человека и гражданина

Конституционные основы правового статуса человека и гражданина Гражданский процесс. Особое производство

Гражданский процесс. Особое производство Оценка влияния концепции Умный город на развитие г. Челябинска

Оценка влияния концепции Умный город на развитие г. Челябинска Система сертификации на железнодорожном транспорте

Система сертификации на железнодорожном транспорте Сделки

Сделки Права и свободы человека и гражданина

Права и свободы человека и гражданина Совет безопасности РФ

Совет безопасности РФ Одорология

Одорология