Содержание

- 2. Во многих современных СУБД вводится понятие «роли» как поименованного набора полномочий. Введение понятия «роль» позволяет упростить

- 3. Пользователи обычно объединяются в группы, причем одному пользователю разрешается входить в разные группы. По умолчанию каждый

- 4. Каждый объект в БД имеет владельца (обычно в лице пользователя, который создавал этот объект). Владельцу может

- 5. Здесь 〈список_действий〉 определяет набор действий из допустимого перечня операций для объекта, указанного в разделе ON. Ключевое

- 6. Пример административного управления полномочиями Пусть пользователь User1 является владельцем объекта Tab1, причем он может передавать другим

- 7. Тогда администратор БД должен сделать следующие назначения: GRANT INSERT ON Tab1 TO User2; GRANT SELECT ON

- 8. GRANT SELECT, UPDATE(COST) ON Tab1 TO User3; Пусть пользователю User1 требуется, чтобы другой пользователь User4 мог

- 9. Пусть, например, пользователь User4 ввел команду: GRANT INSERT ON Tab1 TO User5; Тогда другому оператору (пользователь

- 10. Кроме непосредственного назначения прав по работе с таблицами, эффективным методом защиты данных являются представления (views). Эти

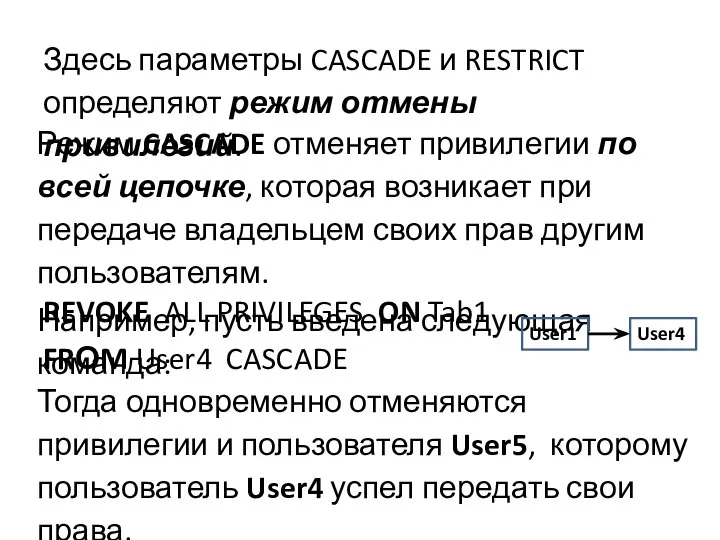

- 11. Здесь параметры CASCADE и RESTRICT определяют режим отмены привилегий. Режим CASCADE отменяет привилегии по всей цепочке,

- 13. Скачать презентацию

Проект механічної дільниці на базі багатошпиндельних верстатів з виготовлення деталі "колесо зубчасте"

Проект механічної дільниці на базі багатошпиндельних верстатів з виготовлення деталі "колесо зубчасте" Показатели качества воды и их определение

Показатели качества воды и их определение М. Портер и его роль в развитии теории конкурентоспособности Подготовил: Безнощук Богдан, студент 4 курса, ДС-01

М. Портер и его роль в развитии теории конкурентоспособности Подготовил: Безнощук Богдан, студент 4 курса, ДС-01 Игра с рисками Михаил Гедзберг Luxoft MGedzberg@luxoft.com

Игра с рисками Михаил Гедзберг Luxoft MGedzberg@luxoft.com Романтизм в сценическом костюме XIX века

Романтизм в сценическом костюме XIX века Презентация на тему "Ретровирусы" - скачать презентации по Медицине

Презентация на тему "Ретровирусы" - скачать презентации по Медицине Розробка бібліотеки для динамічного завантаження виконуваного коду в запущений процес

Розробка бібліотеки для динамічного завантаження виконуваного коду в запущений процес Коммуникационное обеспечение международной логической инфраструктуры Выполнила студентка 4-го курса группа ДС-04 Улан кызы А

Коммуникационное обеспечение международной логической инфраструктуры Выполнила студентка 4-го курса группа ДС-04 Улан кызы А Переходные процессы в электроэнергетике

Переходные процессы в электроэнергетике Сферы жизнедеятельности общества

Сферы жизнедеятельности общества Достопримечальности Киева

Достопримечальности Киева Презентация "Всемирный день качества" - скачать презентации по Экономике

Презентация "Всемирный день качества" - скачать презентации по Экономике Системные платы

Системные платы Динамические характеристики линейных систем

Динамические характеристики линейных систем Про вдосконалення системи технічного обслуговування, експлуатації, поточного та капітального ремонтів тягового рухомого складу

Про вдосконалення системи технічного обслуговування, експлуатації, поточного та капітального ремонтів тягового рухомого складу Jahreszeiten

Jahreszeiten Дисциплина труда. Трудовой распорядок

Дисциплина труда. Трудовой распорядок Гендерный подход в сексуально- гигиеническом просвещении учащихся 5-11 классов. Педагог- психолог МАОУ гимназия г. Нытва Лат

Гендерный подход в сексуально- гигиеническом просвещении учащихся 5-11 классов. Педагог- психолог МАОУ гимназия г. Нытва Лат Вебинар «Негатив – не приговор» Работа с негативом в социальных сетях и на тематических форумах

Вебинар «Негатив – не приговор» Работа с негативом в социальных сетях и на тематических форумах Духовые народные инструменты

Духовые народные инструменты Психологические особенности старших подростков

Психологические особенности старших подростков Акустическая эмиссия

Акустическая эмиссия Обучение и инструктаж по охране труда (ГУМ)

Обучение и инструктаж по охране труда (ГУМ) Жиры по органической химии

Жиры по органической химии Правила оформления чертежей

Правила оформления чертежей Структурная организация ферментов

Структурная организация ферментов Михаил Зощенко

Михаил Зощенко Флотация

Флотация