Содержание

- 2. Комплексный подход Проблема защиты информации относится к формально не определенным и слабо предсказуемым проблемам. Отсюда следуют

- 3. Естественные и искусственные угрозы Угрозы Естественные угрозы физических воздействий на информацию стихийных природных явлений Искусственные угрозы,

- 4. Пространство угроз Угрозы могут быть разделены на три основные группы: угроза нарушения конфиденциальности, то есть утечки

- 5. Утечка информации, каналы утечки Результатом реализации угроз безопасности информации в компьютерной системе может быть утечка информации,

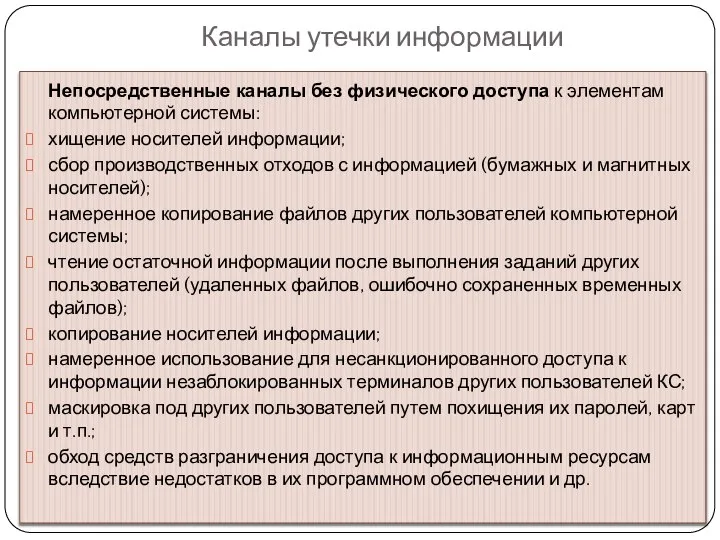

- 6. Каналы утечки информации Непосредственные каналы без физического доступа к элементам компьютерной системы: хищение носителей информации; сбор

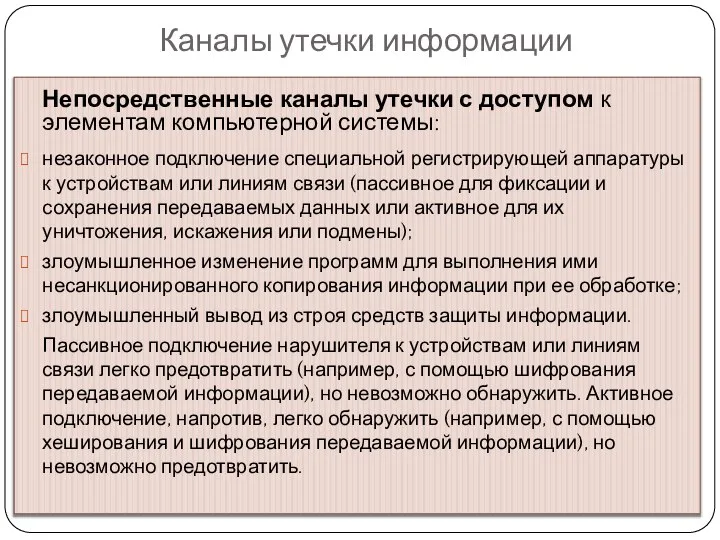

- 7. Каналы утечки информации Непосредственные каналы утечки с доступом к элементам компьютерной системы: незаконное подключение специальной регистрирующей

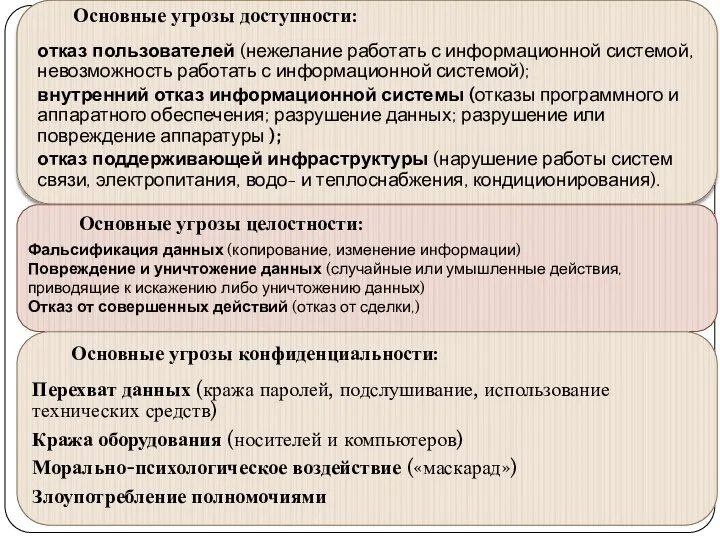

- 8. Основные угрозы доступности: Основные угрозы целостности: Основные угрозы конфиденциальности:

- 10. Скачать презентацию

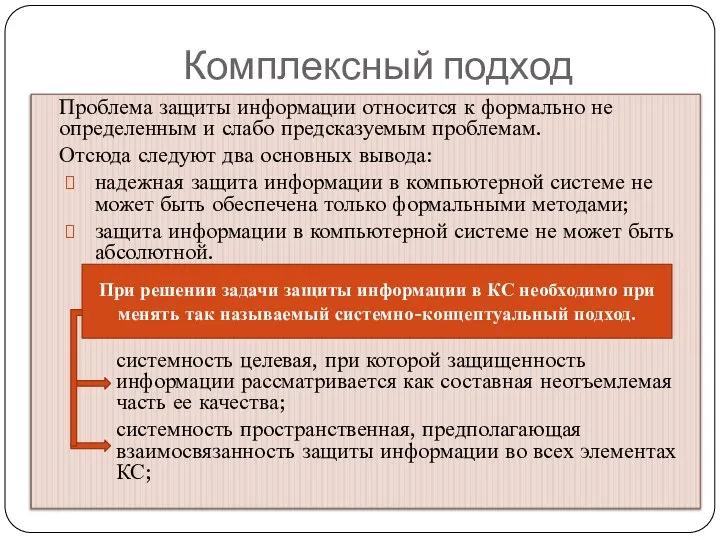

Комплексный подход

Проблема защиты информации относится к формально не определенным и слабо

Комплексный подход

Проблема защиты информации относится к формально не определенным и слабо

Отсюда следуют два основных вывода:

надежная защита информации в компьютерной системе не может быть обеспечена только формальными методами;

защита информации в компьютерной системе не может быть абсолютной.

системность целевая, при которой защищенность информации рассматривается как составная неотъемлемая часть ее качества;

системность пространственная, предполагающая взаимосвязанность защиты информации во всех элементах КС;

При решении задачи защиты информации в КС необходимо применять так называемый системно-концептуальный подход.

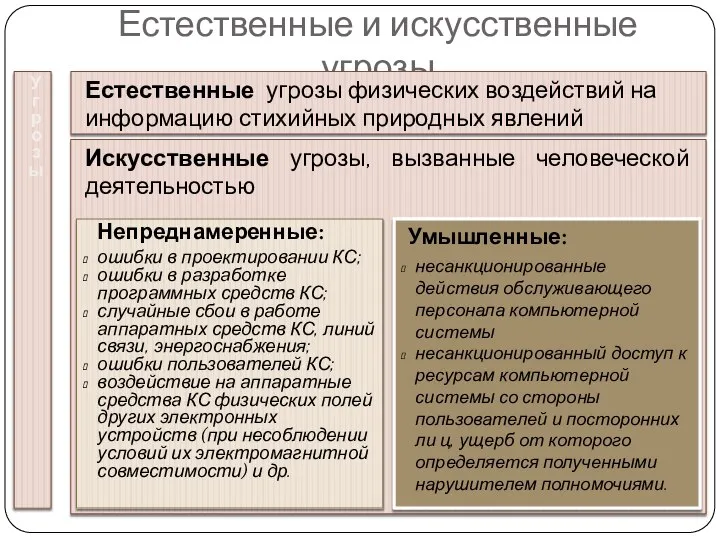

Естественные и искусственные угрозы

Угрозы

Естественные угрозы физических воздействий на информацию стихийных природных

Естественные и искусственные угрозы

Угрозы

Естественные угрозы физических воздействий на информацию стихийных природных

Искусственные угрозы, вызванные человеческой деятельностью

Непреднамеренные:

ошибки в проектировании КС;

ошибки в разработке программных средств КС;

случайные сбои в работе аппаратных средств КС, линий связи, энергоснабжения;

ошибки пользователей КС;

воздействие на аппаратные средства КС физических полей

других электронных устройств (при несоблюдении условий их электромагнитной совместимости) и др.

Умышленные:

несанкционированные действия обслуживающего персонала компьютерной системы

несанкционированный доступ к ресурсам компьютерной системы со стороны пользователей и посторонних ли ц, ущерб от которого определяется полученными нарушителем полномочиями.

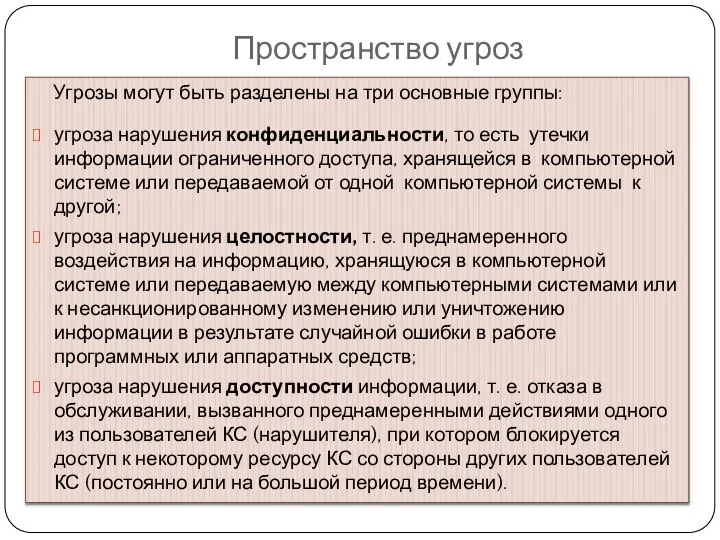

Пространство угроз

Угрозы могут быть разделены на три основные группы:

угроза нарушения конфиденциальности,

Пространство угроз

Угрозы могут быть разделены на три основные группы:

угроза нарушения конфиденциальности,

угроза нарушения целостности, т. е. преднамеренного воздействия на информацию, хранящуюся в компьютерной системе или передаваемую между компьютерными системами или к несанкционированному изменению или уничтожению информации в результате случайной ошибки в работе программных или аппаратных средств;

угроза нарушения доступности информации, т. е. отказа в обслуживании, вызванного преднамеренными действиями одного из пользователей КС (нарушителя), при котором блокируется доступ к некоторому ресурсу КС со стороны других пользователей КС (постоянно или на большой период времени).

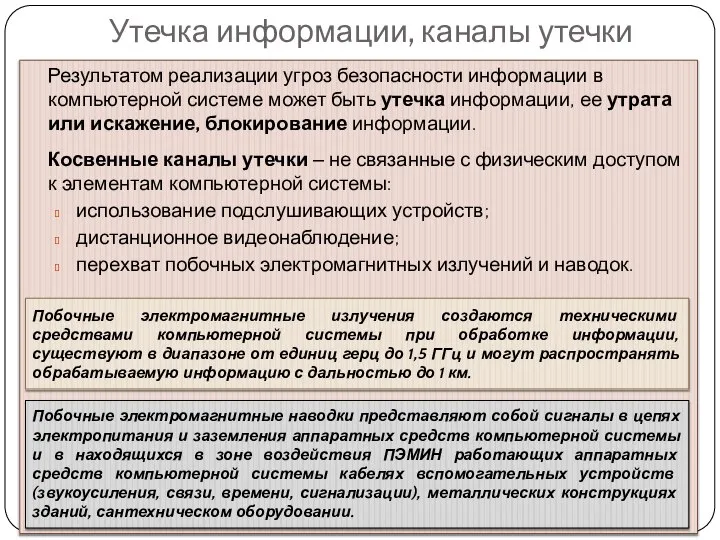

Утечка информации, каналы утечки

Результатом реализации угроз безопасности информации в компьютерной системе

Утечка информации, каналы утечки

Результатом реализации угроз безопасности информации в компьютерной системе

Косвенные каналы утечки ‒ не связанные с физическим доступом к элементам компьютерной системы:

использование подслушивающих устройств;

дистанционное видеонаблюдение;

перехват побочных электромагнитных излучений и наводок.

Побочные электромагнитные излучения создаются техническими средствами компьютерной системы при обработке информации, существуют в диапазоне от единиц герц до 1,5 ГГц и могут распространять обрабатываемую информацию с дальностью до 1 км.

Побочные электромагнитные наводки представляют собой сигналы в цепях электропитания и заземления аппаратных средств компьютерной системы и в находящихся в зоне воздействия ПЭМИН работающих аппаратных средств компьютерной системы кабелях вспомогательных устройств (звукоусиления, связи, времени, сигнализации), металлических конструкциях зданий, сантехническом оборудовании.

Каналы утечки информации

Непосредственные каналы без физического доступа к элементам компьютерной системы:

хищение

Каналы утечки информации

Непосредственные каналы без физического доступа к элементам компьютерной системы:

хищение

сбор производственных отходов с информацией (бумажных и магнитных носителей);

намеренное копирование файлов других пользователей компьютерной системы;

чтение остаточной информации после выполнения заданий других пользователей (удаленных файлов, ошибочно сохраненных временных файлов);

копирование носителей информации;

намеренное использование для несанкционированного доступа к информации незаблокированных терминалов других пользователей КС;

маскировка под других пользователей путем похищения их паролей, карт и т.п.;

обход средств разграничения доступа к информационным ресурсам вследствие недостатков в их программном обеспечении и др.

Каналы утечки информации

Непосредственные каналы утечки с доступом к элементам компьютерной системы:

незаконное

Каналы утечки информации

Непосредственные каналы утечки с доступом к элементам компьютерной системы:

незаконное

злоумышленное изменение программ для выполнения ими несанкционированного копирования информации при ее обработке;

злоумышленный вывод из строя средств защиты информации.

Пассивное подключение нарушителя к устройствам или линиям связи легко предотвратить (например, с помощью шифрования передаваемой информации), но невозможно обнаружить. Активное подключение, напротив, легко обнаружить (например, с помощью хеширования и шифрования передаваемой информации), но невозможно предотвратить.

Основные угрозы доступности:

Основные угрозы целостности:

Основные угрозы конфиденциальности:

Основные угрозы доступности:

Основные угрозы целостности:

Основные угрозы конфиденциальности:

Рабочий чертеж

Рабочий чертеж Метод противодействия несанкционированному доступу к информации, обрабатываемой ЭВМ

Метод противодействия несанкционированному доступу к информации, обрабатываемой ЭВМ Фандрайзинг и мобилизация ресурсов Курс повышения квалификации Москва, 03 – 24 июня 2010

Фандрайзинг и мобилизация ресурсов Курс повышения квалификации Москва, 03 – 24 июня 2010 Провести профориентационную работу среди учащихся

Провести профориентационную работу среди учащихся Администрация Константиновского городского поселения Исполнение бюджета Константиновского городского поселения Константинов

Администрация Константиновского городского поселения Исполнение бюджета Константиновского городского поселения Константинов Порядок надання адміністративних послуг, насамперед базових, і параметри якості послуг

Порядок надання адміністративних послуг, насамперед базових, і параметри якості послуг Расчет аккумулирующей способности последнего участка газопровода

Расчет аккумулирующей способности последнего участка газопровода Цветы - светильники на заказ

Цветы - светильники на заказ Как делать покупки женщинам

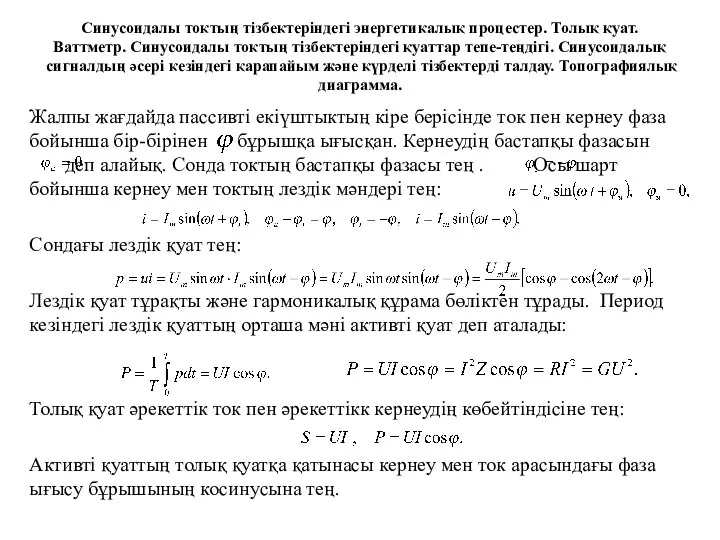

Как делать покупки женщинам Синусоидалы токтың тізбектеріндегі энергетикалық процестер. Толық қуат. Ваттметр

Синусоидалы токтың тізбектеріндегі энергетикалық процестер. Толық қуат. Ваттметр Презентация "Павел Петрович Бажов" - скачать презентации по МХК

Презентация "Павел Петрович Бажов" - скачать презентации по МХК Сущность и задачи статистического анализа данных правовой статистики

Сущность и задачи статистического анализа данных правовой статистики Презентация на тему: «Принципы ухода при поражении органов равновесия»

Презентация на тему: «Принципы ухода при поражении органов равновесия»  Изменение пошлин с учетом вступления в ВТО

Изменение пошлин с учетом вступления в ВТО Леся Українка - геніальна донька українського народу

Леся Українка - геніальна донька українського народу Патентоведение / защита интеллектуальной собственности

Патентоведение / защита интеллектуальной собственности Сущность и социальная роль конфликта

Сущность и социальная роль конфликта Семинар по подготовке судей по гребному слалому 3 категории

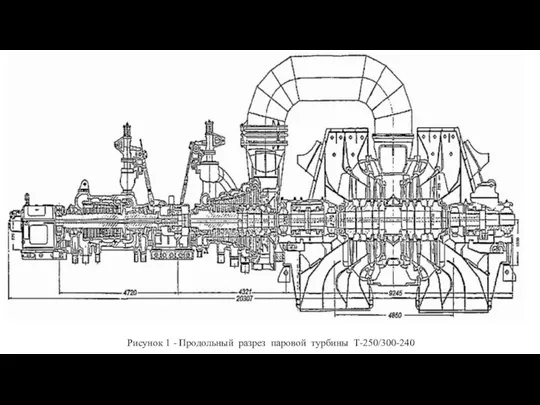

Семинар по подготовке судей по гребному слалому 3 категории Продольный разрез паровой турбины Т-250/300-240

Продольный разрез паровой турбины Т-250/300-240 Обработка прерываний

Обработка прерываний Презентация на тему "2-A klasss" - скачать презентации по Педагогике

Презентация на тему "2-A klasss" - скачать презентации по Педагогике Язык программирования Pascal. Ветвление

Язык программирования Pascal. Ветвление Виды моделей

Виды моделей Система согласных

Система согласных Оператор ветвления (условный оператор)

Оператор ветвления (условный оператор) Волейбол сидячий

Волейбол сидячий Государство и его функции (обществознание)

Государство и его функции (обществознание) Непрерывные случайные величины: законы распределения, числовые характеристики

Непрерывные случайные величины: законы распределения, числовые характеристики