Содержание

- 2. Разрушающие программные средства Угрозы безопасности информации и программного обеспечения КС возникают как в процессе их эксплуатации,

- 3. Безопасность программного обеспечения в широком смысле является свойством данного программного обеспечения функционировать без проявления различных негативных

- 4. В настоящее время одним из наиболее опасных средств информационного воздействия на компьютерные системы являются программы -

- 5. Под компьютерным вирусом следует понимать программы, способные размножаться, прикрепляться к другим программам, передаваться по телекоммуникационным каналам

- 6. Алгоритмическая закладка – это умышленно спрятанная часть кода программы, из-за действия которой изменяются программные функции в

- 7. Программная закладка – это внесенные в программное обеспечение функциональные объекты, которые при определенных условиях (входных данных)

- 8. Модели действий программных закладок: 1. Перехват данных: a) перехват вывода информации на экран; b) перехват ввода

- 9. 2. Искажение данных: a) неадекватная реакция на команды пользователя; b) искажение передаваемой по сети информации; c)

- 10. 3. Уничтожение данных: a) уничтожение конфиденциальной пользовательской информации; b) инициирование программных и аппаратных сбоев.

- 11. 4. получение несанкционированного доступа к данным: a) получение управления некоторой функцией в обход системы авторизации; b)

- 12. Обобщенная классификация разрушающих программных средств компьютерные вирусы - программы, способные размножаться, прикрепляться к другим программам, передаваться

- 13. программные закладки - программные компоненты, заранее внедряемые в компьютерные системы, которые по сигналу или в установленное

- 14. способы и средства, позволяющие внедрять компьютерные вирусы и программные закладки в компьютерные системы и управлять ими

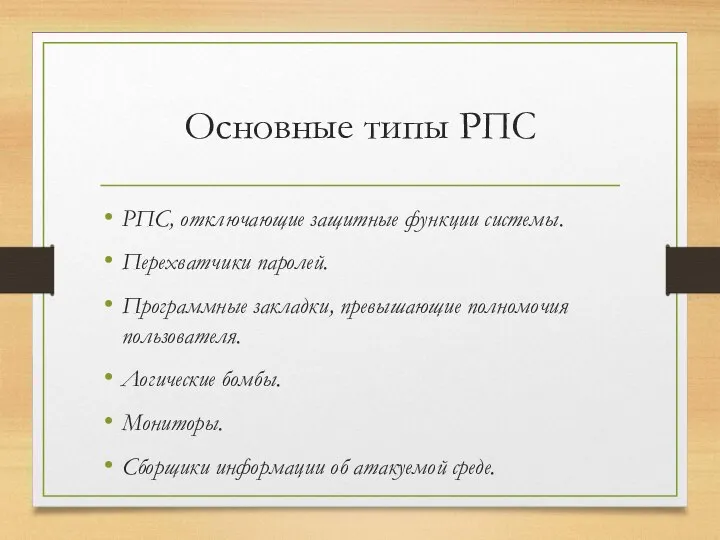

- 15. Основные типы РПС РПС, отключающие защитные функции системы. Перехватчики паролей. Программные закладки, превышающие полномочия пользователя. Логические

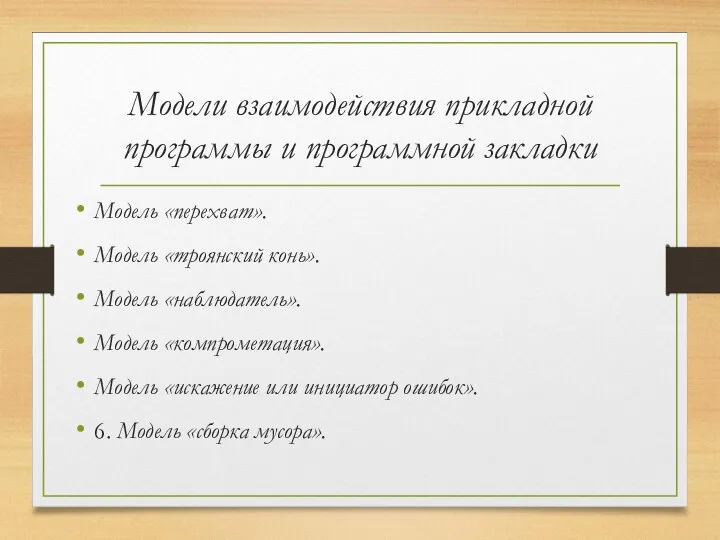

- 16. Модели взаимодействия прикладной программы и программной закладки Модель «перехват». Модель «троянский конь». Модель «наблюдатель». Модель «компрометация».

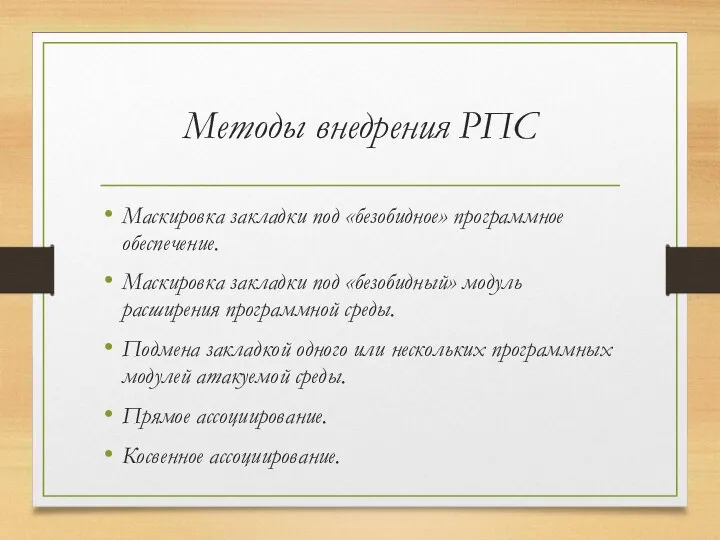

- 17. Методы внедрения РПС Маскировка закладки под «безобидное» программное обеспечение. Маскировка закладки под «безобидный» модуль расширения программной

- 18. ОСНОВНЫЕ ПРИНЦИПЫ ОБЕСПЕЧЕНИЯ БЕЗОПАСНОСТИ ПО Принципы обеспечения технологической безопасности при обосновании, планировании работ и проектном анализе

- 20. Скачать презентацию

Баспа ісі және дизайн кафедрасы 1998 жылы құрылған Құрамында - 2 доктор,, 4 доцент, 17 аға 2 профессор оқытушы, 3 оқытушы, 3 лаборант бар. 1 к

Баспа ісі және дизайн кафедрасы 1998 жылы құрылған Құрамында - 2 доктор,, 4 доцент, 17 аға 2 профессор оқытушы, 3 оқытушы, 3 лаборант бар. 1 к Новый год

Новый год Древнегреческий театр

Древнегреческий театр Презентация Развитие макроэкономической мысли в трудах нобелевских лауреатов по экономике 20в

Презентация Развитие макроэкономической мысли в трудах нобелевских лауреатов по экономике 20в Основы радиотехнических методов получения и передачи информации

Основы радиотехнических методов получения и передачи информации Презентация Негосударственный финансовый контроль

Презентация Негосударственный финансовый контроль “TehnoTiiger lendab lennumasinaga 2009” «Disaini õhusõiduk»

“TehnoTiiger lendab lennumasinaga 2009” «Disaini õhusõiduk» Неологизмы. Способы образования неологизмов в русском языке

Неологизмы. Способы образования неологизмов в русском языке Тема 2.8 Міжнародна економічна інтеграція. Сутність міжнародної економічної інтеграції, рівні, форми і типи. Економічні налідк

Тема 2.8 Міжнародна економічна інтеграція. Сутність міжнародної економічної інтеграції, рівні, форми і типи. Економічні налідк Глобальные технологические тренды

Глобальные технологические тренды эксперимент в исследовании

эксперимент в исследовании  Роль Верховного суда США как органа конституционного надзора

Роль Верховного суда США как органа конституционного надзора Тактика. Класифікація тактики в футболі

Тактика. Класифікація тактики в футболі Католицизм, или католичество

Католицизм, или католичество Презентация "ТРУДОВАЯ МИГРАЦИЯ" - скачать презентации по Экономике

Презентация "ТРУДОВАЯ МИГРАЦИЯ" - скачать презентации по Экономике Методы исследования механической активности сердца

Методы исследования механической активности сердца Опрос по дисциплине: «Государственное регулирование экономики» ПОДГОТОВИЛИ: СТУДЕНТЫ ФТД-2 ГР. Т-094 ЖЕЛТОВА ВИКТОРИЯ, КОЛЕСНИКОВ

Опрос по дисциплине: «Государственное регулирование экономики» ПОДГОТОВИЛИ: СТУДЕНТЫ ФТД-2 ГР. Т-094 ЖЕЛТОВА ВИКТОРИЯ, КОЛЕСНИКОВ экологическая безопасность - презентация для начальной школы

экологическая безопасность - презентация для начальной школы Cистема кровообращения. Л № 2 Физиология кровеносных сосудов 1. Основы гемодинамики (законы гидродинамики) 2. Физиологическая к

Cистема кровообращения. Л № 2 Физиология кровеносных сосудов 1. Основы гемодинамики (законы гидродинамики) 2. Физиологическая к Цивилизация Востока

Цивилизация Востока Выносные видоискатели разных типов студийных камер и их настройка

Выносные видоискатели разных типов студийных камер и их настройка Тампонажные цементы

Тампонажные цементы  Національно-визвольний рух "Правий сектор"

Національно-визвольний рух "Правий сектор" Производство по делам об административных правонарушениях Подготовили: Бобырь А.Н. Васильев С.Н. Группа Т-111с

Производство по делам об административных правонарушениях Подготовили: Бобырь А.Н. Васильев С.Н. Группа Т-111с УСЛОВНО-ПАТОГЕННЫЕ МИКРООРГАНИЗМЫ

УСЛОВНО-ПАТОГЕННЫЕ МИКРООРГАНИЗМЫ  Цифровая кинематографическая камера Sony f65 Live system

Цифровая кинематографическая камера Sony f65 Live system Поучимся у природы. Урок художественного труда. 3 класс.

Поучимся у природы. Урок художественного труда. 3 класс. Святитель Иннокентий Кульчицкий в Иркутске

Святитель Иннокентий Кульчицкий в Иркутске