Содержание

- 2. О чем пойдет речь Насколько уязвимы Web-приложения? Что такое «безопасное приложение»? Методики и подходы Критерии качества

- 3. Уязвимости Web-приложений Мировая статистика Mitre: более четверти уязвимостей, обнаруженных в 2006 году приходится на Web-приложения [1].

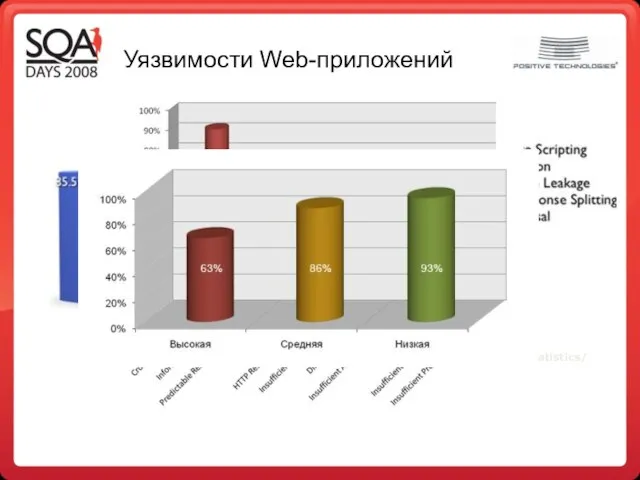

- 4. Уязвимости Web-приложений

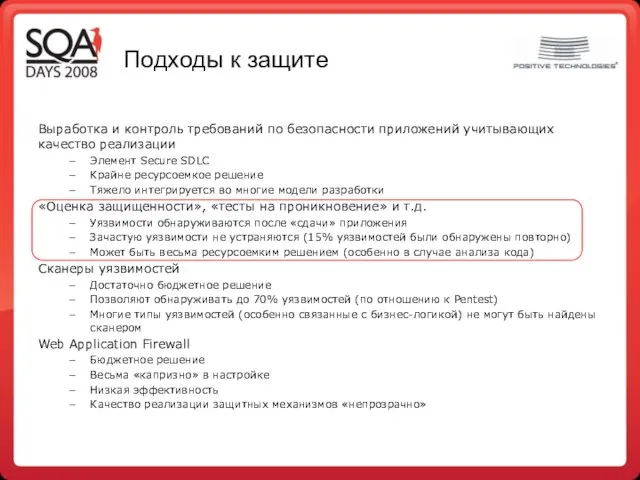

- 5. Подходы к защите Выработка и контроль требований по безопасности приложений учитывающих качество реализации Элемент Secure SDLC

- 6. «Безопасное»??? Что такое безопасное Web-приложение???

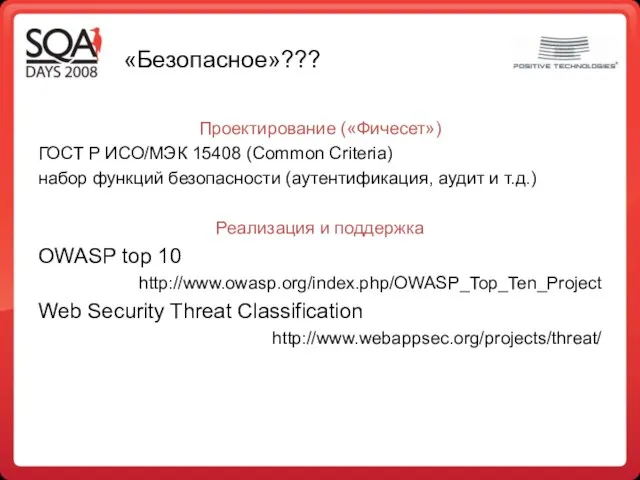

- 7. «Безопасное»??? Проектирование («Фичесет») ГОСТ Р ИСО/МЭК 15408 (Common Criteria) набор функций безопасности (аутентификация, аудит и т.д.)

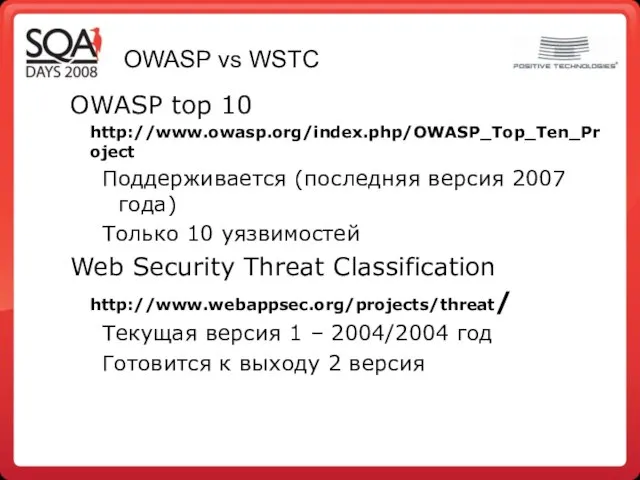

- 8. OWASP vs WSTC OWASP top 10 http://www.owasp.org/index.php/OWASP_Top_Ten_Project Поддерживается (последняя версия 2007 года) Только 10 уязвимостей Web

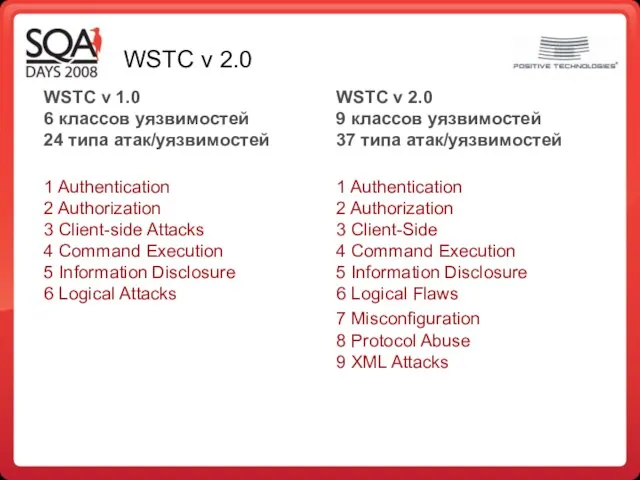

- 9. WSTC v 2.0 WSTC v 1.0 6 классов уязвимостей 24 типа атак/уязвимостей 1 Authentication 2 Authorization

- 10. Методы и подходы Анализ спецификации/проекта Тестирование функций Фаззинг (fuzzing) Анализ исходного кода

- 11. Анализ спецификации Экспертная оценка архитектуры с точки зрения безопасности Что хорошо: Выявляются фундаментальные проблемы Что плохо:

- 12. Тестирование функций Проверка качества реализации механизмов безопасности Что хорошо: Authentication Authorization Logical Flaws Что плохо: Много

- 13. Тестирование функций Инструменты: Plugins Selenium TamperData FireBug Chickenfoot Proxy WebSacarab Praos Sniffers IE Inspector HTTP Analyzer

- 14. Fuzzing Передача «хорошо известных» плохих параметров на вход приложению Что хорошо: Client Side (Cross-Site Scripting, и

- 15. Fuzzing Инструменты Сканеры уязвимостей Web-приложений: XSpider WebInspect (HP) Watchfire AppScan (IBM) OWASP WebScarab ... Дополнительно Требуется

- 16. Анализ исходного кода Проверка исходного кода на предмет наличия уязвимостей Что хорошо: Облегчение поиска любых уязвимостей

- 17. Статический vs Динамический Статический анализ Широко распространен Большое количество инструментов Большое количество ложных срабатываний Отсутствие анализа

- 18. Анализ исходного кода Инструменты Coverity Valgrind Insure++ Checkmarx CUTE Fortify PTA Open FindBugs (Java) LAPSE: Web

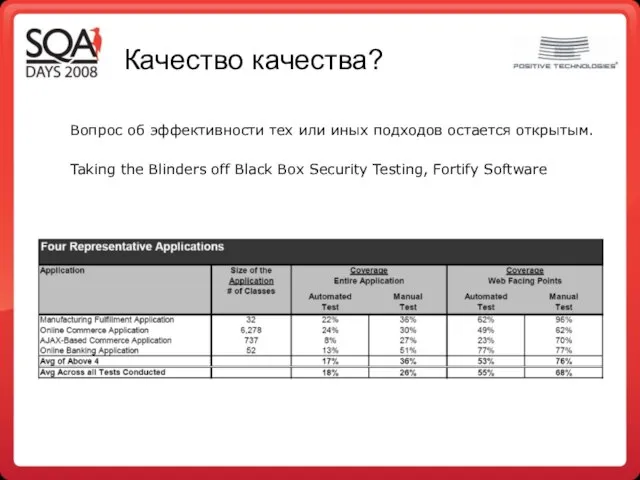

- 19. Качество качества? Вопрос об эффективности тех или иных подходов остается открытым. Taking the Blinders off Black

- 20. Резюме Большинство Web-приложений содержит серьезные уязвимости XSS, CSRF Разнообразные утечки информации SQL Injection Ошибки авторизации/аутентификации Оптимальным

- 22. Скачать презентацию

Урок – викторина «Увлекательный мир экономики» 6 класс Свиридова Т.Ю. учитель экономики МКОУ Новомихайловская СОШ

Урок – викторина «Увлекательный мир экономики» 6 класс Свиридова Т.Ю. учитель экономики МКОУ Новомихайловская СОШ Мәдениет рәміздері және олардың мәдени коммуникациядағы рөлі мен маңызы

Мәдениет рәміздері және олардың мәдени коммуникациядағы рөлі мен маңызы Узлы для страховки в альпинизме

Узлы для страховки в альпинизме Высшая математика. Линейная алгебра - презентация по Алгебре

Высшая математика. Линейная алгебра - презентация по Алгебре Компьютерные сети - 1

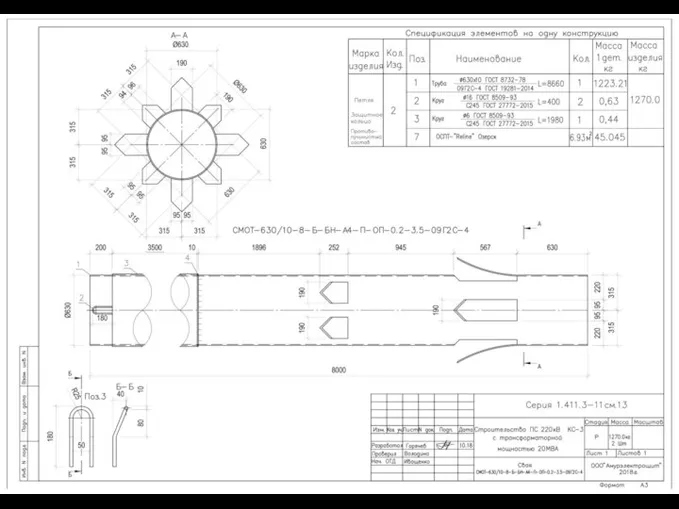

Компьютерные сети - 1 Противопучинные мероприятия сваи СМОТ-630 фундамент

Противопучинные мероприятия сваи СМОТ-630 фундамент Черхаркашглотская Священная Империя

Черхаркашглотская Священная Империя Презентация Качество товара

Презентация Качество товара Ионная сила раствора

Ионная сила раствора В храме Своём святом Бог - отец для сирот, вдовам - защитник

В храме Своём святом Бог - отец для сирот, вдовам - защитник Источники трафика для сайтов по недвижимости Андрей Коржук, «АРБ – консалтинг»

Источники трафика для сайтов по недвижимости Андрей Коржук, «АРБ – консалтинг» Презентация Структура криминологического исследования. Социологические, психологические методы криминологических исследовани

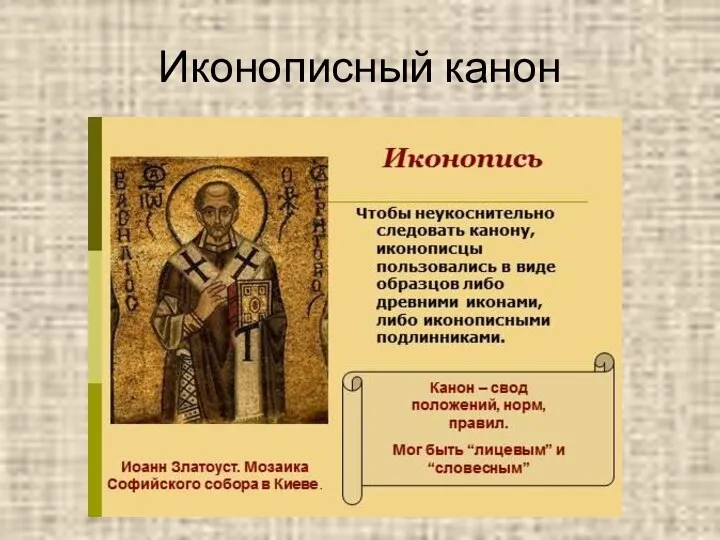

Презентация Структура криминологического исследования. Социологические, психологические методы криминологических исследовани Иконописный канон

Иконописный канон Lektsia_1

Lektsia_1 Язык и этнос. Взаимосвязь языка и культуры

Язык и этнос. Взаимосвязь языка и культуры Презентация Финансовая безопасность в России

Презентация Финансовая безопасность в России My sports idol «Yana Kudryavtseva»

My sports idol «Yana Kudryavtseva» Привлечение клиентов в салон красоты через Интернет

Привлечение клиентов в салон красоты через Интернет grammar transletion

grammar transletion  Білково-енергетична недостатність у дітей

Білково-енергетична недостатність у дітей  Живопись Испании 17 век

Живопись Испании 17 век  Строчка прямого стежка и её варианты

Строчка прямого стежка и её варианты  1 декабря – Всемирный день борьбы со СПИДом

1 декабря – Всемирный день борьбы со СПИДом Применение паттерна MVVM, как оптимального при проектировании WPF и Silverlight приложений

Применение паттерна MVVM, как оптимального при проектировании WPF и Silverlight приложений Ұлттық діңдер

Ұлттық діңдер Лекция 4. Тема: Особенности нотариального удостоверения отдельных видов сделок

Лекция 4. Тема: Особенности нотариального удостоверения отдельных видов сделок Об особенностях досудебного и судебного порядка установления кадастровой стоимости в размере рыночной стоимости

Об особенностях досудебного и судебного порядка установления кадастровой стоимости в размере рыночной стоимости Проект по продвижению комплекса ГТО

Проект по продвижению комплекса ГТО