Содержание

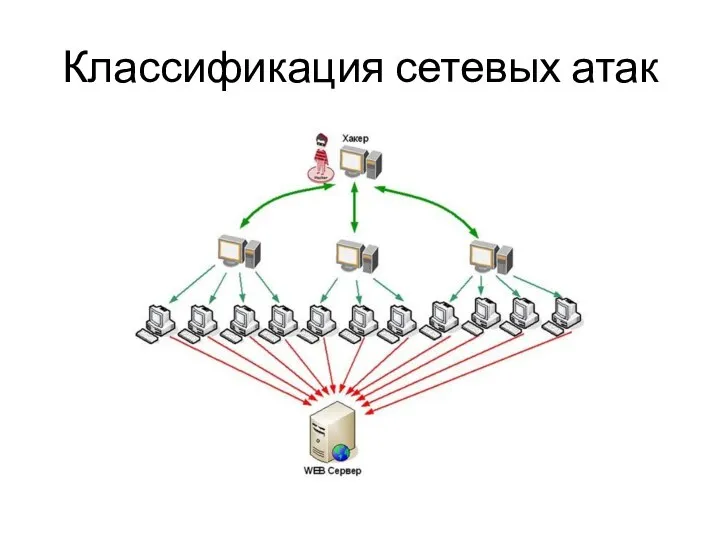

- 2. Классификация сетевых атак

- 3. Снифферы пакетов Сниффер пакетов представляет собой прикладную программу, которая использует сетевую карту, работающую в режиме promiscuous

- 4. IP-спуфинг IP-спуфинг происходит, когда хакер, находящийся внутри корпорации или вне ее выдает себя за санкционированного пользователя.

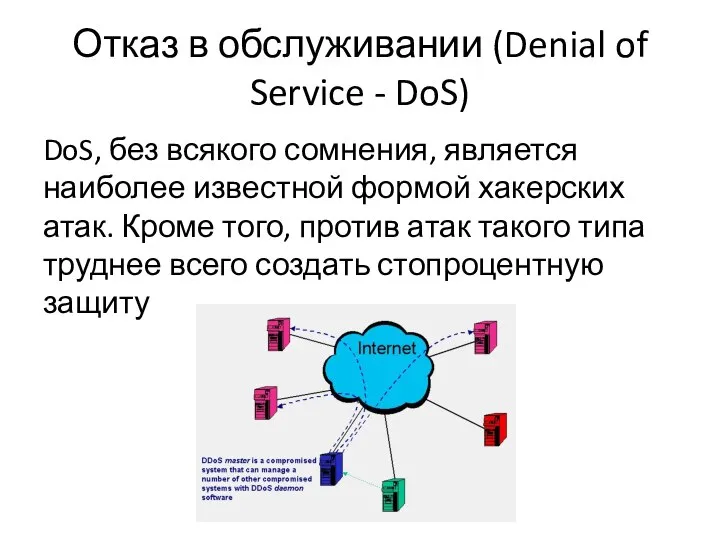

- 5. Отказ в обслуживании (Denial of Service - DoS) DoS, без всякого сомнения, является наиболее известной формой

- 6. Краткий обзор известных атак на втором уровне OSI jam distribution marker slowing arp poisoning overflow (flood)

- 7. jam distribution DoS атака в CSMA/CD сети (например ethernet). В случае, если сеть не имеет коммутаторов,

- 8. marker slowing DoS атака на сети, построенные на принципах логического кольца с передачей маркера. Результатом является,

- 9. arp poisoning изменение таблицы соответствия MAC и IP-адресов на удаленном хосте путем посылки ему пакетов arp-reply

- 10. overflow (flood) использование потока блоков данных административно-информативных протоколов на максимально допускаемых носителем скоростях. К таким атакам

- 11. Наиболее известные разновидности TCP SYN Flood Ping of Death Tribe Flood Network (TFN) и Tribe Flood

- 12. TCP SYN Flood Заключается в отправке большого количества SYN-запросов (запросов на подключение по протоколу TCP) в

- 13. Ping of Death Компьютер-жертва получает особым образом подделанный эхо-запрос (ping), после которого он перестает отвечать на

- 14. Tribe Flood Network (TFN) и Tribe Flood Является еще одной атакой отказа в обслуживании, в которой

- 15. Локальные атаки Обход пароля!

- 16. Восстановление пароля root (RHEL) При загрузке нажать пробел, потом «E». Выделить строчку kernel и, снова нажав

- 17. Восстановление пароля root (RHEL) Предыдущие пункты 1 и 2 выполняем без изменений, но вместо single пишем

- 18. Изменения пароля в Windows Без специальных иснтрументов!

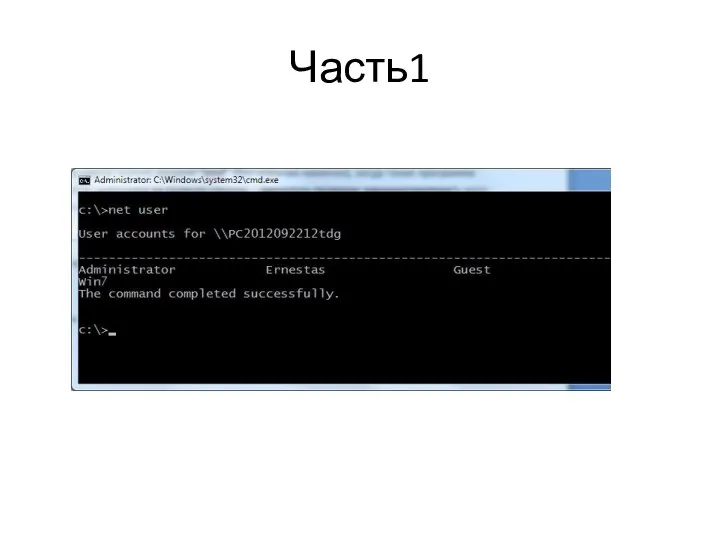

- 19. Часть1

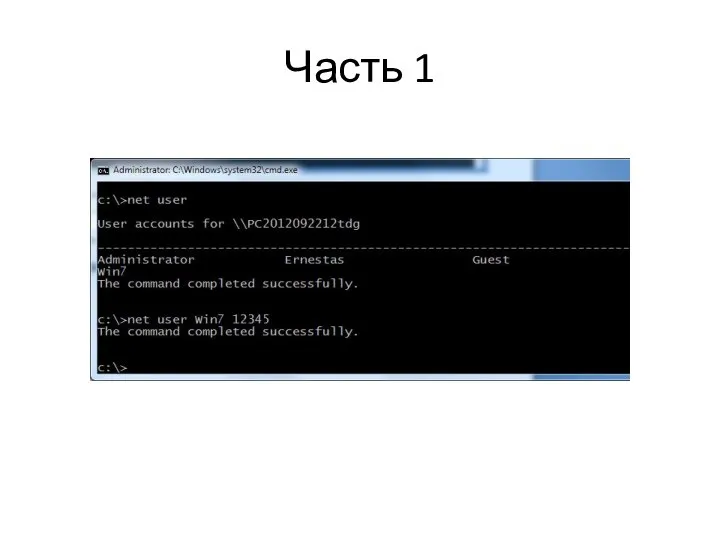

- 20. Часть 1

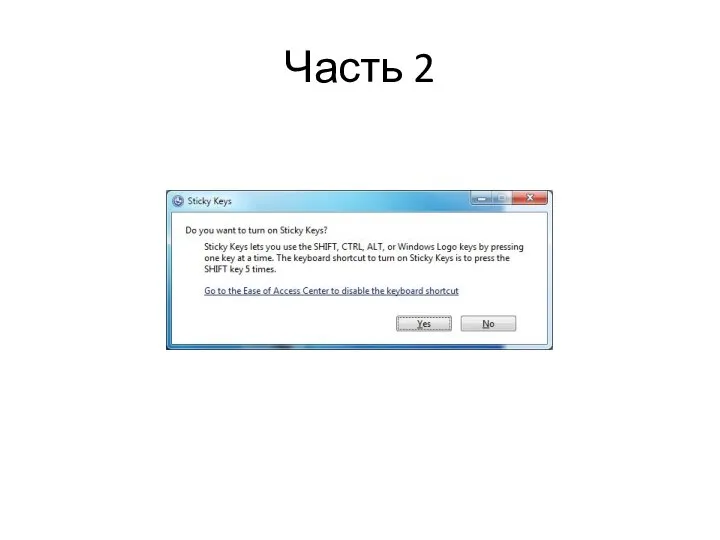

- 21. Часть 2

- 22. Часть 2

- 23. Часть 2 При пятикратном нажатии клавиши ”Shift” запускается файл ”sethc.exe” который находится в папке Windows\System32. Там

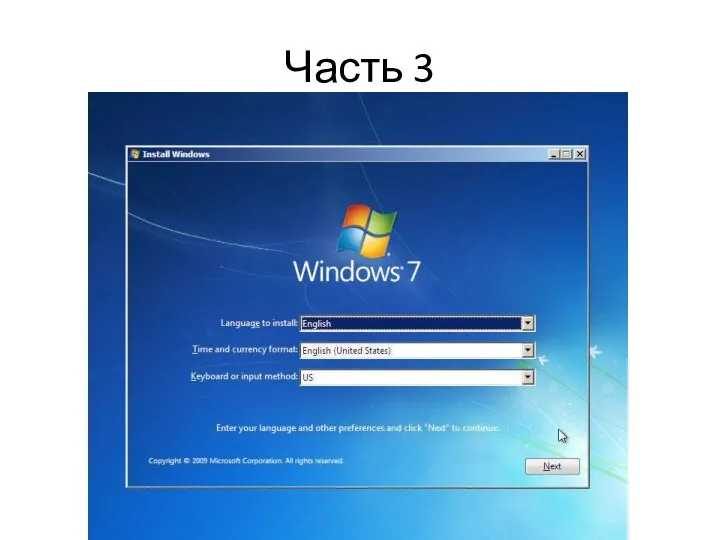

- 24. Часть 3

- 25. Часть 3 В этом месте жмем “Shift+ F10”!

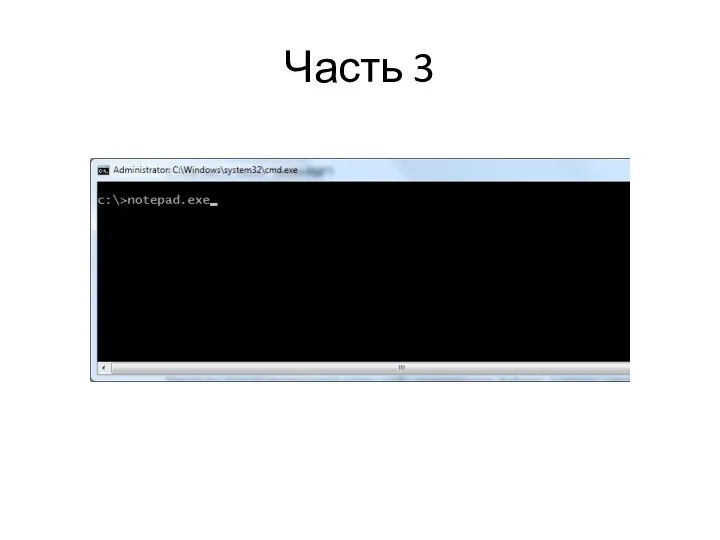

- 26. Часть 3

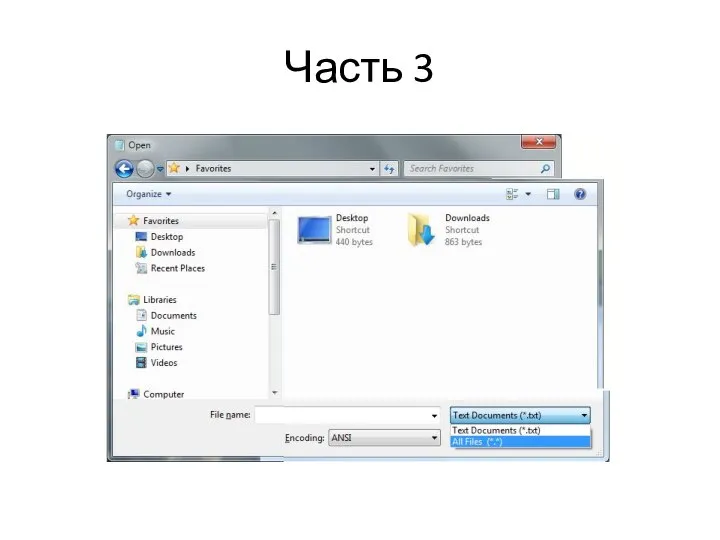

- 27. Часть 3

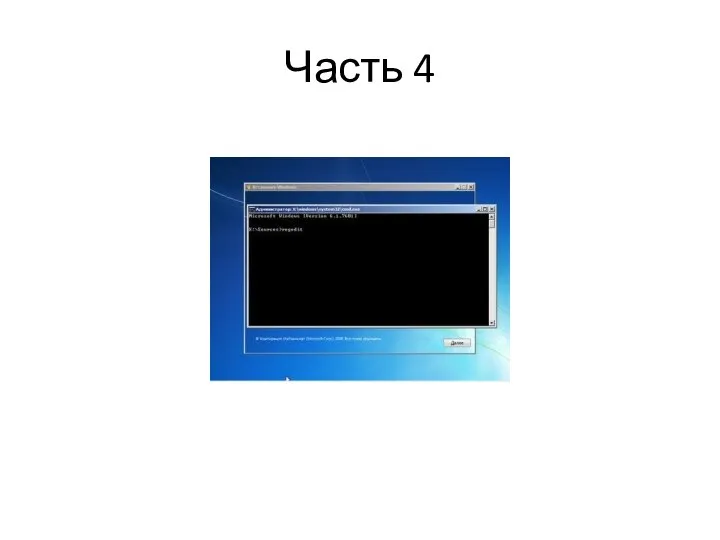

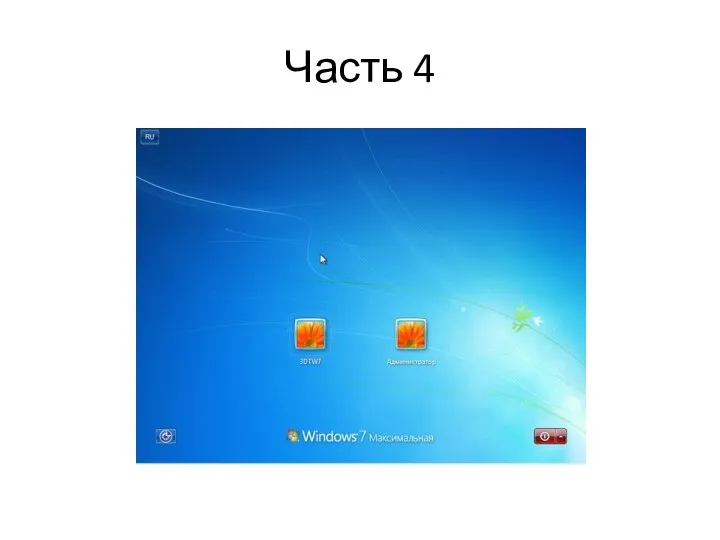

- 28. Часть 4

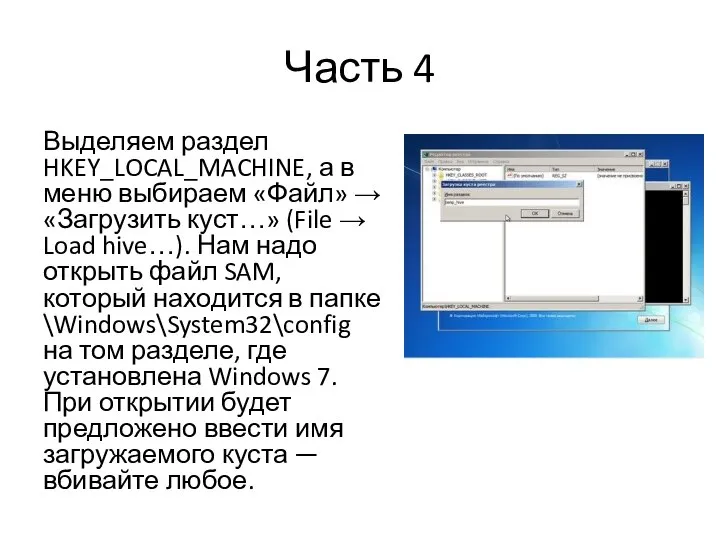

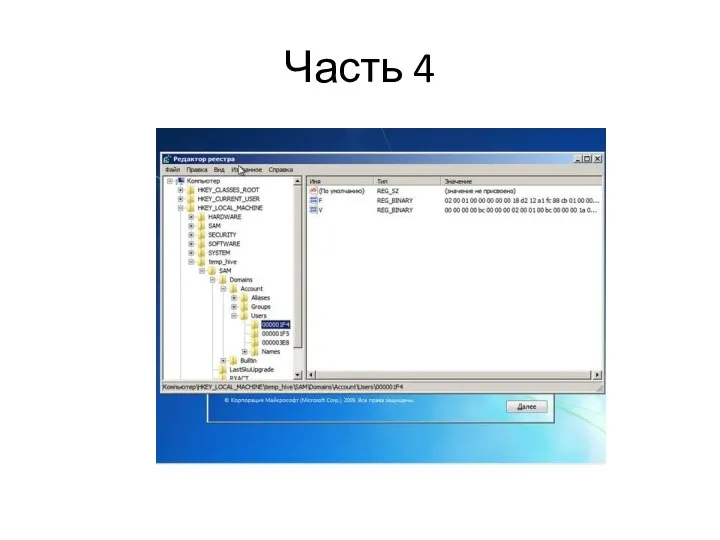

- 29. Часть 4 Выделяем раздел HKEY_LOCAL_MACHINE, а в меню выбираем «Файл» → «Загрузить куст…» (File → Load

- 30. Часть 4

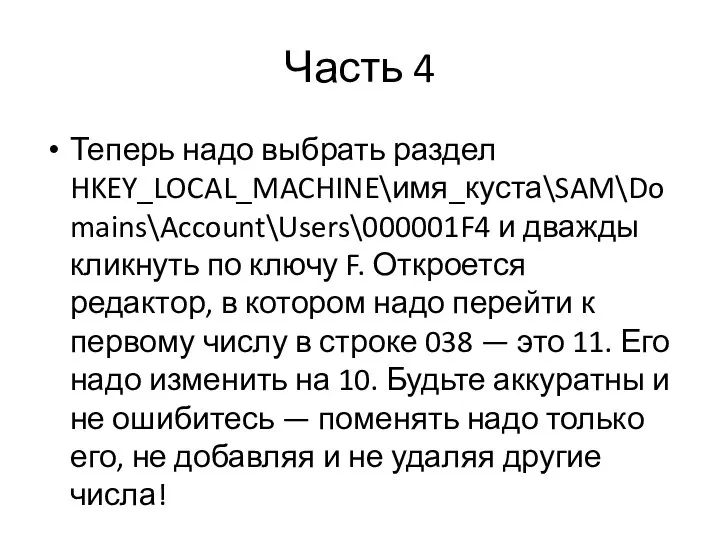

- 31. Часть 4 Теперь надо выбрать раздел HKEY_LOCAL_MACHINE\имя_куста\SAM\Domains\Account\Users\000001F4 и дважды кликнуть по ключу F. Откроется редактор, в

- 32. Часть 4

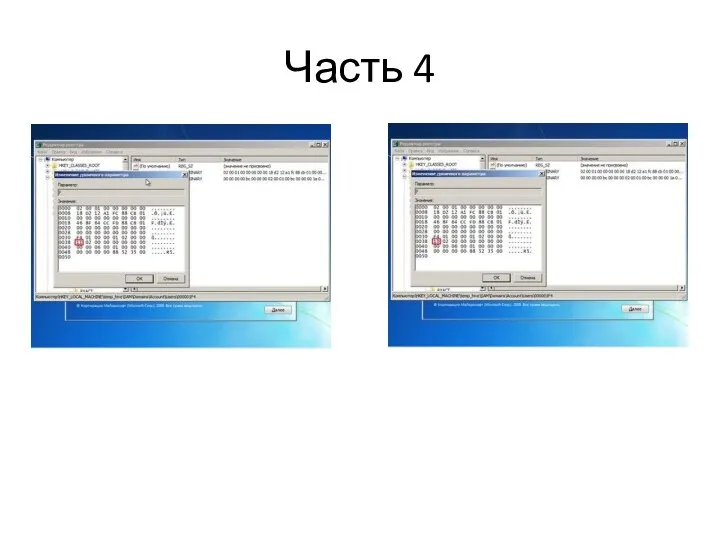

- 33. Часть 4 Теперь надо выделить наш куст HKEY_LOCAL_MACHINE\имя_куста\ и в меню выбрать «Файл» → «Выгрузить куст…»

- 34. Часть 4

- 36. Скачать презентацию

Теневая экономика в современных условиях. Выполнила: Учащаяся экономического факультета Гринева Наталия группы Э091

Теневая экономика в современных условиях. Выполнила: Учащаяся экономического факультета Гринева Наталия группы Э091 Мехатронные системы в различных сферах производственной деятельности

Мехатронные системы в различных сферах производственной деятельности Методология исследований в менеджменте и маркетинге

Методология исследований в менеджменте и маркетинге Презентация "Теория спроса и предложения. Равновесие на рынке" - скачать презентации по Экономике

Презентация "Теория спроса и предложения. Равновесие на рынке" - скачать презентации по Экономике Молодежное открытое правительство

Молодежное открытое правительство 79842

79842 Мотивация учения и ее формирование у учащихся начальной школы. ДЕНИСОВА В.А.

Мотивация учения и ее формирование у учащихся начальной школы. ДЕНИСОВА В.А.  Башкиры. Народы Поволжья

Башкиры. Народы Поволжья Программирование на языке ассемблер

Программирование на языке ассемблер Масленица

Масленица Диагностика систем управления

Диагностика систем управления Великий Леонардо да Винчи

Великий Леонардо да Винчи Оперативный ток

Оперативный ток Проектирование здания учебно-тренажерного комплекса Саратовского подразделения Приволжского УЦПК

Проектирование здания учебно-тренажерного комплекса Саратовского подразделения Приволжского УЦПК Оценка сложности алгоритмов

Оценка сложности алгоритмов Презентация Товары к которым применяются запреты или ограничения на ввоз или вывоз

Презентация Товары к которым применяются запреты или ограничения на ввоз или вывоз Нуклеофильное замещение у винильного атома углерода

Нуклеофильное замещение у винильного атома углерода

СТУПЕНЬКИ К ШКОЛЕ ПСИХОЛОГО-ПЕДАГОГИЧЕСКАЯ ГОТОВНОСТЬ РЕБЕНКА К ШКОЛЕ

СТУПЕНЬКИ К ШКОЛЕ ПСИХОЛОГО-ПЕДАГОГИЧЕСКАЯ ГОТОВНОСТЬ РЕБЕНКА К ШКОЛЕ Новый год в Китае

Новый год в Китае Диаграмма классов UML. The Unified Modeling Language

Диаграмма классов UML. The Unified Modeling Language Организация и проведение криминологического исследования

Организация и проведение криминологического исследования Обычаи, обряды и традиции русского народа

Обычаи, обряды и традиции русского народа Есептеуіш жүйенің даму тарихы

Есептеуіш жүйенің даму тарихы Қылмыстық кодекс

Қылмыстық кодекс Вина во Франции

Вина во Франции  Мезенская роспись - презентация_

Мезенская роспись - презентация_ Презентация Основы таможенного дела

Презентация Основы таможенного дела Никола́й Ива́нович Лобаче́вский (1793-1856) - русский математик, создатель неевклидовой геометрии

Никола́й Ива́нович Лобаче́вский (1793-1856) - русский математик, создатель неевклидовой геометрии