Содержание

- 2. Сетевые черви это вредоносный программный код, распространяющий свои копии по локальным или/и глобальным сетям с целью

- 3. email-worm - Почтовые черви Данный класс сетевых червей использует для распространения электронную почту. Червь может просканировать

- 4. im-worm - черви, использующие интернет-пейджеры Известные компьютерные черви данного типа используют единственный способ распространения — рассылку

- 5. irc-worm - черви в irc-каналах Черви этого класса используют два вида распространения: посылание пользователю url-ссылки на

- 6. p2p-worm - черви для файлообменных сетей Механизм работы большинства подобных червей достаточно прост: для внедрения в

- 7. net-worm - прочие сетевые черви копирование червя на сетевые ресурсы; проникновение червя на компьютер через уязвимости

- 8. Компьютерный вирус Это программа способная к саморазмножению и выполнению разных деструктивных действий. Вирусы, в отличие от

- 9. overwriting - перезаписывающие вирусы Самый распространенный способ заражения. Вирус переписывает код программы (заменяет его своим), после

- 10. parasitic - паразитические вирусы К таковым относятся все вирусы, которые изменяют содержимое файла, но при этом

- 11. companion - вирусы-компаньоны Данный способ подразумевает создание файла-двойника, при этом код файла-жертвы не изменяется. Обычно вирус

- 12. другие вирусы вирусы, заражающие объектные модули (obj); вирусы, заражающие библиотеки компиляторов (lib); вирусы, заражающие исходные тексты

- 13. Троянские программы Это вредоносный код, совершающий не санкционированные пользователем действия (например, кража информации, уничтожение или модификация

- 14. backdoor - троянские утилиты удаленного администрирования Троянские программы этого класса являются утилитами удаленного администрирования (управления) компьютеров.

- 15. trojan-psw - похитители паролей Проникнув на компьютер и инсталлировавшись, троянец сразу приступает к поиску файлов, содержащих

- 16. trojan-clicker - интернет-кликеры Данное семейство троянских программ занимается организацией несанкционированных обращений к интернет- ресурсам путем отправления

- 17. trojan-downloader - загрузчики Эти трояны занимаются несанкционированной загрузкой программного обеспечения (вредоносного) на компьютер ничего не подозревающего

- 18. trojan-dropper - установщики ти устанавливают на компьютер-жертву программы — как правило вредоносные. Анатомия троянцев этого класса

- 19. trojan-proxy - троянские прокси-серверы Семейство троянских программ, скрытно осуществляющих доступ к различным интернет-ресурсам — обычно с

- 20. trojan-spy - шпионские программы Данные трояны осуществляют шпионаж за пользователем: записывание информации, набранной с клавиатуры, снимки

- 21. rootkit - сокрытие присутствия в операционной системе Программный код или техника, направленная на сокрытие присутствия в

- 22. arcbomb - архивные бомбы такого рода архив при попытке архиватора его обработать вызывает «нестандартные» действия последнего.

- 23. trojan-notifier - оповещение об атаке, увенчавшейся успехом Троянцы данного типа предназначены для сообщения своему «хозяину» о

- 24. Прочие вредоносные программы К прочим вредоносным относятся разнообразные программы, не представляющие угрозы непосредственно компьютеру, на котором

- 25. exploit - взломщики удаленных компьютеров Эти программы используются хакерами для удаленного взлома компьютеров с целью дальнейшего

- 26. flood - «замусоривание» сети Забивание интернет-каналов бесполезной информацией.

- 27. constructor - конструкторы Софт, использующийся позволяют наиболее просто создавать троянские программы и т.д

- 28. nuker - фатальные сетевые атаки Утилиты, отправляющие специально оформленные запросы на атакуемые компьютеры в сети, в

- 29. bad-joke - введение пользователя в заблуждение Это программка, которая заставляет пользователя испытать страх, эквивалентный тому, который

- 30. cryptor - шифровальщики вредоносного ПО Это утилиты, которые занимаются тем, что скрывают другое вредоносное ПО от

- 31. polyengine - «полиморфы» Запутывания бинарного кода

- 33. Скачать презентацию

Браслет моей прабабушки – наша семейная реликвия

Браслет моей прабабушки – наша семейная реликвия Мережі доступу на основі xDSL–ліній. Лекція 6

Мережі доступу на основі xDSL–ліній. Лекція 6 Техническое обслуживание и ремонт систем энергообеспечения и запуска двигателя

Техническое обслуживание и ремонт систем энергообеспечения и запуска двигателя Технологическая гигиена производства

Технологическая гигиена производства Состав персонального компьютера и периферийные устройства. (Часть 1)

Состав персонального компьютера и периферийные устройства. (Часть 1) Электронное правительство

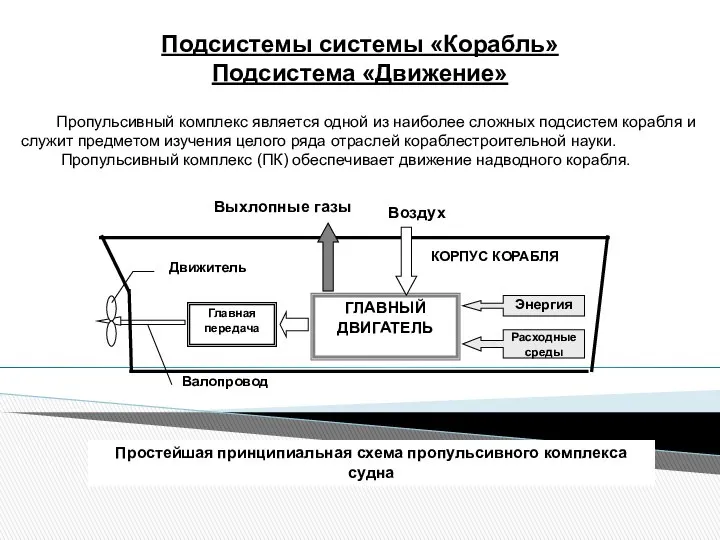

Электронное правительство  Подсистемы системы «Корабль». Подсистема «Движение»

Подсистемы системы «Корабль». Подсистема «Движение» Аттестационная работа. Зачем нужна физическая культура

Аттестационная работа. Зачем нужна физическая культура Торты на заказ

Торты на заказ Презентация на тему "Использование тестов в образовательном процессе" - скачать презентации по Педагогике

Презентация на тему "Использование тестов в образовательном процессе" - скачать презентации по Педагогике Презентация Экономическая безопасность и реальный сектор экономики

Презентация Экономическая безопасность и реальный сектор экономики Динамический метод

Динамический метод День славянской письменности и культуры

День славянской письменности и культуры Презентация Период стабильного развития («эпоха застоя»)

Презентация Период стабильного развития («эпоха застоя»)  ПАО Банк «Кузнецкий» для бизнеса

ПАО Банк «Кузнецкий» для бизнеса Резюме детской студии

Резюме детской студии «Мираф-Банк» на рынке ипотечного кредитования. Программы кредитования ДЕЛЬТА. Селина Мария/ Беспятов Илья Ведущий экономист К

«Мираф-Банк» на рынке ипотечного кредитования. Программы кредитования ДЕЛЬТА. Селина Мария/ Беспятов Илья Ведущий экономист К Кодирующие устройства. Станция с ИКМ

Кодирующие устройства. Станция с ИКМ Отстаивание

Отстаивание  Опыт применения эффективных организационно-технологических решений строительства нового безопасного конфайнмента Чернобыльско

Опыт применения эффективных организационно-технологических решений строительства нового безопасного конфайнмента Чернобыльско Анализ факторов внешней среды. Проверка стратегии на эффективность. Факторы, определяющие стратегию. Три теста оценки действий.

Анализ факторов внешней среды. Проверка стратегии на эффективность. Факторы, определяющие стратегию. Три теста оценки действий. Uchitel

Uchitel Компьютерная графика (paint, photoshop, draw)

Компьютерная графика (paint, photoshop, draw) Угловая перспектива интерьера

Угловая перспектива интерьера Свойства степени с натуральным показателем «Пусть кто-нибудь попробует вычеркнуть из математики степени, и он увидит, что без ни

Свойства степени с натуральным показателем «Пусть кто-нибудь попробует вычеркнуть из математики степени, и он увидит, что без ни Фольклор. Фольклор. Обрядовый фольклор.

Фольклор. Фольклор. Обрядовый фольклор. Исполнительная власть в системе разделения властей

Исполнительная власть в системе разделения властей МЕСОПОТАМИЯ

МЕСОПОТАМИЯ