Содержание

- 2. Сейчас наши девайсы хранят очень много информации. От безобидных заметок до персональных данных, секретных файлов и

- 3. Социальная инженерия – метод получения необходимого доступа к информации, основанный на особенностях психологии людей

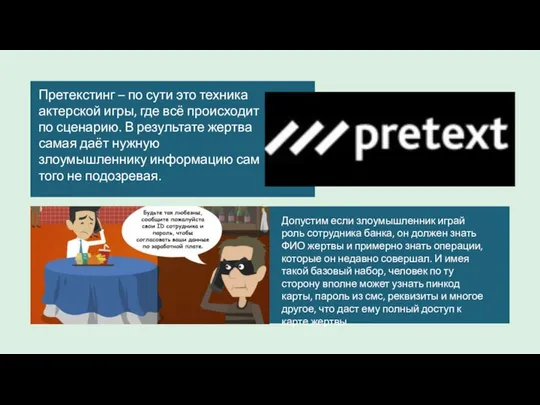

- 4. Претекстинг – по сути это техника актерской игры, где всё происходит по сценарию. В результате жертва

- 5. Так как этот метод очень неэффективен, то и защита от этого техника тоже проста, просто не

- 6. Фишинг – очень распространённая техника, она направлена на то, что злоумышленник, зная интересы и потребности жертвы,

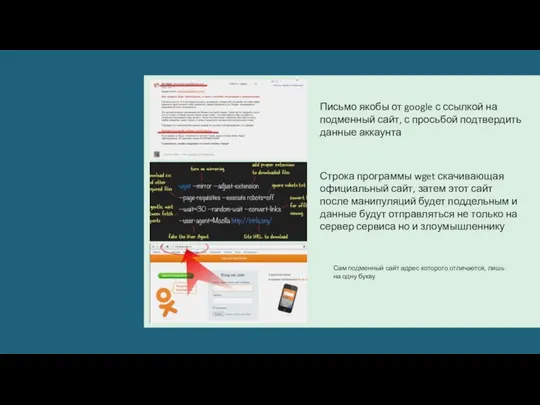

- 7. Письмо якобы от google с ссылкой на подменный сайт, с просьбой подтвердить данные аккаунта Строка программы

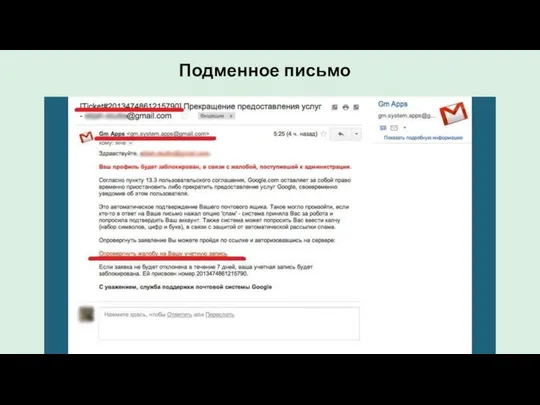

- 8. Подменное письмо

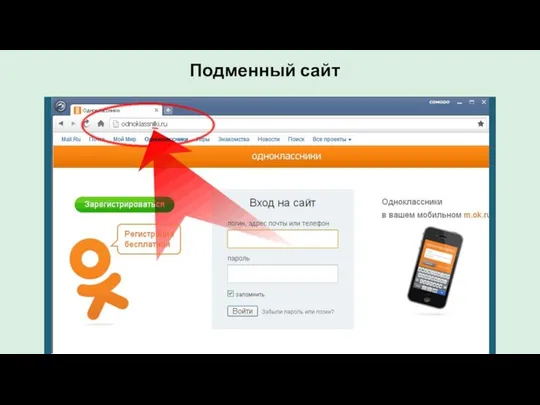

- 9. Подменный сайт

- 10. Защита браузера

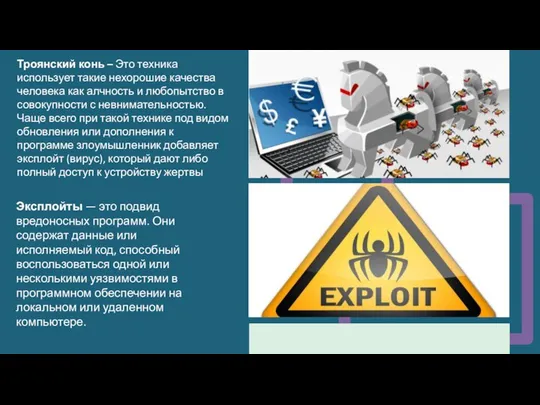

- 11. Троянский конь – Это техника использует такие нехорошие качества человека как алчность и любопытство в совокупности

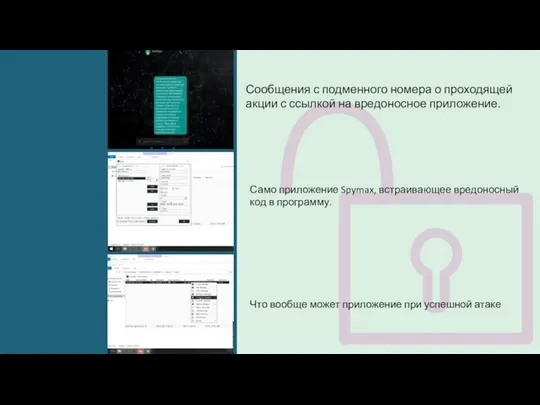

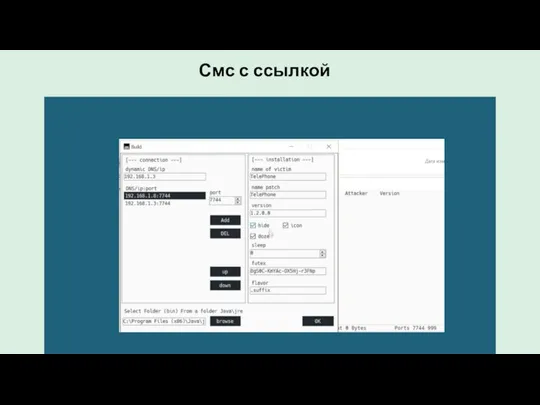

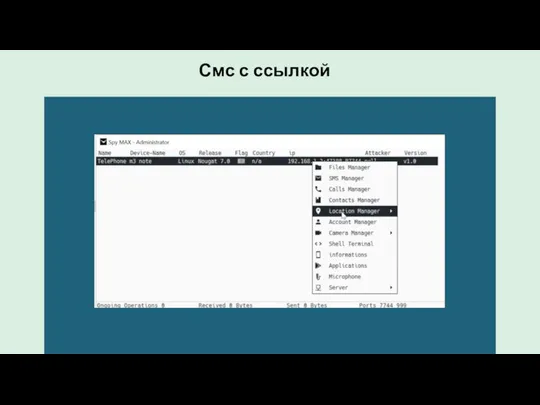

- 12. Сообщения с подменного номера о проходящей акции с ссылкой на вредоносное приложение. Само приложение Spymax, встраивающее

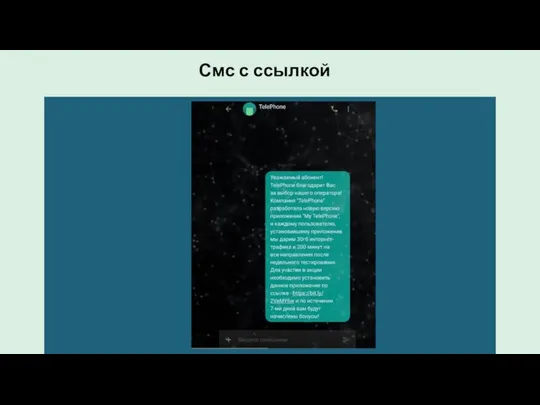

- 13. Смс с ссылкой

- 14. Смс с ссылкой

- 15. Смс с ссылкой

- 16. Дорожное яблоко – техника, до боли похожая на троянский конь. Только принцип передачи вируса здесь немного

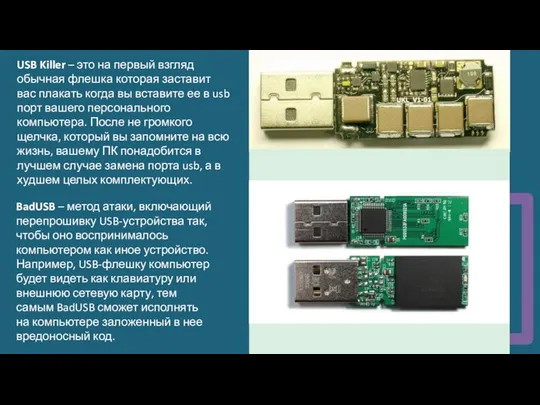

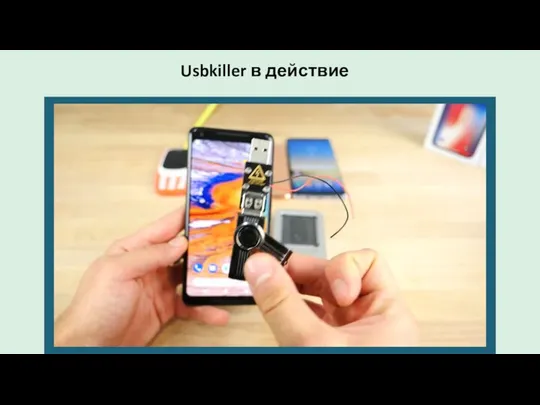

- 17. USB Killer – это на первый взгляд обычная флешка которая заставит вас плакать когда вы вставите

- 18. Usbkiller в действие

- 20. По сути, keylogger фиксирует все действия пользователя на клавиатуре, т.е. это некий «репитер» (повторитель), готовый в

- 22. Скачать презентацию

Расчет цепей постоянного тока

Расчет цепей постоянного тока База для развития твердотельной электроники и её влияние на другие отрасли

База для развития твердотельной электроники и её влияние на другие отрасли Аттестационная работа. Образовательная робототехника в БГПУ

Аттестационная работа. Образовательная робототехника в БГПУ Язык и речь

Язык и речь Традиції України. Писанка, пасочка, рушничок і вишиванка

Традиції України. Писанка, пасочка, рушничок і вишиванка Я і мае сябры. Беларускія імёны. (Тэма 11)

Я і мае сябры. Беларускія імёны. (Тэма 11) ПРЕДМЕТ, МЕТОДЫ И ЗАДАЧИ СТАТИСТИКИ

ПРЕДМЕТ, МЕТОДЫ И ЗАДАЧИ СТАТИСТИКИ  Обыкновенные и десятичные дроби

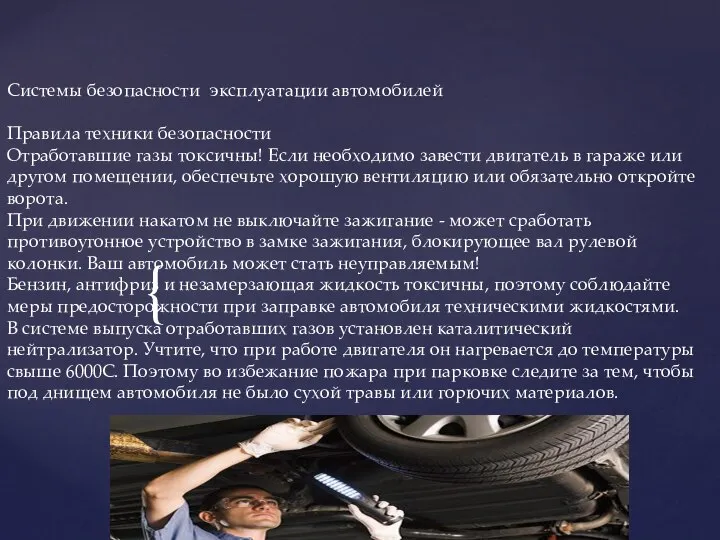

Обыкновенные и десятичные дроби Системы безопасности эксплуатации автомобилей

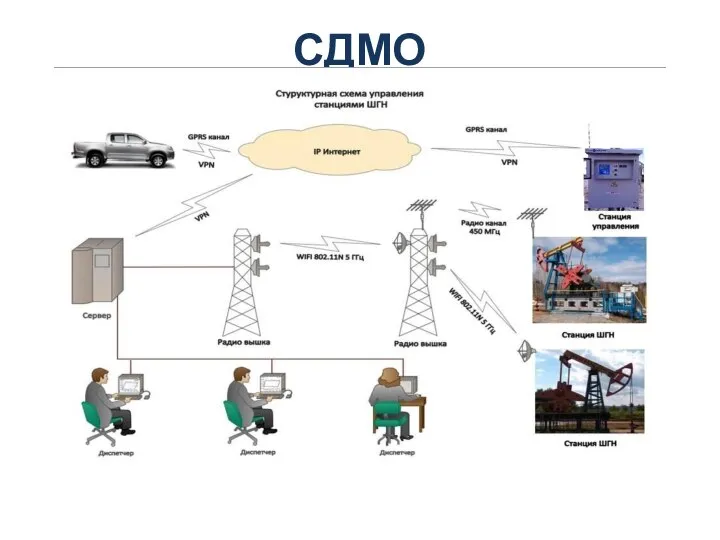

Системы безопасности эксплуатации автомобилей Система дистанционного мониторинга объектов

Система дистанционного мониторинга объектов Право и имущественные отношения

Право и имущественные отношения Квест-игра "Азбука права"

Квест-игра "Азбука права" Примеры программирования базовых алгоритмов циклических вычислительных процессов (ЦВП)

Примеры программирования базовых алгоритмов циклических вычислительных процессов (ЦВП) Тамара Викторовна Дацко доцент кафедры патологической анатомии из секционным курсом и судебной медицины

Тамара Викторовна Дацко доцент кафедры патологической анатомии из секционным курсом и судебной медицины  Тарифы в транспортной логистике

Тарифы в транспортной логистике Воздушно-правовая подготовка

Воздушно-правовая подготовка личность в социальном мире

личность в социальном мире Мир художественной культуры Просвещения

Мир художественной культуры Просвещения Архитектурные конструкции малоэтажных зданий

Архитектурные конструкции малоэтажных зданий Педагогические приемы создания ситуации успеха ученика

Педагогические приемы создания ситуации успеха ученика Таможенная реформа в 50-60-е гг. XVII века Подготовил: Студент группы Т-115 Иванченко Михаил

Таможенная реформа в 50-60-е гг. XVII века Подготовил: Студент группы Т-115 Иванченко Михаил Свойства линейных дискретных фильтров

Свойства линейных дискретных фильтров  Классный час «Поставь оценку классу»

Классный час «Поставь оценку классу» Типология организационной культуры по Г. Хофштеду

Типология организационной культуры по Г. Хофштеду «И сердце согревает Русь». Познавательная беседа, посвящённая Дню Крещения Руси

«И сердце согревает Русь». Познавательная беседа, посвящённая Дню Крещения Руси НАСЛЕДСТВЕННЫЕ НАРУШЕНИЯ КОАГУЛЯЦИОННОГО ГЕМОСТАЗА ГЕМОФИЛИИ

НАСЛЕДСТВЕННЫЕ НАРУШЕНИЯ КОАГУЛЯЦИОННОГО ГЕМОСТАЗА ГЕМОФИЛИИ Erdbeer-Tag

Erdbeer-Tag Создание и управление потоками

Создание и управление потоками