Содержание

- 2. Технически, OS/2, Windows NT и Linux очень похожи: они имеют похожие интерфейсы с пользователем, систему защиты

- 3. АДМИНИСТРИРОВАНИЕ В СЕТЯХ С ОПЕРАЦИОННЫМИ СИСТЕМАМИ ТИПА WINDOWS Для работы в локальной сети на сервер обычно

- 4. Профили пользователей. В профиле пользователя хранятся все, определённые им, настройки рабочей среды системы, например, настройки экрана

- 5. Управление сетью с помощью доменов Домен Windows NT — собрание участников безопасности (все объекты Active Directory),

- 6. АДМИНИСТРИРОВАНИЕ В СРЕДЕ UNIX/LINUX После того как физическая сеть собрана, администратор должен собственноручно назначить на каждой

- 7. НАЗНАЧЕНИЕ И ФУНКЦИОНИРОВАНИЕ БРАНДМАУЭРА При всех достоинствах сети TCP/IP имеют один врожденный недостаток – в них

- 9. Скачать презентацию

Слайд 2

Технически, OS/2, Windows NT и Linux очень похожи: они имеют похожие

Технически, OS/2, Windows NT и Linux очень похожи: они имеют похожие

интерфейсы с пользователем, систему защиты и т.п. Главное отличие состоит в том, что Linux есть разновидность UNIX, а отсюда все преимущества принадлежности к UNIX-сообществу.

UNIX не только самая популярная ОС для многопользовательских машин, но и база для большей части свободно распространяемых в мире программ. Почти все программы, свободно доступные в Интернете, написаны для UNIX, даже глобальная сеть в большой степени построена с использованием UNIX. Интерфейс UNIX постоянно совершенствуется и меняется. Несколько организаций пытаются выработать стандарт программной модели, но эта очень сложная задача. UNIX дорогое ПО. При этом наряду со стоимостью собственно программ UNIX, в стоимость входят стоимость документации, сопровождения и гарантия качества. Это очень важные составляющие для больших организаций, но не столь существенные для индивидуальных пользователей.

Сложно однозначно говорить о том, какая из рассмотренных систем лучше. Для одних задач и в определённых случаях лучше подходят UNIX и Linux, в других ситуациях – Windows NT и др. При этом разнообразные сети различным образом взаимодействуют между собой и всё более очевидна необходимость их конвергенции (Fixed Mobile Convergence, FMC).

Конвергенция (Convergence) информационных технологий – процесс сближения разнородных электронных технологий в результате их быстрого развития и взаимодействия. Сетевая конвергенция на основе FMC означает формирование единой инфраструктуры, предназначенной для предоставления клиентам фиксированных, мобильных и конвергентных сервисов. Разработчики считают, что будущее не за технологиями, а за услугами связи – абоненту важны не способ и средства доставки, а единообразный и качественный сервис, предоставляемый ему в не зависимости от места нахождения, типа используемой сети и клиентского терминала.

UNIX не только самая популярная ОС для многопользовательских машин, но и база для большей части свободно распространяемых в мире программ. Почти все программы, свободно доступные в Интернете, написаны для UNIX, даже глобальная сеть в большой степени построена с использованием UNIX. Интерфейс UNIX постоянно совершенствуется и меняется. Несколько организаций пытаются выработать стандарт программной модели, но эта очень сложная задача. UNIX дорогое ПО. При этом наряду со стоимостью собственно программ UNIX, в стоимость входят стоимость документации, сопровождения и гарантия качества. Это очень важные составляющие для больших организаций, но не столь существенные для индивидуальных пользователей.

Сложно однозначно говорить о том, какая из рассмотренных систем лучше. Для одних задач и в определённых случаях лучше подходят UNIX и Linux, в других ситуациях – Windows NT и др. При этом разнообразные сети различным образом взаимодействуют между собой и всё более очевидна необходимость их конвергенции (Fixed Mobile Convergence, FMC).

Конвергенция (Convergence) информационных технологий – процесс сближения разнородных электронных технологий в результате их быстрого развития и взаимодействия. Сетевая конвергенция на основе FMC означает формирование единой инфраструктуры, предназначенной для предоставления клиентам фиксированных, мобильных и конвергентных сервисов. Разработчики считают, что будущее не за технологиями, а за услугами связи – абоненту важны не способ и средства доставки, а единообразный и качественный сервис, предоставляемый ему в не зависимости от места нахождения, типа используемой сети и клиентского терминала.

Слайд 3

АДМИНИСТРИРОВАНИЕ В СЕТЯХ С ОПЕРАЦИОННЫМИ

СИСТЕМАМИ ТИПА WINDOWS

Для работы в

АДМИНИСТРИРОВАНИЕ В СЕТЯХ С ОПЕРАЦИОННЫМИ

СИСТЕМАМИ ТИПА WINDOWS

Для работы в

локальной сети на сервер обычно устанавливают ОС Windows NT Server, а на рабочие узлы сети – версию Windows NT – WorkStation. Как правило, большинство системных инструментов требует наличия у запускающего их пользователя административных привилегий. Чтобы иметь возможность выполнения операций по управлению системой, администратор должен зарегистрироваться в системе под учётной записью, обладающей соответствующими правами. Однако правила безопасности требуют от администратора постоянно не пользоваться в системе подобными учётными записями.

Команда RunAs позволяет администратору выполнять всю работу по управлению системой, зарегистрировавшись в ней с использованием учётной записи рядового пользователя с весьма ограниченными правами. С её помощью администратор запускает любые утилиты от имени “уполномоченного” пользователя. При этом можно задействовать учётную запись администратора, или учётную запись пользователя, обладающего необходимыми правами.

Создание учётных записей и групп занимает важное место в обеспечении безопасности Windows Server. Назначая им права доступа и привилегии, администратор получает возможность ограничить пользователей в доступе к конфиденциальной информации в сети, разрешить или запретить им выполнение в сети определённого действия, например архивацию данных или завершение работы компьютера.

В системах Windows имеется стандартный механизм Remote Desktop for Administration, или просто Remote Desktop, позволяющий удалённо подключаться и выполнять необходимые операции по управлению сервером. Администратор может с любого рабочего места администрировать все серверы, находящиеся под управлением Windows Server подключаясь к ним удалённо.

Команда RunAs позволяет администратору выполнять всю работу по управлению системой, зарегистрировавшись в ней с использованием учётной записи рядового пользователя с весьма ограниченными правами. С её помощью администратор запускает любые утилиты от имени “уполномоченного” пользователя. При этом можно задействовать учётную запись администратора, или учётную запись пользователя, обладающего необходимыми правами.

Создание учётных записей и групп занимает важное место в обеспечении безопасности Windows Server. Назначая им права доступа и привилегии, администратор получает возможность ограничить пользователей в доступе к конфиденциальной информации в сети, разрешить или запретить им выполнение в сети определённого действия, например архивацию данных или завершение работы компьютера.

В системах Windows имеется стандартный механизм Remote Desktop for Administration, или просто Remote Desktop, позволяющий удалённо подключаться и выполнять необходимые операции по управлению сервером. Администратор может с любого рабочего места администрировать все серверы, находящиеся под управлением Windows Server подключаясь к ним удалённо.

Слайд 4

Профили пользователей. В профиле пользователя хранятся все, определённые им, настройки рабочей

Профили пользователей. В профиле пользователя хранятся все, определённые им, настройки рабочей

среды системы, например, настройки экрана и соединения с сетью. Они автоматически сохраняются в папке.

Сценарий входа в систему (сценарий регистрации) представляет командный файл с расширением “bat” или “cmd”, исполняемый файл с расширением “ехе” или сценарий “VBScript”, запускающийся при каждой регистрации пользователя в системе или выходе из неё. Он может содержать команды ОС, предназначенные, например, для создания соединения с сетью или для запуска приложения. С его помощью можно устанавливать значения переменных среды, указывающих пути поиска, каталоги для временных файлов и другую подобную информацию.

Системные переменные среды определяются в Windows Server независимо от того, кто зарегистрировался на компьютере. Если зарегистрировался член группы Administrators, то он может добавить новые переменные или изменить их значения. Переменные среды пользователя устанавливаются индивидуально для каждого пользователя одного и того же компьютера. После изменения переменных среды их новые величины сохранятся в реестре.

Аудит – процесс фиксирования событий, происходящих в ОС и имеющих отношение к безопасности: например, регистрация в системе или попытки создания объекта файловой системы, получения к нему доступа или удаления. Информация о подобных событиях заносится в файл журнала событий ОС. Полученную в результате информацию (журнал Security) можно просмотреть с помощью Event Viewer (Просмотр событий).

С помощью планировщика заданий (Task Scheduler) можно составить расписание запуска командных файлов, документов, обычных приложений или различных утилит для обслуживания системы. Программы могут запускаться однократно, ежедневно, еженедельно или ежемесячно в заданные дни, при загрузке системы или регистрации в ней, а также при бездействии системы (idle state).К папке заданий можно обращаться удалённо, кроме того, задания можно пересылать по электронной почте.При создании задания указывают имя и пароль пользователя, определяющие контекст безопасности, в котором выполняется задание. Это позволяет запускать на одном компьютере несколько заданий с различными правами в отношении безопасности, т. е. несколько пользователей могут одновременно иметь индивидуальные, независимые расписания запланированных заданий.

Сценарий входа в систему (сценарий регистрации) представляет командный файл с расширением “bat” или “cmd”, исполняемый файл с расширением “ехе” или сценарий “VBScript”, запускающийся при каждой регистрации пользователя в системе или выходе из неё. Он может содержать команды ОС, предназначенные, например, для создания соединения с сетью или для запуска приложения. С его помощью можно устанавливать значения переменных среды, указывающих пути поиска, каталоги для временных файлов и другую подобную информацию.

Системные переменные среды определяются в Windows Server независимо от того, кто зарегистрировался на компьютере. Если зарегистрировался член группы Administrators, то он может добавить новые переменные или изменить их значения. Переменные среды пользователя устанавливаются индивидуально для каждого пользователя одного и того же компьютера. После изменения переменных среды их новые величины сохранятся в реестре.

Аудит – процесс фиксирования событий, происходящих в ОС и имеющих отношение к безопасности: например, регистрация в системе или попытки создания объекта файловой системы, получения к нему доступа или удаления. Информация о подобных событиях заносится в файл журнала событий ОС. Полученную в результате информацию (журнал Security) можно просмотреть с помощью Event Viewer (Просмотр событий).

С помощью планировщика заданий (Task Scheduler) можно составить расписание запуска командных файлов, документов, обычных приложений или различных утилит для обслуживания системы. Программы могут запускаться однократно, ежедневно, еженедельно или ежемесячно в заданные дни, при загрузке системы или регистрации в ней, а также при бездействии системы (idle state).К папке заданий можно обращаться удалённо, кроме того, задания можно пересылать по электронной почте.При создании задания указывают имя и пароль пользователя, определяющие контекст безопасности, в котором выполняется задание. Это позволяет запускать на одном компьютере несколько заданий с различными правами в отношении безопасности, т. е. несколько пользователей могут одновременно иметь индивидуальные, независимые расписания запланированных заданий.

Слайд 5

Управление сетью с помощью доменов

Домен Windows NT — собрание участников безопасности

Управление сетью с помощью доменов

Домен Windows NT — собрание участников безопасности

(все объекты Active Directory), имеющих единый центр (который называется контроллером домена), использующий единую базу, известную как Active Directory, начиная с Windows 2000 , Active Directory Domain Services в Windows Server 2008 и Server 2008 R2, также известный как NT Directory Services на NT операционных системах Windows, или NTDS (то есть учётные записи находятся не на каждом в отдельности компьютере, а на контроллере домена, т. н. сетевой вход в систему), единую групповую и локальную политики, единые параметры безопасности (применимо к томам с файловой системой NTFS), ограничение времени работы учётной записи и прочие параметры, значительно упрощающие работу системного администратора организации, если в ней эксплуатируется большое число компьютеров. Также становится возможным сделать для каждого аккаунта перемещаемый профиль, который будет храниться на выделенном для профилей сервере. При больших объёмах профиля время входа пользователя в систему может быть сильно увеличено. В результате пользователи могут работать со своим «Рабочим столом», «Моими документами» и прочими индивидуально настраиваемыми элементами с любого компьютера домена. Компьютеры, находящиеся в домене, отличаются от таких же компьютеров, которые находятся в рабочей группе и считаются «автономными» — то есть нет формального членства или процесса аутентификации образованной рабочей группы. Рабочая группа не имеет серверов и клиентов, и как таковая, она представляет систему Peer-To-Peer (или клиент-клиент), и не имеет централизованной архитектуры как в системе клиент-сервер. Рабочие группы трудно управляются при наличии более десятка клиентов, а также в отсутствие единого входа в систему.

Слайд 6

АДМИНИСТРИРОВАНИЕ В СРЕДЕ UNIX/LINUX

После того как физическая сеть собрана, администратор

АДМИНИСТРИРОВАНИЕ В СРЕДЕ UNIX/LINUX

После того как физическая сеть собрана, администратор

должен собственноручно назначить на каждой машине адреса интерфейсам. Обычно это делается с консоли того компьютера, который настраивается для работы в сети. Существует возможность динамической настройки с одного рабочего места всех машин сети. Однако, кроме явных преимуществ, к такого подхода есть скрытые недостатки. Главный из них – это учёт статистики работы с каждой из машин системы. При динамическом назначении адресов машина может в разное время получать разные адреса, что не позволяет по адресу проидентифицировать машину. Многие же системы анализа трафика основываются на том, что соответствие между адресом и компьютером неизменно. Именно на этом принципе построены многие системы защиты от несанкционированного доступа

Другой причиной, заставляющей жёстко назначать адреса компьютерам сети, является необходимость организации информационных сервисов на серверах сети. TCP/IP не имеет механизма оповещения рабочих мест о месте нахождения сервиса. Широковещание вообще не очень распространено в сетях TCP/IP, в отличие от сетей Novell или Microsoft. Каждый хост знает о наличии того или иного сервиса из файла своей настройки (например, указываются шлюз в другие сети или сервер доменных имен), или из файлов настроек прикладного ПО. Так, например, сервер WWW не посылает никакого широковещательного сообщения о том, что он установлен на данном компьютере в данной сети. Преимущество такого подхода заключается в низком трафике, порождаемом сетью TCP/IP.

Другой причиной, заставляющей жёстко назначать адреса компьютерам сети, является необходимость организации информационных сервисов на серверах сети. TCP/IP не имеет механизма оповещения рабочих мест о месте нахождения сервиса. Широковещание вообще не очень распространено в сетях TCP/IP, в отличие от сетей Novell или Microsoft. Каждый хост знает о наличии того или иного сервиса из файла своей настройки (например, указываются шлюз в другие сети или сервер доменных имен), или из файлов настроек прикладного ПО. Так, например, сервер WWW не посылает никакого широковещательного сообщения о том, что он установлен на данном компьютере в данной сети. Преимущество такого подхода заключается в низком трафике, порождаемом сетью TCP/IP.

Слайд 7

НАЗНАЧЕНИЕ И ФУНКЦИОНИРОВАНИЕ БРАНДМАУЭРА

При всех достоинствах сети TCP/IP имеют один

НАЗНАЧЕНИЕ И ФУНКЦИОНИРОВАНИЕ БРАНДМАУЭРА

При всех достоинствах сети TCP/IP имеют один

врожденный недостаток – в них отсутствуют встроенные способы защиты информации от несанкционированного доступа, поскольку информация при способе доступа – удалённый терминал – передаётся по сети открыто. Это означает, что кто-то может найти способ просмотреть передаваемые по сети пакеты, а значит получить коллекцию идентификаторов и паролей пользователей TCP/IP сети. Способов совершить подобные действия множество. Сходные проблемы возникают при организации доступа к архивам FTP и серверам WWW. Поэтому одним из основных принципов администрирования TCP/IP сетей является выработка общей политики безопасности: администратор определяет правила типа “кто, куда и откуда имеет право использовать те или иные информационные ресурсы”.

Эти проблемы в сетях обычно решаются путём установления специальных защитных программных и программно-технических средств – брандмауэров (FireWall – межсетевых фильтров, “огненных стен”). системы фильтрации TCP/IP трафика. Используя эти программы можно определить номер протокола и номер порта, по которым можно принимать пакеты с определённых адресов и отправлять пакеты на определённые адреса.

Эти проблемы в сетях обычно решаются путём установления специальных защитных программных и программно-технических средств – брандмауэров (FireWall – межсетевых фильтров, “огненных стен”). системы фильтрации TCP/IP трафика. Используя эти программы можно определить номер протокола и номер порта, по которым можно принимать пакеты с определённых адресов и отправлять пакеты на определённые адреса.

- Предыдущая

Администрирование2Следующая -

BPWin_IDEF0_IDEF3_DFD

Аэропорты

Аэропорты Алгоритмизация и программирование

Алгоритмизация и программирование Устранение несоответствия по перетиранию шланга радиатора охлаждения о жгут проводов двигателя а/м LADA XRAY

Устранение несоответствия по перетиранию шланга радиатора охлаждения о жгут проводов двигателя а/м LADA XRAY Открытые оптические резонаторы

Открытые оптические резонаторы Языки программирования

Языки программирования Тема урока: «Современное повседневное декоративное искусство. Что такое дизайн». 5 класс

Тема урока: «Современное повседневное декоративное искусство. Что такое дизайн». 5 класс  ХУДОЖЕСТВЕННОЕ РЕМЕСЛО

ХУДОЖЕСТВЕННОЕ РЕМЕСЛО  Под звон коклюшек… История мценского кружева

Под звон коклюшек… История мценского кружева Развитие парковых территорий средствами социально-культурной деятельности

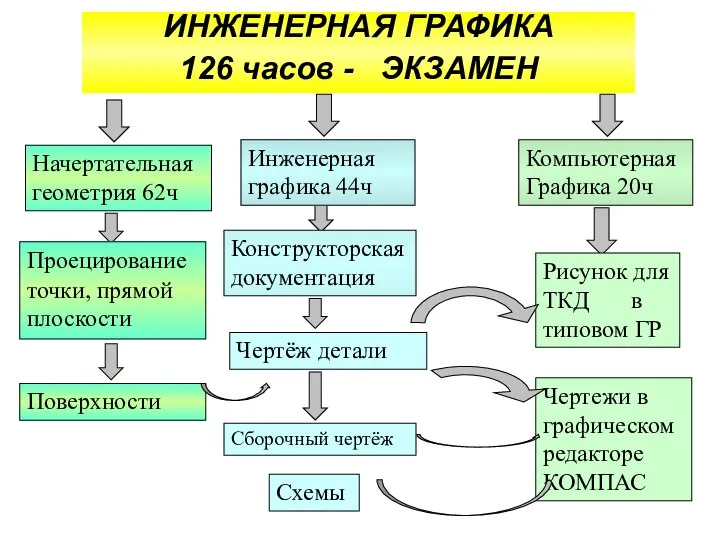

Развитие парковых территорий средствами социально-культурной деятельности Проекционное черчение

Проекционное черчение Нормы ГТО для всех

Нормы ГТО для всех КВАНТОВАЯ ПРИРОДА ИЗЛУЧЕНИЯ

КВАНТОВАЯ ПРИРОДА ИЗЛУЧЕНИЯ Презентация "Десятинная церковь" - скачать презентации по МХК

Презентация "Десятинная церковь" - скачать презентации по МХК C# делегаты

C# делегаты Тимофеев-Ресовский Николай Владимирович – выдающийся русский генетик. 1900 -1981

Тимофеев-Ресовский Николай Владимирович – выдающийся русский генетик. 1900 -1981 Гісторыя Беларусі як вучэбная дысцыпліна

Гісторыя Беларусі як вучэбная дысцыпліна Бюджетная система РФ Изменения в законодательстве

Бюджетная система РФ Изменения в законодательстве Могут ли сани ходить в лес сами

Могут ли сани ходить в лес сами Организация туристского похода в профессиональной образовательной организации как средство достижения ВФСК ГТО

Организация туристского похода в профессиональной образовательной организации как средство достижения ВФСК ГТО Ўзбекистон таълим, фан ва маданият. Ходимлари касаба уюшмаси учтепа туман кенгашига. Хуш келибсиз

Ўзбекистон таълим, фан ва маданият. Ходимлари касаба уюшмаси учтепа туман кенгашига. Хуш келибсиз Аттестационная работа. Художественно-эстетическое развитие детей на примере татарского фольклора

Аттестационная работа. Художественно-эстетическое развитие детей на примере татарского фольклора ОСУЩЕСТВЛЕНИЕ ФУНДАМЕНТАЛЬНЫХ ИЛИ ПРИКЛАДНЫХ НАУЧНЫХ ИССЛЕДОВАНИЙ ПО 1 ИЛИ БОЛЕЕ ОТРАСЛЯМ НАУК

ОСУЩЕСТВЛЕНИЕ ФУНДАМЕНТАЛЬНЫХ ИЛИ ПРИКЛАДНЫХ НАУЧНЫХ ИССЛЕДОВАНИЙ ПО 1 ИЛИ БОЛЕЕ ОТРАСЛЯМ НАУК Разработка мероприятий, повышающих энерго-эффективность насосной станций ГКП «Астана Су Арнасы»

Разработка мероприятий, повышающих энерго-эффективность насосной станций ГКП «Астана Су Арнасы» Презентация "Изменение образа лошади в изобразительном искусстве" - скачать презентации по МХК

Презентация "Изменение образа лошади в изобразительном искусстве" - скачать презентации по МХК Клод Моне

Клод Моне Политические партии и движения

Политические партии и движения Объектно-ориентированное программирование БД

Объектно-ориентированное программирование БД Аналіз поведінки споживача

Аналіз поведінки споживача