Содержание

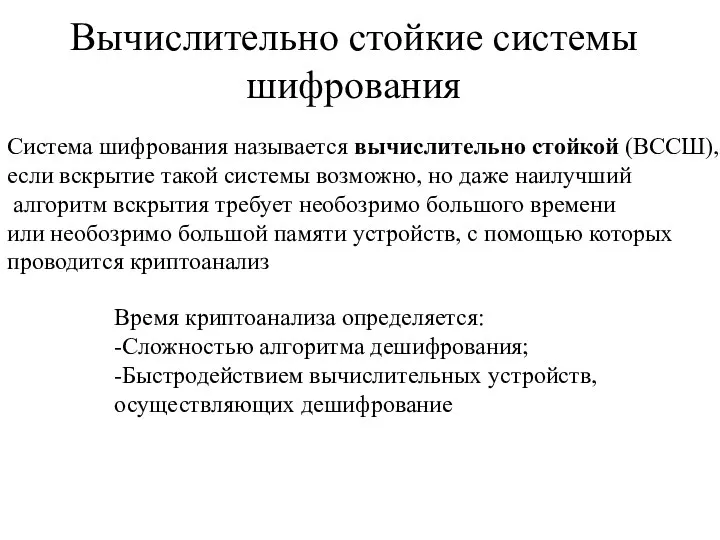

- 2. Вычислительно стойкие системы шифрования Система шифрования называется вычислительно стойкой (ВССШ), если вскрытие такой системы возможно, но

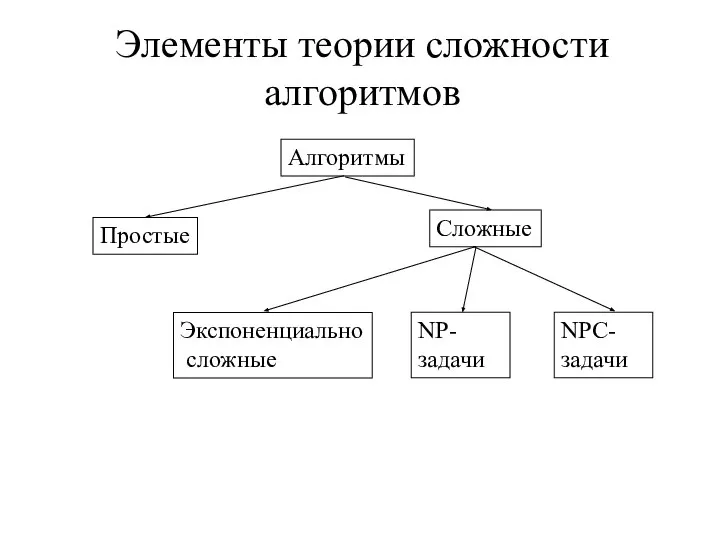

- 3. Элементы теории сложности алгоритмов Алгоритмы Простые Сложные Экспоненциально сложные NP-задачи NPС-задачи

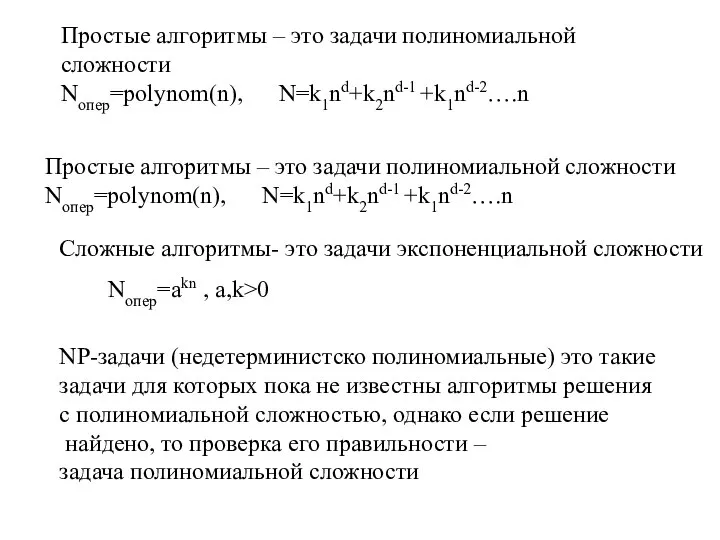

- 4. Простые алгоритмы – это задачи полиномиальной сложности Nопер=polynom(n), N=k1nd+k2nd-1 +k1nd-2….n Простые алгоритмы – это задачи полиномиальной

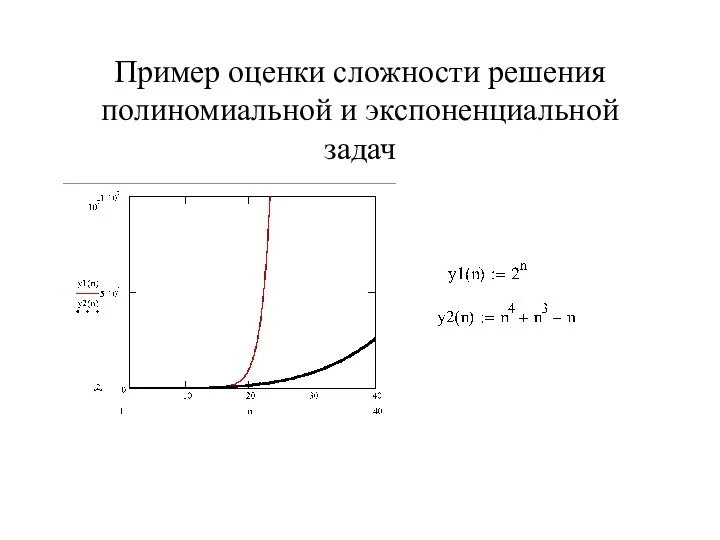

- 5. Пример оценки сложности решения полиномиальной и экспоненциальной задач

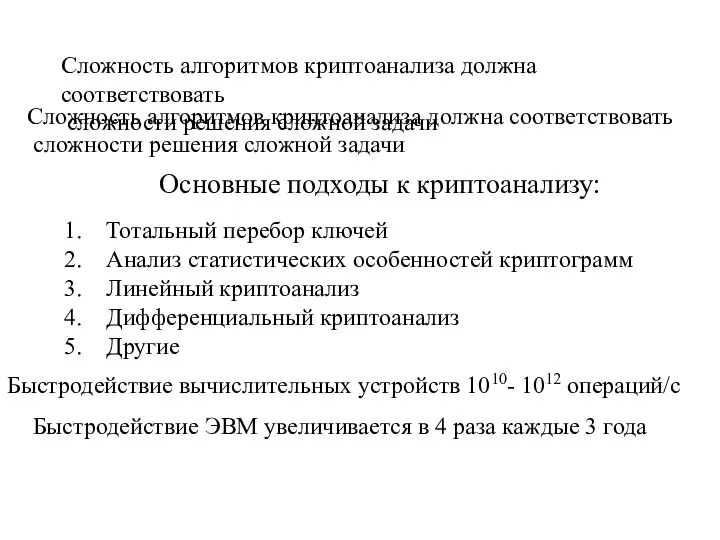

- 6. Сложность алгоритмов криптоанализа должна соответствовать сложности решения сложной задачи Сложность алгоритмов криптоанализа должна соответствовать сложности решения

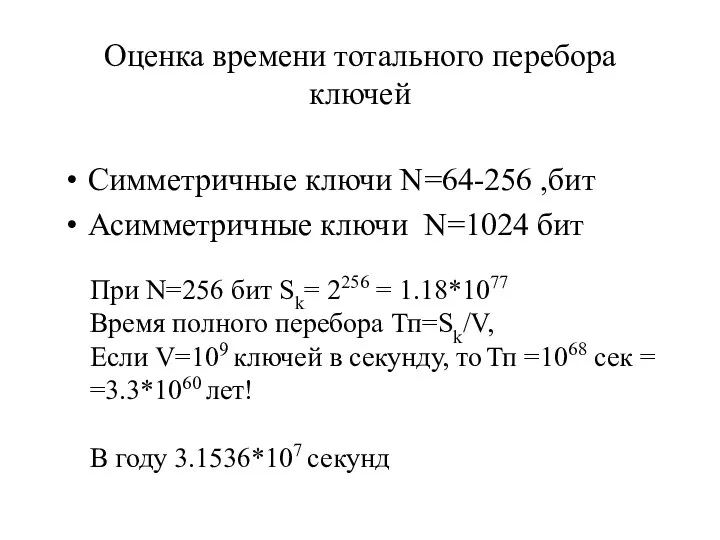

- 7. Оценка времени тотального перебора ключей Симметричные ключи N=64-256 ,бит Асимметричные ключи N=1024 бит При N=256 бит

- 8. Способы шифрования и их анализ

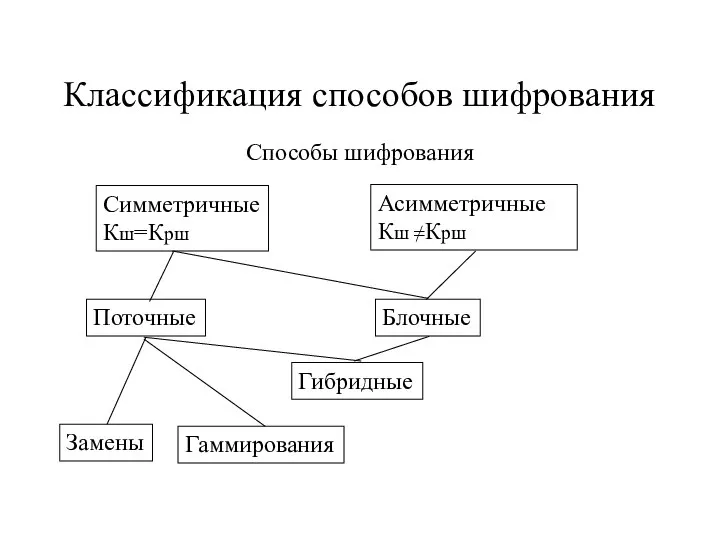

- 9. Классификация способов шифрования Симметричные Кш=Крш Способы шифрования Асимметричные Кш ≠Крш Поточные Блочные Замены Гаммирования Гибридные

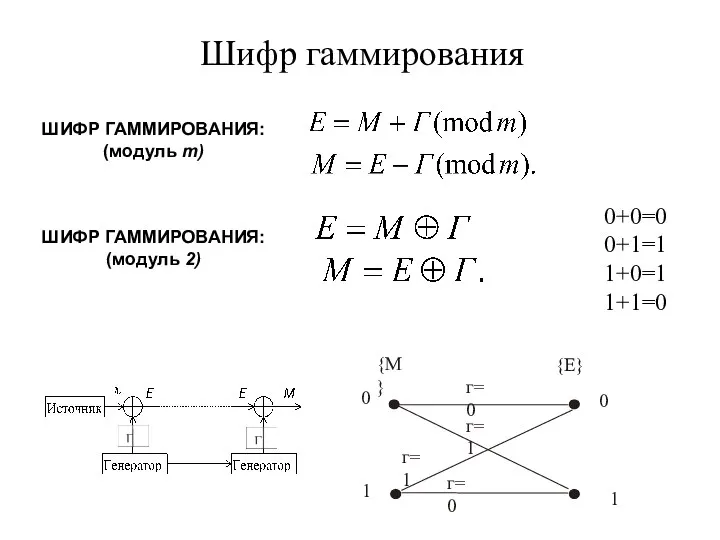

- 10. Шифр гаммирования 0+0=0 0+1=1 1+0=1 1+1=0 ШИФР ГАММИРОВАНИЯ: (модуль m) ШИФР ГАММИРОВАНИЯ: (модуль 2)

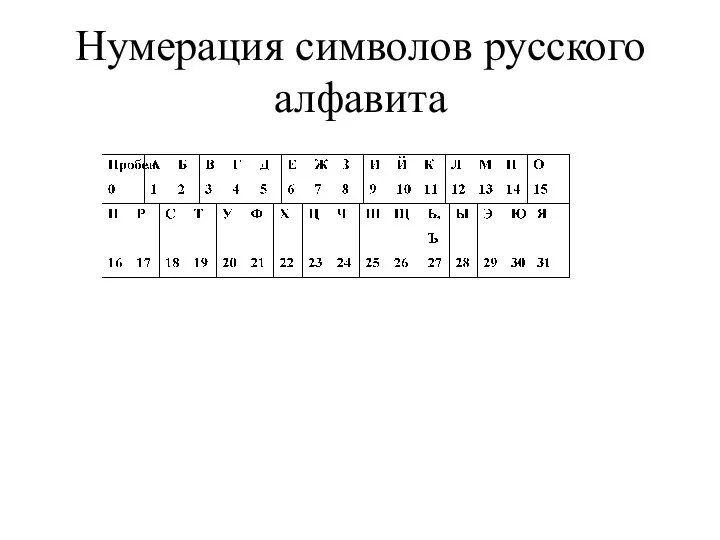

- 11. Нумерация символов русского алфавита

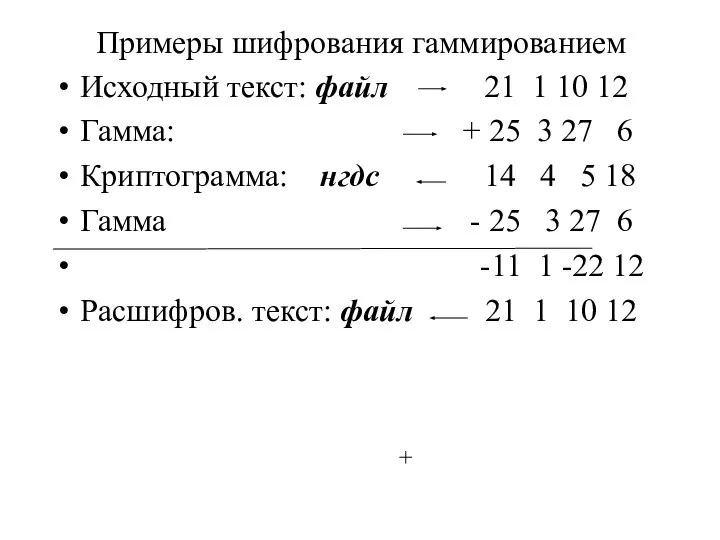

- 12. Примеры шифрования гаммированием Исходный текст: файл 21 1 10 12 Гамма: + 25 3 27 6

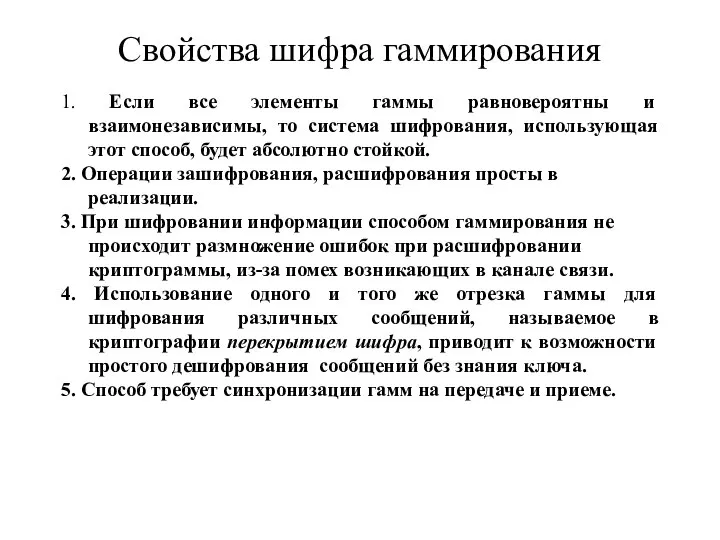

- 13. Свойства шифра гаммирования 1. Если все элементы гаммы равновероятны и взаимонезависимы, то система шифрования, использующая этот

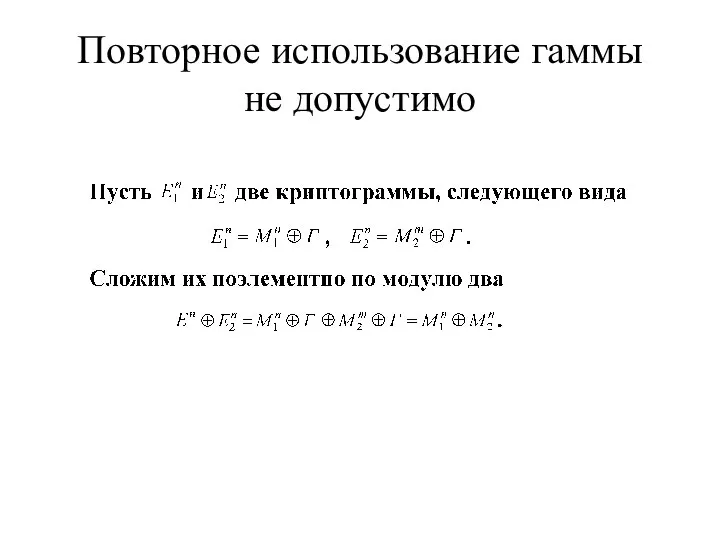

- 14. Повторное использование гаммы не допустимо

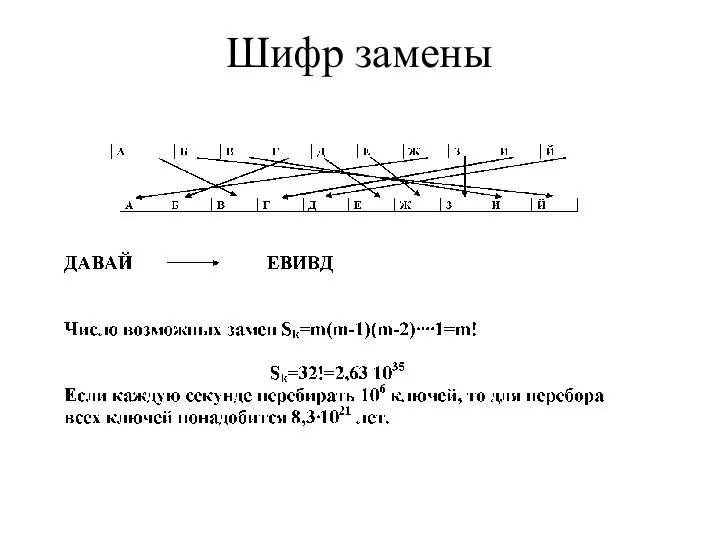

- 15. Шифр замены

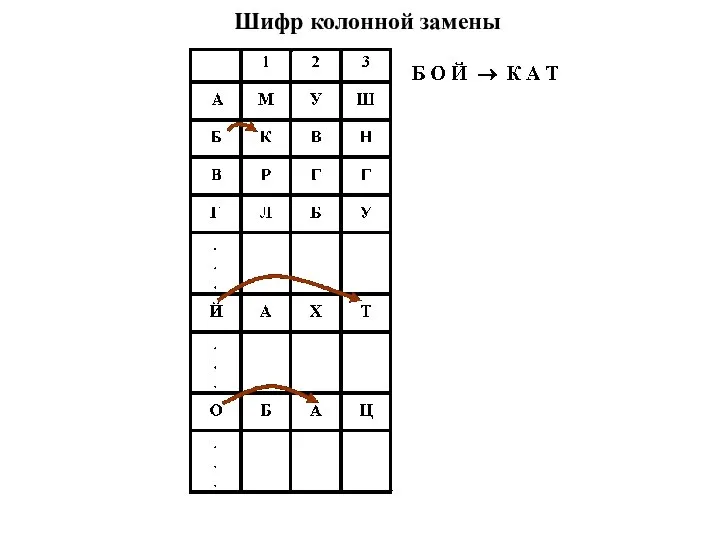

- 16. Шифр колонной замены

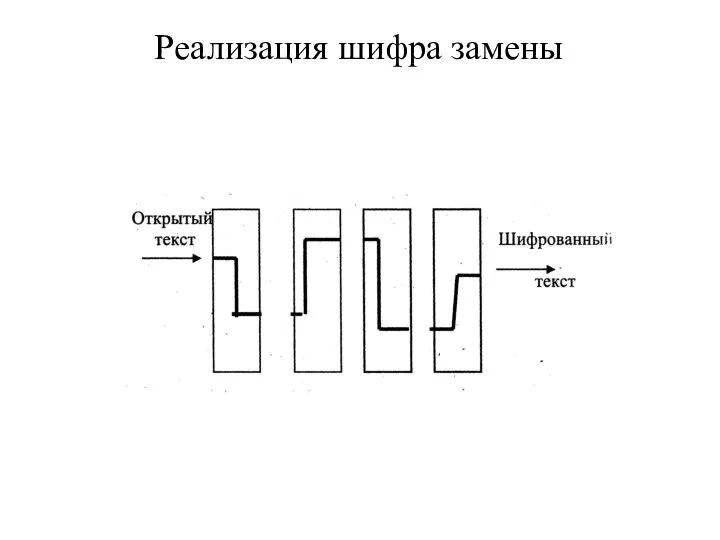

- 17. Реализация шифра замены

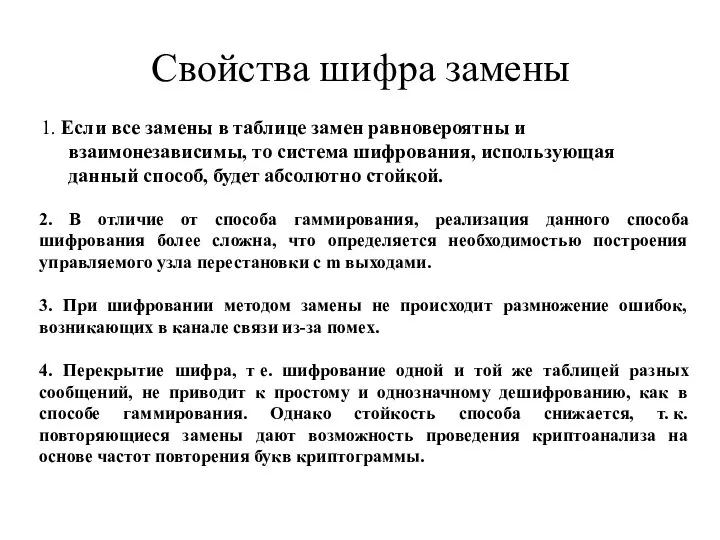

- 19. Свойства шифра замены 1. Если все замены в таблице замен равновероятны и взаимонезависимы, то система шифрования,

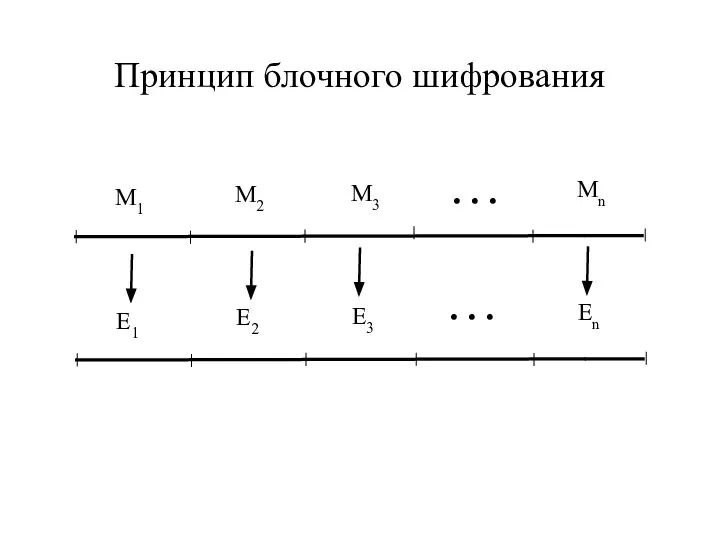

- 20. Принцип блочного шифрования

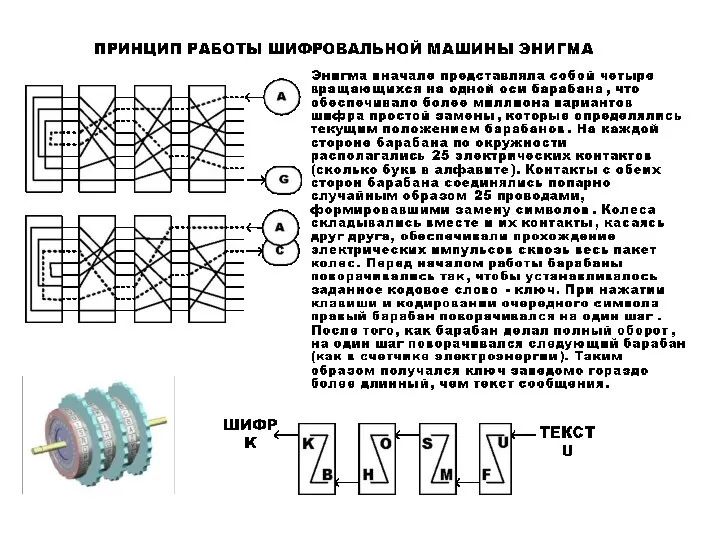

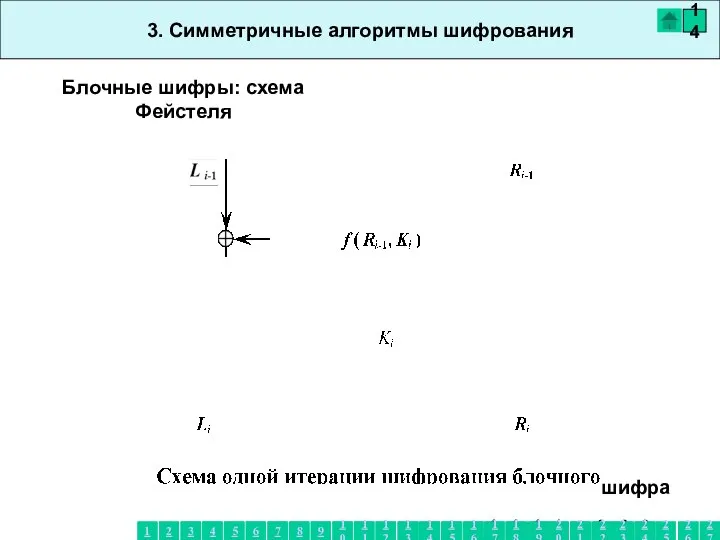

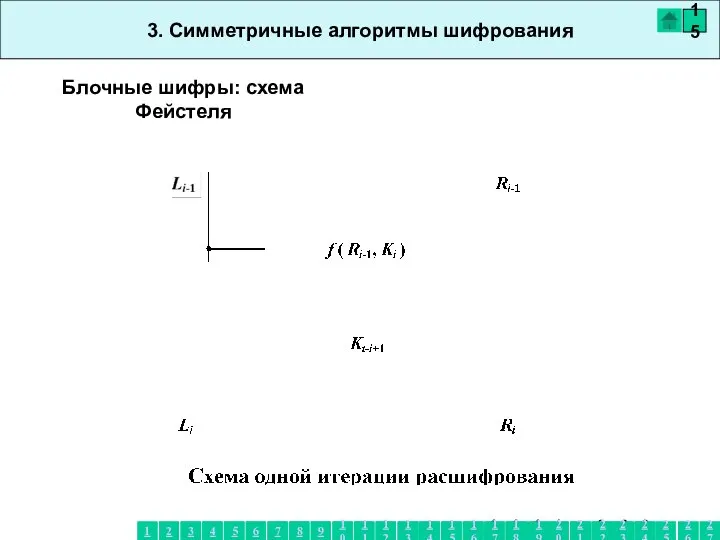

- 21. 14 1 2 3 4 5 6 7 8 9 10 11 12 14 13 15

- 22. 15 1 2 3 4 5 6 7 8 9 10 11 12 14 13 15

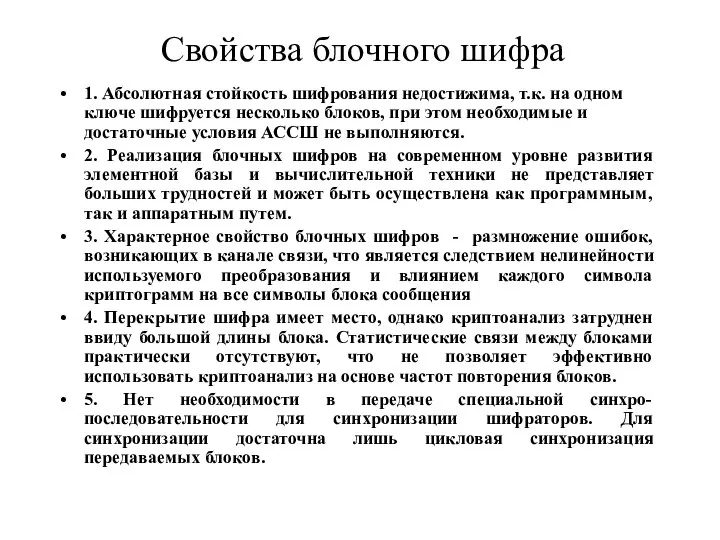

- 23. Свойства блочного шифра 1. Абсолютная стойкость шифрования недостижима, т.к. на одном ключе шифруется несколько блоков, при

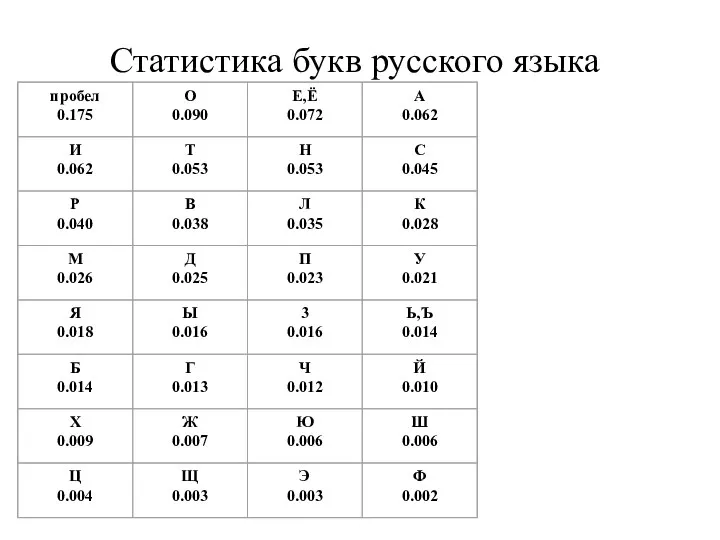

- 24. Статистика букв русского языка

- 26. Скачать презентацию

Бумажная пластика - презентация для начальной школы

Бумажная пластика - презентация для начальной школы Издержки фирмы

Издержки фирмы Креативная парковая полоса

Креативная парковая полоса Культура Китая Выполнила Биер Анастасия ученица МОУ СОШ №13 10 класса

Культура Китая Выполнила Биер Анастасия ученица МОУ СОШ №13 10 класса Игры и развлечения на воде, применяемые на различных этапах обучения

Игры и развлечения на воде, применяемые на различных этапах обучения Презентация "Готический стиль" - скачать презентации по МХК

Презентация "Готический стиль" - скачать презентации по МХК Нормирование точности деталей вал и стакан цилиндрического двухступенчатого редуктора

Нормирование точности деталей вал и стакан цилиндрического двухступенчатого редуктора Загрязнения Каспийского моря нефтью и нефтепродуктами

Загрязнения Каспийского моря нефтью и нефтепродуктами Презентация на тему "Диагностика инновационного потенциала личности" - скачать презентации по Педагогике

Презентация на тему "Диагностика инновационного потенциала личности" - скачать презентации по Педагогике Разрезы (вырезы) на аксонометрических изображениях деталей. 8 класс

Разрезы (вырезы) на аксонометрических изображениях деталей. 8 класс Распространенные заболевания человека

Распространенные заболевания человека Тәулсіз қазақстанның сыртқы саясатының доктринасы

Тәулсіз қазақстанның сыртқы саясатының доктринасы Кривошипно-шатунный механизм

Кривошипно-шатунный механизм Сучасне теплове обладнання (Експрес-кавоварки)

Сучасне теплове обладнання (Експрес-кавоварки) Лекція 8. Українська культура другої половини XX століття

Лекція 8. Українська культура другої половини XX століття Історія української культури

Історія української культури Христианство. Распространение христианства в мире

Христианство. Распространение христианства в мире Существующие системы контроля технического состояния автосцепного устройства

Существующие системы контроля технического состояния автосцепного устройства Улан-Удэ, 2009. - презентация

Улан-Удэ, 2009. - презентация Резьба. Крепёжные изделия

Резьба. Крепёжные изделия КОВАЛЕВСКАЯ Софья Васильевна (1850-1891)

КОВАЛЕВСКАЯ Софья Васильевна (1850-1891) Турбо Паскаль

Турбо Паскаль Введение в религиоведение

Введение в религиоведение Разработка главных страниц и пользовательских элементов управления

Разработка главных страниц и пользовательских элементов управления Königsberger

Königsberger Проф. д-р Иван Козовски Управител на Медицински център за асистирана репродукция “Варна” ООД

Проф. д-р Иван Козовски Управител на Медицински център за асистирана репродукция “Варна” ООД Графические возможности яп VB

Графические возможности яп VB Композиционные и оксидные проводящие материалы

Композиционные и оксидные проводящие материалы