Содержание

- 3. Назначение Алгоритм криптографического преобразования данных предназначен для обеспечения конфиденциальности и целостности информации в компьютерных сетях, отдельных

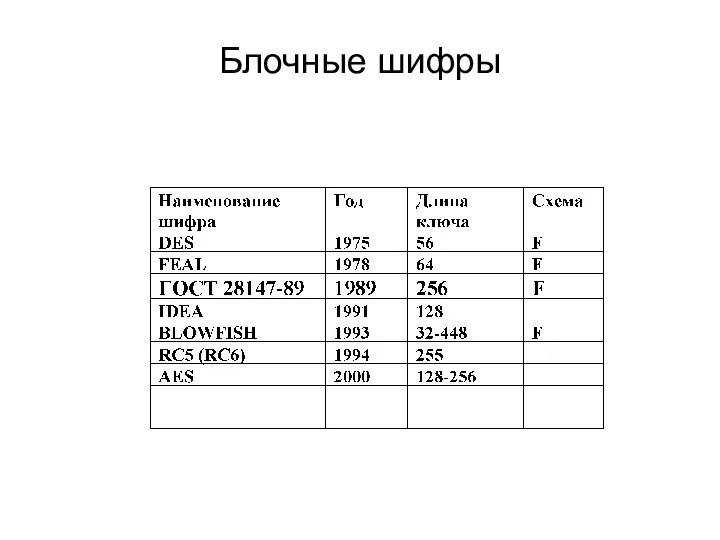

- 4. Блочные шифры

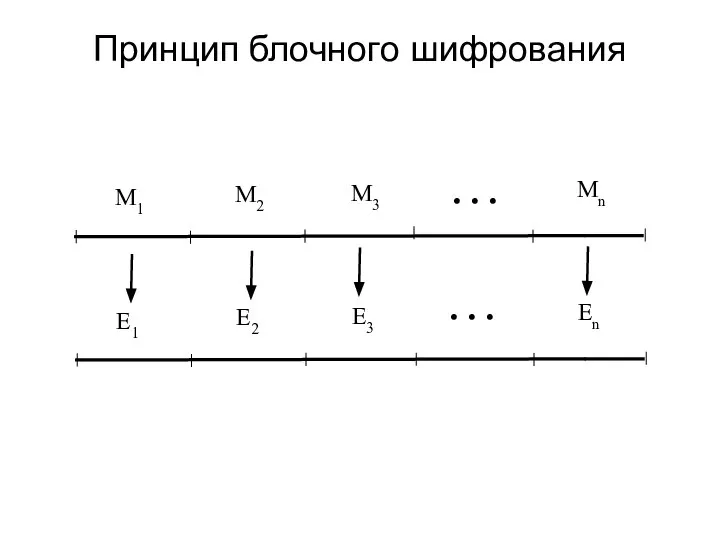

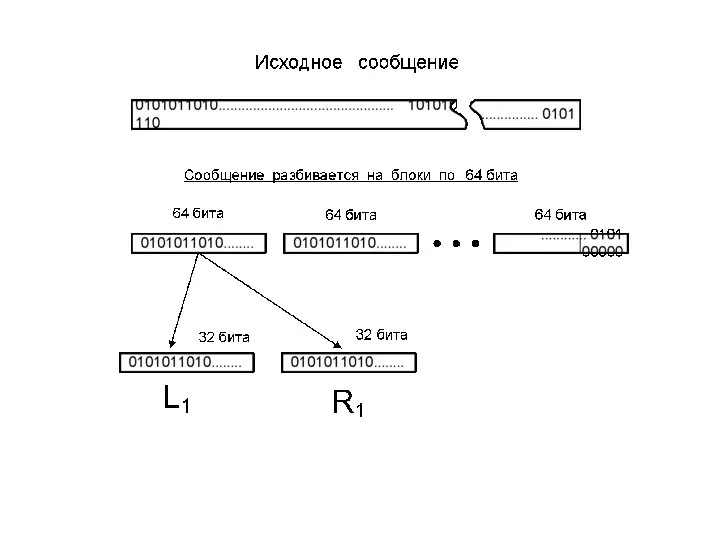

- 5. Принцип блочного шифрования

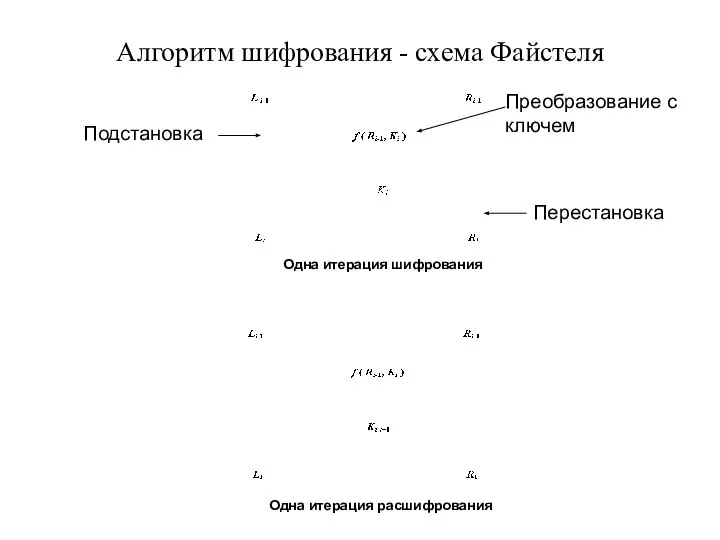

- 6. Алгоритм шифрования - схема Файстеля Преобразование с ключем

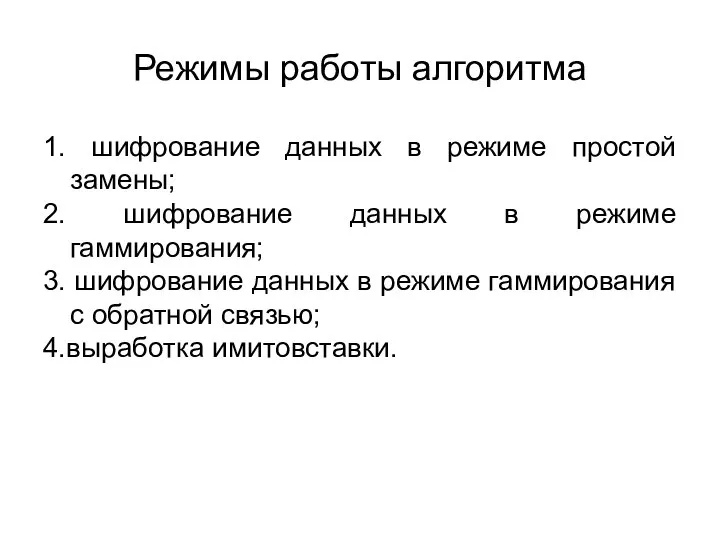

- 7. Режимы работы алгоритма 1. шифрование данных в режиме простой замены; 2. шифрование данных в режиме гаммирования;

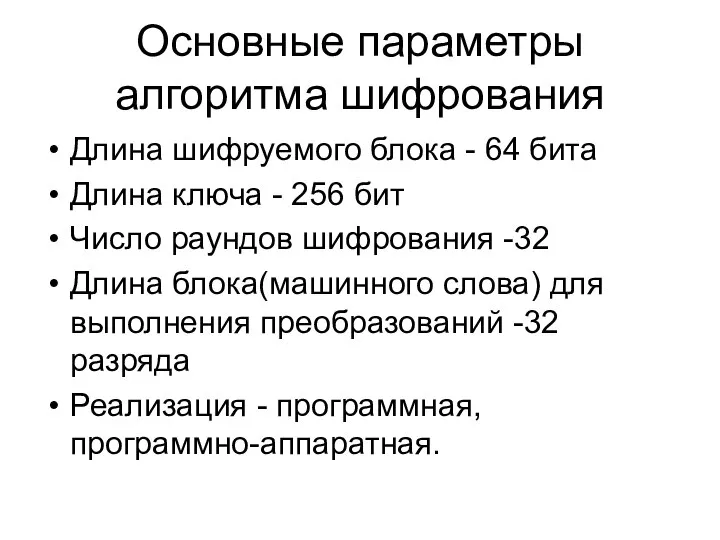

- 9. Основные параметры алгоритма шифрования Длина шифруемого блока - 64 бита Длина ключа - 256 бит Число

- 10. Режимы работы алгоритма 1. шифрование данных в режиме простой замены; 2. шифрование данных в режиме гаммирования;

- 11. Шифрование в режиме простой замены

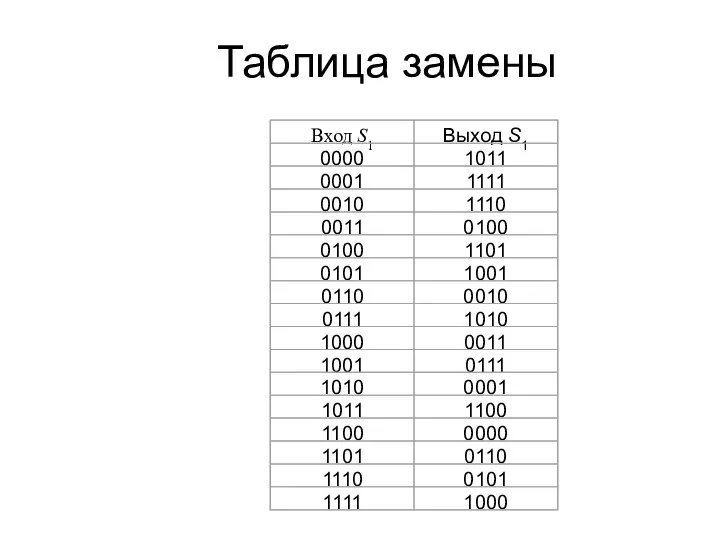

- 12. Таблица замены

- 13. Уравнения преобразований a(j) = {f [(a(j – 1) + K(j-1)mod8) mod232] + b(j – 1)} mod2,

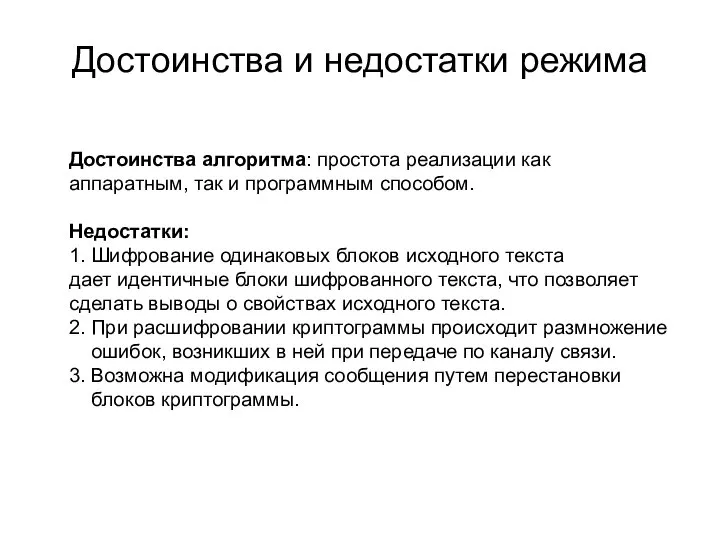

- 14. Достоинства и недостатки режима Достоинства алгоритма: простота реализации как аппаратным, так и программным способом. Недостатки: 1.

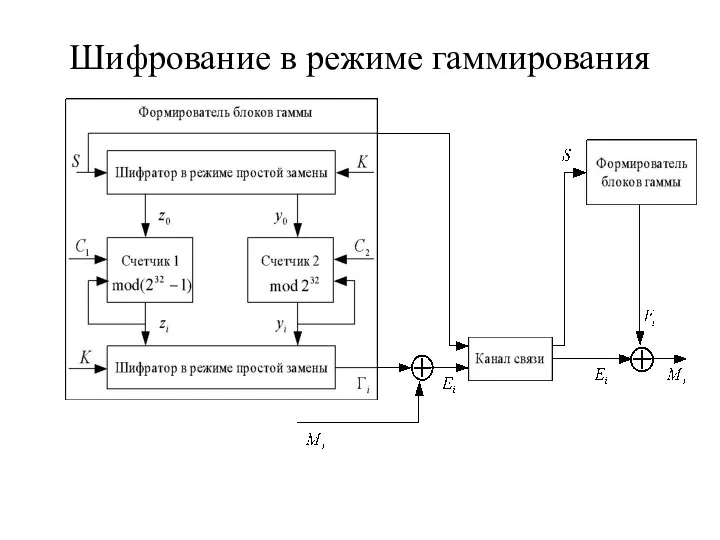

- 15. Шифрование в режиме гаммирования

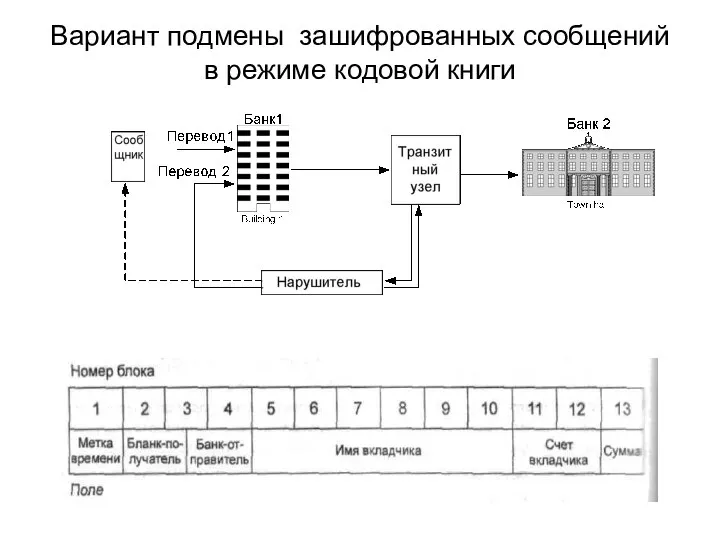

- 16. Вариант подмены зашифрованных сообщений в режиме кодовой книги

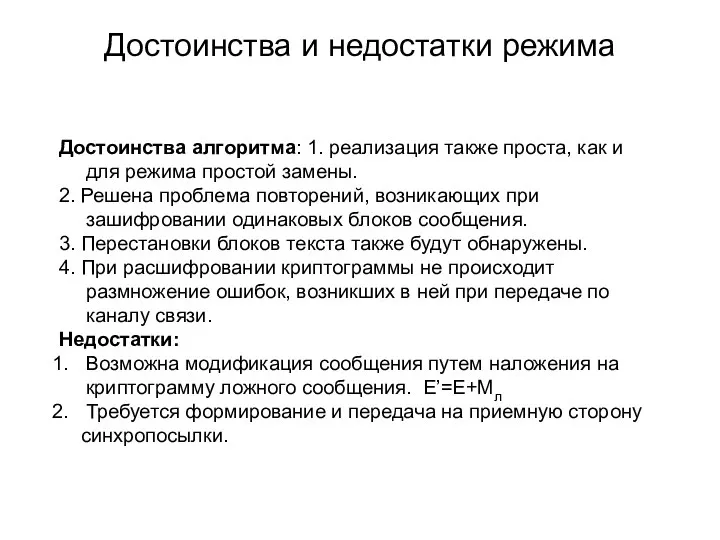

- 17. Достоинства и недостатки режима Достоинства алгоритма: 1. реализация также проста, как и для режима простой замены.

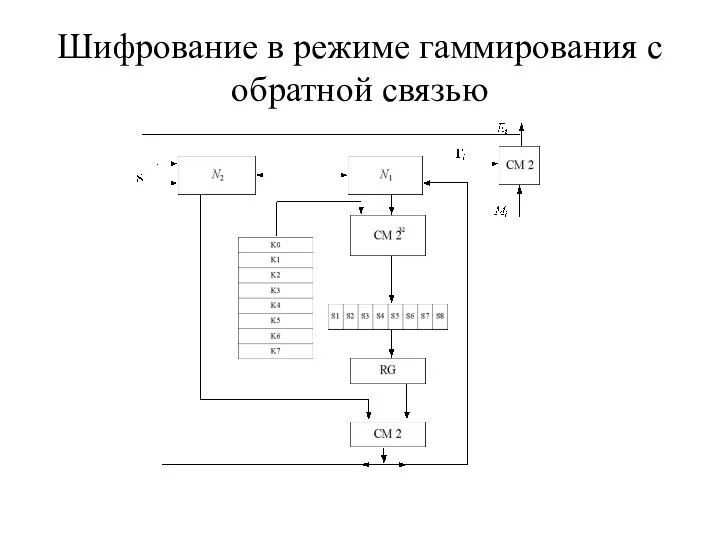

- 18. Шифрование в режиме гаммирования с обратной связью

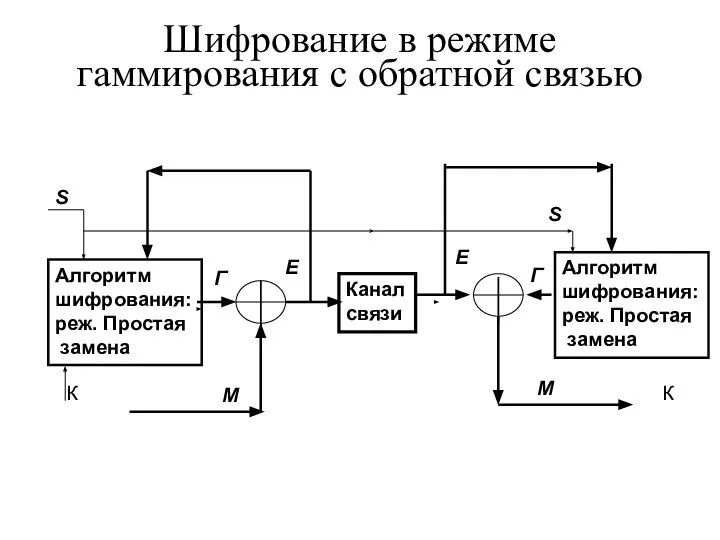

- 19. Шифрование в режиме гаммирования с обратной связью Алгоритм шифрования: реж. Простая замена Канал связи S E

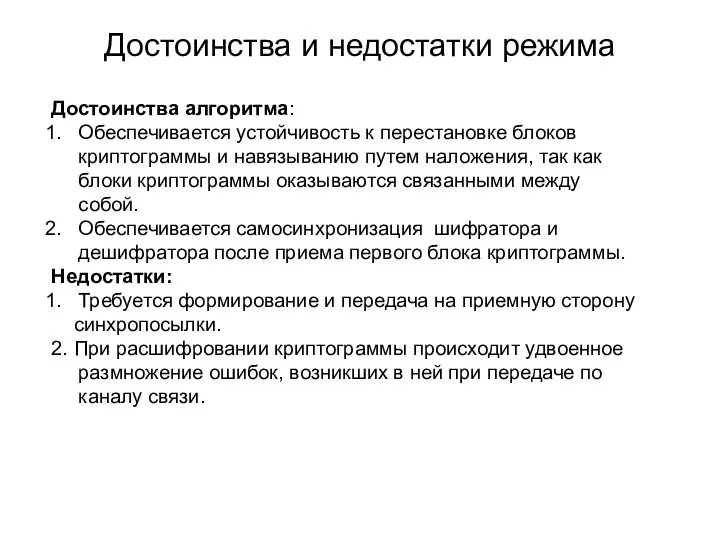

- 20. Достоинства и недостатки режима Достоинства алгоритма: Обеспечивается устойчивость к перестановке блоков криптограммы и навязыванию путем наложения,

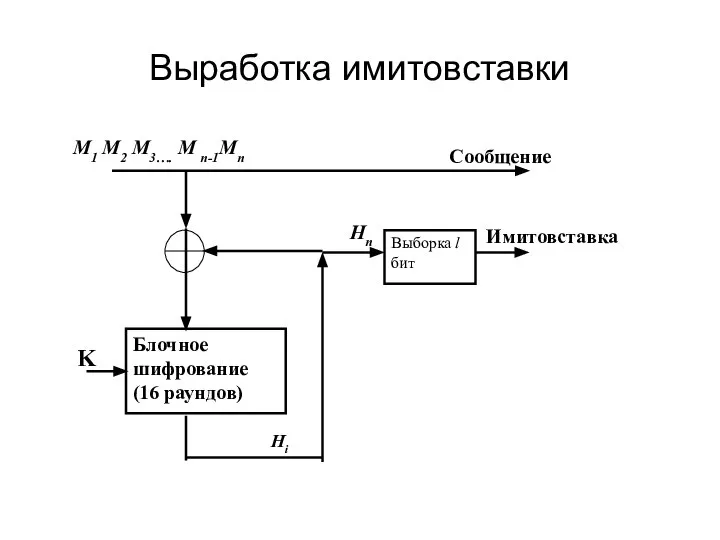

- 21. Выработка имитовставки Hi Hn Имитовставка Сообщение K M1 M2 M3…. M n-1Mn Блочное шифрование (16 раундов)

- 22. Устройства криптографической защиты «Криптон» Производитель ООО Фирма «Анкад» г. Зеленоград Московская Обл.

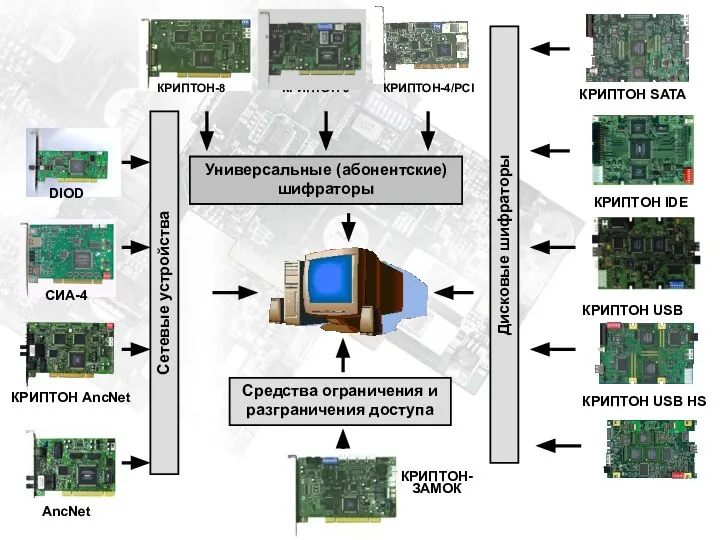

- 23. Универсальные (абонентские) шифраторы КРИПТОН- ЗАМОК Дисковые шифраторы КРИПТОН IDE КРИПТОН-8 КРИПТОН-9 КРИПТОН-4/PCI КРИПТОН USB AncNet КРИПТОН

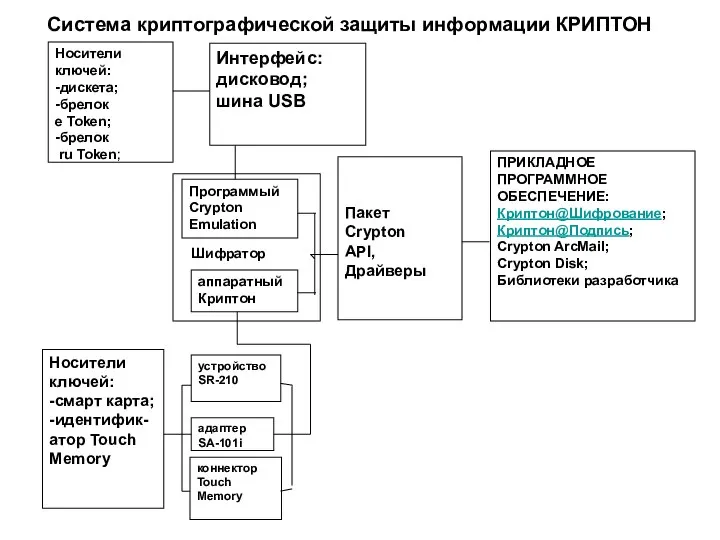

- 24. Система криптографической защиты информации КРИПТОН

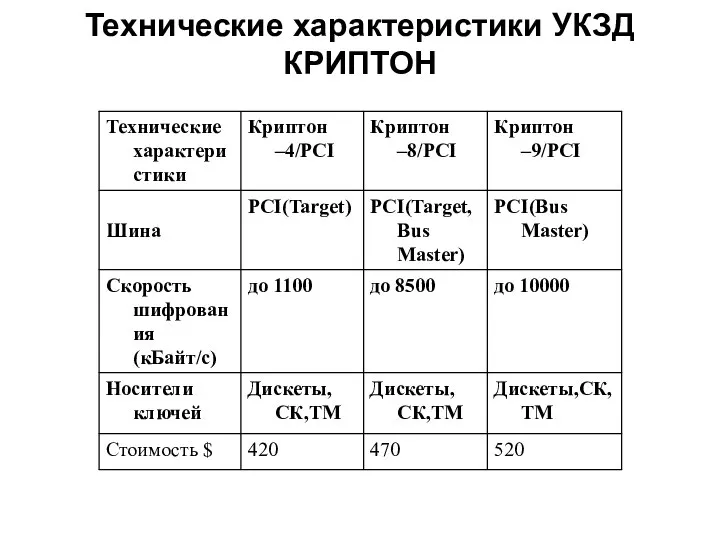

- 25. Технические характеристики УКЗД КРИПТОН

- 26. Криптон 4/PCI

- 27. Криптон 8/PCI

- 28. Криптон 9/PCI

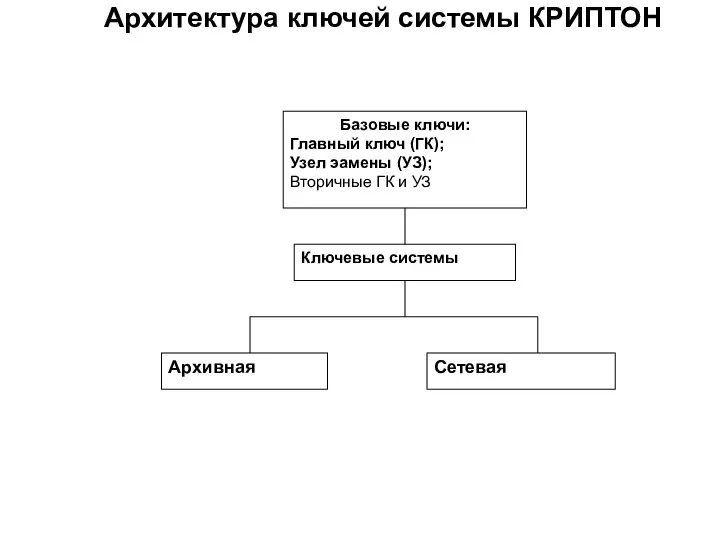

- 29. Архитектура ключей системы КРИПТОН

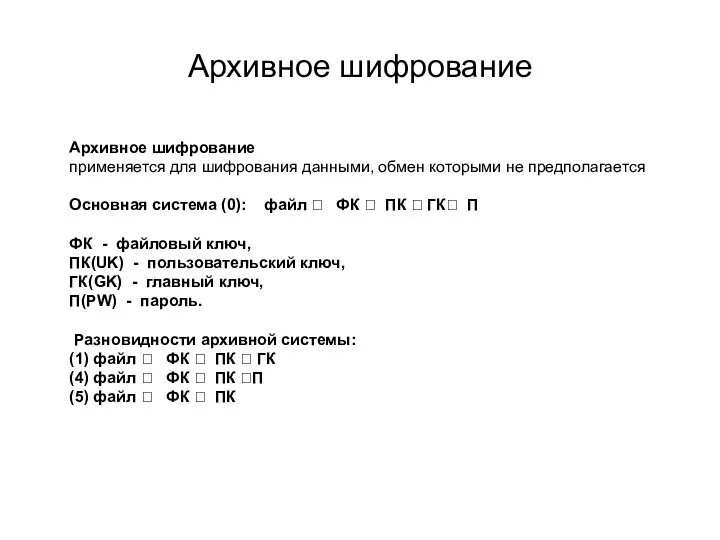

- 30. Архивное шифрование Архивное шифрование применяется для шифрования данными, обмен которыми не предполагается Основная система (0): файл

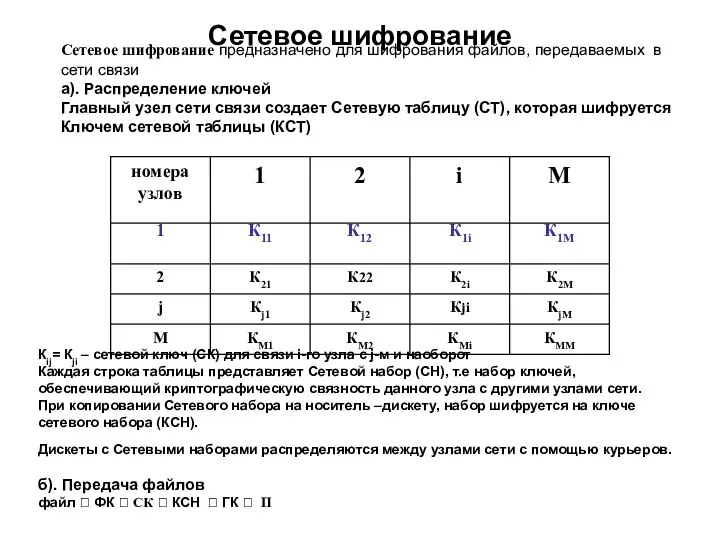

- 31. Сетевое шифрование Сетевое шифрование предназначено для шифрования файлов, передаваемых в сети связи а). Распределение ключей Главный

- 33. Скачать презентацию

![Уравнения преобразований a(j) = {f [(a(j – 1) + K(j-1)mod8) mod232]](/_ipx/f_webp&q_80&fit_contain&s_1440x1080/imagesDir/jpg/1301593/slide-12.jpg)

Празднование Рождества в Англии и Германии

Празднование Рождества в Англии и Германии Допинг в спорте

Допинг в спорте Meine Traumreise

Meine Traumreise Кровельные и гидроизоляционные материалы

Кровельные и гидроизоляционные материалы СЕРТИФИКАЦИЯ МЯСНЫХ ПРОДУКТОВ

СЕРТИФИКАЦИЯ МЯСНЫХ ПРОДУКТОВ Презентация "Город сегодня и завтра. Перспективы развитиясовременной архитектуры" - скачать презентации по МХК

Презентация "Город сегодня и завтра. Перспективы развитиясовременной архитектуры" - скачать презентации по МХК Цифры - презентация для начальной школы

Цифры - презентация для начальной школы "Формула реализации идей и желаний - как поставить цели и реализовать задуманное" Егор Второв http://vkontakte.ru/egorvtorov

"Формула реализации идей и желаний - как поставить цели и реализовать задуманное" Егор Второв http://vkontakte.ru/egorvtorov Уголовная ответственность несовершеннолетних

Уголовная ответственность несовершеннолетних Презентация на тему "ГИА2015" - скачать презентации по Педагогике

Презентация на тему "ГИА2015" - скачать презентации по Педагогике LearnWords Определение LearnWords - обучающая программа для изучения иностранного языка, запоминания слов и фраз на настольном компьютере п

LearnWords Определение LearnWords - обучающая программа для изучения иностранного языка, запоминания слов и фраз на настольном компьютере п Системы линейных уравнений. Системы однородных уравнений

Системы линейных уравнений. Системы однородных уравнений Презентация Евразийский экономический союз : этапы становления

Презентация Евразийский экономический союз : этапы становления  Контрольная передачи

Контрольная передачи Модуль 1. Практическое занятие 3. Метод. Передача параметров. Переключатель

Модуль 1. Практическое занятие 3. Метод. Передача параметров. Переключатель Дерматиты,экземы

Дерматиты,экземы ГРЕЧЕСКАЯ КЕРАМИКА.

ГРЕЧЕСКАЯ КЕРАМИКА.  Школы иконописи

Школы иконописи Имидж врача

Имидж врача Протекание жидкого гелия Фазовые переходы моттовский изолятор – сверхтекучая жидкость. Низкоразмерная сверхтекучесть

Протекание жидкого гелия Фазовые переходы моттовский изолятор – сверхтекучая жидкость. Низкоразмерная сверхтекучесть Напряженное и деформированное состояния элемента в окрестности точки

Напряженное и деформированное состояния элемента в окрестности точки Что такое политика?

Что такое политика? История создания АРМФС

История создания АРМФС Заседание клуба «Пегас». Творческий отчёт школы. 2012 год

Заседание клуба «Пегас». Творческий отчёт школы. 2012 год Основы алгоритмизации и программирования. Понятие и свойства алгоритма

Основы алгоритмизации и программирования. Понятие и свойства алгоритма Презентация "Учет долгосрочных инвестиций и источников их финансирования" - скачать презентации по Экономике

Презентация "Учет долгосрочных инвестиций и источников их финансирования" - скачать презентации по Экономике Языческие верования славян

Языческие верования славян Презентация на тему "Формы организации учебной деятельности по русскому языку. Структурные элементы урока" - скачать презент

Презентация на тему "Формы организации учебной деятельности по русскому языку. Структурные элементы урока" - скачать презент