Содержание

- 2. Первоначально аппаратные ключи были созданы как средство борьбы с несанкционированным копированием программных продуктов, но в дальнейшем

- 3. Большинство компьютерных программ распространяется по принципу владения оговоренным количеством рабочих копий (в простейшем случае — только

- 4. Таким образом, фактически защита от копирования для программного обеспечения — это невозможность выполнения программы на большем

- 5. Наиболее распространенным и надежным способом защиты от несанкционированного запуска стали программно-аппаратные ключи, подключаемые к COM-, LPT-

- 6. Такие способы защиты основаны на том, что в компьютер добавляется специальное физическое защитное устройство, к которому

- 7. Общий принцип работы компьютера в этом случае следующий. После запроса на выполнение защищаемой программы происходят ее

- 8. В дальнейшем сфера применения таких ключей значительно расширилась. Сегодня этот ключ используется для идентификации владельца, для

- 9. Таким образом, мы имеем сегодня недорогое средство для широкомасштабного внедрения смарт-ключей в качестве персональных идентификаторов или

- 10. Современные устройства биометрической аутентификации пользователей (столь часто показываемые в голливудских фильмах) типа систем, работающих с отпечатками

- 11. Наилучшим решением, по мнению экспертов, являются смарт-карты — их невозможно подделать, вероятность сбоя в работе практически

- 12. Единственным недостатком смарт-карты может быть только необходимость специального карт-ридера (устройства считывания), но эту проблему решают устройства,

- 13. Сегодня все острее встает проблема обеспечения безопасности при использовании сетевых технологий и все более насущной становится

- 14. HASP Одним из наиболее распространенных в России защитных устройств такого типа является устройство HASP (Hardware Against

- 15. HASP — это аппаратно-программная инструментальная система, предназначенная для защиты программ и данных от нелегального использования, пиратского

- 16. Иметь маленький USB-ключ значительно удобнее, чем большой 25-штырьковый сквозной разъем, да и часто возникающие проблемы с

- 17. Основой ключей HASP является специализированная заказная микросхема — ASIC (Application Specific Integrated Circuit), имеющая уникальный для

- 18. Используя память ключа, разработчик может: управлять доступом к различным программным модулям и пакетам программ; назначать каждому

- 19. У каждого ключа HASP с памятью имеется уникальный опознавательный номер, или идентификатор (ID-number), доступный для считывания

- 20. Hardlock Hardlock — это электронный ключ компании Aladdin, предназначенный для защиты приложений и связанных с ними

- 21. Такие ключи могут устойчиво работает во всех компьютерах (включая ноутбуки), на различных портах, в самых разных

- 22. eToken Как уже говорилось, наилучшим решением сегодня в области защиты информации являются смарт-карты, но для их

- 23. Каждому брелоку eToken можно присвоить уникальное имя, например имя его владельца. Чтобы узнать имя владельца eToken,

- 24. Если нужно подключить к компьютеру несколько ключей одновременно, а USB-портов не хватает, то можно воспользоваться концентратором

- 25. Secret Disk В случае если объем конфиденциальной информации довольно значителен, можно воспользоваться устройством Secret Disk, выполненным

- 26. Принцип защиты данных при помощи системы Secret Disk заключается в создании на компьютере пользователя защищенного ресурса

- 27. Доступ к информации, защищенной системой Secret Disk, получают только непосредственный владелец информации и авторизованные им доверенные

- 28. Устанавливая на компьютере систему Secret Disk, пользователь может быть уверен в сохранности защищаемых данных. Конфиденциальная информация

- 29. Для защиты корпоративных серверов используется специальная версия — Secret Disk Server. Особенностью системы Secret Disk Server

- 30. Заключение Аппаратно-программные средства защиты выпускаются в достаточном количестве (помимо лидера — компании Aladdin и другими производителями,

- 31. Купить продукт легко, гораздо труднее правильно настроить его и поддерживать. Естественно, такой подход легко реализуем для

- 32. Что касается проблем аутентификации, то все чаще применяется технология PKI (Public Key Infrastructure), использующая системы сертификатов

- 34. Скачать презентацию

Алгоритмизация. Решение задач с помощью блок-схем

Алгоритмизация. Решение задач с помощью блок-схем Системы счисления. Математические основы информатики

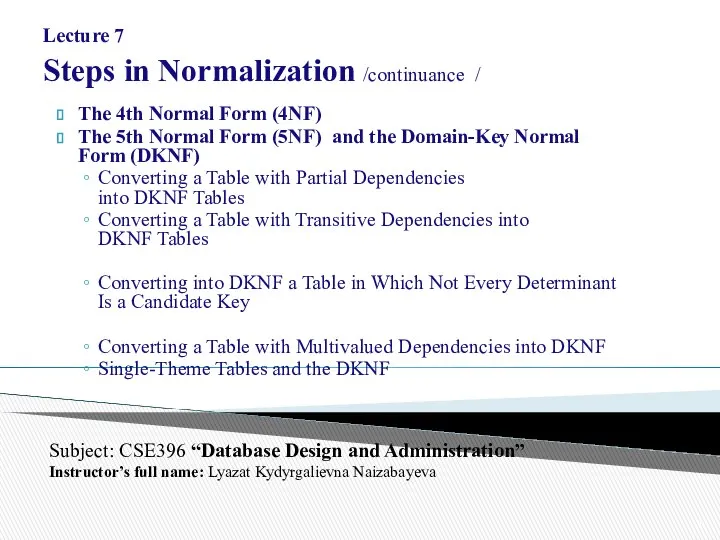

Системы счисления. Математические основы информатики Database Design and Administration

Database Design and Administration Создание учебной презентации. Электронное приложение к одноименной статье, опубликованной в журнале “Справочник заместителя директора школы” № 4 - 2011 г. Плахотник Л.Ю., учитель начальных классов МОУ СОШ № 9 г.Сочи

Создание учебной презентации. Электронное приложение к одноименной статье, опубликованной в журнале “Справочник заместителя директора школы” № 4 - 2011 г. Плахотник Л.Ю., учитель начальных классов МОУ СОШ № 9 г.Сочи Выполнила: Кормина Ирина 10 класс.

Выполнила: Кормина Ирина 10 класс. Photoshop, Figma

Photoshop, Figma Information Technology Master

Information Technology Master Форматы графических изображений

Форматы графических изображений Среда программирования Visual Basic. Презентацию подготовила учитель информатики МБОУ СОШ №3 г. Светлого Нетесова Наталья Алекса

Среда программирования Visual Basic. Презентацию подготовила учитель информатики МБОУ СОШ №3 г. Светлого Нетесова Наталья Алекса Внутреннее устройство компьютера

Внутреннее устройство компьютера Равны ли первый и последний элемент последовательности? Задача 4.1

Равны ли первый и последний элемент последовательности? Задача 4.1 SmartPlant 3D Common Task

SmartPlant 3D Common Task Машина Тьюринга

Машина Тьюринга EnvisionOne RP software

EnvisionOne RP software Основы HTML

Основы HTML Уроки WEB-мастера. Язык HTML

Уроки WEB-мастера. Язык HTML ОЧЕНЬ ПОЛЕЗНЫЙ УРОК Занятие 1 Здравствуй, программа Paint!

ОЧЕНЬ ПОЛЕЗНЫЙ УРОК Занятие 1 Здравствуй, программа Paint! Единицы измерения объема информации

Единицы измерения объема информации Разработка информационной системы автоматизации трейдинга

Разработка информационной системы автоматизации трейдинга Элементы системы точного земледелия. Общие понятия. (Лекция 3)

Элементы системы точного земледелия. Общие понятия. (Лекция 3) Коды Рида - Маллера

Коды Рида - Маллера Транспортные протоколы

Транспортные протоколы Техники тест дизайна

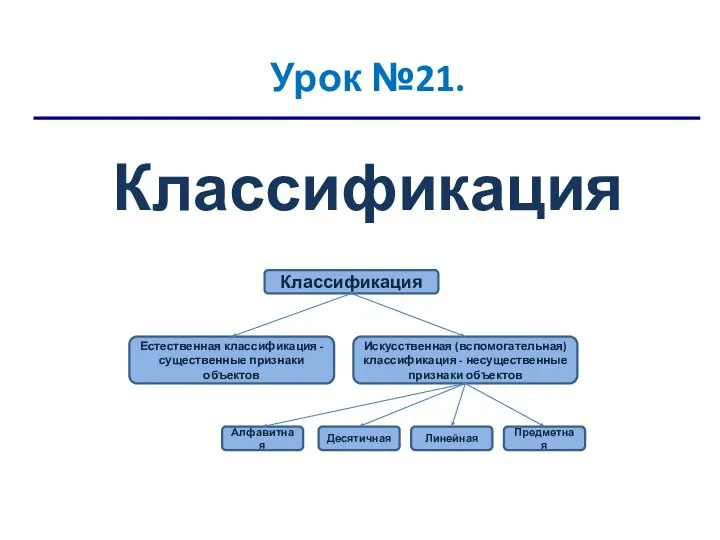

Техники тест дизайна Классификация. Определение классификации. Виды классификации. Файловая система

Классификация. Определение классификации. Виды классификации. Файловая система С компьютером на "ты"

С компьютером на "ты" Навигатор дополнительного образования детей

Навигатор дополнительного образования детей Объект math в javascript

Объект math в javascript Текстовый редактор. Обобщающее повторение

Текстовый редактор. Обобщающее повторение