Содержание

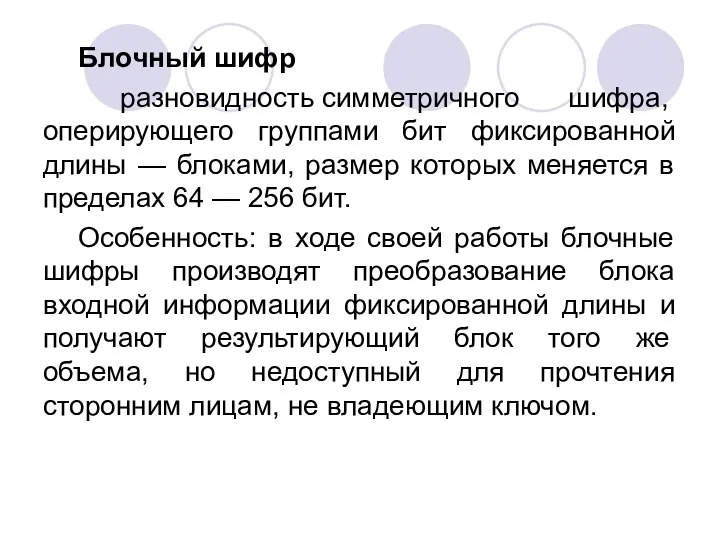

- 2. Блочный шифр разновидность симметричного шифра, оперирующего группами бит фиксированной длины — блоками, размер которых меняется в

- 3. Схему работы блочного шифра можно описать функциями Z=EnCrypt(X,Key) - шифрование X=DeCrypt(Z,Key) – дешифрование Ключ Key -

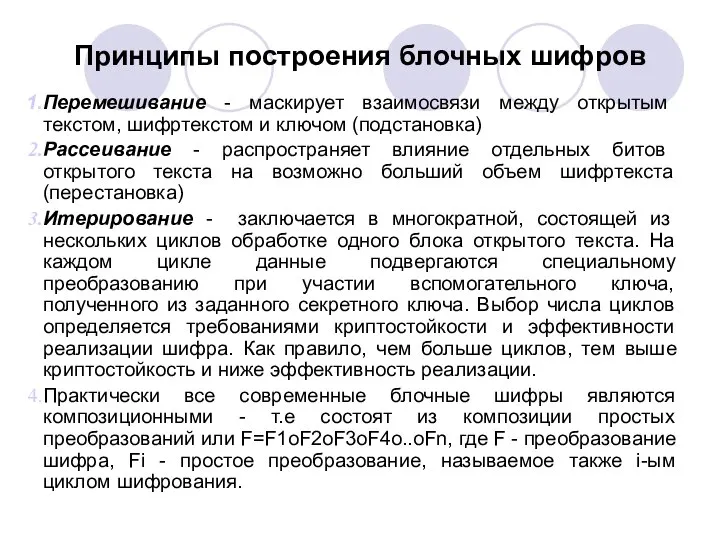

- 4. Принципы построения блочных шифров Перемешивание - маскирует взаимосвязи между открытым текстом, шифртекстом и ключом (подстановка) Рассеивание

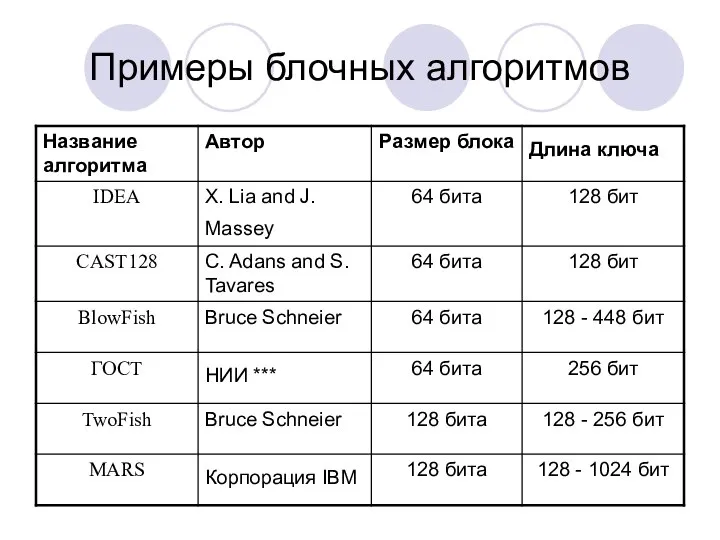

- 5. Примеры блочных алгоритмов

- 6. По теории вероятности искомый ключ будет найден с вероятностью ½ после перебора половины всех ключей, на

- 7. Требования к блочным шифрам Функция EnCrypt должна быть обратимой. Не должно существовать иных методов прочтения сообщения

- 8. Все действия, производимые над данными блочным криптоалгоритмом, основаны на том факте, что преобразуемый блок может быть

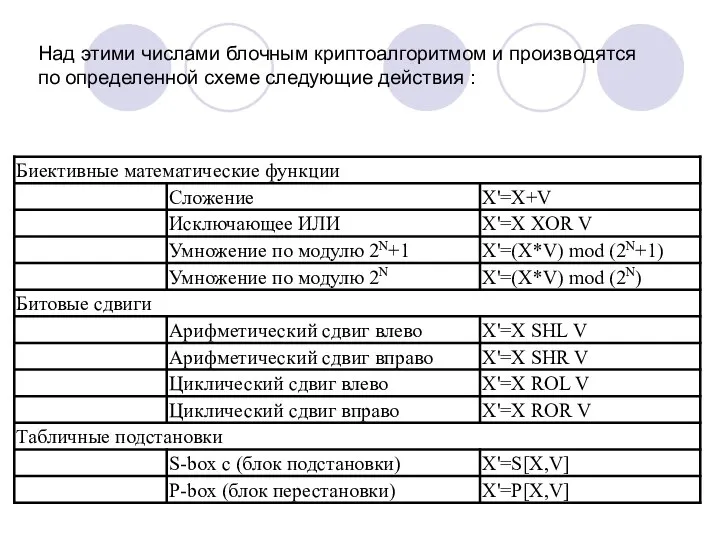

- 9. Над этими числами блочным криптоалгоритмом и производятся по определенной схеме следующие действия :

- 10. В качестве параметра V для любого из этих преобразований может использоваться: фиксированное число (например, X'=X+125) число,

- 11. Последовательность выполняемых над блоком операций, комбинации вариантов V и сами функции F и составляют «ноу-хау» каждого

- 12. Поскольку операция зашифровки или расшифровки отдельного блока в процессе кодирования выполняется многократно, а значение ключа и,

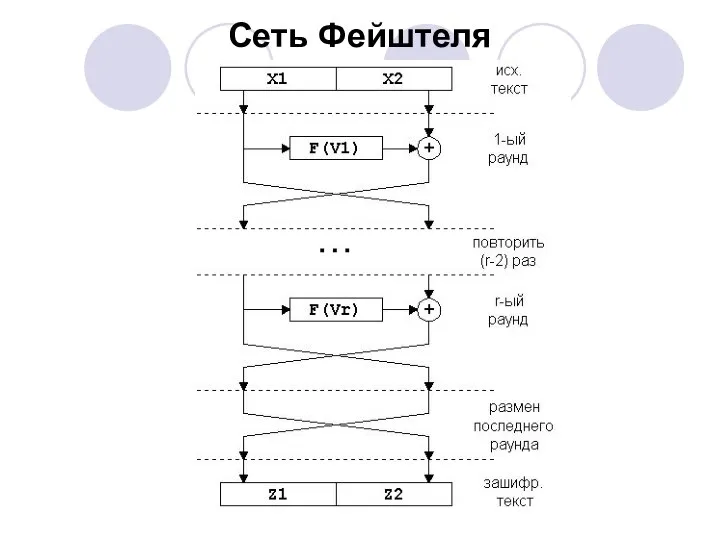

- 13. Сеть Фейштеля

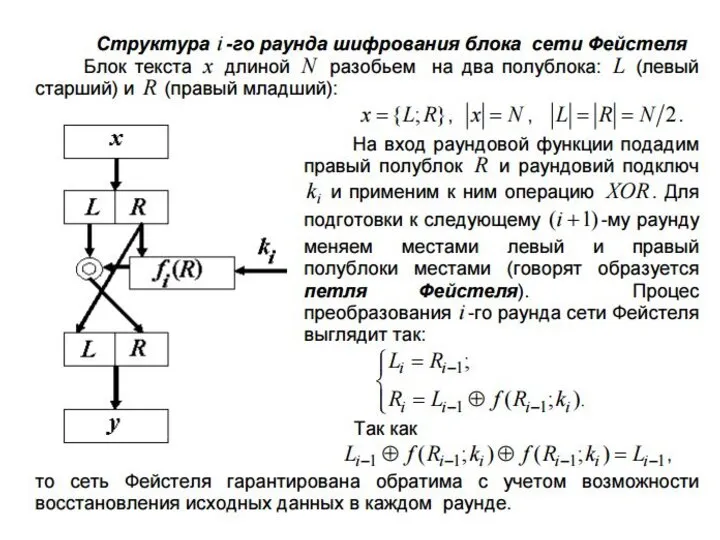

- 14. Структура сети Независимые потоки информации, порожденные из исходного блока, называются ветвями сети. В классической схеме их

- 15. увеличение количества раундов значительно увеличивает криптоскойстость любого блочного шифра к криптоанализу. Возможно, эта особенность и повлияла

- 17. Для получения криптопреобразования, обладающего хорошими криптографическими свойствами, функция усложнения f , используемая в раунде, реализуется в

- 18. Свойства схемы: Обратима. Даже если в качестве образующей функции F будет использовано необратимое преобразование, то и

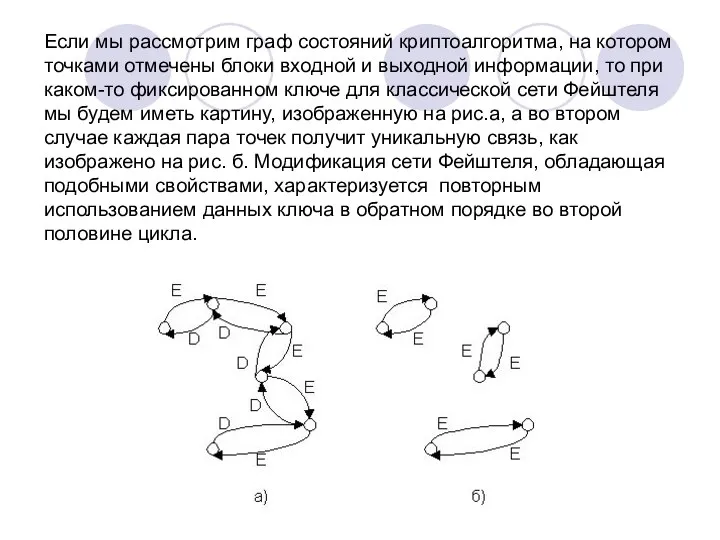

- 19. Если мы рассмотрим граф состояний криптоалгоритма, на котором точками отмечены блоки входной и выходной информации, то

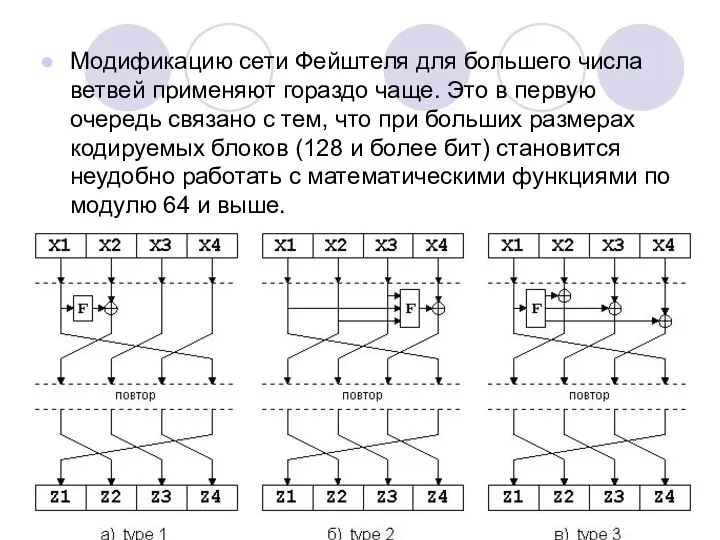

- 20. Модификацию сети Фейштеля для большего числа ветвей применяют гораздо чаще. Это в первую очередь связано с

- 21. Сеть Фейштеля надежно зарекомендовала себя как криптостойкая схема произведения преобразований, и ее можно найти практически в

- 22. Архитектура блочных шифров Сбалансированная сеть Фейштеля – размеры ветвей равны (DES) Несбалансированная сеть Фейштеля – размеры

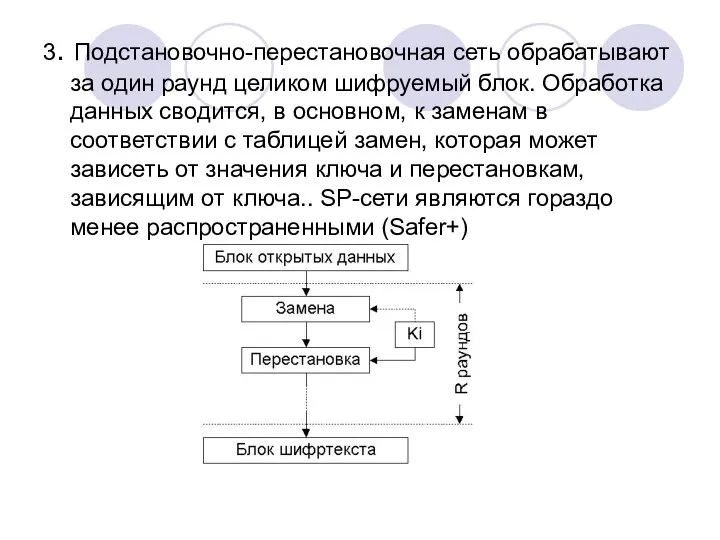

- 23. 3. Подстановочно-перестановочная сеть обрабатывают за один раунд целиком шифруемый блок. Обработка данных сводится, в основном, к

- 24. 4. Архитектура "квадрат"(Square). Шифруемый блок данных - в виде двумерного байтового массива. Криптографические преобразования могут выполняться

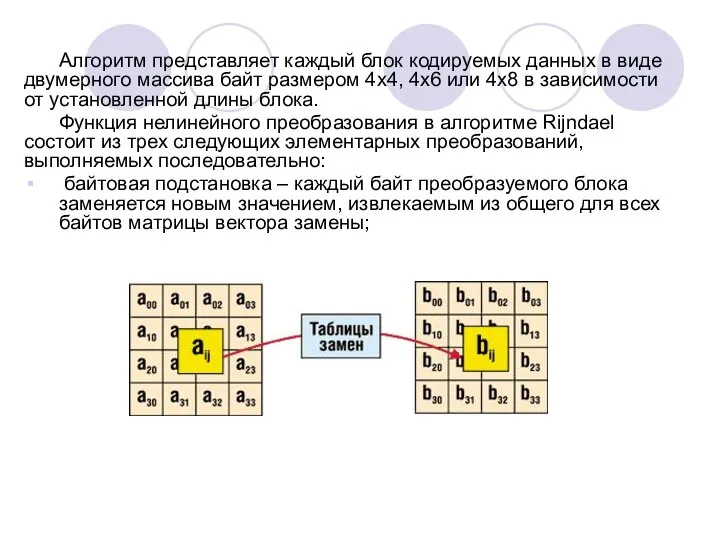

- 25. Алгоритм представляет каждый блок кодируемых данных в виде двумерного массива байт размером 4х4, 4х6 или 4х8

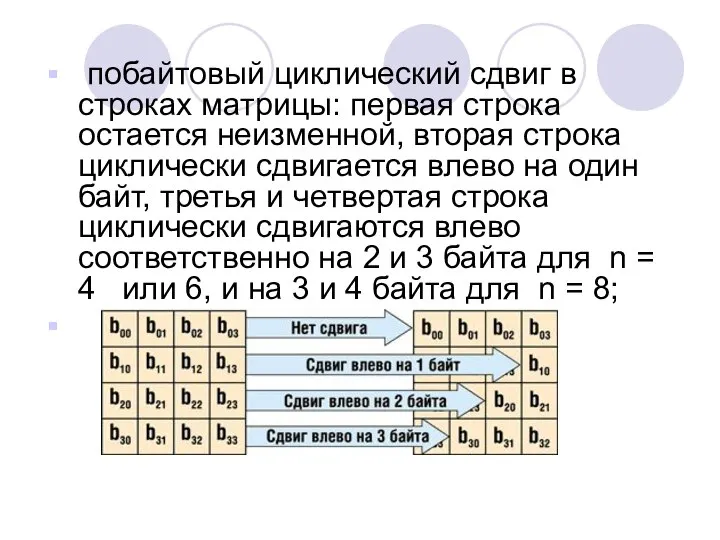

- 26. побайтовый циклический сдвиг в строках матрицы: первая строка остается неизменной, вторая строка циклически сдвигается влево на

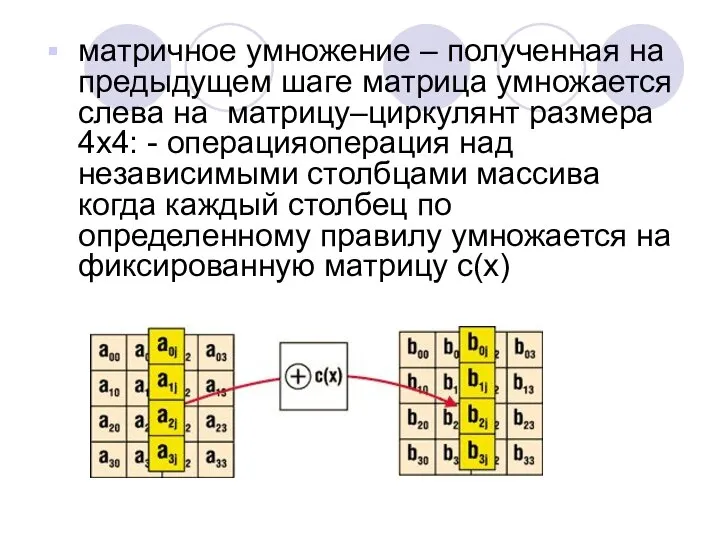

- 27. матричное умножение – полученная на предыдущем шаге матрица умножается слева на матрицу–циркулянт размера 4х4: - операцияоперация

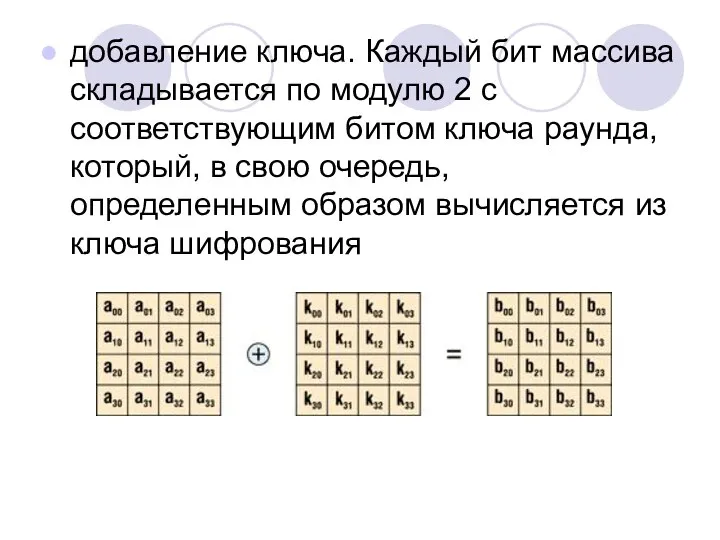

- 28. добавление ключа. Каждый бит массива складывается по модулю 2 с соответствующим битом ключа раунда, который, в

- 29. В каждом раунде над шифруемыми данными поочередно выполняются перечисленные преобразования. Расшифрование выполняется с помощью следующих обратных

- 30. Параметры: - размер блока 128, 192, 256 бит,; - размер ключа 128, 192, 256 бит -

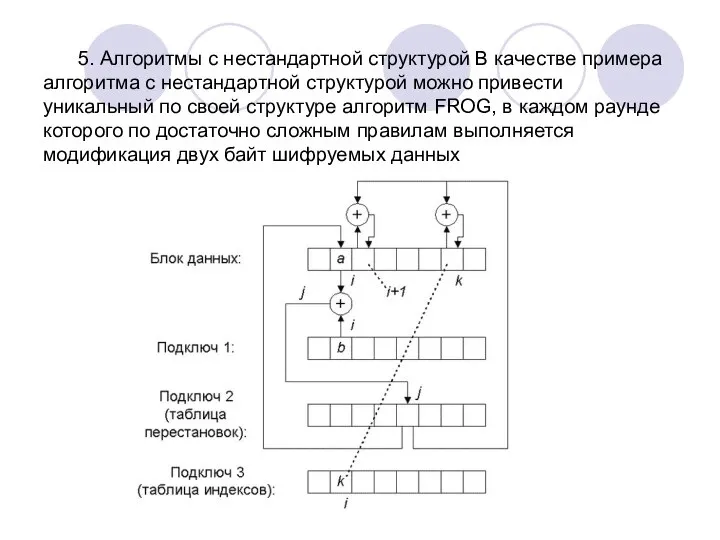

- 31. 5. Алгоритмы с нестандартной структурой В качестве примера алгоритма с нестандартной структурой можно привести уникальный по

- 32. Режимы шифрования электронная кодовая книга - ECB (Electronic Code Book); сцепление блоков шифротекста - CBC (Cipher

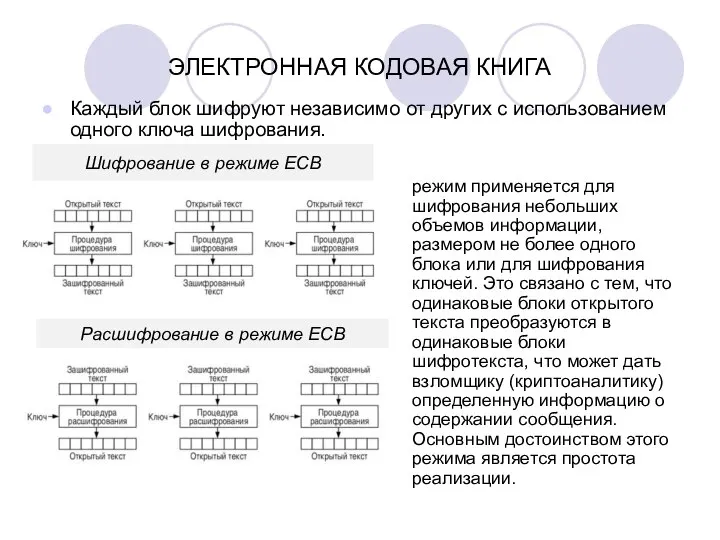

- 33. ЭЛЕКТРОННАЯ КОДОВАЯ КНИГА Каждый блок шифруют независимо от других с использованием одного ключа шифрования. режим применяется

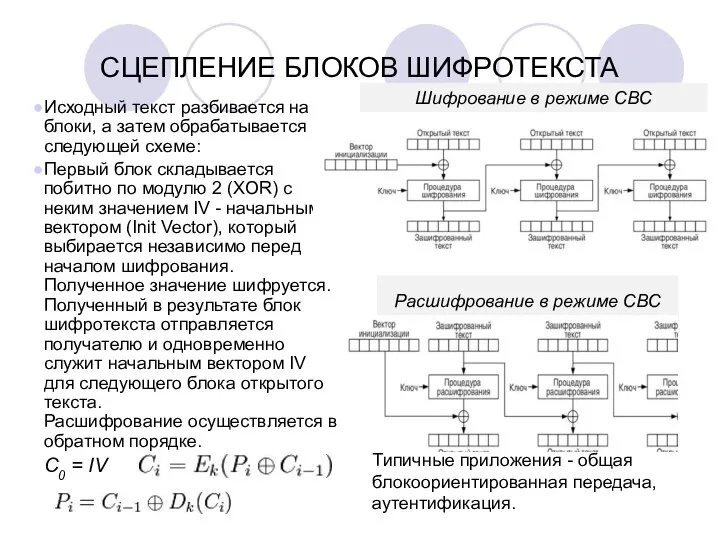

- 34. СЦЕПЛЕНИЕ БЛОКОВ ШИФРОТЕКСТА Исходный текст разбивается на блоки, а затем обрабатывается по следующей схеме: Первый блок

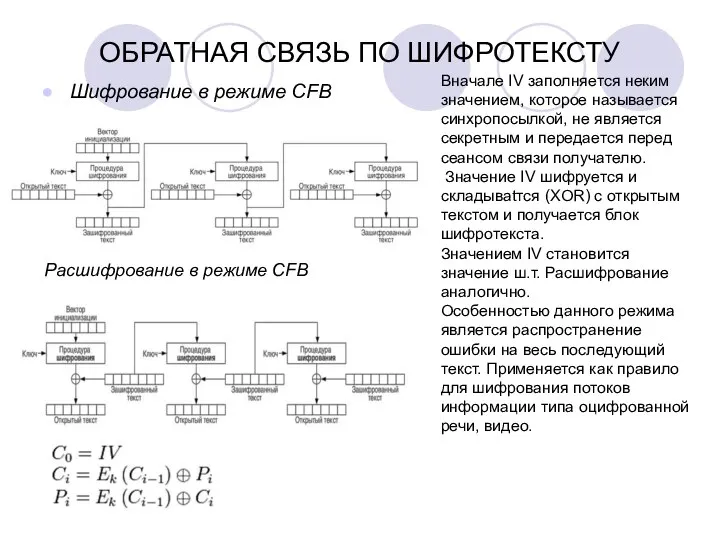

- 35. ОБРАТНАЯ СВЯЗЬ ПО ШИФРОТЕКСТУ Шифрование в режиме CFB Вначале IV заполняется неким значением, которое называется синхропосылкой,

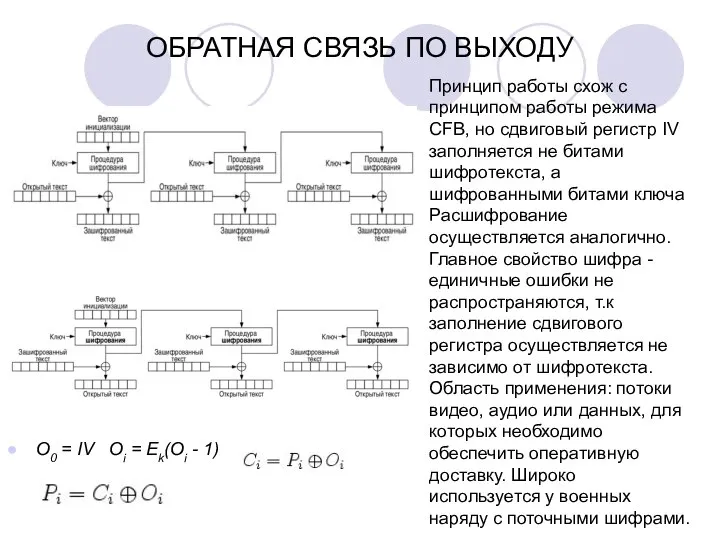

- 36. ОБРАТНАЯ СВЯЗЬ ПО ВЫХОДУ O0 = IV Oi = Ek(Oi - 1) Принцип работы схож с

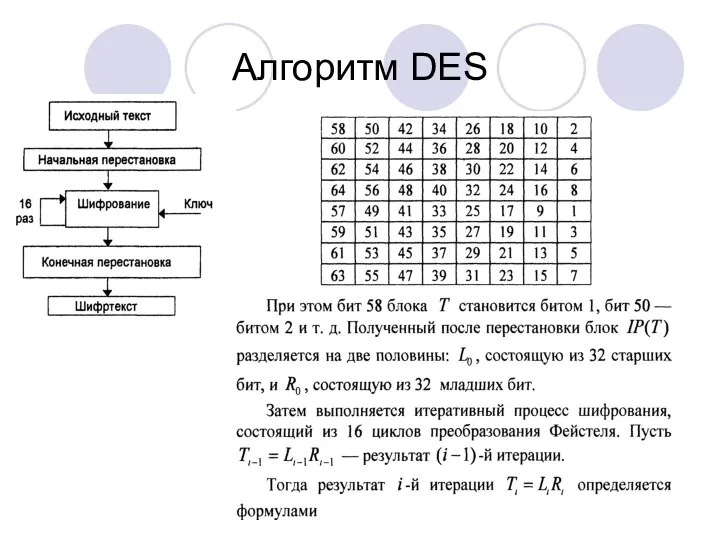

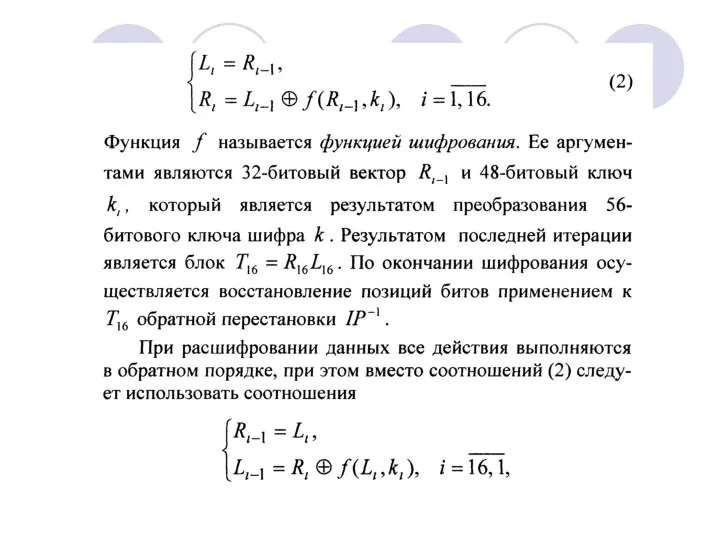

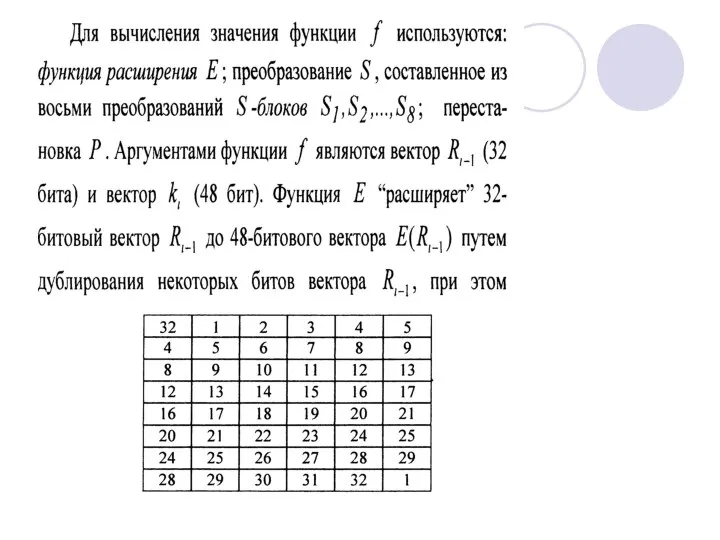

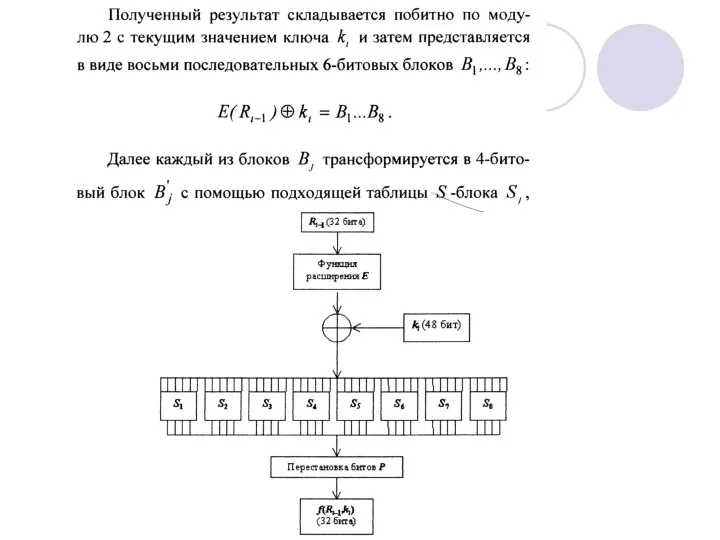

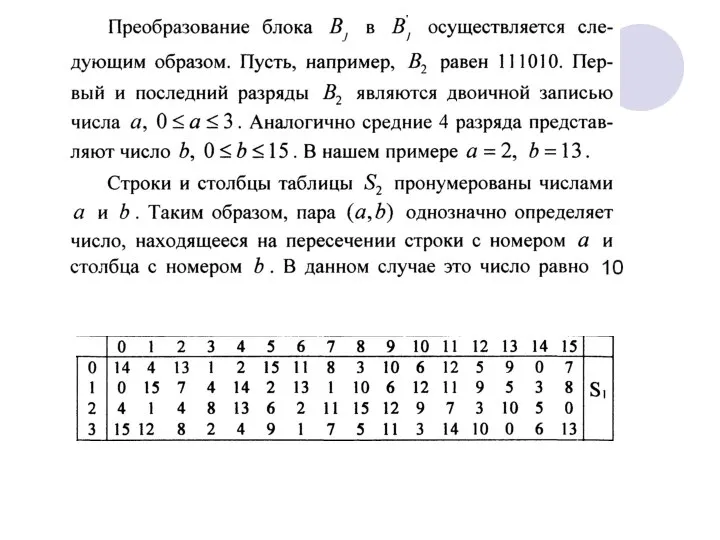

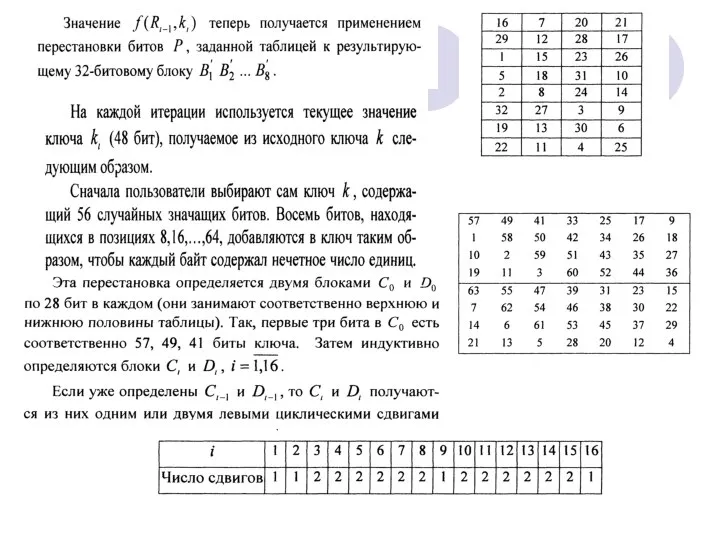

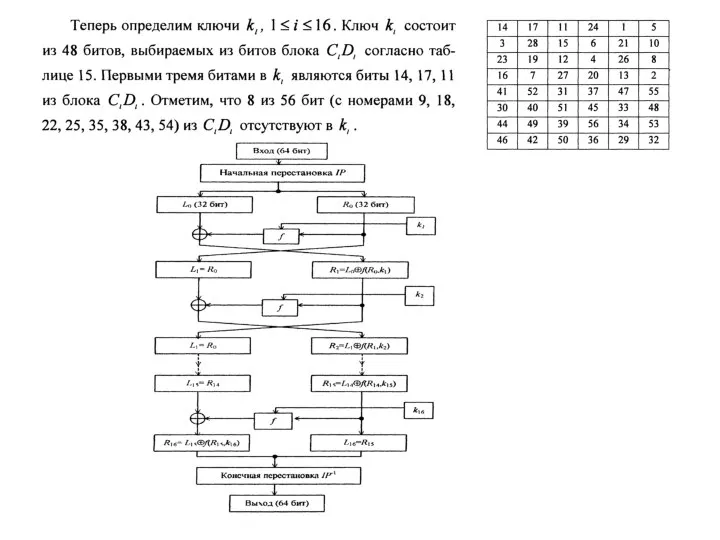

- 37. Алгоритм DES

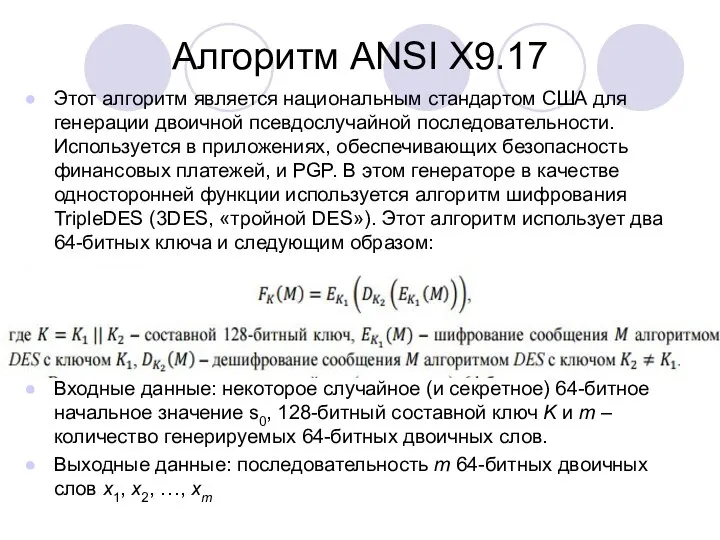

- 44. Алгоритм ANSI X9.17 Этот алгоритм является национальным стандартом США для генерации двоичной псевдослучайной последовательности. Используется в

- 46. Скачать презентацию

Бесконтактные платежи

Бесконтактные платежи Математические основы информатики. Раздел 2

Математические основы информатики. Раздел 2 Семиотика. Знаковая природа коммуникации

Семиотика. Знаковая природа коммуникации Планирование и управление Active Directory

Планирование и управление Active Directory Операционная Система Microsoft Windows

Операционная Система Microsoft Windows Сверточные нейронные сети

Сверточные нейронные сети Ақпарат, оның мазмұны, түрлері мен қасиеттері

Ақпарат, оның мазмұны, түрлері мен қасиеттері Руководство участника команды стройнеющих

Руководство участника команды стройнеющих Интерактивность, условия и переменные

Интерактивность, условия и переменные Исследование операций. Лекция 5

Исследование операций. Лекция 5 Сравнение компьютерных программ обработки векторной графики

Сравнение компьютерных программ обработки векторной графики Презентация "Маленькая сказка о компьютерном вирусе и как с ним бороться" - скачать презентации по Информатике

Презентация "Маленькая сказка о компьютерном вирусе и как с ним бороться" - скачать презентации по Информатике Системы счисления. Что такое система счисления?

Системы счисления. Что такое система счисления? Решение логических задач средствами алгебры логики

Решение логических задач средствами алгебры логики Введение в компьютерную графику.Информационные технологии

Введение в компьютерную графику.Информационные технологии Искусственный интеллект

Искусственный интеллект История развития Интернет

История развития Интернет Всемирная паутина, как правовое поле

Всемирная паутина, как правовое поле Презентация "Неисправности ПК. Профилактика" - скачать презентации по Информатике

Презентация "Неисправности ПК. Профилактика" - скачать презентации по Информатике Разработка АИС для учета передвижения продукции

Разработка АИС для учета передвижения продукции Бази даних та їх типи. Призначення і функції бази даних (БД)

Бази даних та їх типи. Призначення і функції бази даних (БД) Наглядные формы представления информации

Наглядные формы представления информации Общие сведения о языке программирования ПАСКАЛЬ. Начала программирования

Общие сведения о языке программирования ПАСКАЛЬ. Начала программирования Информация и информационные процессы

Информация и информационные процессы Викторина. Путешествие в страну компьютера

Викторина. Путешествие в страну компьютера Табличный способ решения логических задач

Табличный способ решения логических задач Стандартная библиотека шаблонов (stl)

Стандартная библиотека шаблонов (stl) «Учитель, человек, который трудные вещи может сделать легкими.» Эмерсон. «Единственный путь ведущий

«Учитель, человек, который трудные вещи может сделать легкими.» Эмерсон. «Единственный путь ведущий