Содержание

- 2. Тема: DMZ - Demilitarized Zone - демилитаризованная зона. DMZ – это область корпоративной сети, которая содержит

- 3. Серверы, находящиеся в DMZ имеют, как правило, публичные белые ip-адреса. Для полноценной реализации DMZ сетевое устройство

- 4. Как правило в любой уважающей себя сети выделяют минимум три сегмента: 1. Внешний сегмент (outside); 2.

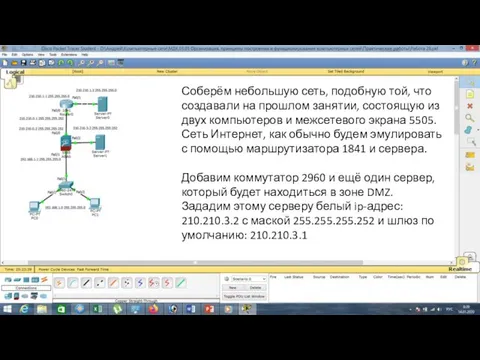

- 5. Соберём небольшую сеть, подобную той, что создавали на прошлом занятии, состоящую из двух компьютеров и межсетевого

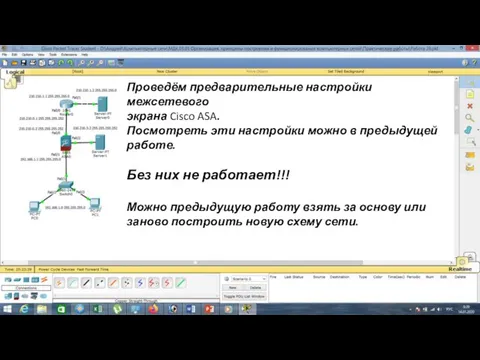

- 6. Проведём предварительные настройки межсетевого экрана Cisco ASA. Посмотреть эти настройки можно в предыдущей работе. Без них

- 7. Чтобы ещё раз провести предварительные настройки на Cisco ASA приведём список необходимых команд: «en», Password: ,

- 8. Далее: «class-map inspection_default», «match default-inspection-traffic», «exit», «policy-map global_policy», «class inspection_default», «inspect icmp», «inspect http», «exit», «service-policy

- 9. И ещё: «object network FOR-NAT», «subnet 192.168.1.0 255.255.255.0», «nat (inside,outside) dynamic interface», «end», «wr mem».

- 10. После этого на маршрутизаторе провайдера надо прописать маршрут к нашему серверу: «en», «conf t», «ip route

- 11. Настроим ASA:. Хотим определить сервер во VLAN 3: «conf t», «int eth0/2» «switchport access vlan 3»,

- 12. Запрещаем трафик в нашу сеть: «no forward interface vlan 1». Даём интерфейсу имя: «nameif dmz». Изменяем

- 13. Проверяем связь ASA с сервером: «ping 210.210.3.2». Связь уже есть!

- 14. Проверяем связь сервера провайдера с нашим сервером: «ping 210.210.3.2». Связи нет, т.к. на входе в ASA

- 15. Создадим Access List с именем FROM-OUTSIDE расширенный (extended), разрешим (permit) протокол (icmp) всем (any) на наш

- 16. Добавим протокол (tcp) всем (any) на наш хост (host 210.210.3.2) через порт 80 (eq www): «access-list

- 17. Создадим Access Group с именем FROM-OUTSIDE на внешний интерфейс (in interface outside): «access-group FROM-OUTSIDE in interface

- 18. Проверяем теперь связь сервера провайдера с нашим сервером: «ping 210.210.3.2». Связь есть!!!

- 19. Проверяем доступность Web-сервера: «ping 210.210.3.2». Связь есть!!!

- 20. Проверяем теперь связь Локального компьютера с нашим сервером: «ping 210.210.3.2». Связи нет!

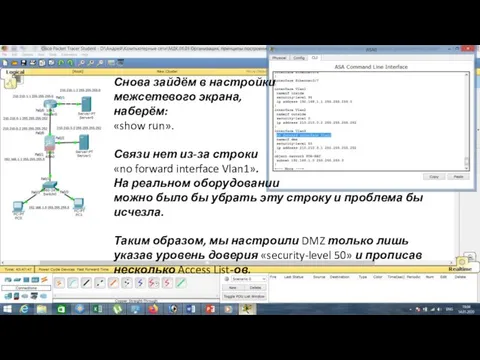

- 21. Снова зайдём в настройки межсетевого экрана, наберём: «show run». Связи нет из-за строки «no forward interface

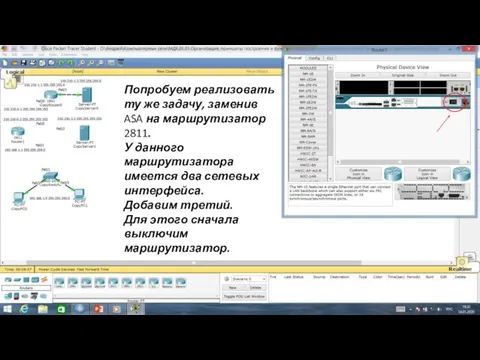

- 22. Попробуем реализовать ту же задачу, заменив ASA на маршрутизатор 2811. У данного маршрутизатора имеется два сетевых

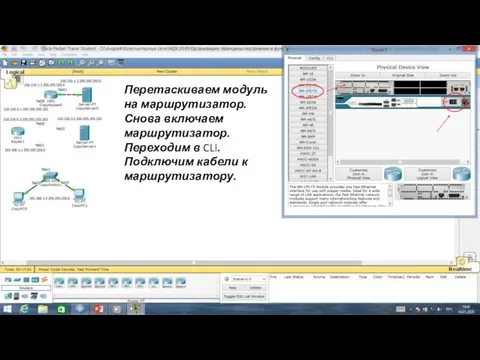

- 23. Перетаскиваем модуль на маршрутизатор. Снова включаем маршрутизатор. Переходим в CLI. Подключим кабели к маршрутизатору.

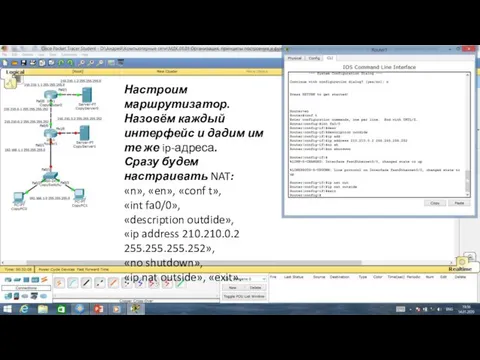

- 24. Настроим маршрутизатор. Назовём каждый интерфейс и дадим им те же ip-адреса. Сразу будем настраивать NAT: «n»,

- 25. Для DMZ всё повторяем, кроме NAT т.к сервер имеет белый ip-адрес: «int fa1/0», «description dmz», «ip

- 26. Повторяем для последнего интерфейса: «int fa0/1», «description inside», «ip address 192.168.1.1 255.255.255.0», «no shutdown», «ip nat

- 27. Создадим разрешающий Access List с именем FOR-NAT: «ip access-list standard FOR-NAT», «permit 192.168.1.0 0.0.0.255», «exit».

- 28. Завершающая команда для NAT: «ip nat inside source list FOR-NAT interface fa0/0 overload», «end», «wr mem».

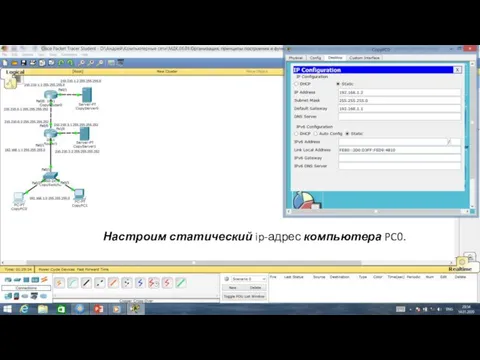

- 29. Настроим статический ip-адрес компьютера PC0.

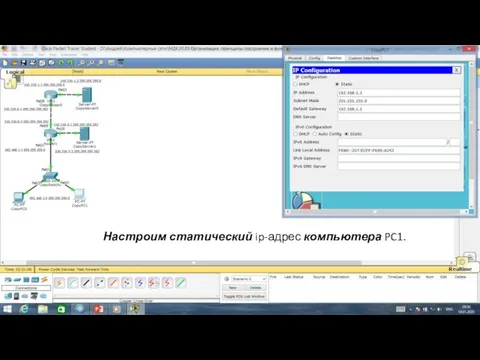

- 30. Настроим статический ip-адрес компьютера PC1.

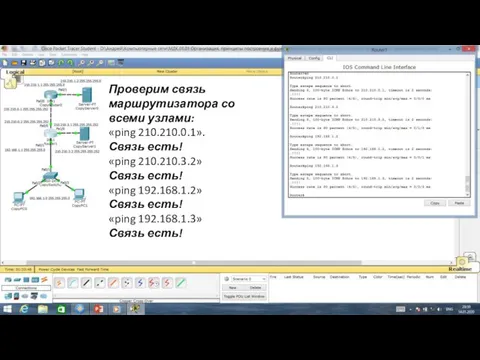

- 31. Проверим связь маршрутизатора со всеми узлами: «ping 210.210.0.1». Связь есть! «ping 210.210.3.2» Связь есть! «ping 192.168.1.2»

- 32. Пропишем на маршрутизаторе маршрут по умолчанию: «conf t», «ip route 0.0.0.0 0.0.0.0 210.210.0.1», «end», «wr mem».

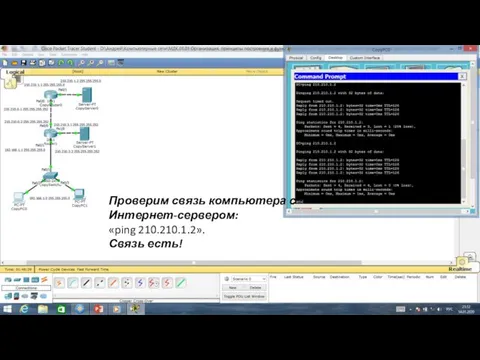

- 33. Проверим связь компьютера с Интернет-сервером: «ping 210.210.1.2». Связь есть!

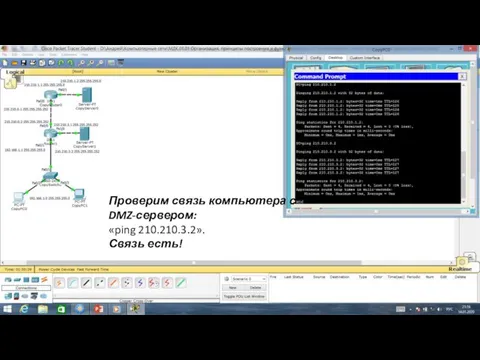

- 34. Проверим связь компьютера с DMZ-сервером: «ping 210.210.3.2». Связь есть!

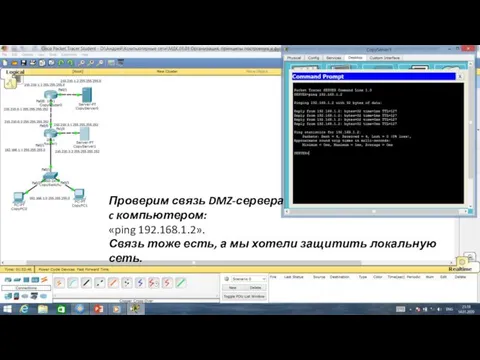

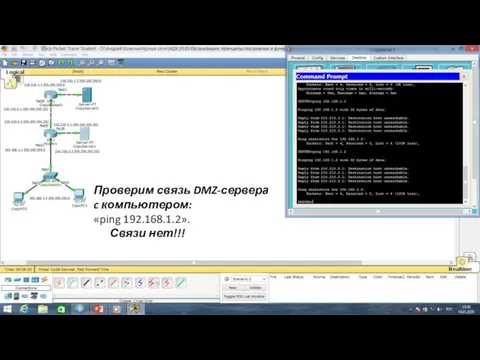

- 35. Проверим связь DMZ-сервера c компьютером: «ping 192.168.1.2». Связь тоже есть, а мы хотели защитить локальную сеть.

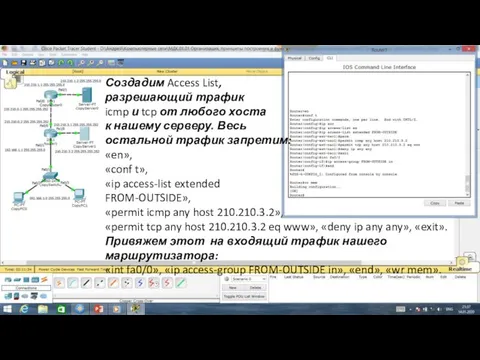

- 36. Создадим Access List, разрешающий трафик icmp и tcp от любого хоста к нашему серверу. Весь остальной

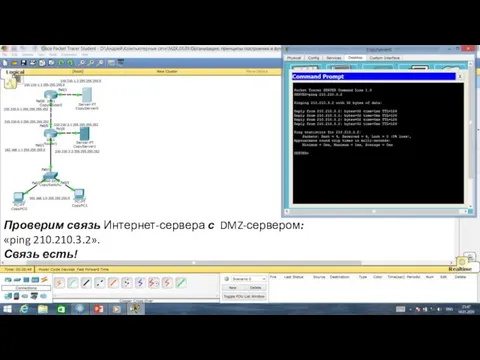

- 37. Проверим связь Интернет-сервера с DMZ-сервером: «ping 210.210.3.2». Связь есть!

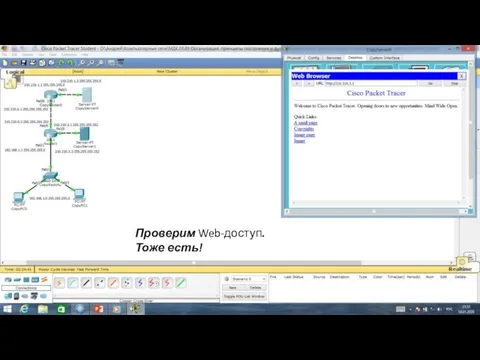

- 38. Проверим Web-доступ. Тоже есть!

- 39. Но при этом пропал доступ в Интернет: «ping 210.210.1.2». Связи нет. Это связано с Access List,

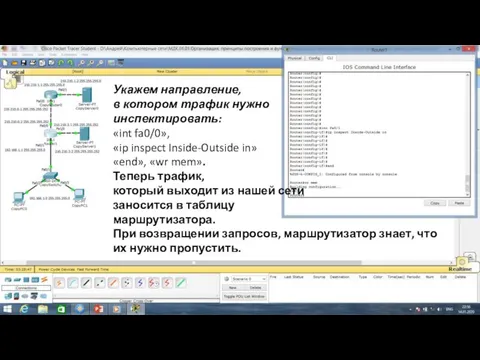

- 40. Будем инспектировать трафик http, icmp, tcp под именем Inside-Outside с внутреннего трафика во внешний: «conf t»,

- 41. Укажем направление, в котором трафик нужно инспектировать: «int fa0/0», «ip inspect Inside-Outside in» «end», «wr mem».

- 42. Ещё раз проверим доступ в Интернет: «ping 210.210.1.2». Связь есть!!!

- 43. Проверим Web-доступ. Тоже есть!

- 44. Сделаем аналогичные действия для DMZ, то есть запретим трафик во внутреннюю сеть: «conf t», «ip access-list

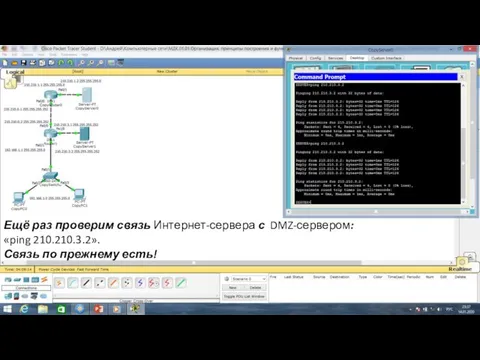

- 45. Ещё раз проверим связь Интернет-сервера с DMZ-сервером: «ping 210.210.3.2». Связь по прежнему есть!

- 46. Проверим связь DMZ-сервера c компьютером: «ping 192.168.1.2». Связи нет!!!

- 47. Проверим связь Интернет-сервера c компьютером: «ping 192.168.1.2». Связи нет!!!

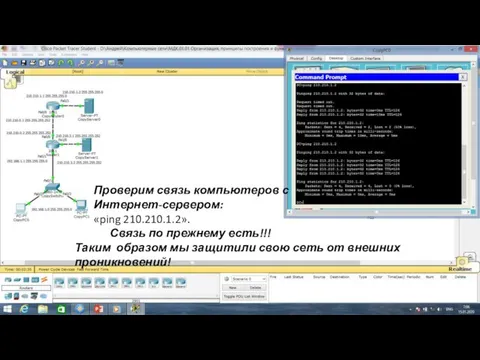

- 48. Проверим связь компьютеров с DMZ-сервером: «ping 210.210.3.2». Связь по прежнему есть!!!

- 49. Проверим связь компьютеров с Интернет-сервером: «ping 210.210.1.2». Связь по прежнему есть!!! Таким образом мы защитили свою

- 51. Компьютерные сети. Н.В. Максимов, И.И. Попов, 4-е издание, переработанное и дополненное, «Форум», Москва, 2010. Компьютерные сети.

- 52. http://blog.netskills.ru/2014/03/firewall-vs-router.html https://drive.google.com/file/d/0B-5kZl7ixcSKS0ZlUHZ5WnhWeVk/view Список ссылок:

- 54. Скачать презентацию

Оформление кредита

Оформление кредита Социальная информатика

Социальная информатика Язык гипертекстовой разметки HTML

Язык гипертекстовой разметки HTML Создание загрузочного флэш-накопителя USB

Создание загрузочного флэш-накопителя USB Сжатие информации

Сжатие информации Система управления базами данных

Система управления базами данных Школьная служба медиации

Школьная служба медиации Требования к программному обеспечению и их анализ

Требования к программному обеспечению и их анализ Анализ аудитории сайта по ключевым фразам

Анализ аудитории сайта по ключевым фразам Системы управления базами данных врача-специалиста. Проектирование базы данных. Лекция 2

Системы управления базами данных врача-специалиста. Проектирование базы данных. Лекция 2 Хранение информации

Хранение информации Информационная безопасность

Информационная безопасность Файлы программы Visio

Файлы программы Visio Презентация "Технология создания презентаций" - скачать презентации по Информатике

Презентация "Технология создания презентаций" - скачать презентации по Информатике Лингвистические особенности интернет-коммуникации как составляющей медиа-дискурса

Лингвистические особенности интернет-коммуникации как составляющей медиа-дискурса Графические информационные объекты 11 класс Составила Антонова Е.П. 2012г.

Графические информационные объекты 11 класс Составила Антонова Е.П. 2012г. Группа Секретная лаборатория

Группа Секретная лаборатория Information technology

Information technology Лекция 3. Организации, разрабатывающие стандарты

Лекция 3. Организации, разрабатывающие стандарты Кратчайшие пути, максимальные потоки и минимальные разрезы на орграфах

Кратчайшие пути, максимальные потоки и минимальные разрезы на орграфах Алгоритмы на графах

Алгоритмы на графах Президентская библиотека. Тюменский филиал

Президентская библиотека. Тюменский филиал Решение логических задач средствами алгебры логики

Решение логических задач средствами алгебры логики Информационные технологии в юридической деятельности. Лекция 1

Информационные технологии в юридической деятельности. Лекция 1 情報セキュリティ第7回(アクティブディフェンス)

情報セキュリティ第7回(アクティブディフェンス) Партнерская программа 2021

Партнерская программа 2021 Информация и информационные процессы в живой и неживой природе

Информация и информационные процессы в живой и неживой природе Путешествие в страну «Информатика». Внеклассное мероприятие

Путешествие в страну «Информатика». Внеклассное мероприятие